Содержание

- 2. Лекция 4, сл. 00 из 19 2019/2020 уч.год, весна Информационная безопасность в медицинской информатике - Лекция

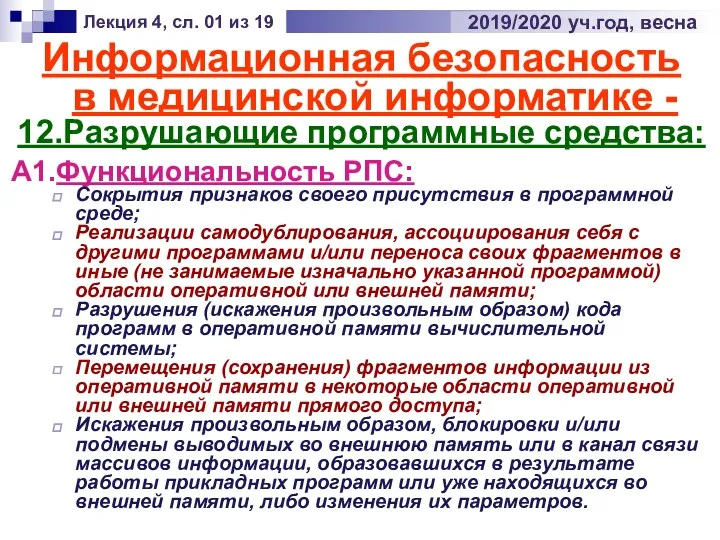

- 3. Лекция 4, сл. 01 из 19 2019/2020 уч.год, весна Информационная безопасность в медицинской информатике - 12.Разрушающие

- 4. Лекция 4, сл. 02 из 19 2019/2020 уч.год, весна Информационная безопасность в медицинской информатике - 12.Разрушающие

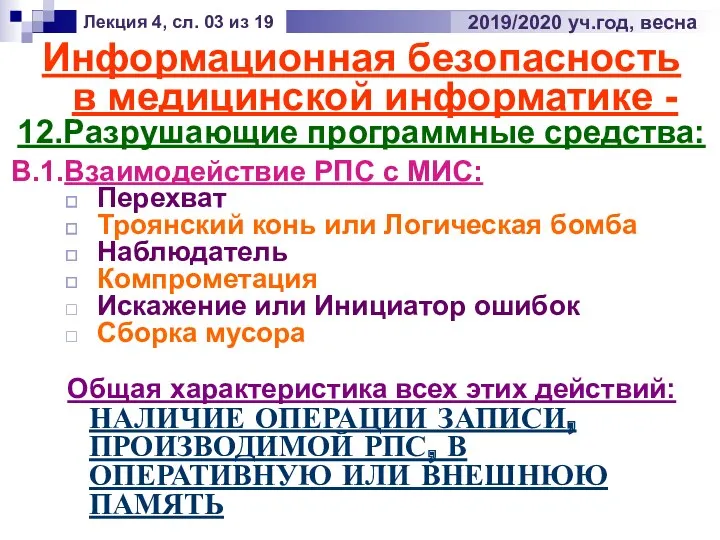

- 5. Лекция 4, сл. 03 из 19 2019/2020 уч.год, весна Информационная безопасность в медицинской информатике - 12.Разрушающие

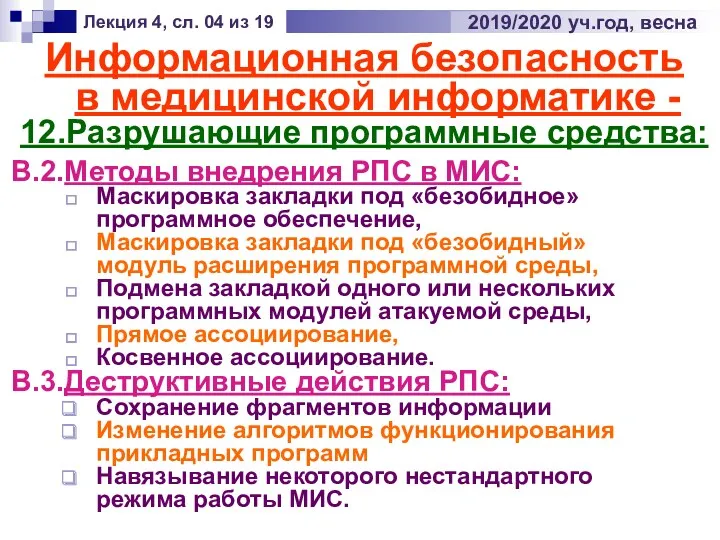

- 6. Лекция 4, сл. 04 из 19 2019/2020 уч.год, весна Информационная безопасность в медицинской информатике - 12.Разрушающие

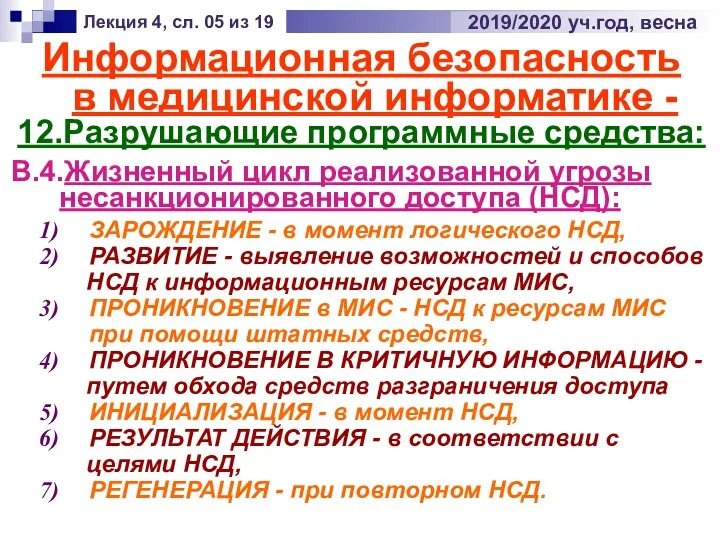

- 7. Информационная безопасность в медицинской информатике - 12.Разрушающие программные средства: Лекция 4, сл. 05 из 19 2019/2020

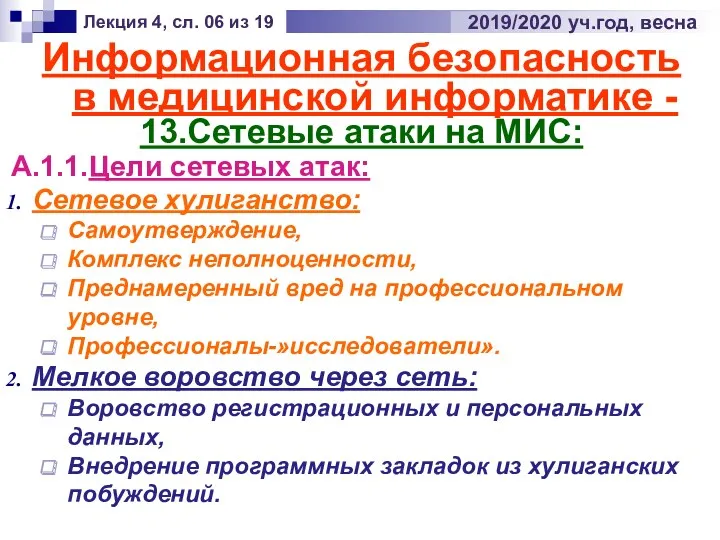

- 8. Информационная безопасность в медицинской информатике - 13.Сетевые атаки на МИС: Лекция 4, сл. 06 из 19

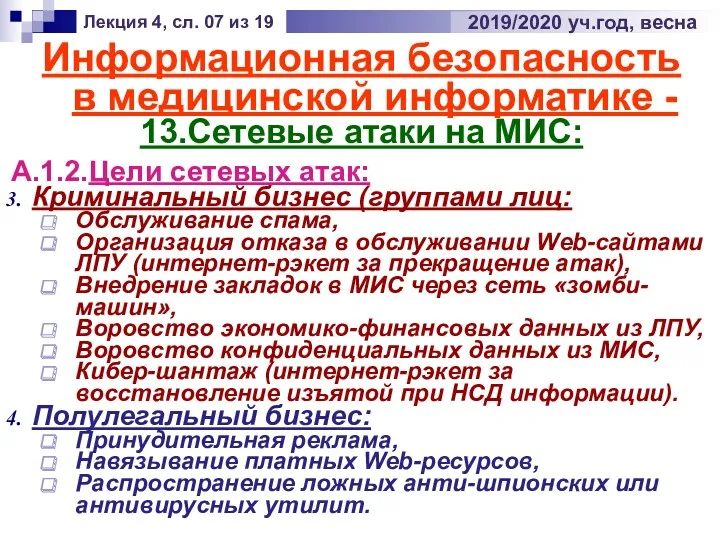

- 9. Информационная безопасность в медицинской информатике - 13.Сетевые атаки на МИС: Лекция 4, сл. 07 из 19

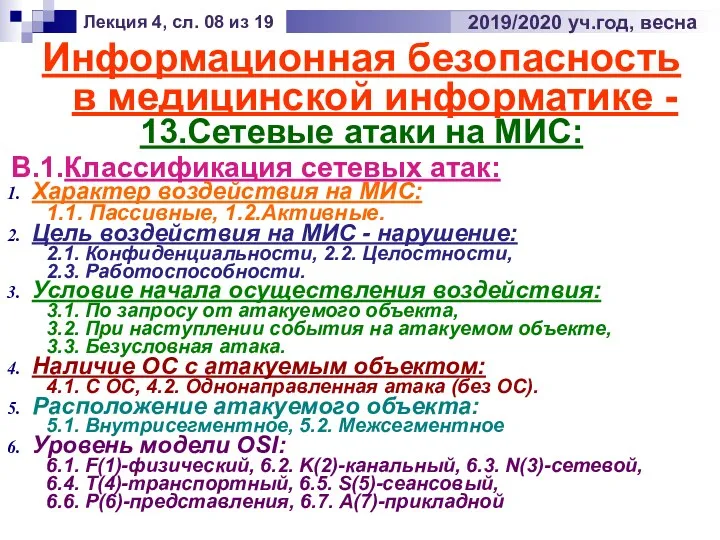

- 10. Информационная безопасность в медицинской информатике - 13.Сетевые атаки на МИС: Лекция 4, сл. 08 из 19

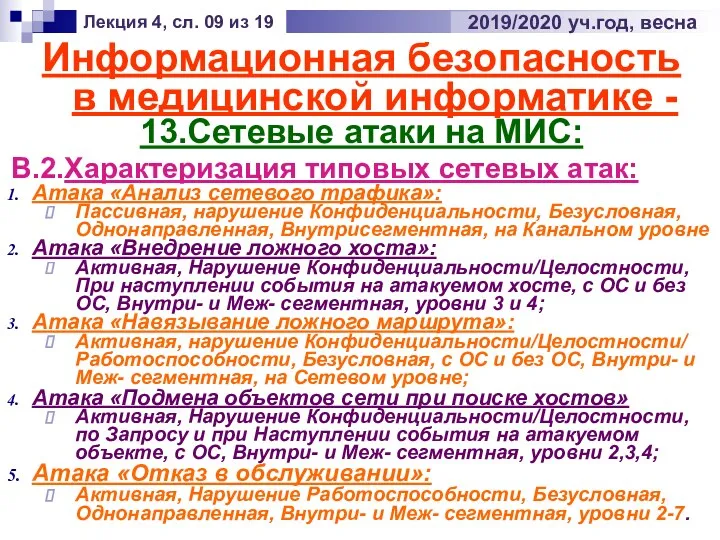

- 11. Информационная безопасность в медицинской информатике - 13.Сетевые атаки на МИС: Лекция 4, сл. 09 из 19

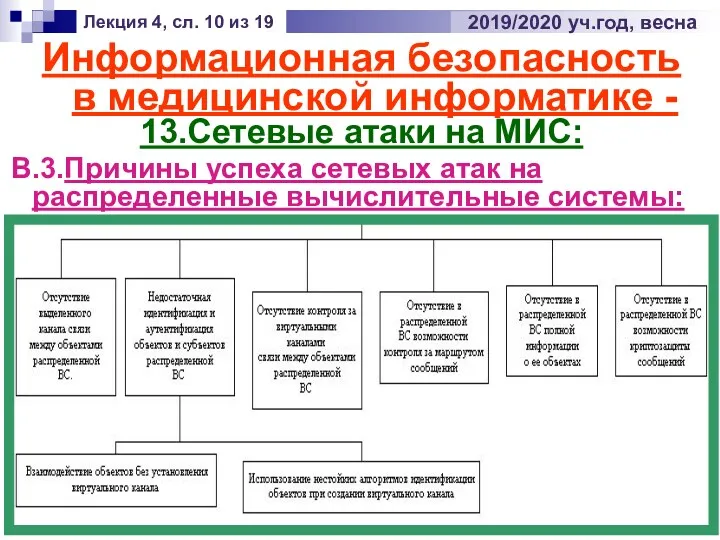

- 12. Информационная безопасность в медицинской информатике - 13.Сетевые атаки на МИС: Лекция 4, сл. 10 из 19

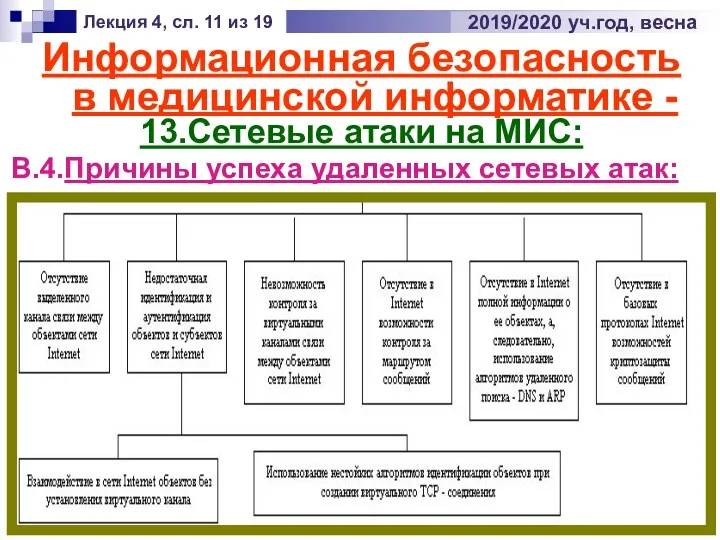

- 13. Информационная безопасность в медицинской информатике - 13.Сетевые атаки на МИС: Лекция 4, сл. 11 из 19

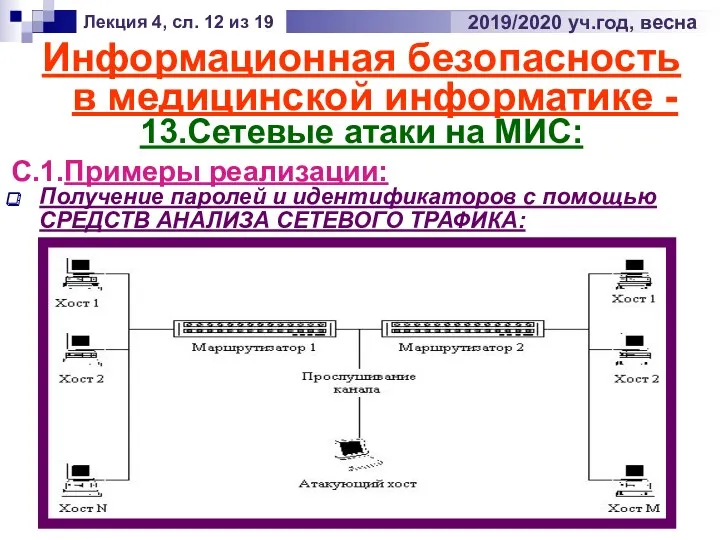

- 14. Информационная безопасность в медицинской информатике - 13.Сетевые атаки на МИС: Лекция 4, сл. 12 из 19

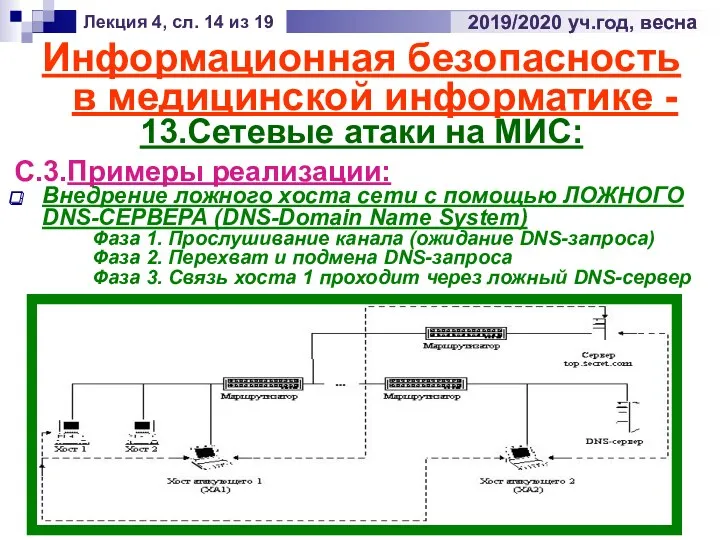

- 15. Лекция 2, сл. 11 из 18 2019/2020 уч.год, весна Информационная безопасность в медицинской информатике - 13.Сетевые

- 16. Лекция 2, сл. 11 из 18 2019/2020 уч.год, весна Информационная безопасность в медицинской информатике - 13.Сетевые

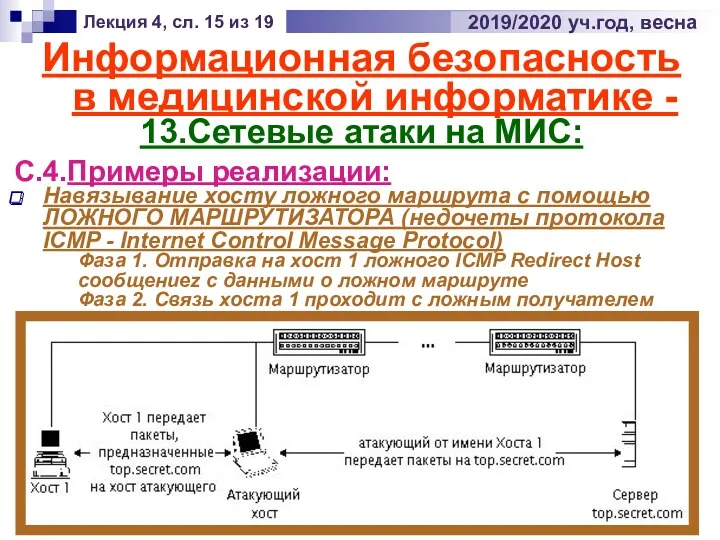

- 17. Информационная безопасность в медицинской информатике - 13.Сетевые атаки на МИС: Лекция 4, сл. 15 из 19

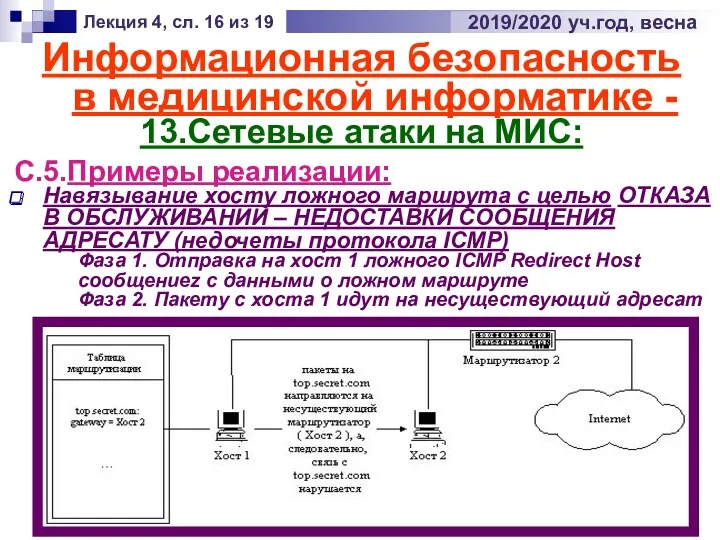

- 18. Информационная безопасность в медицинской информатике - 13.Сетевые атаки на МИС: Лекция 4, сл. 16 из 19

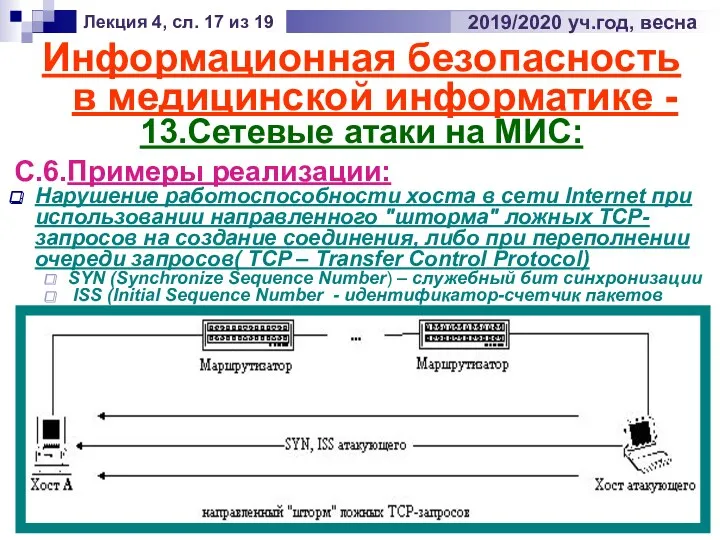

- 19. Информационная безопасность в медицинской информатике - 13.Сетевые атаки на МИС: Лекция 4, сл. 17 из 19

- 20. Информационная безопасность в медицинской информатике Лекция 4, сл. 18 из 19 2019/2020 уч.год, весна Лк.4: ВЫВОДЫ

- 21. Информационная безопасность в медицинской информатике Лекция 4, сл. 19 из 19 2019/2020 уч.год, весна Виды сетевых

- 23. Скачать презентацию

Преждевременные роды. Определение. Причины. Патогенетические аспекты

Преждевременные роды. Определение. Причины. Патогенетические аспекты Анатомо-физиологические особенности органов дыхания детей и подростков. Болезни органов дыхания детей

Анатомо-физиологические особенности органов дыхания детей и подростков. Болезни органов дыхания детей Болезнь Паркинсона

Болезнь Паркинсона Гемофильная инфекция

Гемофильная инфекция Arodmedicīna. Darba higiēna, vides medicīna

Arodmedicīna. Darba higiēna, vides medicīna Рентгенодиагностика грибковых и паразитарных заболеваний легких

Рентгенодиагностика грибковых и паразитарных заболеваний легких Осложнения язвенной болезни

Осложнения язвенной болезни Первая помощь при травмах у детей

Первая помощь при травмах у детей Оқу кестелері мен муляждарды қолдану арқылы ауыз қуысы мен ауыз қуысы құрылымдарының функцияларын зерттеу

Оқу кестелері мен муляждарды қолдану арқылы ауыз қуысы мен ауыз қуысы құрылымдарының функцияларын зерттеу Определение проекции крупных сосудов на поверхности тела, определение мест выслушивания и прижатия сосудов

Определение проекции крупных сосудов на поверхности тела, определение мест выслушивания и прижатия сосудов Өкпе ісігі

Өкпе ісігі Бірінші және екінші сигналдық жүйелерге түсініктеме беру. И.П. Павлов еңбектерінің жоғары жүйке қызметтері. (Тақырыбы 2)

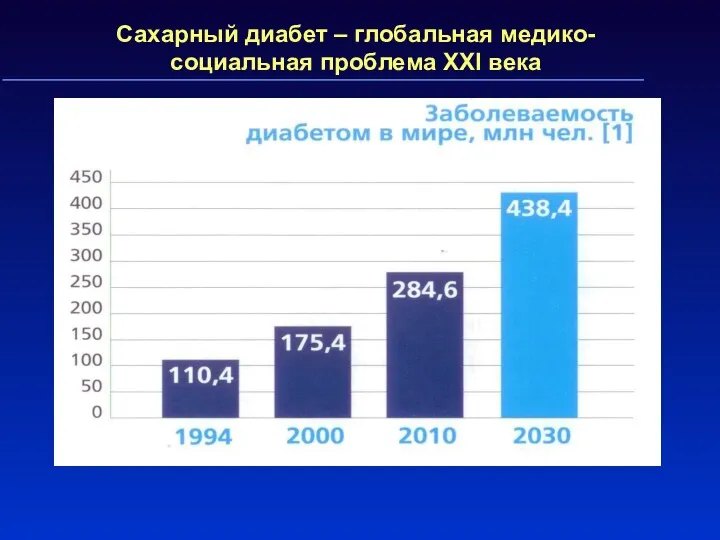

Бірінші және екінші сигналдық жүйелерге түсініктеме беру. И.П. Павлов еңбектерінің жоғары жүйке қызметтері. (Тақырыбы 2) Сахарный диабет – глобальная медико-социальная проблема XXI века

Сахарный диабет – глобальная медико-социальная проблема XXI века Симптоматические артериальные гипертензии

Симптоматические артериальные гипертензии Введение в анатомию и эмбриологию. Методы анатомических исследований

Введение в анатомию и эмбриологию. Методы анатомических исследований Выделение. Кровообращение почки

Выделение. Кровообращение почки Массаж нижней конечности

Массаж нижней конечности Healthy Weight, Healthy Lives: a cross-Government strategy for England

Healthy Weight, Healthy Lives: a cross-Government strategy for England Флегмона орбиты, тромбофлебит вен орбиты, периоститы

Флегмона орбиты, тромбофлебит вен орбиты, периоститы Pathogenetic peculiarities and pathoanatomical changes in bronchial pneumonia of calves

Pathogenetic peculiarities and pathoanatomical changes in bronchial pneumonia of calves Острые лейкозы. Основные методы исследования при ОЛ

Острые лейкозы. Основные методы исследования при ОЛ Синдром задержки развития плода

Синдром задержки развития плода Патофизиология почек

Патофизиология почек Панариций и флегмоны кисти

Панариций и флегмоны кисти галактоземия

галактоземия Заболевания кожи у новорожденных

Заболевания кожи у новорожденных Токсикалық этиологиялы бауыр циррозы

Токсикалық этиологиялы бауыр циррозы Врачебный контроль в спортивной медицине

Врачебный контроль в спортивной медицине