Содержание

- 2. Основные вопросы: 1. RISC- и CISC-архитектуры, основные принципы построения и реализации 2. Методы адресации и типы

- 3. Понятие архитектуры Архитектура ЭВМ – это многоуровневая иерархия аппаратурно-программных средств, из которых строится ЭВМ. Каждый из

- 4. Существуют две основные архитектуры набора команд, используемые компьютерной промышленностью, ‑ архитектуры CISC (Complete Instruction Set Computer)

- 5. Четыре основных принципа RISC-архитектуры: каждая команда независимо от ее типа выполняется за один машинный цикл, длительность

- 6. На принципах RISC построены рабочие станции и серверы, суперкомпьютеры, обладающие высокой производительностью. Базовая операционная система, которая

- 7. Простота архитектуры RISC-процессора обеспечивает его компактность, практическое отсутствие проблем с охлаждением кристалла, чего нет в процессорах

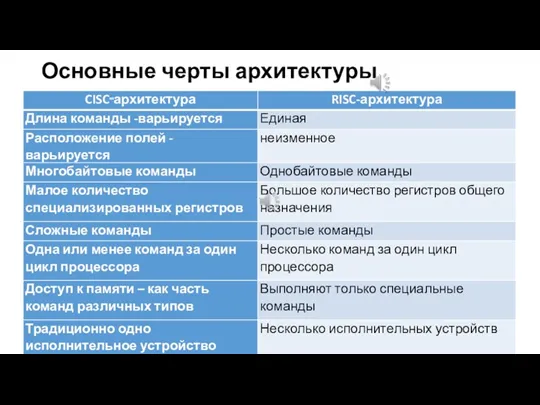

- 8. Основные черты архитектуры

- 9. Организация регистровой структуры – основное достоинство и основная проблема RISC Практически любая реализация RISC-архитектуры использует трехместные

- 10. Проблема RISC архитектуры В процессе выполнения задачи RISC-система неоднократно вынуждена обновлять содержимое регистров процессора, причем за

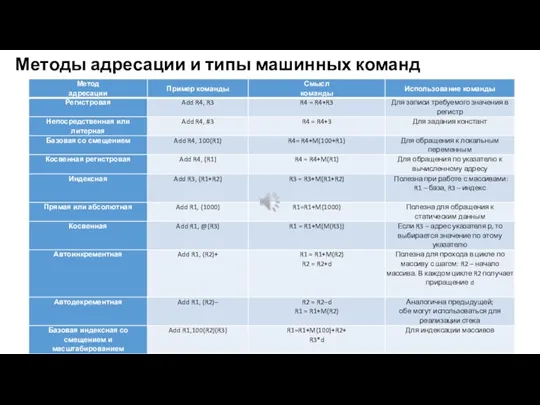

- 11. Методы адресации и типы машинных команд

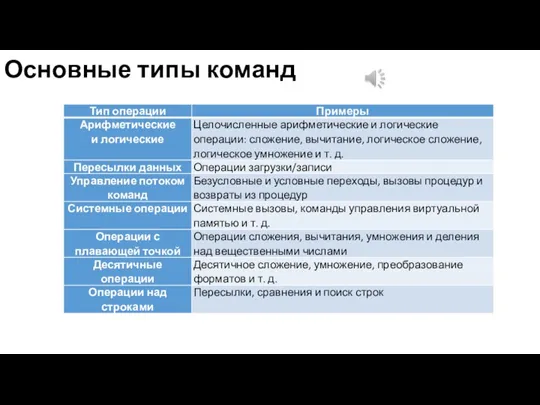

- 12. Основные типы команд

- 13. Важным вопросом построения любой системы команд является оптимальное кодирование команд, которое определяется количеством регистров и применяемых

- 14. Технология проектирования системы команд Общую технологию проектирования системы команд (СК) для новой ЭВМ можно обозначить так:

- 15. Система команд для ПК IBM покрывает следующие группы операций: передачи данных, арифметические операции, операции ветвления и

- 16. При создании компьютера одновременно проектируют и СК для него. Существенное влияние на выбор операций для их

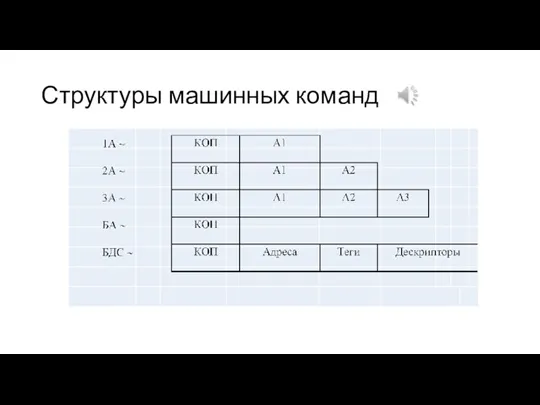

- 17. Структуры машинных команд

- 18. Функционирование процессора с 1А командами

- 20. Если главным фактором, ограничивающим быстродействие компьютера, является время цикла памяти, то необходимость в дополнительных обращениях к

- 21. Компьютеры со стековой архитектурой Стек – это область памяти, которая используется для временного хранения данных и

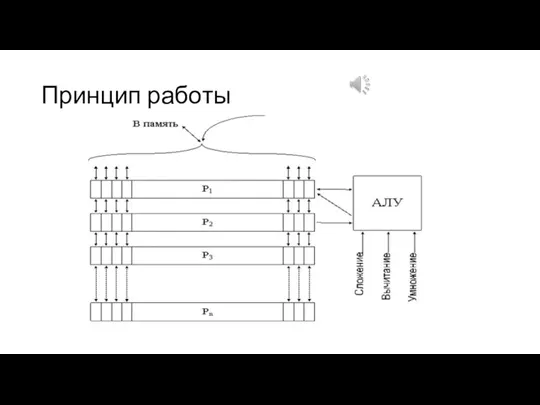

- 22. Принцип работы

- 23. Стековая память представляет собой набор из n регистров, каждый из которых способен хранить одно машинное слово.

- 24. Таким образом, арифметические операции используют подразумеваемые адреса, что уменьшает длину команды. В принципе, в команде достаточно

- 26. Вывод: Понадобились лишь три обращения к памяти для вызова операндов (команды 1, 3, 8) и одно

- 27. Преимущества и недостатки: Главное преимущество - упрощение способа обращения к подпрограммам (ПП) и обработки прерываний (при

- 30. Скачать презентацию

Травмы зубов у детей и их ортопедическое лечение

Травмы зубов у детей и их ортопедическое лечение Атмосферные осадки

Атмосферные осадки Проектная работа Я выбираю профессию: инструктор по горному туризму

Проектная работа Я выбираю профессию: инструктор по горному туризму Безопасность на дороге. Викторина по правилам дорожного движения

Безопасность на дороге. Викторина по правилам дорожного движения Humour toujours

Humour toujours Второй и третий признаки равенства треугольников

Второй и третий признаки равенства треугольников Закономерности размещения промышленности: основные тенденции

Закономерности размещения промышленности: основные тенденции Компьютерные вирусы

Компьютерные вирусы Қазақстан металлургиясы

Қазақстан металлургиясы Социально-педагогическая деятельность

Социально-педагогическая деятельность Компания Vega Spec

Компания Vega Spec ПРЕЗЕНТАЦИЯ ПЛАН РАБОТЫ ПО КОРРЕКЦИИ НАРУШЕНИЙ ЗВУКОПРОИЗНОШЕНИЯ

ПРЕЗЕНТАЦИЯ ПЛАН РАБОТЫ ПО КОРРЕКЦИИ НАРУШЕНИЙ ЗВУКОПРОИЗНОШЕНИЯ Газовая сварка и резка металла

Газовая сварка и резка металла Проба Мартине

Проба Мартине Тактика обманного удара (Бадминтон)

Тактика обманного удара (Бадминтон) Методическая разработка, презентация Организация развивающей предметно-пространственной среды в ДОУ в соответствии с ФГОС.

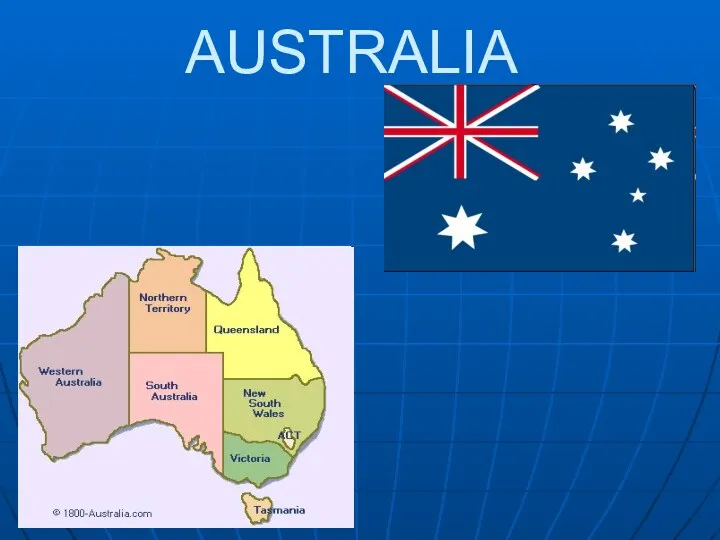

Методическая разработка, презентация Организация развивающей предметно-пространственной среды в ДОУ в соответствии с ФГОС. australia_11658

australia_11658 Отчет по теме самообразования. Презентация.

Отчет по теме самообразования. Презентация. курс ОРКСЭ Основы светской этики тема урока Добро и зло

курс ОРКСЭ Основы светской этики тема урока Добро и зло Постановка знаков препинания в предложениях с разными видами связи. Постановка знаков препинания на стыке союзов

Постановка знаков препинания в предложениях с разными видами связи. Постановка знаков препинания на стыке союзов Программные средства моделирования логических БИС (поддерживающие языки Verilog, VHDL)

Программные средства моделирования логических БИС (поддерживающие языки Verilog, VHDL) Галеев М.Ш

Галеев М.Ш Схема истории болезни

Схема истории болезни Образовательная программа КАПИТАНЫ

Образовательная программа КАПИТАНЫ Источники противопожарного водоснабжения

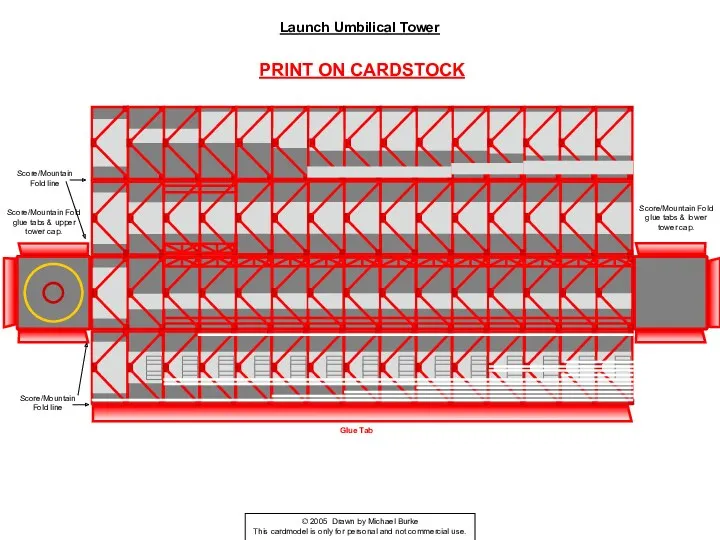

Источники противопожарного водоснабжения Mini Saturn V

Mini Saturn V Мартин – крепкая настойка мрачного прошлого Европы. Общий вид мира Игры Престолов

Мартин – крепкая настойка мрачного прошлого Европы. Общий вид мира Игры Престолов Химия. 8 класс. Урок по теме: Оксиды с мультимедийным сопровождением.

Химия. 8 класс. Урок по теме: Оксиды с мультимедийным сопровождением.