Содержание

- 2. Содержание Отраслевая специфика: Подход к обеспечению информационной безопасности АСУ ТП Комплекс обеспечения информационной безопасности InfoWatch ASAP

- 3. Подход InfoWatch к обеспечению информационной безопасности АСУ ТП

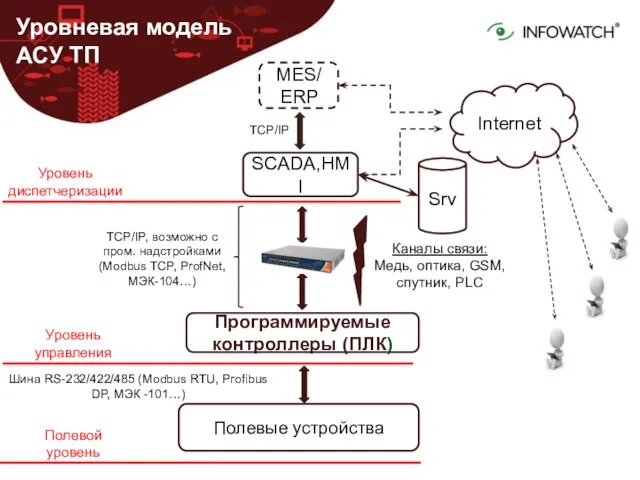

- 4. MES/ ERP Internet TCP/IP SCADA,HMI Srv Уровень диспетчеризации TCP/IP, возможно с пром. надстройками (Modbus TCP, ProfNet,

- 5. АСУ ТП с точки зрения ИТ ЗНАКОМО НЕЗНАКОМО Распространенные технологии Протоколы стека IP Связность Закрытая архитектура

- 6. От чего и что защищаем? Объект защиты: технологический процесс И защищать нужно - от ЛЮБЫХ угроз

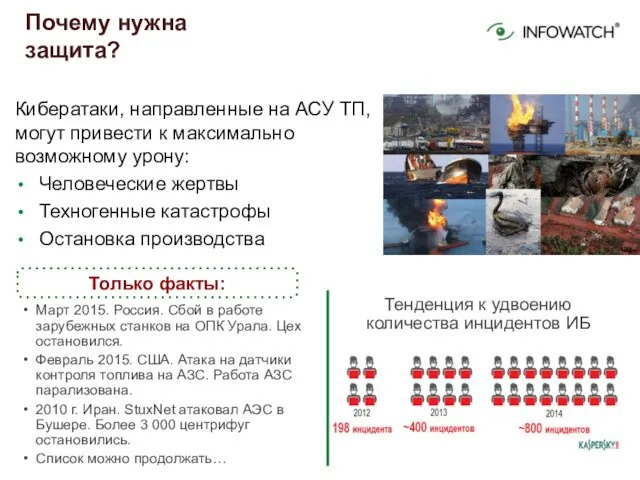

- 7. Почему нужна защита? Кибератаки, направленные на АСУ ТП, могут привести к максимально возможному урону: Человеческие жертвы

- 8. Как защищать?

- 9. Комплексный подход к обеспечению информационной безопасности системы – это: Реализация всех уместных способов и связанных с

- 10. Комплексный подход Способ воздействия Решение InfoWatch Препятствие Управление Маскировка Регламентация

- 11. Отраслевая специфика предприятий ТЭК

- 12. Контуры безопасности ТЭК

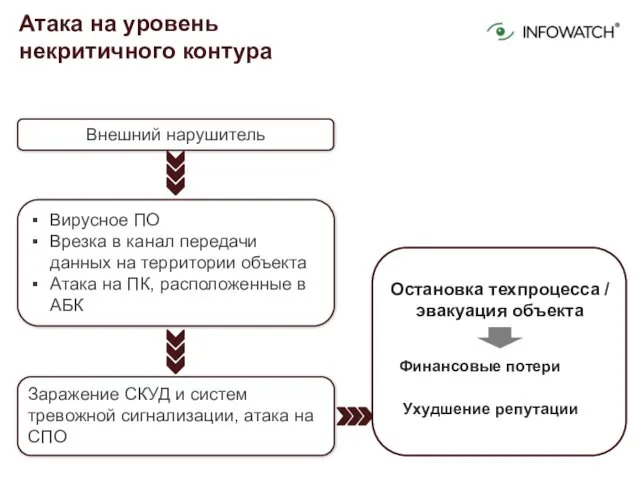

- 13. Атака на уровень некритичного контура Внешний нарушитель Вирусное ПО Врезка в канал передачи данных на территории

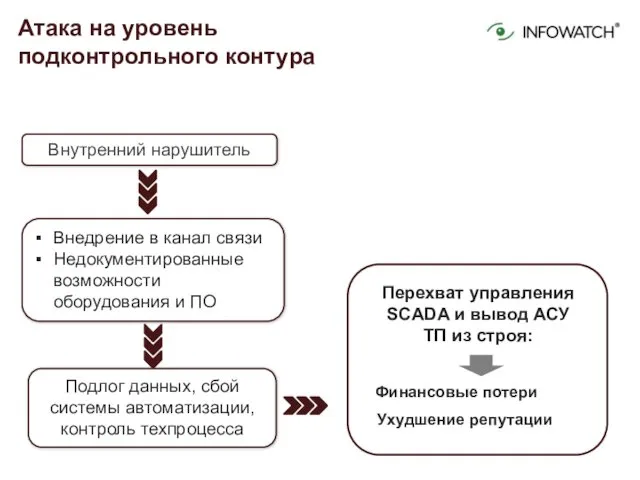

- 14. Внедрение в канал связи Недокументированные возможности оборудования и ПО Подлог данных, сбой системы автоматизации, контроль техпроцесса

- 15. Неверные управляющие действия персонала Нарушение техпроцесса, потеря контроля над ситуацией Неопытный сотрудник Атака на уровень сверхкритичного

- 16. Статистика по вендорам По данным компании Positive Technologies Преобладание иностранных производителей!

- 17. Нормативная документация По данным компании Positive Technologies Приказ №31 ФСТЭК от 14.03.2014 Классификация критических объектов Требования

- 18. Портреты нарушителей Неопытный лаборант ОПГ Человеческий фактор ведет к ошибкам и нарушениям технологического процесса Группа лиц,

- 19. Интеллектуальная система выявления аномалий Контроль правильности выполнения технологического процесса Обнаружение скрытых врезок и посторонних устройств на

- 20. Врезка не пройдёт

- 21. Архитектура решения Устройство защиты периметра Устройства обеспечения безопасности в каналах передачи данных АСУ ТП Программный сервер

- 22. Внутренние механизмы защиты решения Аппаратно-программный модуль доверенной загрузки Датчик вскрытия устройств защиты Шифрование обмена данными с

- 23. Примеры

- 24. Основные производственные этапы ТЭК. Добыча. Станция сбора и подготовки нефти к транспортировке Головные и промежуточные перекачивающие

- 25. Движение топлива после НПЗ. Опт. НПЗ Локальное хранилище Рассмотрим более подробно

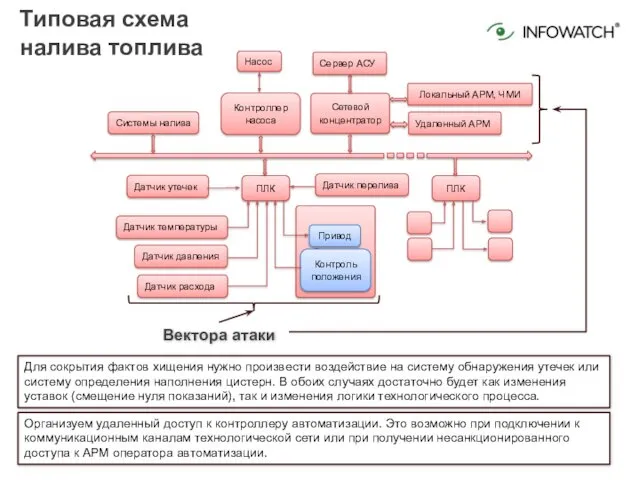

- 26. Вектора атаки Для сокрытия фактов хищения нужно произвести воздействие на систему обнаружения утечек или систему определения

- 27. Розница. АЗК. Для сокрытия фактов хищения нужно произвести воздействие на систему контроля розлива топлива (смещение нуля

- 28. Аудит ИБ. Решения от InfoWatch

- 29. Проектировение СЗИ для АСУ ТП начинается с изучения защищаемой системы Объекты защиты по своему уникальны Каждая

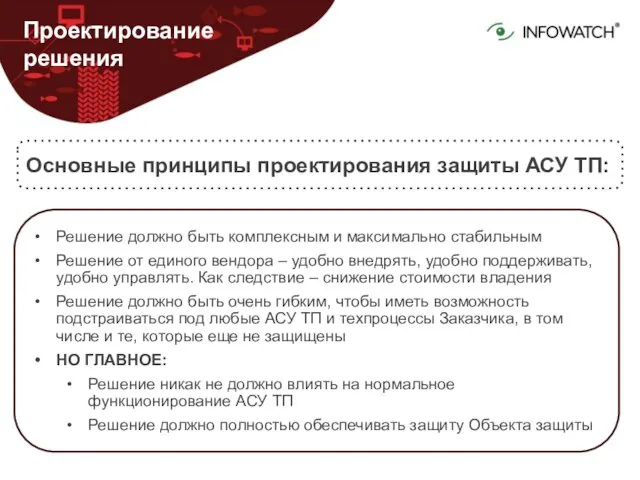

- 30. Проектирование решения Основные принципы проектирования защиты АСУ ТП: Решение должно быть комплексным и максимально стабильным Решение

- 31. Процесс внедрения

- 32. Направление InfoWatch ASAP

- 33. Комплексное решение для обеспечения информационной безопасности АСУ ТП InfoWatch ASAP

- 34. Состав системы Распределенные по объекту ASAP Аппаратная база определяется исходя из: количества контролируемых интерфейсов связи и

- 35. Фокус защиты ASAP MES/ERP TCP/IP SCADA,HMI Srv Уровень диспетчеризации Программируемые контроллеры (ПЛК) Уровень управления Полевые устройства

- 36. Функциональные блоки защиты

- 37. Взаимодействие модулей в рамках единого ядра Ядро содержит функционал бизнес-логики и алгоритмов принятия решения Анализирует поведение

- 38. Схема работы решения Получение параметров всех защищаемых технологических процессов Глубокий анализ трафика на уровнях SCADA-PLC и

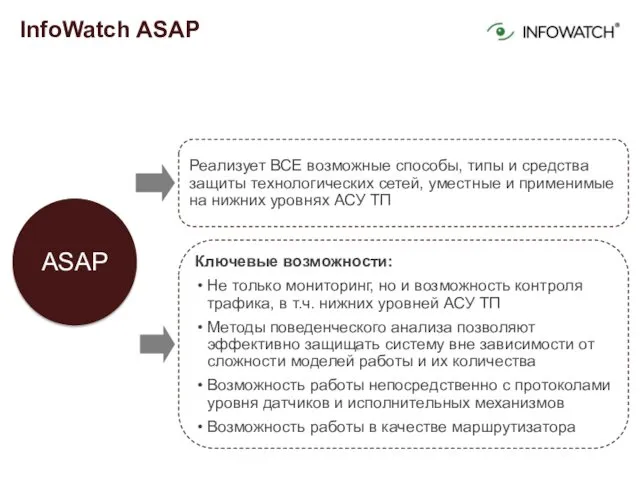

- 39. Реализует ВСЕ возможные способы, типы и средства защиты технологических сетей, уместные и применимые на нижних уровнях

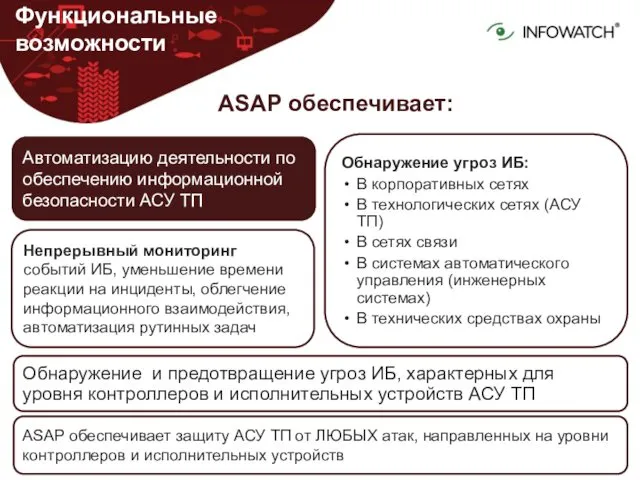

- 40. Функциональные возможности ASAP обеспечивает: Автоматизацию деятельности по обеспечению информационной безопасности АСУ ТП Непрерывный мониторинг событий ИБ,

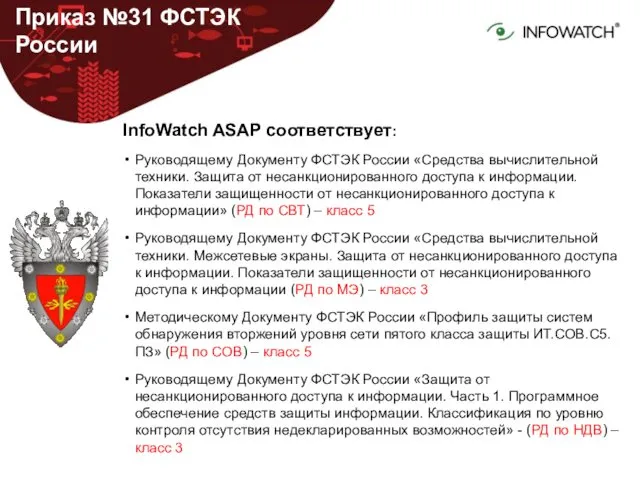

- 41. Приказ №31 ФСТЭК России InfoWatch ASAP соответствует: Руководящему Документу ФСТЭК России «Средства вычислительной техники. Защита от

- 43. Скачать презентацию

Звуковые волны

Звуковые волны Стандартты толық теледидар сигналдарын зерттеу

Стандартты толық теледидар сигналдарын зерттеу Информация – это сведения о предметах, процессах и явлениях окружающего нас мира

Информация – это сведения о предметах, процессах и явлениях окружающего нас мира Деловой этикет

Деловой этикет Презентация к театрализованной постановке Без привычек вредных жить на свете здорово!

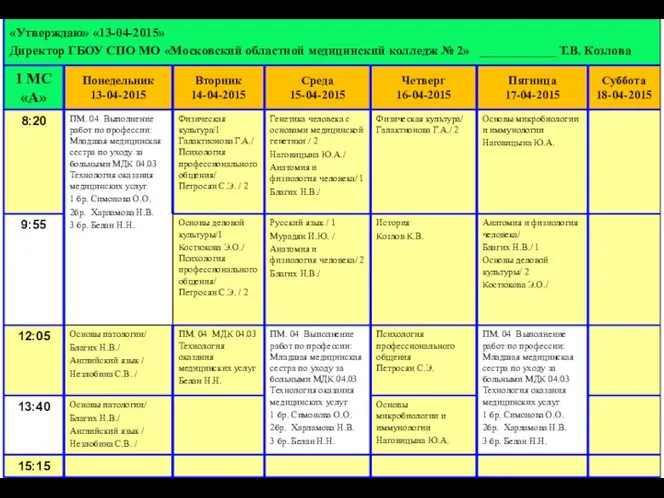

Презентация к театрализованной постановке Без привычек вредных жить на свете здорово! Расписание MOMK2

Расписание MOMK2 Что изучает история

Что изучает история Формирование доброжелательных отношений среди дошкольников

Формирование доброжелательных отношений среди дошкольников NIR Systems

NIR Systems Собака - друг человека - презентация

Собака - друг человека - презентация Безусловное принятие

Безусловное принятие Согласие да лад для общего дела клад

Согласие да лад для общего дела клад Учитель математики

Учитель математики Радуга, федеральная аптечная сеть

Радуга, федеральная аптечная сеть Гидродинамические аварии

Гидродинамические аварии Проектирование транспортной системы в машиностроительном производстве

Проектирование транспортной системы в машиностроительном производстве Вводное занятие по геометрии для учащихся 7 класса

Вводное занятие по геометрии для учащихся 7 класса Методы и приборы оценки ровности дорожных покрытий

Методы и приборы оценки ровности дорожных покрытий Приёмы сжатия (компрессии) текста

Приёмы сжатия (компрессии) текста Презентация Инструментарий педагога для развития IT-компетенций

Презентация Инструментарий педагога для развития IT-компетенций Книжная выставка. Избирательное право. Избирательный процесс

Книжная выставка. Избирательное право. Избирательный процесс Электроосветительные приборы

Электроосветительные приборы Родительское собрание Ваш ребенок - третьеклассник (с презентацией)

Родительское собрание Ваш ребенок - третьеклассник (с презентацией) Низковольтное оборудование. Стабилизаторы напряжения Since 2000. Преобразователи напряжения

Низковольтное оборудование. Стабилизаторы напряжения Since 2000. Преобразователи напряжения Поняття креативності в психології та педагогіці

Поняття креативності в психології та педагогіці Магнитные взаимодействия

Магнитные взаимодействия Преступления и девиантное поведение

Преступления и девиантное поведение Роберт Миңнулин иҗатында туган як образы (презентация)

Роберт Миңнулин иҗатында туган як образы (презентация)