Содержание

- 2. Учебные вопросы 1. Анализ и причины возникновения угроз информационной безопасности . 2. Классификация угроз. 3. Методология

- 3. 1. Анализ угроз информационной безопасности Под угрозой информационной безопасности АС будем понимать: - возможность реализации воздействия

- 4. Перечень типовых угроз информационной безопасности Следующий перечень содержит некоторые примеры угроз и уязвимостей, связанных с целями

- 5. Физические угрозы • Физический несанкционированный доступ в помещения организации, в кабинеты и серверные комнаты, к оборудованию,

- 6. Угрозы утечки конфиденциальной информации • Утечка конфиденциальной информации из сети по каналам связи (e-mail, web, chat/IM

- 7. • Перехват информации, например пользовательских паролей, передаваемой по каналам связи, с целью ее последующего использования для

- 8. Радиоизлучения, модулированные информативным сигналом, возникающие при работе различных генераторов, входящих в состав технических средств, или при

- 9. Угрозы несанкционированного доступа • Маскарад (присвоение идентификатора пользователя), использование чужих пользовательских идентификаторов, раскрытие паролей и другой

- 10. Причины возникновения угроз недостаточная квалификация (некомпетентность) использующего технические средства обработки информации (ТСОИ) персонала; несовершенство программного обеспечения

- 11. 2. Классификация угроз. 1. По природе возникновения. 1.1. Естественные – угрозы, вызванные воздействием на АС и

- 12. 2. По степени преднамеренности проявления. 2.1 Угрозы случайного действия и/или угрозы, вызванные ошибками или халатностью персонала.

- 13. 2.2. Угрозы преднамеренного действия (например, угрозы действий злоумышленника для хищения информации). 3. По непосредственному источнику угроз.

- 14. 3.3. Угрозы, непосредственным источником которых являются санкционированные программно-аппаратные средства. Например: - запуск технологических программ, способных при

- 15. 4. По положению источника угроз. 4.1. Угрозы, источник которых расположен вне контролируемой зоны территории, на которой

- 16. 4.4. Угрозы, источник которых расположен в АС. Например: - проектирование архитектуры системы и технологии обработки данных,

- 17. 6. По степени воздействия на АС. 6.1. Пассивные угрозы, которые при реализации ничего не меняют в

- 18. 8. По способу доступа к ресурсам АС. 8.1. Угрозы, направленные на использования прямого стандартного доступа к

- 19. 9. По текущему месту расположения информации, хранимой и обрабатываемой в АС. 9.1. Угрозы доступа к информации

- 20. - перехват всего потока данных с целью дальнейшего анализа не в реальном масштабе времени. 9.4. Угрозы

- 21. Три вида основных угроз для АС: - Угроза нарушения конфиденциальности заключается в том, что информация становится

- 22. С точки зрения владельца информации и в зависимости от цели воздействия: 1.Уничтожение. При уничтожении информационных объектов

- 23. Принято считать, что защищенные ИС это такие, для которых существует угроза раскрытия параметров. Открытые системы считаются

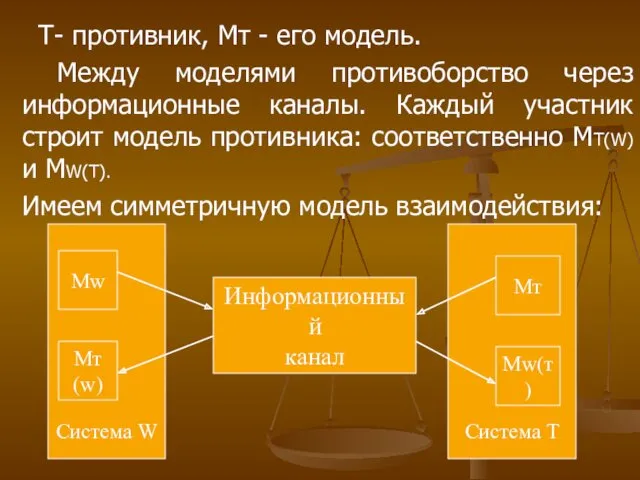

- 24. Т- противник, Мт - его модель. Между моделями противоборство через информационные каналы. Каждый участник строит модель

- 25. Сопоставим угрозы с моделью. Угроза нарушения конфиденциальности системы W- это возможность системы Т добавлять инф. ресурсы

- 26. Уровни градации доступа к защищаемой информации: - уровень носителей информации; - уровень средств взаимодействия с носителем;

- 27. Основные направления реализации инф. угроз: - непосредственное обращение к объектам доступа; - обход защиты с помощью

- 28. Положения гостехкомиссии по защите АС: 1. Инф. безопасность АС основывается на существу-ющих законах, стандартах, нормативных документах.

- 29. Принципы обеспечения инфор. безопасности АС: - системности: - при всех режимах функционирования; - во всех структурных

- 30. Причины утечки информации: - несоблюдение персоналом правил, норм и требова-ний эксплуатации АС; - ошибки в проектировании

- 31. Типы каналов утечки: 1. Электромагнитный канал: - радиоканал (высокочастотное излучение); - низкочастотный канал; - сетевой канал

- 32. 3. МЕТОДОЛОГИЯ ПОСТРОЕНИЯ СИСТЕМ ЗАЩИТЫ ИНФОРМАЦИИ В АС 1.Защита от угрозы нарушения конфиденциальности Защита машинных носителей

- 33. 2) запуск соответствующего комплекта программ (операционных средств, драйверов и т.п.); 3) осуществление (организация) считывания в па-

- 34. Категории методов защиты от НСД: - организационные ( мероприятия и регламентирующие инструкции); - технологические (программно-аппаратные сред-ства

- 35. Безопасность (стойкость) системы идентификации и аутентификации это степень обеспечиваемых ею гарантий того, что злоумышленник не способен

- 36. Если в процедуре аутентификации участвуют только две стороны, то это непосредственная аутентификация (direct password authentication). Если

- 37. Общие подходы к построению парольных систем. Наиболее распространенные методы аутентификации основаны на применении многоразовых и одноразовых

- 38. Без непосредственной передачи информа-ции о пароле проверяющей стороне (zero- knowledge); С использованием пароля для получения криптографического

- 39. Пароль пользователя – некоторое секретное кол-во информации известное только пользователю и парольной системе, которая может быть

- 40. База данных пользователей парольной системы содержит учетные записи всех пользователей данной парольной системы. Под парольной системой

- 41. Основными компонентами парольной системы являются: - интерфейс пользователя; - интерфейс администратора; - модуль сопряжения с другими

- 42. Поэтому парольная система становиться одним из первых объектов атаки при вторжении злоумышленника в защищенную систему. Типы

- 43. Перехват переданной по сети информации о пароле Хранение пароля в доступном месте 2. Вмешательство в функционирование

- 44. Некоторые из перечисленных типов угроз связанны с наличием так называемого человеческого фактора, проявляющегося в том, что

- 45. Выбор паролей Для уменьшения влияния человеческого фактора при выборе и использовании паролей необходимо выполнить ряд требований:

- 46. - ограничение числа попыток ввода пароля; - поддержка режима принудительной смены пароля пользователя; - использование вопросо-ответного

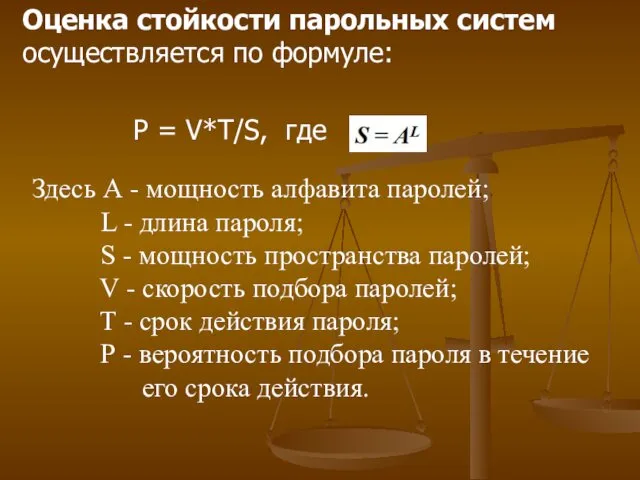

- 47. Оценка стойкости парольных систем осуществляется по формуле: P = V*T/S, где Здесь А - мощность алфавита

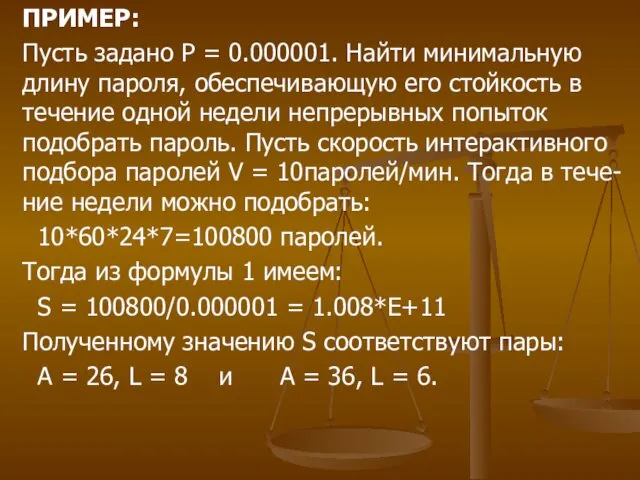

- 48. ПРИМЕР: Пусть задано Р = 0.000001. Найти минимальную длину пароля, обеспечивающую его стойкость в течение одной

- 49. Хранение паролей Важным аспектом стойкости парольной системы, является способ хранения паролей в базе данных учетных записей.

- 50. При выборе алгоритма хеширования необходимо: - гарантировать несовпадение значений сверток, полученных на основе различных паролей поль-зователей;

- 51. 2) ключ генерируется программно и хранится на внешнем носителе, с которого считывается при каждом запуске; 3)

- 52. Передача пароля по сети. Если передаваемая по сети в процессе аутентификации информация не защищена надлежащим образом,

- 53. Способы передачи паролей по сети : 1) в открытом виде; (TELNET, FTP и других) 2) зашифрованными;

- 54. - перехват и повторное использование инфор-мации; - перехват и восстановление паролей; - модификация информации с целью

- 55. Общая схема процедуры аутентификации с нулевым разглашением состоит из последовательности информационных обменов (итераций) между двумя участниками

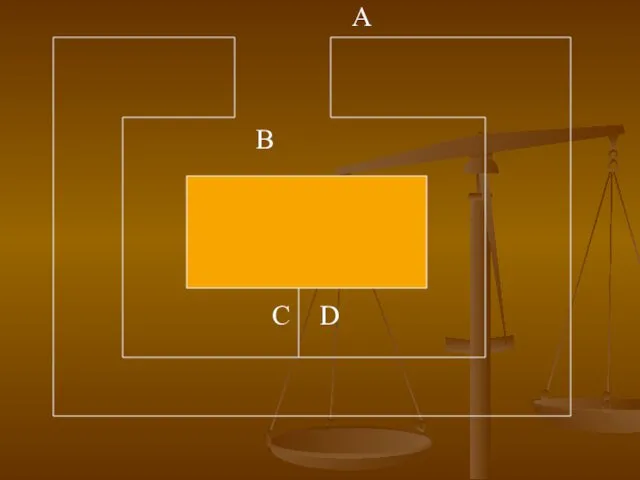

- 56. А В С D

- 57. Пещера имеет один вход, путь от которого разветвляется в глубине пещеры на два коридора, сходящихся затем

- 58. 3. Проверяющий приходит в точку В и в соот- ветствии со своим выбором просит доказываю- щего

- 60. Скачать презентацию

Методология экономического анализа. Тема 2

Методология экономического анализа. Тема 2 Отчет магистранта по научно-педагогической практике

Отчет магистранта по научно-педагогической практике Sverdlovsk region

Sverdlovsk region Industrial and commercial potential of the republic

Industrial and commercial potential of the republic Поговорил бы кто со мной...Телефон доверия.

Поговорил бы кто со мной...Телефон доверия. Презентация к уроку технологии Полёты человека

Презентация к уроку технологии Полёты человека Неопределенный интеграл

Неопределенный интеграл Проектирование электрооборудования резьбонарезного автомата 5А993

Проектирование электрооборудования резьбонарезного автомата 5А993 Разработка технологического процесса изготовления корпуса

Разработка технологического процесса изготовления корпуса Организация развивающей среды в средней группе

Организация развивающей среды в средней группе Презентация ко Дню Снятия Блокады

Презентация ко Дню Снятия Блокады Задачи на ТВ

Задачи на ТВ Теории кислот и оснований. Свойства растворов электролитов. Буферные растворы

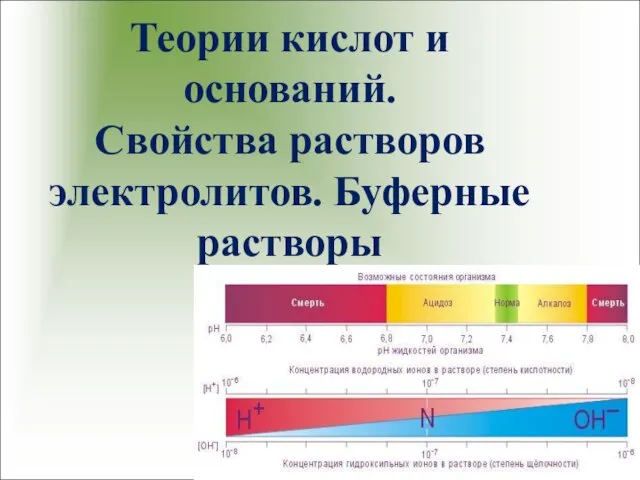

Теории кислот и оснований. Свойства растворов электролитов. Буферные растворы РДШ. Наше первичное отделение

РДШ. Наше первичное отделение Инфографика: основные макеты

Инфографика: основные макеты Теоретико-графовые модели данных

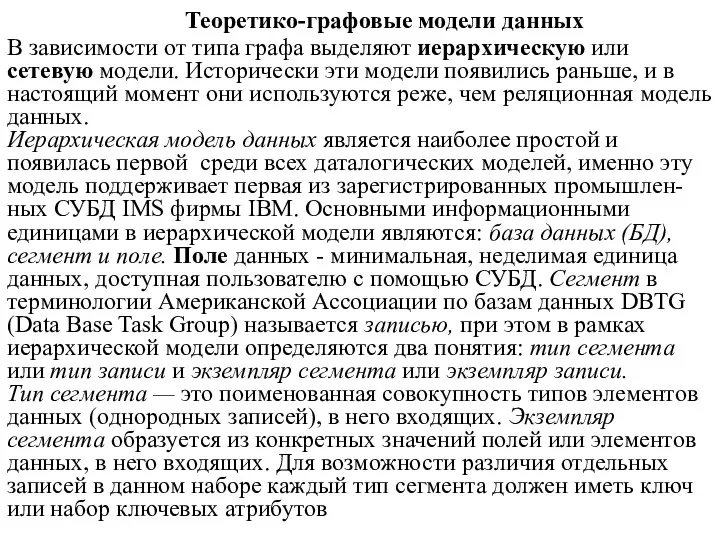

Теоретико-графовые модели данных С 20-ти летием

С 20-ти летием Фильтрация. Фильтровальные процессы

Фильтрация. Фильтровальные процессы Региональные торговые соглашения и их регламентация в правилах ВТО

Региональные торговые соглашения и их регламентация в правилах ВТО Составление презентаций в Microsoft Power Point

Составление презентаций в Microsoft Power Point Моя будущая профессия — психолог

Моя будущая профессия — психолог Анализ языка и стиля текста СМИ

Анализ языка и стиля текста СМИ Методы изучения наследственности и изменчивости генетики человека

Методы изучения наследственности и изменчивости генетики человека Science Slam. Новый формат интеллектуального досуга

Science Slam. Новый формат интеллектуального досуга Формы организации обучения

Формы организации обучения Сельскохозяйственный снабженческо-сбытовой потребительский кооператив Альянс фермервест. История создания и опыт работы

Сельскохозяйственный снабженческо-сбытовой потребительский кооператив Альянс фермервест. История создания и опыт работы Музейная педагогика в детском саду

Музейная педагогика в детском саду Ветеринарно-санитарная оценка коровьего молока при маститах различной этиологии

Ветеринарно-санитарная оценка коровьего молока при маститах различной этиологии