Содержание

- 2. Локальные сети. Информационная безопасность.

- 3. Компьютерная сеть – это система компьютеров, связанная каналами передачи информации. Основная цель компьютерных сетей - обеспечение

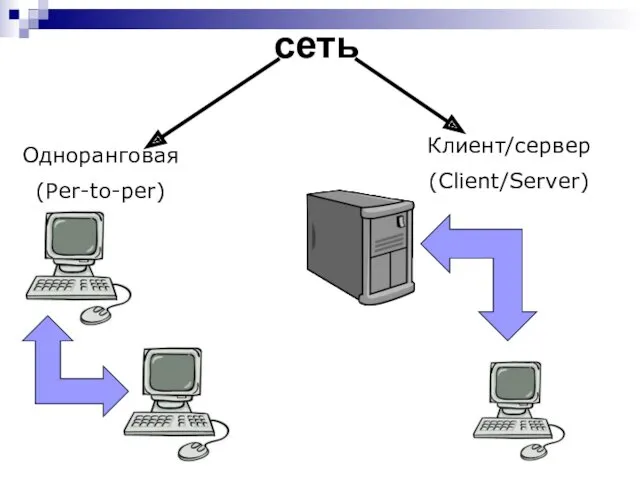

- 4. сеть Одноранговая (Per-to-per) Клиент/сервер (Client/Server)

- 5. Одноранговые - это сети, в которых все компьютеры равноправны, то есть сеть состоит только из рабочих

- 6. Существует 5 видов топологии сетей Общая шина; Звезда; Кольцо; Ячеистая; Смешанная.

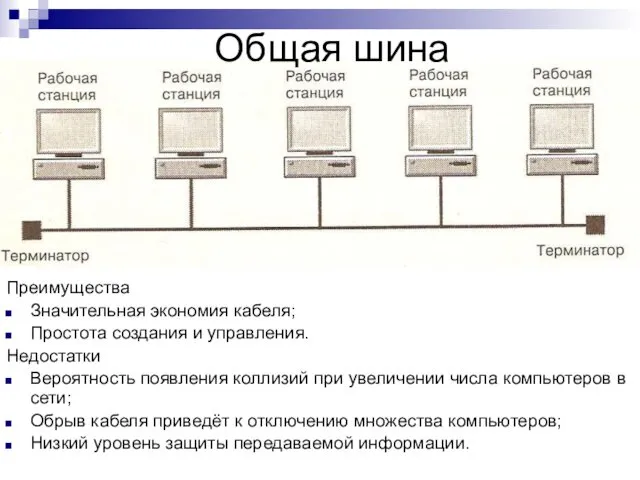

- 11. Преимущества Значительная экономия кабеля; Простота создания и управления. Недостатки Вероятность появления коллизий при увеличении числа компьютеров

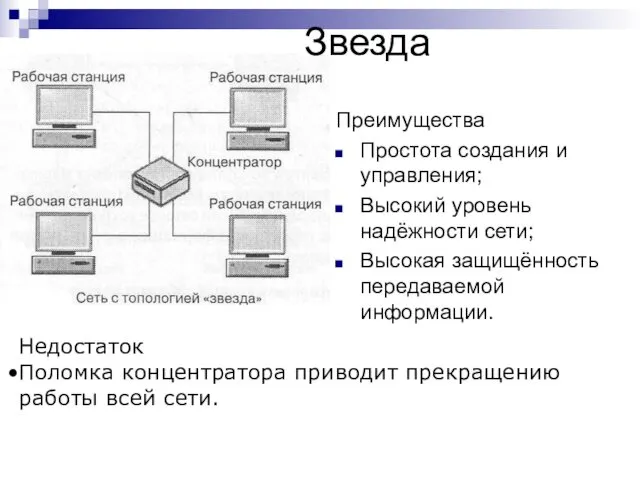

- 12. Преимущества Простота создания и управления; Высокий уровень надёжности сети; Высокая защищённость передаваемой информации. Недостаток Поломка концентратора

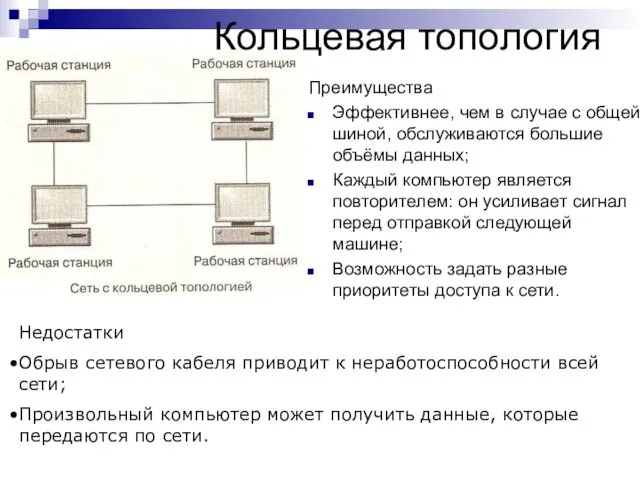

- 13. Преимущества Эффективнее, чем в случае с общей шиной, обслуживаются большие объёмы данных; Каждый компьютер является повторителем:

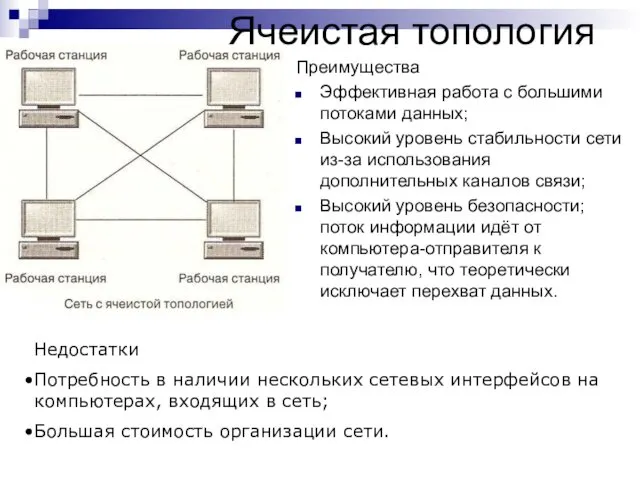

- 14. Преимущества Эффективная работа с большими потоками данных; Высокий уровень стабильности сети из-за использования дополнительных каналов связи;

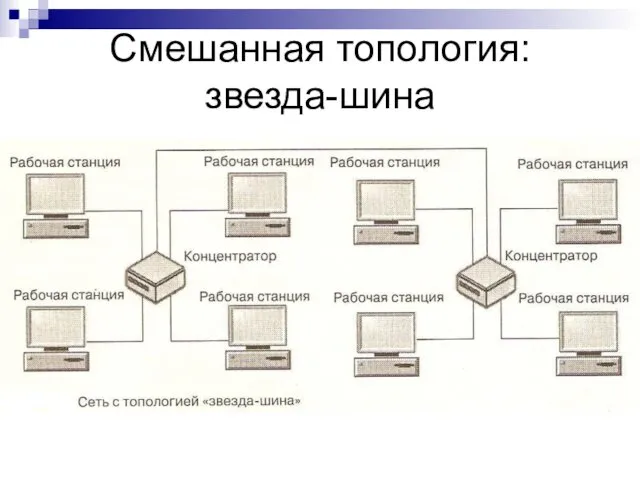

- 15. Смешанная топология: звезда-шина

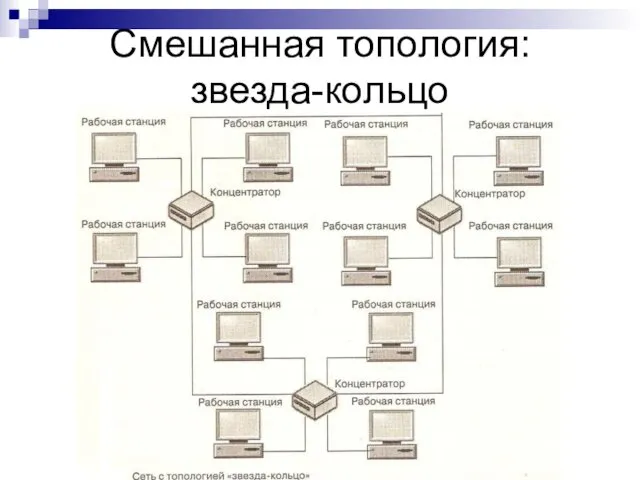

- 16. Смешанная топология: звезда-кольцо

- 17. Рефлексия Что называется сетью? Какие виды сетей вы знаете? Назовите основные топологии сетей. Перечислите основные недостатки

- 18. Компьютерная преступность и безопасность

- 19. Виды компьютерных преступлений Несанкционированный Ввод логических доступ к информации. бомб. Разработка и распрост- Преступная небреж- ранение

- 20. Известно много мер, направленных на предупреждение преступления: Технические Организационные Правовые Предупреждение компьютерных преступлений

- 21. -защита от несанкционированного доступа к системе -резервирование особо важных компьютерных подсистем -организация вычислительных сетей -установка противопожарного

- 22. -охрана вычислительного центра -тщательный подбор персонала -наличие плана восстановления работоспособности(после выхода из строя) -универсальность средств защиты

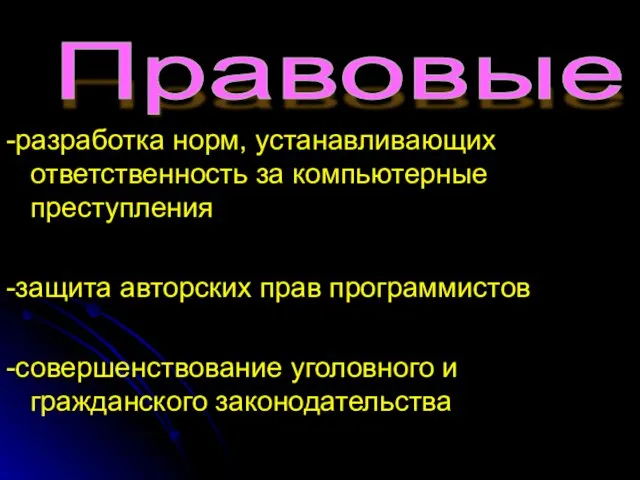

- 23. -разработка норм, устанавливающих ответственность за компьютерные преступления -защита авторских прав программистов -совершенствование уголовного и гражданского законодательства

- 24. Классификация сбоев и нарушений: Сбои оборудования. Потеря информации из-за некорректной работы ПО. Потери, связанные с несанкционированным

- 25. Способы защиты информации: Шифрование. Физическая защита данных.Кабельная система. Системы электроснабжения. Системы архивирования и дублирования информации.

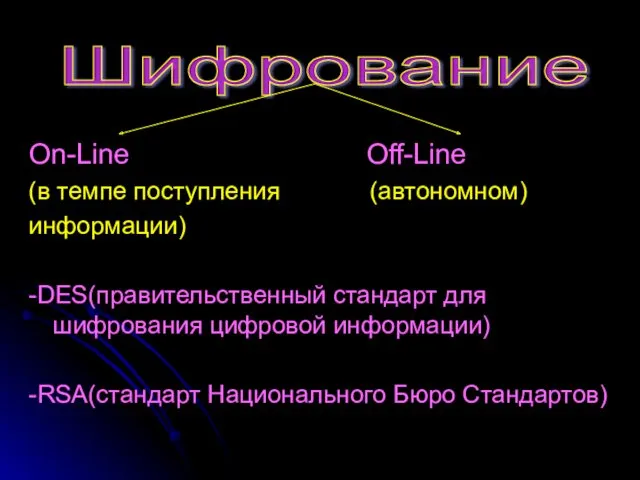

- 26. On-Line Off-Line (в темпе поступления (автономном) информации) -DES(правительственный стандарт для шифрования цифровой информации) -RSA(стандарт Национального Бюро

- 28. Физическая защита. Кабельная система. Структурированные кабельные системы. Аппаратные кабельные системы. Административные подсистемы.

- 29. Защита от компьютерных вирусов. Защита от несанкциони - рованного доступа Защита информации при удаленном доступе Програмные

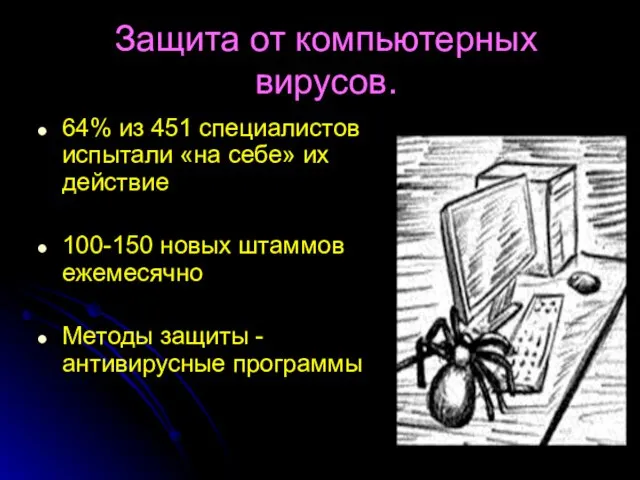

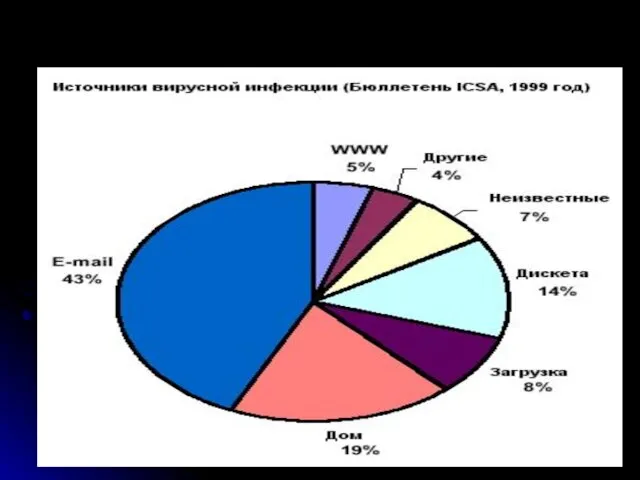

- 30. Защита от компьютерных вирусов. 64% из 451 специалистов испытали «на себе» их действие 100-150 новых штаммов

- 33. Защита от несанкционированного доступа Обострилась с распространением локальных, глобальных компьютерных сетей. Разграничение полномочий пользователя. Используют встроенные

- 34. Компьютерные преступления в Уголовном кодексе РФ

- 35. Используются кабельные линии и радиоканалы. Сегментация пакетов. Специальные устройства контроля. Защита информации от хакеров. Защита информации

- 36. «Законодательство в сфере информации» С 1991 по 1997-10 основных законов: -определяются основные термины и понятия. -регулируются

- 37. Предусматривает уголовную ответственность за создание программ для ЭВМ или их модификацию, приводящие к несанкционированному уничтожению. Защищает

- 39. Скачать презентацию

Государственный сектор. Макроэкономика Тема 5

Государственный сектор. Макроэкономика Тема 5 Площадка отдыха в жилой застройке

Площадка отдыха в жилой застройке Художественное конструирование. Объёмные композиции на основе цилиндра.

Художественное конструирование. Объёмные композиции на основе цилиндра. Система работы с одаренными детьми в дошкольном учреждении

Система работы с одаренными детьми в дошкольном учреждении Нетрадиционные формы работы с тканью. Фантазии цвета индиго

Нетрадиционные формы работы с тканью. Фантазии цвета индиго Система Умный дом в городской квартире

Система Умный дом в городской квартире Негативные и продуктивные психопатологические синдромы. Синдромы нарушенного сознания. Соматические заболевания

Негативные и продуктивные психопатологические синдромы. Синдромы нарушенного сознания. Соматические заболевания Оборотные средства предприятитя

Оборотные средства предприятитя Ритм и рифма стихотворной речи. Способы рифмовки

Ритм и рифма стихотворной речи. Способы рифмовки Аспектно - ориентированное программирование. Проектирование – определение зависимостей

Аспектно - ориентированное программирование. Проектирование – определение зависимостей Сжатое изложение. Особенности сжатого изложения

Сжатое изложение. Особенности сжатого изложения Tatneft company

Tatneft company Кадастровые работы на землях сельскохозяйственного назначения Белгородской области

Кадастровые работы на землях сельскохозяйственного назначения Белгородской области Агротехнология және Орман ресурстары

Агротехнология және Орман ресурстары Морфология пищеварительной системы желудок и кишечник

Морфология пищеварительной системы желудок и кишечник Шаблон Масленица

Шаблон Масленица Презентация по географии для учащихся 11 класса по теме Общая характеристика Зарубежной Европы

Презентация по географии для учащихся 11 класса по теме Общая характеристика Зарубежной Европы Фонтанды арматура

Фонтанды арматура Функциональная организация персонального компьютера. Внутренние запоминающие устройства, их состав и назначение

Функциональная организация персонального компьютера. Внутренние запоминающие устройства, их состав и назначение Rada Unii Europejskiej

Rada Unii Europejskiej 10b Accident-prone. 7 класс

10b Accident-prone. 7 класс Когда владыками суши были драконы.(Разработка урока по природоведению − 5 класс по программе Школа 2100 с применением компьютерной презентации.)

Когда владыками суши были драконы.(Разработка урока по природоведению − 5 класс по программе Школа 2100 с применением компьютерной презентации.) Задачи теории расписаний

Задачи теории расписаний Устройство и принцип действия асинхронного двигателя

Устройство и принцип действия асинхронного двигателя Тренируем внимание и память.

Тренируем внимание и память. Презентация Элементы логоритмики на музыкальных занятиях

Презентация Элементы логоритмики на музыкальных занятиях 3-D принтеры

3-D принтеры Этика и деонтология в стоматологии

Этика и деонтология в стоматологии