Содержание

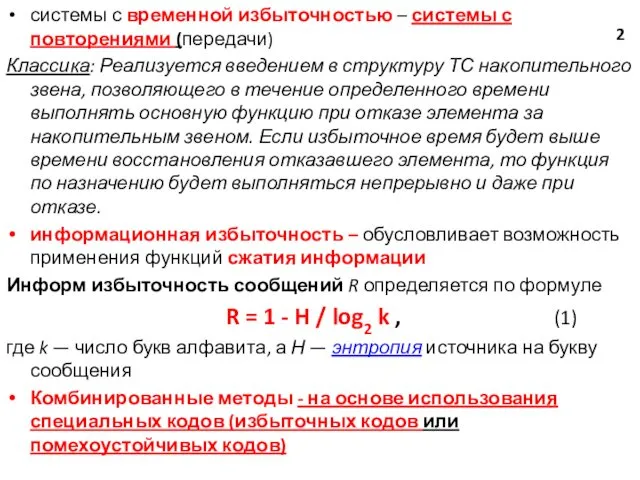

- 2. системы с временной избыточностью – системы с повторениями (передачи) Классика: Реализуется введением в структуру ТС накопительного

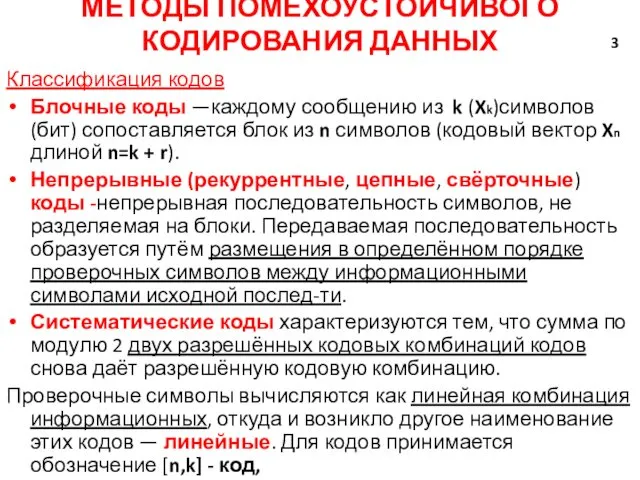

- 3. МЕТОДЫ ПОМЕХОУСТОЙЧИВОГО КОДИРОВАНИЯ ДАННЫХ Классификация кодов Блочные коды —каждому сообщению из k (Xk)символов (бит) сопоставляется блок

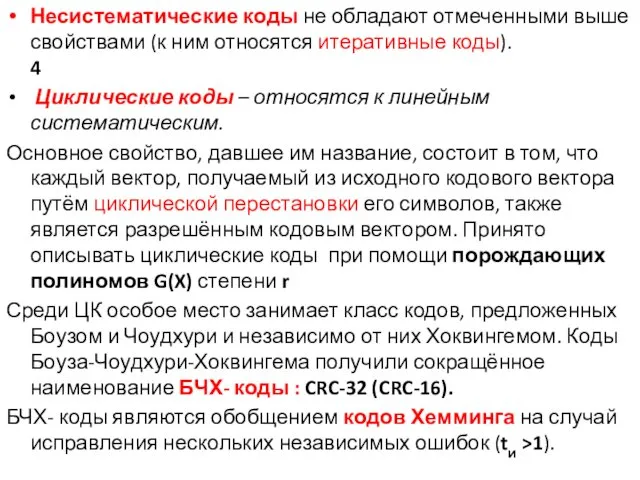

- 4. Несистематические коды не обладают отмеченными выше свойствами (к ним относятся итеративные коды). 4 Циклические коды –

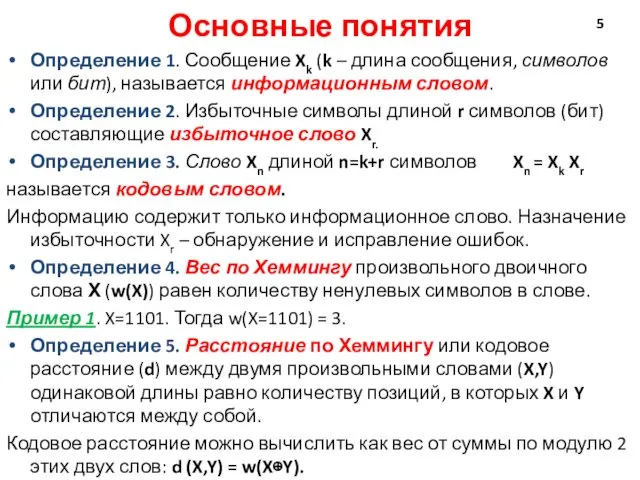

- 5. Основные понятия Определение 1. Сообщение Xk (k – длина сообщения, символов или бит), называется информационным словом.

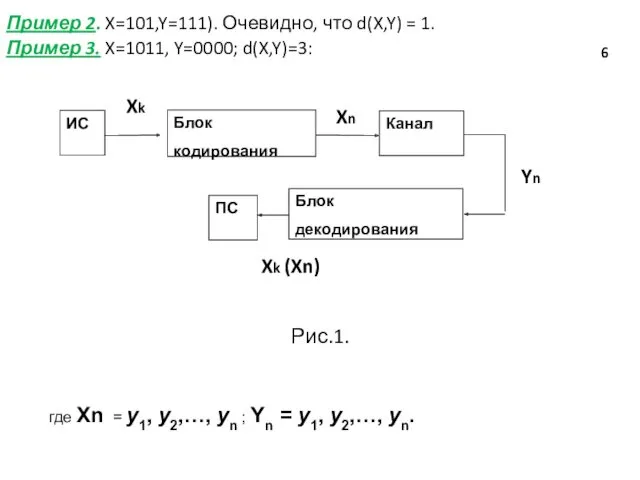

- 6. Пример 2. X=101,Y=111). Очевидно, что d(X,Y) = 1. Пример 3. X=1011, Y=0000; d(X,Y)=3: Xk Xn Yn

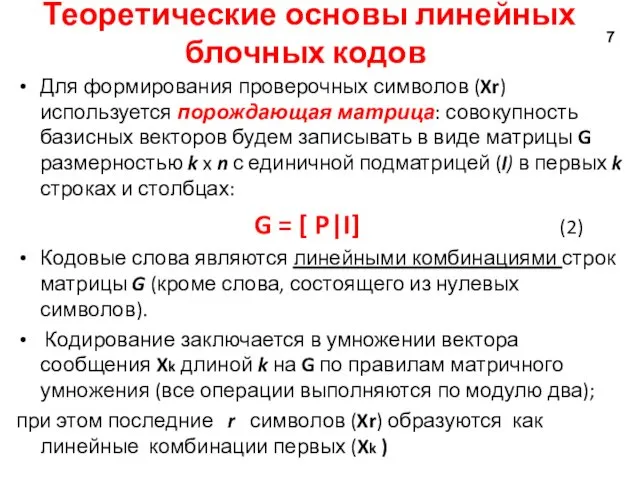

- 7. Теоретические основы линейных блочных кодов Для формирования проверочных символов (Xr) используется порождающая матрица: совокупность базисных векторов

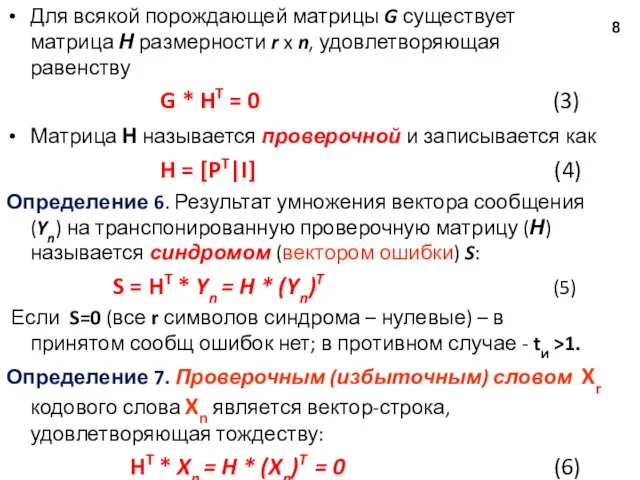

- 8. Для всякой порождающей матрицы G существует матрица Н размерности r x n, удовлетворяющая равенству G *

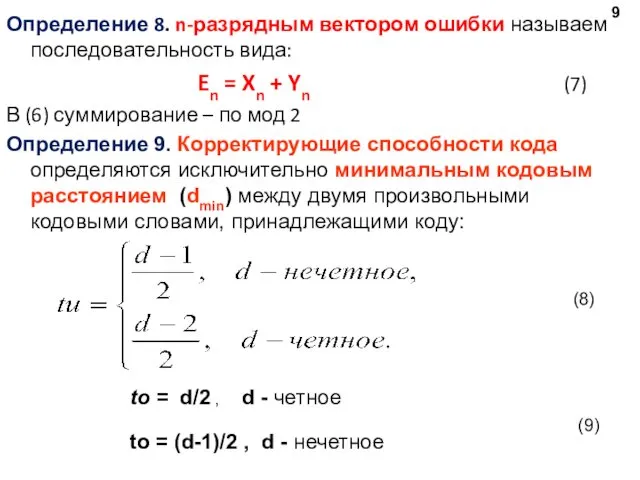

- 9. Определение 8. n-разрядным вектором ошибки называем последовательность вида: En = Xn + Yn (7) В (6)

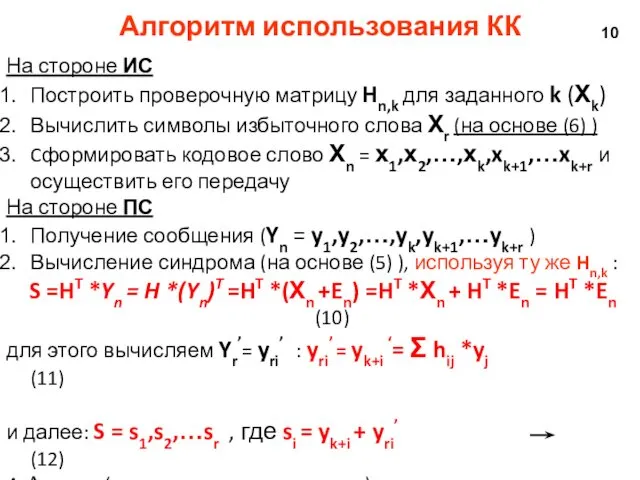

- 10. Алгоритм использования КК На стороне ИС Построить проверочную матрицу Hn,k для заданного k (Хk) Вычислить символы

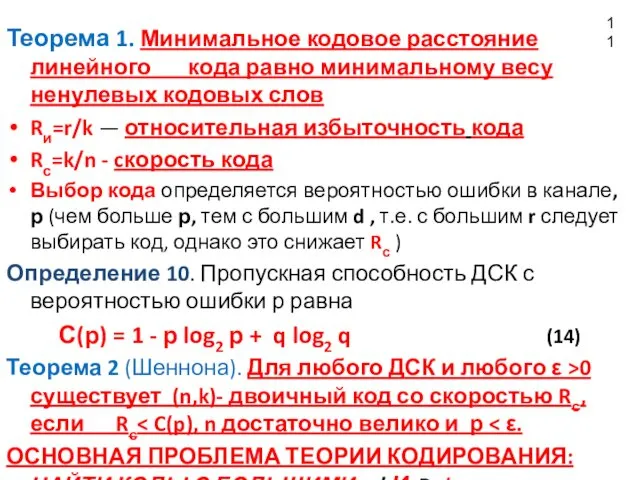

- 11. Теорема 1. Минимальное кодовое расстояние линейного кода равно минимальному весу ненулевых кодовых слов Rи=r/k — относительная

- 12. Избыточный код простой четности Простейший избыточный код; Основан на контроле четности (либо нечетности) единичных символов в

- 14. Скачать презентацию

Соединения деталей. Резьба

Соединения деталей. Резьба Мир природы в рассказе В.В. Бианки Первая охота. (1 класс)

Мир природы в рассказе В.В. Бианки Первая охота. (1 класс) Задачи, методы и достижения биотехнологии

Задачи, методы и достижения биотехнологии Стратегия управления персоналом понятие, связь с кадровой политикой

Стратегия управления персоналом понятие, связь с кадровой политикой Электрические машины переменного тока. Типы электрических машин

Электрические машины переменного тока. Типы электрических машин Коррекционно-педагогическая работа учителя-дефектолога (олигофренопедагога) в ДОУ и школе

Коррекционно-педагогическая работа учителя-дефектолога (олигофренопедагога) в ДОУ и школе Проблемы реализации принципа презумпции невиновности на досудебных стадиях

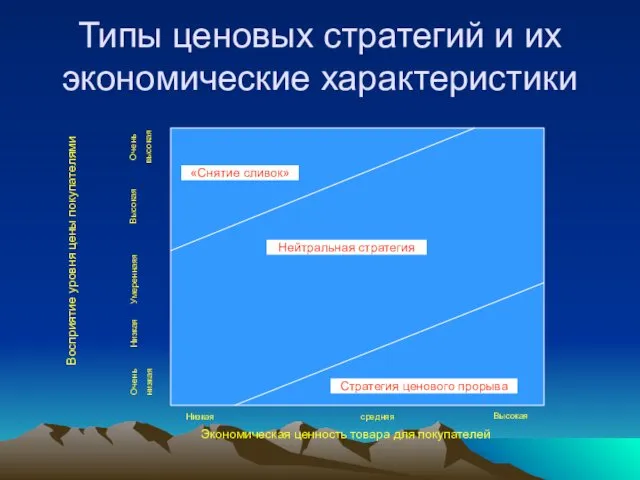

Проблемы реализации принципа презумпции невиновности на досудебных стадиях Типы ценовых стратегий и их экономические характеристики

Типы ценовых стратегий и их экономические характеристики Значення електроенергетики

Значення електроенергетики Эндометриоз. Классификация

Эндометриоз. Классификация Передача информации

Передача информации Біологічні особливості та агротехніка вирощування сucumis sativus l. в умовах с. Піщане Полтавської області

Біологічні особливості та агротехніка вирощування сucumis sativus l. в умовах с. Піщане Полтавської області 0171+

0171+ Флора и фауна озера Байкал

Флора и фауна озера Байкал Распределение четырех сил. Горизонтальный полет

Распределение четырех сил. Горизонтальный полет Необходимые программы для компьютера

Необходимые программы для компьютера ЗАО Костромской завод автокомпонентов. Торговая марка Мотордеталь-Кострома

ЗАО Костромской завод автокомпонентов. Торговая марка Мотордеталь-Кострома Семинар-тренинг 16-18 марта 2016. Оптимизация архитектуры механизмов расчета себестоимости и партионного учета

Семинар-тренинг 16-18 марта 2016. Оптимизация архитектуры механизмов расчета себестоимости и партионного учета Беспроводные устройства умного дома

Беспроводные устройства умного дома Доли. Обыкновенные дроби

Доли. Обыкновенные дроби Мастер-класс Культурное наследие

Мастер-класс Культурное наследие Трудовые споры

Трудовые споры Русские народные волшебные сказки. 1 часть

Русские народные волшебные сказки. 1 часть Славянские праздники (февраль)

Славянские праздники (февраль) Автоматизация процессов дробления

Автоматизация процессов дробления Презентация Храмы Белгорода Диск

Презентация Храмы Белгорода Диск Первая медицинская помощь при ДТП. Урок 2

Первая медицинская помощь при ДТП. Урок 2 Скоро в школу

Скоро в школу