Обґрунтування засобів захисту інформації в гетерогенних мережах для підвищення рівня інформаційної безпеки в організації презентация

Содержание

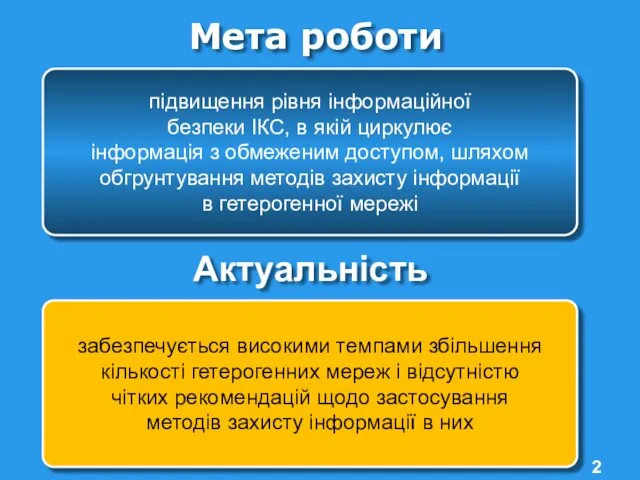

- 2. Мета роботи підвищення рівня інформаційної безпеки ІКС, в якій циркулює інформація з обмеженим доступом, шляхом обгрунтування

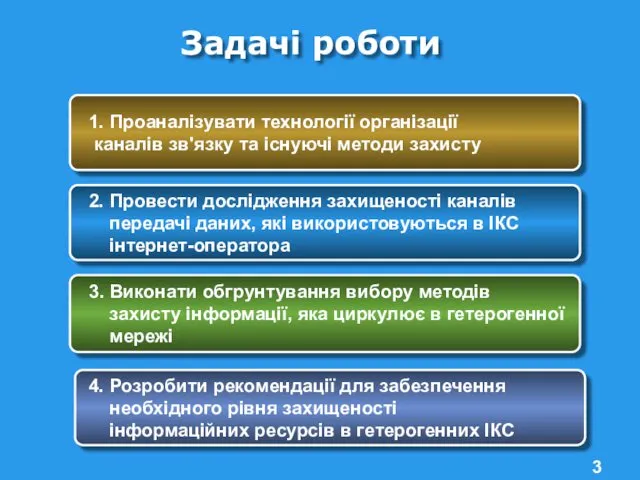

- 3. 1. Проаналізувати технології організації каналів зв'язку та існуючі методи захисту 2. Провести дослідження захищеності каналів передачі

- 4. Схема частини мережі інтернет-оператора

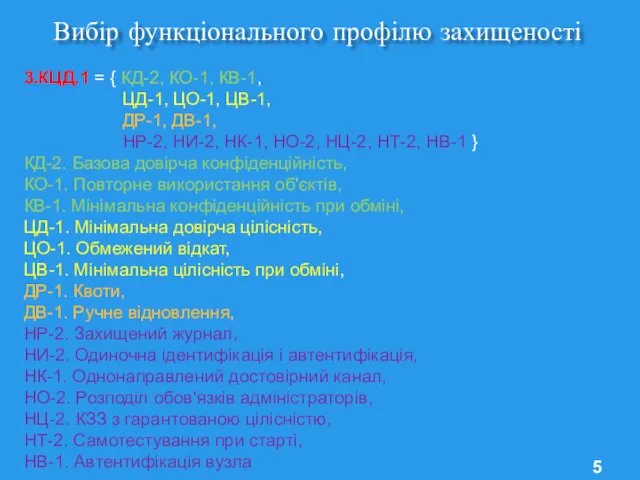

- 5. Вибір функціонального профілю захищеності 3.КЦД.1 = { КД-2, КО-1, КВ-1, ЦД-1, ЦО-1, ЦВ-1, ДР-1, ДВ-1, НР-2,

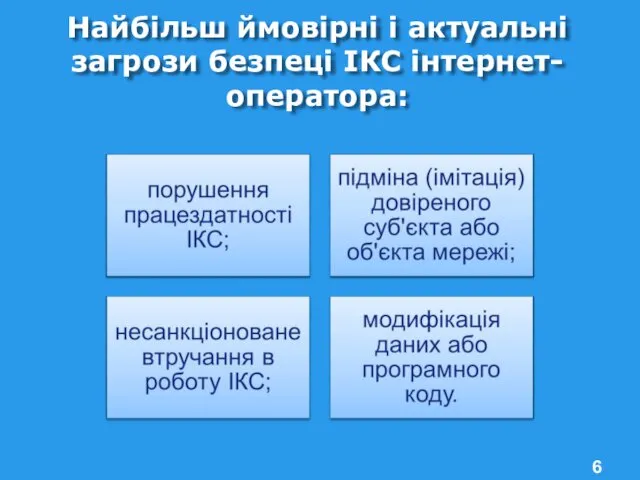

- 6. Найбільш ймовірні і актуальні загрози безпеці ІКС інтернет-оператора:

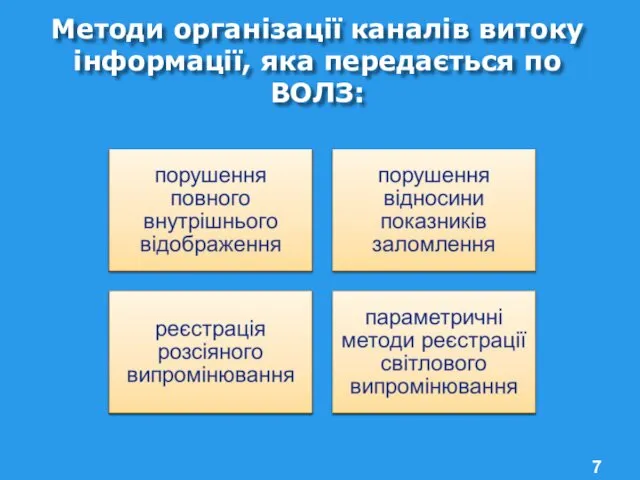

- 7. Методи організації каналів витоку інформації, яка передається по ВОЛЗ:

- 8. Рефлектограмма ділянки ВОЛЗ

- 9. Рефлектограмма ділянки ВОЛЗ з FOD 5503

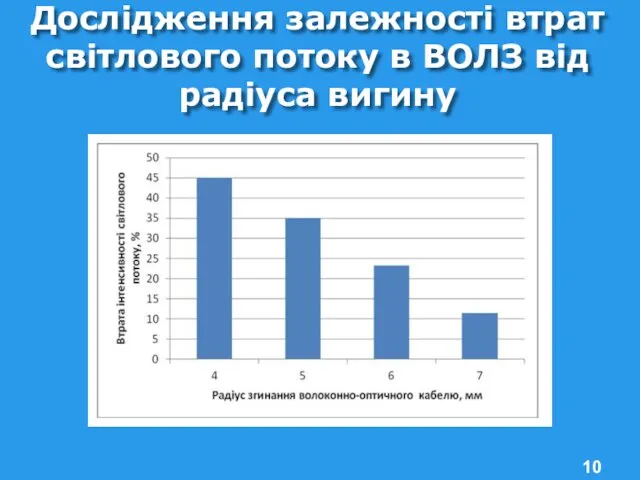

- 10. Дослідження залежності втрат світлового потоку в ВОЛЗ від радіуса вигину

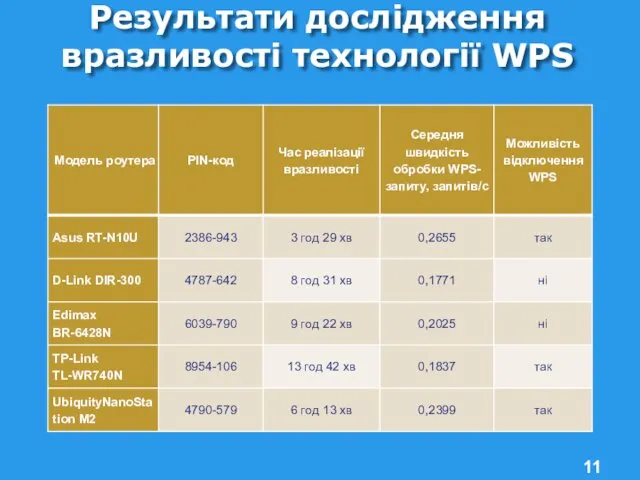

- 11. Результати дослідження вразливості технології WPS

- 12. Рекомендовані засоби захисту інформації в гетерогенної мережі

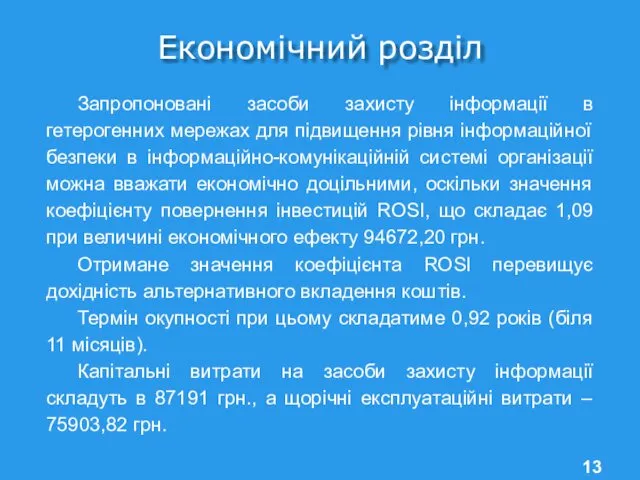

- 13. Економічний розділ Запропоновані засоби захисту інформації в гетерогенних мережах для підвищення рівня інформаційної безпеки в інформаційно-комунікаційній

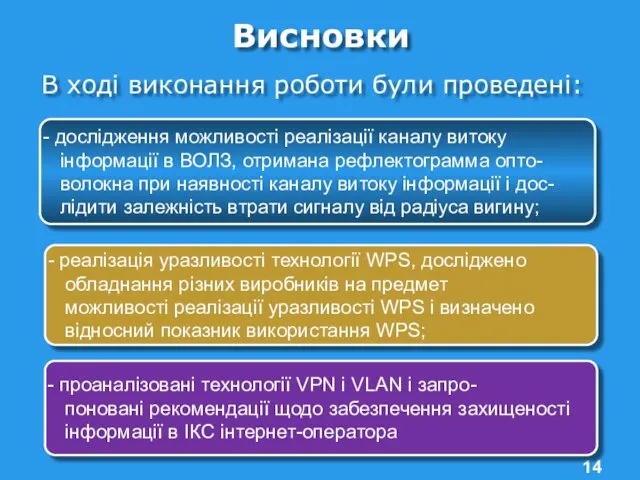

- 14. Висновки дослідження можливості реалізації каналу витоку інформації в ВОЛЗ, отримана рефлектограмма опто- волокна при наявності каналу

- 16. Скачать презентацию

Информация для родителей

Информация для родителей Осенний праздник в детском саду. Оформление группы к осеннему празднику

Осенний праздник в детском саду. Оформление группы к осеннему празднику Любимому мужчине

Любимому мужчине Презентация Новогоднее оформление группы в детском саду

Презентация Новогоднее оформление группы в детском саду Конструкция лица по канону художников древней Греции

Конструкция лица по канону художников древней Греции Шаблоны для изготовления презентаций

Шаблоны для изготовления презентаций Повторение. Порядок действий. 5 класс

Повторение. Порядок действий. 5 класс Коррупция в вузах г. Новосибирска

Коррупция в вузах г. Новосибирска 8 класс. Природные комплексы русской равнины

8 класс. Природные комплексы русской равнины Дидактическая игра Транспорт с использованием ИКТ Диск

Дидактическая игра Транспорт с использованием ИКТ Диск Застосування насосів

Застосування насосів MAN Diesel PrimeServ Academy Exhaust Valve Design

MAN Diesel PrimeServ Academy Exhaust Valve Design химическая спартакиада для 8 класса

химическая спартакиада для 8 класса Математические посиделки

Математические посиделки Сотовая связь. Системы сотовой связи

Сотовая связь. Системы сотовой связи Технологія збирання ПК на основі процесора Intel Core I9 з відеокартою Nvidia Geforce RTX 2080 Ti

Технологія збирання ПК на основі процесора Intel Core I9 з відеокартою Nvidia Geforce RTX 2080 Ti умножение на числа, оканчивающиеся нулем

умножение на числа, оканчивающиеся нулем Дорогая моя

Дорогая моя Байланыстың радиоқабылдағыш құрылғыларының жиілік түрлендіргіші мен детекторын жобалау

Байланыстың радиоқабылдағыш құрылғыларының жиілік түрлендіргіші мен детекторын жобалау Презентация к открытому занятию Подарок от сердца

Презентация к открытому занятию Подарок от сердца Структура и функции хромосом

Структура и функции хромосом Роберт Павлов Морские обитатели

Роберт Павлов Морские обитатели ЛИТ 6 №4

ЛИТ 6 №4 Мерчандайзинг - основные понятия, принципы и правила

Мерчандайзинг - основные понятия, принципы и правила Базовий блок комп’ютера. Лекція 2

Базовий блок комп’ютера. Лекція 2 Датчик отсутствия топлива (Reed-контакт)

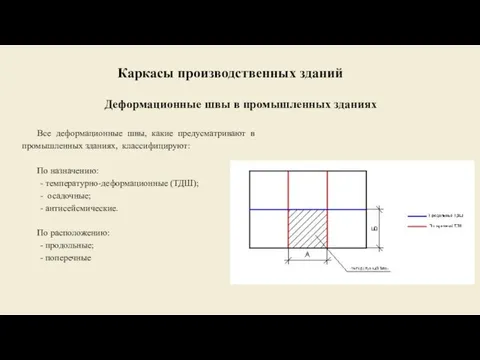

Датчик отсутствия топлива (Reed-контакт) Каркасы производственных зданий. Деформационные швы в промышленных зданиях

Каркасы производственных зданий. Деформационные швы в промышленных зданиях море часть 1 (теория)

море часть 1 (теория)