Содержание

- 2. Прямой обмен ключами между пользователями

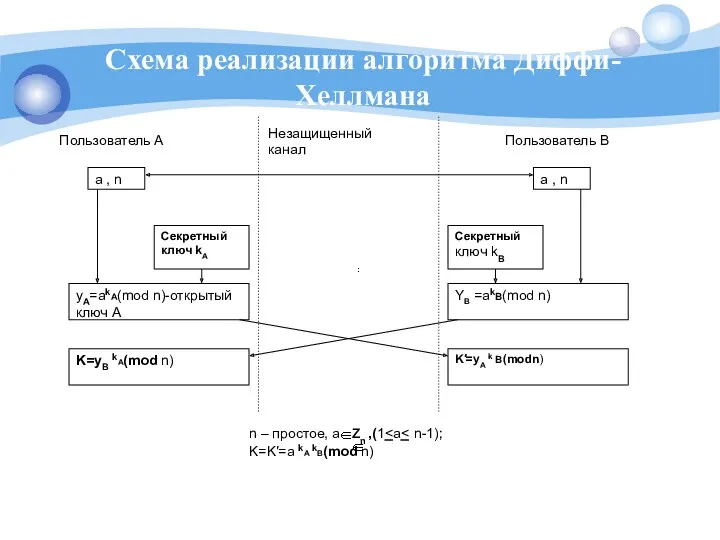

- 3. Схема реализации алгоритма Диффи-Хеллмана

- 4. Распределение ключей в крупных сетях

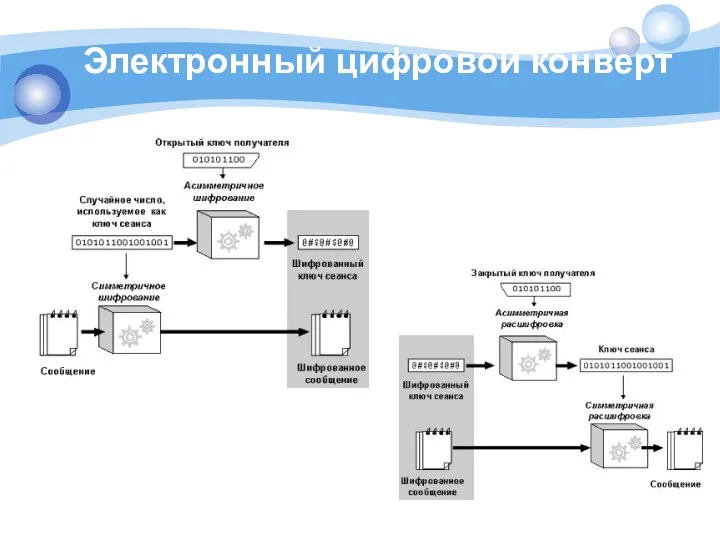

- 5. Электронный цифровой конверт

- 6. Электронный цифровой конверт А ЭЦК → В М – сообщение Кс=DKвс (Ск) Сm (М)=ЕКс(М) М=Dkc (Cm)

- 7. Распределение ключей в крупных сетях (1) Чтобы понять масштабность проблемы, отметим, что при обслуживании n пользователей,

- 8. Распределение ключей в крупных сетях (2) Большое число ключей порождает сложную проблему управления. Например, что Вам

- 9. Распределение ключей в крупных сетях (3) Когда двое пользователей хотят обменяться секретными сведениями, они генерируют ключ,

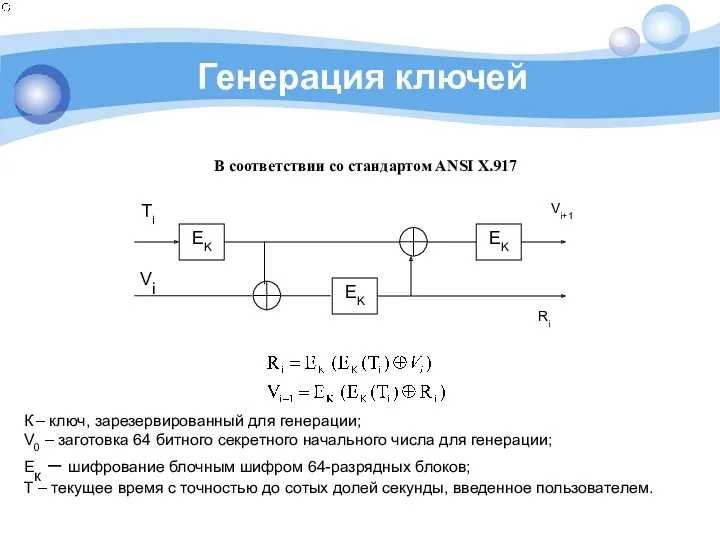

- 10. Генерация ключей В соответствии со стандартом ANSI X.917 К – ключ, зарезервированный для генерации; V0 –

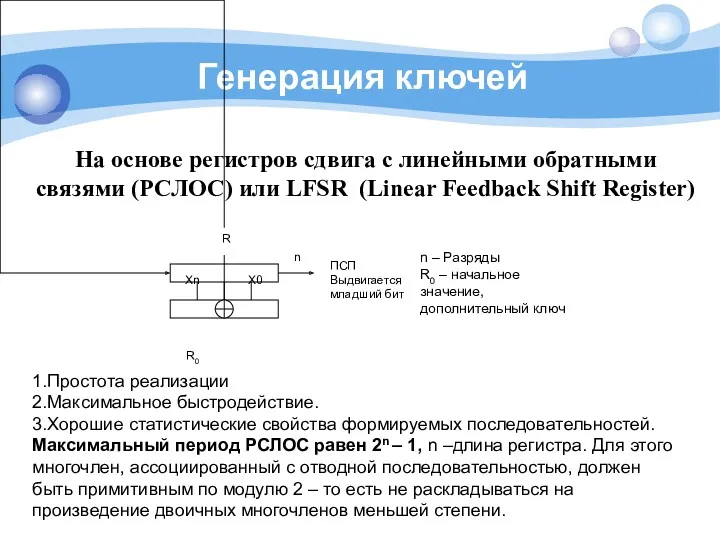

- 11. Генерация ключей На основе регистров сдвига с линейными обратными связями (РСЛОС) или LFSR (Linear Feedback Shift

- 12. Генерация ключей На основе алгоритма RSA f: x Zm x →y=xe(mod m) Zm B: y Zm

- 13. Генерация ключей Также могут использоваться режим гаммирования по ГОСТ28147-89, режим гаммирования с обратной связью по ГОСТ28147-89,

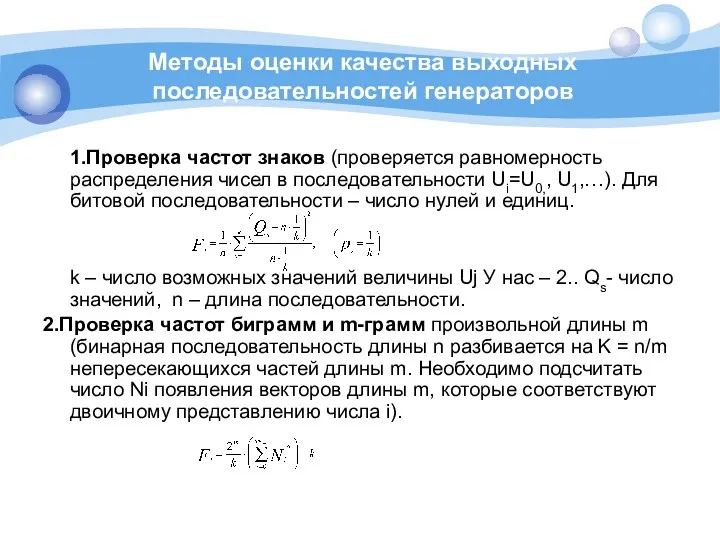

- 14. Методы оценки качества выходных последовательностей генераторов 1.Проверка частот знаков (проверяется равномерность распределения чисел в последовательности Ui=U0,,

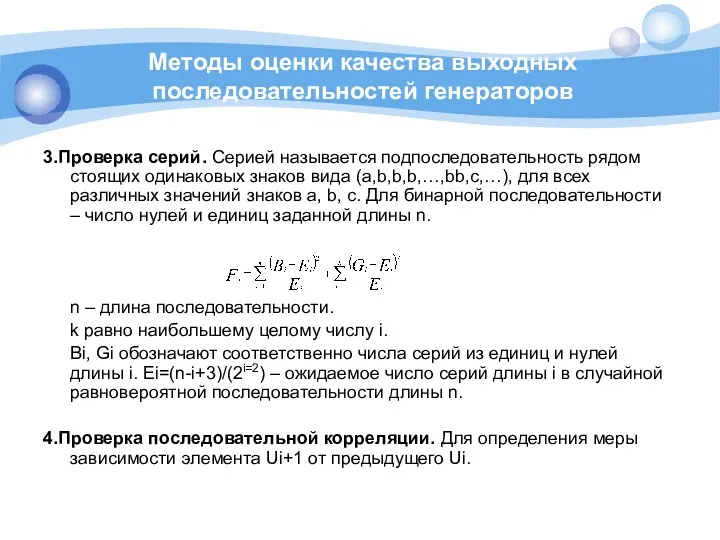

- 15. Методы оценки качества выходных последовательностей генераторов 3.Проверка серий. Серией называется подпоследовательность рядом стоящих одинаковых знаков вида

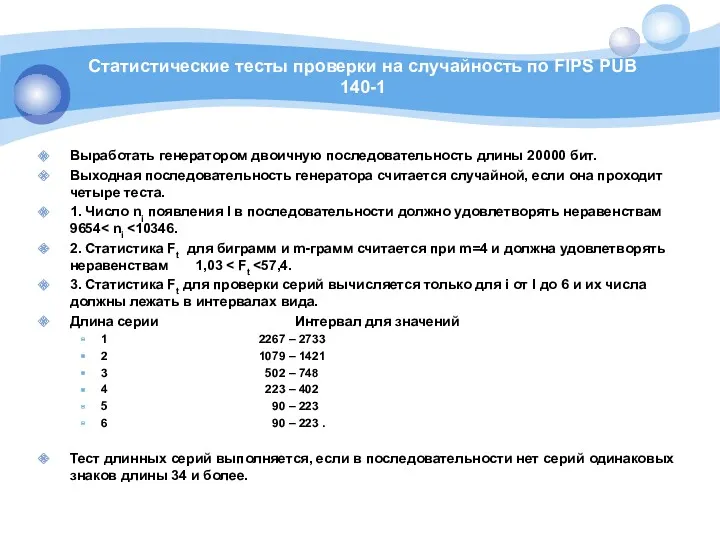

- 16. Статистические тесты проверки на случайность по FIPS PUB 140-1 Выработать генератором двоичную последовательность длины 20000 бит.

- 17. Хранение ключей Ключи хранят в зашифрованном виде на диске, Touch Memory и в пластиковых картах. Стандарт

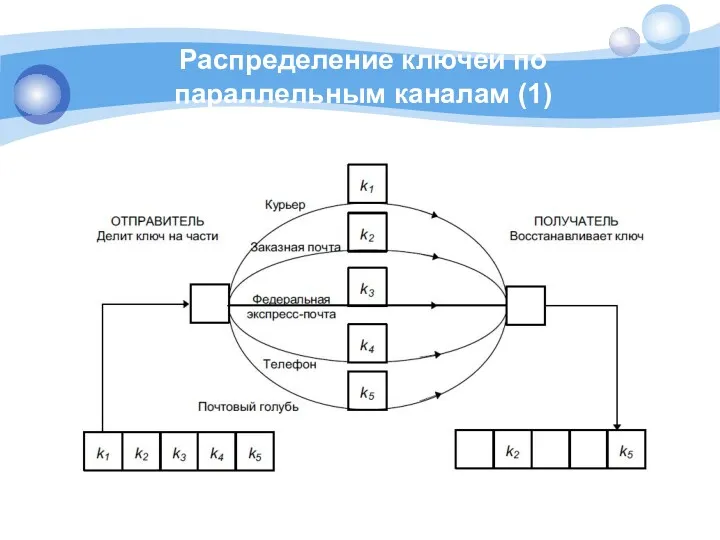

- 18. Распределение ключей по параллельным каналам (1)

- 19. Разбиение секрета на 2 части

- 20. Разбиение секрета на n частей

- 21. Распределение ключей по параллельным каналам (2)

- 22. Сеансовый ключ Эфемерный или сеансовый (кратковременный) ключ применя ется лишь малое время, от нескольких секунд до

- 23. Главный ключ Статичный (главный, долговременный) ключ. Так называют ключ, который используется в течение большого периода времени.

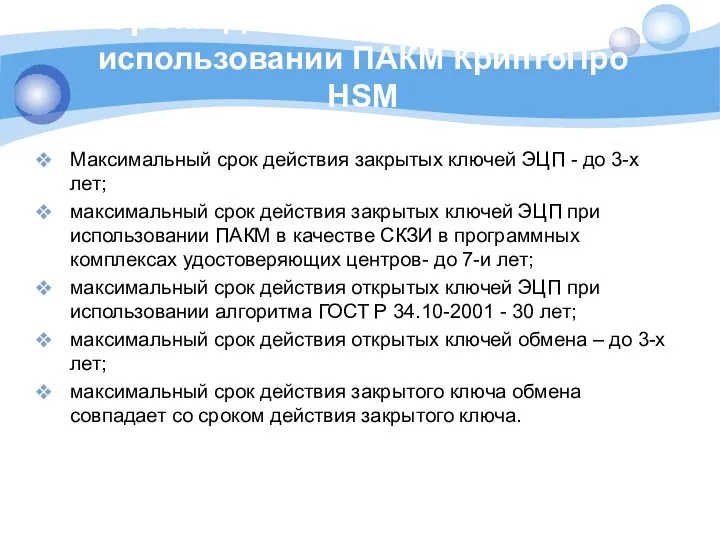

- 24. Сроки действия ключей, при использовании ПАКМ КриптоПро HSM Максимальный срок действия закрытых ключей ЭЦП - до

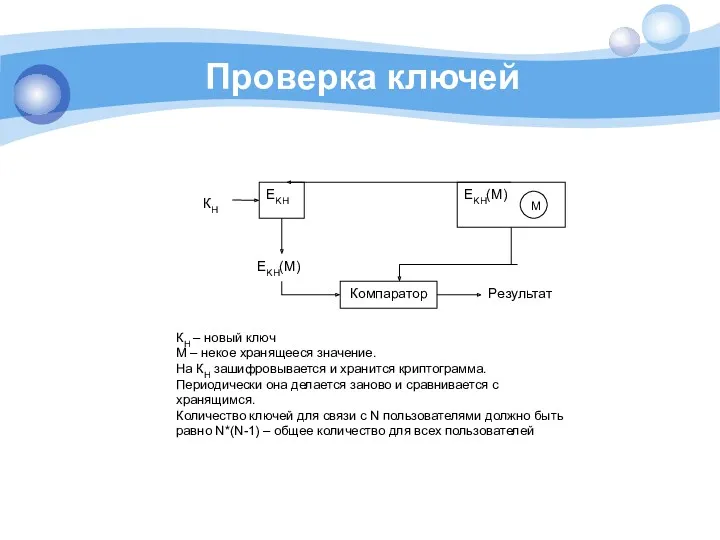

- 25. Проверка ключей КН – новый ключ М – некое хранящееся значение. На КН зашифровывается и хранится

- 27. Скачать презентацию

Возникновение социологии как науки

Возникновение социологии как науки С днём рождения

С днём рождения Особенности УМК ОС Школа 2100 или как помочь ребенку, который будет учиться по стандартам нового поколения

Особенности УМК ОС Школа 2100 или как помочь ребенку, который будет учиться по стандартам нового поколения Презентация Самые интересные факты о птицах.

Презентация Самые интересные факты о птицах. ПРЕЗЕНТАЦИЯ НА ТЕМУ: ЕВРОПА - ОБЩАЯ ХАРАКТЕРИСТИКА

ПРЕЗЕНТАЦИЯ НА ТЕМУ: ЕВРОПА - ОБЩАЯ ХАРАКТЕРИСТИКА Презентация слайдов к уроку географии в 11 классе Хозяйство Японии

Презентация слайдов к уроку географии в 11 классе Хозяйство Японии Водоснабжение и водоотведение

Водоснабжение и водоотведение Звонкие и глухие звуки в словах

Звонкие и глухие звуки в словах Оптоэлектронные приборы

Оптоэлектронные приборы Музыка утра

Музыка утра секты и социальная безопасность

секты и социальная безопасность Бедность и богатство

Бедность и богатство Рельеф и полезные ископаемые Южной Америки

Рельеф и полезные ископаемые Южной Америки Социальные нормы

Социальные нормы Противоэпидемические мероприятия в очагах с фекальнооральным механизмом передачи

Противоэпидемические мероприятия в очагах с фекальнооральным механизмом передачи Татар теленнән дәрес эшкәртмәсе (4 сыйныф). Сыйфат сүз төркеме.

Татар теленнән дәрес эшкәртмәсе (4 сыйныф). Сыйфат сүз төркеме. 13 примеров губительного влияния человека на природу

13 примеров губительного влияния человека на природу Объяснение электрических явлений

Объяснение электрических явлений Расследование грабежей, совершенных в условиях города (161 УК РФ)

Расследование грабежей, совершенных в условиях города (161 УК РФ) Организационная структура ВС РФ. Виды и рода ВС РФ

Организационная структура ВС РФ. Виды и рода ВС РФ ООО Типографский комплекс Девиз

ООО Типографский комплекс Девиз Презентация Мой крайдля учащихся начальной школы.

Презентация Мой крайдля учащихся начальной школы. Анализ состояния системы образования и пути ее совершенствования

Анализ состояния системы образования и пути ее совершенствования Электрические аппараты электровозов. Классификация

Электрические аппараты электровозов. Классификация презентация к уроку по теме Азотная кислота

презентация к уроку по теме Азотная кислота Технический анализ финансовых рынков

Технический анализ финансовых рынков Русь сказочная

Русь сказочная Презентация Дидактические приемы

Презентация Дидактические приемы