Содержание

- 2. Социальная инженерия - это метод манипуляции действиями человека, заключающийся в использовании слабостей человеческого фактора в целях

- 3. Самое слабое звено защиты любой системы - сами пользователи. Социальная инженерия пытается использовать присущие людям слабости

- 5. Мошенники часто прибегают к подобной практике, так как с помощью нее значительно проще добыть учетные данные,

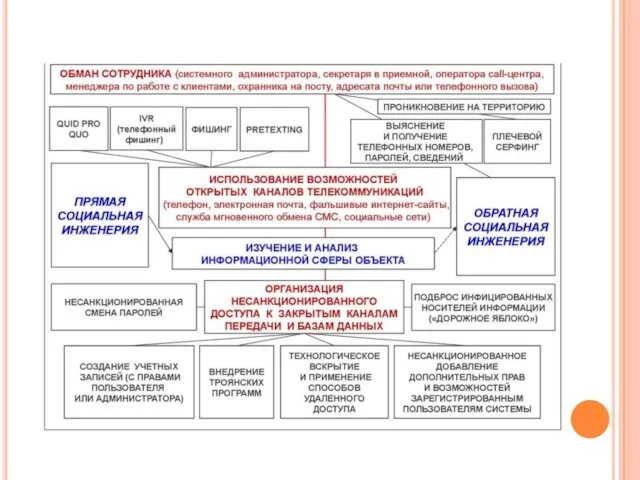

- 7. Техники и методы внедрения

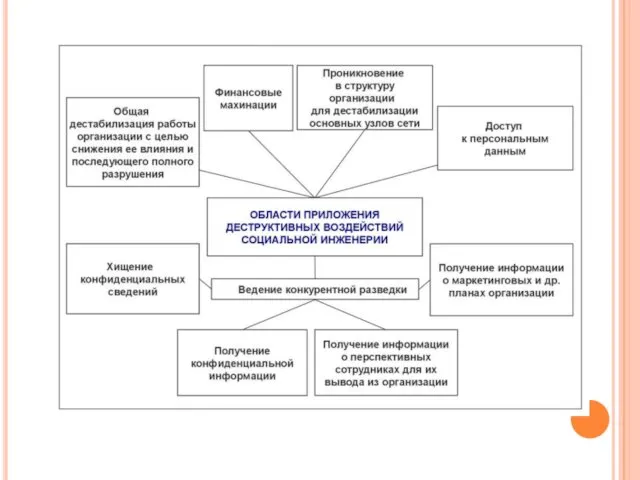

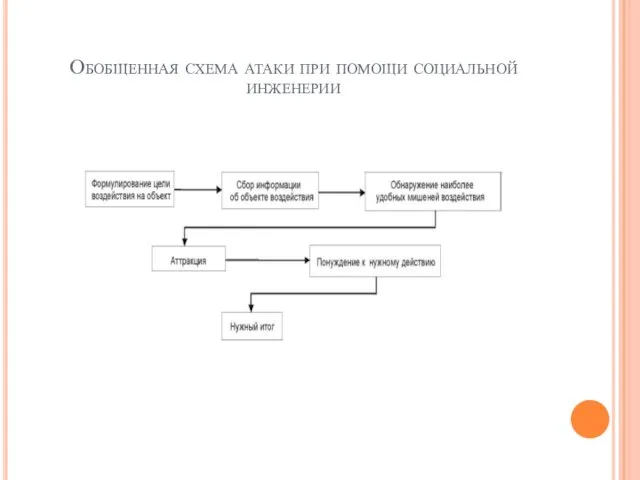

- 8. Обобщенная схема атаки при помощи социальной инженерии

- 9. Источники социальной инженерии Среди наиболее популярных методов социальной инженерии можно выделить следующие: Бейтинг или лов "на

- 10. Необходимо остерегаться любых незапрошенных предложений помощи, в особенности предлагающих переход по сторонним ссылкам. Как правило, в

- 11. Социальная инженерия нематериальна, ее невозможно физически устранить. Самый эффективный способ не стать жертвой социальной инженерии -

- 13. Претекстинг это набор действий, отработанных по определенному, заранее составленному сценарию, в результате которого жертва может выдать

- 14. Фишинг техника интернет-мошенничества, направленная на получение конфиденциальной информации пользователей - авторизационных данных различных систем. Основным видом

- 15. Троянский конь это техника основывается на любопытстве, страхе или других эмоциях пользователей. Злоумышленник отправляет письмо жертве

- 16. Кви про кво (услуга за услугу) данная техника предполагает обращение злоумышленника к пользователю по электронной почте

- 17. Дорожное яблоко этот метод представляет собой адаптацию троянского коня и состоит в использовании физических носителей (CD,

- 18. Обратная социальная инженерия данный вид атаки направлен на создание такой ситуации, при которой жертва вынуждена будет

- 19. Методы защиты

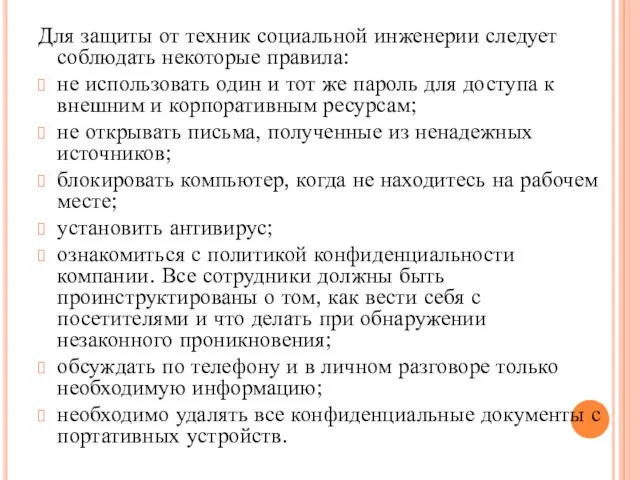

- 20. Для защиты от техник социальной инженерии следует соблюдать некоторые правила: не использовать один и тот же

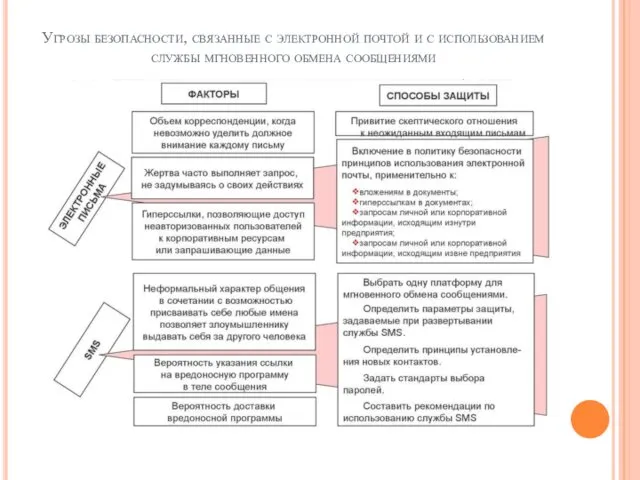

- 21. Угрозы безопасности, связанные с электронной почтой и с использованием службы мгновенного обмена сообщениями

- 22. Законодательсво РФ

- 23. "Уголовный кодекс Российской Федерации" от 13.06.1996 N 63-ФЗ (ред. от 29.07.2017) (с изм. и доп., вступ.

- 24. 2. То же деяние, причинившее крупный ущерб или совершенное из корыстной заинтересованности, - наказывается штрафом в

- 25. 3. Деяния, предусмотренные частями первой или второй настоящей статьи, совершенные группой лиц по предварительному сговору или

- 26. 4. Деяния, предусмотренные частями первой, второй или третьей настоящей статьи, если они повлекли тяжкие последствия или

- 27. Статья 273. Создание, использование и распространение вредоносных компьютерных программ 1. Создание, распространение или использование компьютерных программ

- 28. 2. Деяния, предусмотренные частью первой настоящей статьи, совершенные группой лиц по предварительному сговору или организованной группой

- 29. Статья 274. Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей 1.

- 30. Статья 274.1. Неправомерное воздействие на критическую информационную инфраструктуру Российской Федерации 1. Создание, распространение и (или) использование

- 31. 2. Неправомерный доступ к охраняемой компьютерной информации, содержащейся в критической информационной инфраструктуре Российской Федерации, в том

- 32. 3. Нарушение правил эксплуатации средств хранения, обработки или передачи охраняемой компьютерной информации, содержащейся в критической информационной

- 34. Скачать презентацию

Семинар Добро пожаловать в проектные технологии!

Семинар Добро пожаловать в проектные технологии! Из опыта использования интерактивных методов обучения

Из опыта использования интерактивных методов обучения Создатели и потребители моды

Создатели и потребители моды Урок города Что такое Кузбасс Диск

Урок города Что такое Кузбасс Диск Заболачивание

Заболачивание Умный дом. Передача данных с датчиков умного дома

Умный дом. Передача данных с датчиков умного дома Устройство компьютера

Устройство компьютера Учимся читать с паровозиком - обучение плавному слоговому чтению.

Учимся читать с паровозиком - обучение плавному слоговому чтению. Окружность!

Окружность! Род местоимений 3 лица

Род местоимений 3 лица Презентация Алюминий

Презентация Алюминий Информация для родителей

Информация для родителей Закон об ОСАГО 2012 года. Связь технического осмотра и страхования. Получение полиса ОСАГО

Закон об ОСАГО 2012 года. Связь технического осмотра и страхования. Получение полиса ОСАГО Гардероб для тварини. Проект

Гардероб для тварини. Проект Презентация из опыта работы

Презентация из опыта работы Проблемы науки и производства. Биосферная совместимость. Архитектура

Проблемы науки и производства. Биосферная совместимость. Архитектура Защитник прав человеческих А.Д. Сахаров

Защитник прав человеческих А.Д. Сахаров Презентация Рассказы и сказки Н. Носова

Презентация Рассказы и сказки Н. Носова Интеллектуальный марафон. Занятие 3 (3 класс)

Интеллектуальный марафон. Занятие 3 (3 класс) Vitaminele

Vitaminele Агротехника виноградного куста. Посадка

Агротехника виноградного куста. Посадка Презентация Организация предметно-развивающей среды часть II

Презентация Организация предметно-развивающей среды часть II Участники процесса, отстаивающие свои или представляемые интересы

Участники процесса, отстаивающие свои или представляемые интересы Климат нашей местности. 6 класс

Климат нашей местности. 6 класс Технология кладочных работ. Основные типы конструкций наружных стен

Технология кладочных работ. Основные типы конструкций наружных стен Изменение форм взаимодействия воспитателя с родителями в соответствии с требованиями ФГОС ДО

Изменение форм взаимодействия воспитателя с родителями в соответствии с требованиями ФГОС ДО Презентация урока черчения: Чертежи шпоночных и штифтовых соединений

Презентация урока черчения: Чертежи шпоночных и штифтовых соединений Многообразие ракообразных в природе

Многообразие ракообразных в природе