- Главная

- Без категории

- Види мережевих атак

Содержание

- 2. Класифікація атак Не порушують нормальну роботу системи: вони пов'язані зі збором інфорції про систему Вони можуть

- 3. Спуфінг При проведенні атак зловмисникові важливо не тільки досягти своєї мети, яка полягає в заподіянні шкоди

- 4. Численна група активних атак пов'язана з впровадженням в комп'ютери шкідливих програм (malware - скорочення від malicious

- 5. Фішинг (phishing - спотворене fishing) використовується шахраями, що видають себе за довірених осіб, для "вивудження" персональних

- 6. Сніффер пакетів являє собою прикладну програму, яка використовує мережеву карту, що працює в режимі promiscuous mode

- 7. Атаки Man-in-the-Middle Для атаки типу Man-in-the-Middle хакеру потрібний доступ до пакетів, що передаються по мережі. Такий

- 9. Скачать презентацию

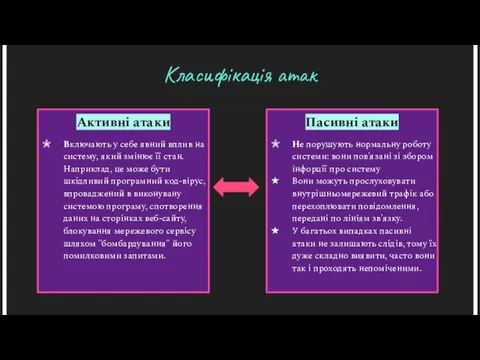

Класифікація атак

Не порушують нормальну роботу системи: вони пов'язані зі збором інфорції

Класифікація атак

Не порушують нормальну роботу системи: вони пов'язані зі збором інфорції

Вони можуть прослуховувати внутрішньомережевий трафік або перехоплювати повідомлення, передані по лініям зв'язку.

У багатьох випадках пасивні атаки не залишають слідів, тому їх дуже складно виявити, часто вони так і проходять непоміченими.

Пасивні атаки

Активні атаки

Включають у себе явний вплив на систему, який змінює її стан. Наприклад, це може бути шкідливий програмний код-вірус, впроваджений в виконувану системою програму, спотворення даних на сторінках веб-сайту, блокування мережевого сервісу шляхом "бомбардування" його помилковими запитами.

Спуфінг

При проведенні атак зловмисникові важливо не тільки досягти своєї мети, яка

Спуфінг

При проведенні атак зловмисникові важливо не тільки досягти своєї мети, яка

Одним з основних прийомів, використовуваних зловмисниками для "замітання слідів", є підміна вмісту пакетів, або спуфінг (spoofing). Зокрема, для приховування місця знаходження джерела шкідливих пакетів зловмисник змінює значення поля адреси відправника в заголовках пакетів.

Оскільки адреса відправника генерується автоматично системним програмним забезпеченням, зловмисник вносить зміни в відповідні програмні модулі так, щоб вони давали йому можливість відправляти зі свого комп'ютера пакети з будь-якими IP-адресами.

Численна група активних атак пов'язана з впровадженням в комп'ютери шкідливих програм

Численна група активних атак пов'язана з впровадженням в комп'ютери шкідливих програм

Ці програми можуть проникати на атаковані комп'ютери різними шляхами. Найпростіший з них - "самодоставка", коли користувач самостійно завантажує файли з неперевірених джерел або безтурботно відкриває підозрілий файл, який прийшов до нього як додаток по електронній пошті. Існують і більш складні представники шкідливих програм, що володіють власними механізмами "розмноження": копії таких програм поширюються по комп'ютерній мережі без участі користувачів.

Впровадження шкідливих програм

Фішинг (phishing - спотворене fishing) використовується шахраями, що видають себе за

Фішинг (phishing - спотворене fishing) використовується шахраями, що видають себе за

Це може досягатися шляхом проведення масових розсилок електронних листів від імені популярних брендів, а також особистих повідомлень всередині різних сервісів. У листі може міститись пряме посилання на сайт, який ззовні не відрізнити від справжнього, або на сайт з перенаправленням.

Також проявами фішингу можуть бути спливаючі вікна, що з'являються на сайтах, яким ми цілком та повністю довіряємо і майже без роздумів можемо довіритись цьому вікну, яке навіть стилістично оформлено під сайт.

Фішинг

Сніффер пакетів являє собою прикладну програму, яка використовує мережеву карту, що

Сніффер пакетів являє собою прикладну програму, яка використовує мережеву карту, що

В даний час сніффери працюють в мережах на цілком законній підставі. Вони використовуються для діагностики несправностей і аналізу графіка. Однак з огляду на те, що деякі мережеві додатки передають дані в текстовому форматі (Telnet, FTP, SMTP, POP3 і т.д.), за допомогою сніффера можна дізнатися корисну, а іноді і конфіденційну інформацію (наприклад, імена користувачів і паролі).

Сніфери пакетів

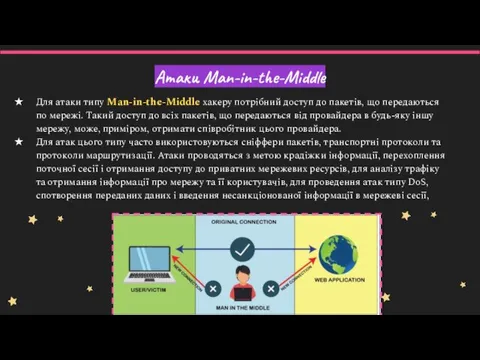

Атаки Man-in-the-Middle

Для атаки типу Man-in-the-Middle хакеру потрібний доступ до пакетів, що

Атаки Man-in-the-Middle

Для атаки типу Man-in-the-Middle хакеру потрібний доступ до пакетів, що

Для атак цього типу часто використовуються сніффери пакетів, транспортні протоколи та протоколи маршрутизації. Атаки проводяться з метою крадіжки інформації, перехоплення поточної сесії і отримання доступу до приватних мережевих ресурсів, для аналізу трафіку та отримання інформації про мережу та її користувачів, для проведення атак типу DoS, спотворення переданих даних і введення несанкціонованої інформації в мережеві сесії,

Нетрадиционное оборудование в организации и проведении утренников и развлечений. Сюрпризные моменты.

Нетрадиционное оборудование в организации и проведении утренников и развлечений. Сюрпризные моменты. Динамика материальной точки. (Лекция 1)

Динамика материальной точки. (Лекция 1) презентация ШНП 15 марта 2021

презентация ШНП 15 марта 2021 Банк Возрождение в Московской области

Банк Возрождение в Московской области Поиск идеи для социального предпринимательства

Поиск идеи для социального предпринимательства Правовой режим использования в предпринимательской деятельности нематериальных благ

Правовой режим использования в предпринимательской деятельности нематериальных благ Түсті металлургия

Түсті металлургия –ing форма глагола

–ing форма глагола Экскурсия по кабинету иностранного языка

Экскурсия по кабинету иностранного языка Натуральные волокна животного происхождения

Натуральные волокна животного происхождения Презентация Дети войны

Презентация Дети войны Металлы VБ–подгруппы

Металлы VБ–подгруппы Назначение блоков преобразователя собственных нужд ПСН. Питание силовой цепи

Назначение блоков преобразователя собственных нужд ПСН. Питание силовой цепи Притча Задача учителя

Притча Задача учителя Итоговый проект

Итоговый проект Иван Саввич Никитин (1824-1861)

Иван Саввич Никитин (1824-1861) Применение признаков равенства треугольников к решению практических задач

Применение признаков равенства треугольников к решению практических задач Спрос, предложение и рыночное равновесие

Спрос, предложение и рыночное равновесие Инструменты маркетинга. Особенности бизнеса в реализации маркетинга

Инструменты маркетинга. Особенности бизнеса в реализации маркетинга Визитная карточка участника муниципального конкурса Шахматный педагог-2015

Визитная карточка участника муниципального конкурса Шахматный педагог-2015 Беседа с элементами инсценировки о вреде курения Курить – здоровью вредить

Беседа с элементами инсценировки о вреде курения Курить – здоровью вредить Статья Легоконструирование в начальной школе Конструкторы Лего в начальной школе.

Статья Легоконструирование в начальной школе Конструкторы Лего в начальной школе. Асортимент виробів з бісквітного тіста, та їх реалізація в підприємствах ресторанного господарства

Асортимент виробів з бісквітного тіста, та їх реалізація в підприємствах ресторанного господарства Брак и семья. Семья и здоровый образ жизни человека

Брак и семья. Семья и здоровый образ жизни человека Оценка химической обстановки на объектах хозяйствования

Оценка химической обстановки на объектах хозяйствования Skim a range of lengthy texts with speed to identify content meriting closer reading on a range

Skim a range of lengthy texts with speed to identify content meriting closer reading on a range Сельское хозяйство России. Растениеводство и Животноводство

Сельское хозяйство России. Растениеводство и Животноводство Презентация Power Point Проектная деятельность (консультация для педагогов)

Презентация Power Point Проектная деятельность (консультация для педагогов)