Содержание

- 2. Цели и задачи Обследование объекта и определение приоритетной задачи защиты. Обеспечение уровня безопасности, соответствующего бизнес-целям и

- 3. Общие принципы Стратегия Доступность Защититься и продолжить, Целостность Восстановить и продолжить Конфиденциальность Не допустить Выследить и

- 4. Общие принципы Тактика что явно не запрещено, то разрешено; что явно не разрешено, то запрещено.

- 5. Жизненный цикл ИС СЗИ Формирование требований к ИС Разработка концепции ИС Техническое задание Эскизный проект Технический

- 6. Обследование объекта защиты Определение структуры объекта защиты. Выявление приоритетной задачи защиты.

- 7. Исследование физической защиты объекта

- 11. Исследование физической защиты объекта Наличие свободного доступа на территорию. Наличие видеонаблюдения. Наличие записей видеонаблюдения и сроки

- 12. Исследование физической защиты объекта Наличие свободного доступа к кабельному хозяйству. Наличие доступа к серверам и рабочим

- 13. Исследование бизнес-структуры объекта защиты Определение и исследование бизнес-модели объекта защиты. Определение факторов влияния на бизнес, задание

- 14. Исследование бизнес-структуры объекта защиты

- 15. Исследование бизнес-структуры объекта защиты

- 16. Бизнес-факторы, влияющие на эффективность Величина внутренних издержек (конфликт стоимости СЗИ). Качество управления собственным активом (конфликт интересов).

- 17. Проблема установления рационального баланса

- 18. Исследование IT-инфраструктуры объекта защиты Обследование аппаратного обеспечения: Маршрутизаторы / точки доступа / файерволы. Сервера, рабочие станции

- 19. Основные элементы ИС Программные средства, применяемые при обработке информации (ОС, СУБД, web-сервера и т.п.). Технические средства,

- 20. Лаборатория информационной безопасности Пример сетевой инфраструктуры

- 21. Пример сетевой инфраструктуры

- 22. Пример сетевой инфраструктуры

- 23. Разработка политики безопасности. Уровни процессов ИБ. Административный уровень защиты информации. Базовый уровень безопасности. Процедурный уровень защиты

- 24. Уровни разработки политики безопасности

- 25. Разработка политики безопасности. Уровни абстракции. Законодательный. Административный. Процедурный. Программно-технический.

- 26. Политика безопасности формальное изложение правил, которым должны подчиняться лица, получающие доступ к корпоративной технологии и информации

- 27. Структура политики безопасности Концепция информационной безопасности. Организационный уровень: описание отделов и групп, связанных с обеспечением ИБ,

- 36. Концепция информационной безопасности Цели и задачи СЗИ. Определение объекта защиты и приоритетной задачи защиты. Подчиненность отдела

- 37. Структура политики безопасности Вопросы физической защиты. Технические вопросы: Перечень лиц, имеющих доступ к защищаемым объектам, и

- 38. Выбор элементов СЗИ. Принципы. Производится на этапе построения политики безопасности. Основывается на анализе рисков. Требует проведения

- 39. Выбор элементов СЗИ. Подсистемы. Физической защиты Криптографической защиты Авторизации и аутентификации Управления Пользователями Сетью Резервирования Антивирусная

- 40. Подсистема физической защиты Физическое управление доступом. Противопожарные меры. Защита поддерживающей инфраструктуры. Защита информации от перехвата по

- 41. Построение модели угроз и нарушителя.

- 42. Угроза Угроза ИБ – совокупность условий и факторов, создающих опасность для информации и/или поддерживающей инфраструктуры. Классификация:

- 43. КЛАССИФИКАЦИЯ УГРОЗ

- 44. Классификационные признаки По виду нарушаемого свойства информации (виду несанкционированных действий, осуществляемых с данными). По видам возможных

- 45. Зачем нужна классификация Позволяет сократить количество рассматриваемых одновременно объектов Упорядочить процесс рассмотрения объектов Выделить общие характеристики

- 46. Виды угроз по нарушаемому свойству Угрозы конфиденциальности. Угрозы доступности: техногенные, непреднамеренные ошибки, пользовательская сложность ИС, инсайдеры.

- 47. Классификация по виду носителя акустическая (речевая) информация (РИ), содержащаяся непосредственно в произносимой речи пользователя ИС при

- 48. Классификация по способу реализации угроз Угрозы, связанные с НСД к данным (атаки; внедрение вредоносного ПО; повышение

- 49. Классификация по используемой уязвимости угрозы, реализуемые с использованием уязвимости системного ПО; угрозы, реализуемые с использованием уязвимости

- 50. Примеры угроз наблюдение за источниками информации; подслушивание конфиденциальных разговоров и акустических сигналов; перехват электрических, виброакустических, магнитных

- 51. Источники угроз Внешние атаки. Инсайдерские атаки. Непреднамеренные ошибки. Отказ инфраструктуры. Внутренний отказ ИС. Юридические проблемы. Преднамеренные

- 52. Классификация по источникам угроз Угрозы обусловленные действиями субъекта (антропогенные угрозы). Угрозы, обусловленные техническими средствами (техногенные угрозы).

- 53. Антропогенные угрозы Внешние: Криминальные структуры. Рецидивисты и потенциальные преступники. Недобросовестные партнёры. Конкуренты. Политические противники. Внутренние: Персонал

- 54. Техногенные угрозы Внутренние: Некачественные технические, средства обработки информации - некачественные программное средства. Некачественные программные средства обработки.

- 55. Стихийные угрозы Пожары, молнии, включая шаровые. Землетрясения. Ураганы. Наводнения. Другие форс-мажорные обстоятельства. Различные непредвиденные обстоятельства. Необъяснимые

- 56. Идентификация угроз Необходимо идентифицировать опасности: Известные опасности. Неучтённые ранее опасности. Предварительная оценка позволяет: Принять немедленные меры.

- 57. Условия реализации угрозы Угроза безопасности реализуется в результате образования канала реализации угрозы между источником угрозы и

- 58. Основные элементы канала источник– субъект, материальный объект или физическое явление, создающие угрозу; среда распространения, в которой

- 59. Уровни детализации Угрозы общего уровня. Пример: нарушение доступности сайта интернет-магазина. Угрозы общего технического уровня. Пример: угроза

- 60. Компьютерная атака Целенаправленное несанкционированное воздействие на информацию, на ресурс автоматизированной информационной системы или получение несанкционированного доступа

- 61. Виды атак Mailbombing Суть данной атаки заключается в том, что на почтовый ящик посылается огромное количество

- 62. Переполнение буфера Атака на переполнение буфера основывается на поиске программных или системных уязвимостей, способных вызвать нарушение

- 63. Вирусы, троянские кони, почтовые черви, снифферы, Rootkit-ы и другие специальные программы Вирусами называются вредоносные программы, которые

- 64. Сетевая разведка Сетевой разведкой называется сбор информации о сети с помощью общедоступных данных и приложений.

- 65. IP-спуфинг IP-спуфинг происходит, когда злоумышленник, находящийся внутри корпорации или вне ее выдает себя за санкционированного пользователя.

- 66. Man-in-the-Middle Для атаки типа Man-in-the-Middle злоумышленнику нужен доступ к пакетам, передаваемым по сети. Такой доступ ко

- 67. Инъекция SQL-инъекция. SQL-инъекция – это атака, в ходе которой изменяются параметры SQL-запросов к базе данных.

- 68. Социальная инженерия Социальная инженерия – метод получения необходимого доступа к информации, основанный на особенностях психологии людей.

- 69. Отказ в обслуживании Атаки DoS отличаются от атак других типов. Они не нацелены на получение доступа

- 70. МОДЕЛИРОВАНИЕ ОКРУЖЕНИЯ Модель угроз

- 71. Модели ИБ

- 72. Модель угроз Систематизированный перечень угроз безопасности при обработке информации в информационных системах. Эти угрозы обусловлены преднамеренными

- 73. Зачем нужно моделирование угроз Систематическая идентификация потенциальных опасностей. Систематическая идентификация возможных видов отказов. Количественные оценки или

- 75. Зачем нужно моделирование угроз Сопоставление риска исследуемой системы с рисками альтернативных систем или технологий. Идентификация и

- 76. Вопросы для модели Какие угрозы могут быть реализованы? Как могут быть реализованы эти угрозы? С какой

- 77. Как все устроено

- 78. Способы моделирования угроз Простой перечень и описание. Деревья угроз.

- 79. Дерево угроз Показывает условия реализации угроз. Комбинированный эффект и взаимосвязь уязвимостей. Деревьев может быть много, в

- 80. Дерево угроз

- 81. МОДЕЛИРОВАНИЕ ОКРУЖЕНИЯ Модель нарушителя.

- 82. Модель нарушителя. Модель нарушителя определяет: категории (типы) нарушителей, которые могут воздействовать на объект; цели, которые могут

- 84. Классификация нарушителей Террористы и террористические организации. Конкурирующие организации и структуры. Спецслужбы иностранных государств и блоков государств.

- 85. Классификация нарушителей. Основные типы. Разработчик. Обслуживающий персонал (системный администратор, сотрудники обеспечения ИБ). Пользователи. Сторонние лица.

- 87. Скачать презентацию

Проектирование предприятий общественного питания

Проектирование предприятий общественного питания Венозный тромбоз. Тромбоэмболические осложнения

Венозный тромбоз. Тромбоэмболические осложнения Современные представления о хроническом гепатите и циррозе печени №3 (а) - лечение

Современные представления о хроническом гепатите и циррозе печени №3 (а) - лечение Образ гражданской войны в Донских рассказах М .А. Шолохова

Образ гражданской войны в Донских рассказах М .А. Шолохова Architektura. Systemów Komputerowych (wykład 1)

Architektura. Systemów Komputerowych (wykład 1) Динамика системы материальных точек. Лекция 3.0

Динамика системы материальных точек. Лекция 3.0 Способы получения металлов

Способы получения металлов Планирование работ по содержанию и ремонту дорог. Укрупненная схема целей и задач планирования работ по содержанию дорог

Планирование работ по содержанию и ремонту дорог. Укрупненная схема целей и задач планирования работ по содержанию дорог Проект Дорожная азбука Диск

Проект Дорожная азбука Диск Летняя резиденция Петра I

Летняя резиденция Петра I Проект Формирование социальных установок на здоровый образ жизни у подростков

Проект Формирование социальных установок на здоровый образ жизни у подростков Отгадай сказку

Отгадай сказку Гидролиз

Гидролиз Правила игры в волейбол

Правила игры в волейбол Посылка в проповеди. Определение. Важность. Раскрытие. Правила формулирования

Посылка в проповеди. Определение. Важность. Раскрытие. Правила формулирования Цифрлық басқарылатын жүйенің логикалық негіздері

Цифрлық басқарылатын жүйенің логикалық негіздері Глагол как часть речи

Глагол как часть речи Романский и готический стили

Романский и готический стили Железодефицитная анемия

Железодефицитная анемия Презентация Путешествие В Олимпию(4 класс)

Презентация Путешествие В Олимпию(4 класс) Устройства внутренней памяти компьютера

Устройства внутренней памяти компьютера Технологическое и комплектующее оборудование автомобильных средств заправки и транспортирования горючего. (Тема 4.3)

Технологическое и комплектующее оборудование автомобильных средств заправки и транспортирования горючего. (Тема 4.3) Экономика. Словарь основных понятий. Обществознание 10-11 классы

Экономика. Словарь основных понятий. Обществознание 10-11 классы Всеобщая декларация прав человека

Всеобщая декларация прав человека Презентация к уроку технологии (труд) для 1 класса. Аппликации из листьев

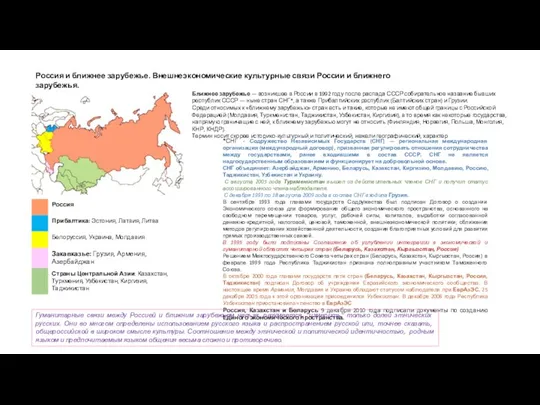

Презентация к уроку технологии (труд) для 1 класса. Аппликации из листьев Россия и ближнее зарубежье

Россия и ближнее зарубежье Роли личности в истории

Роли личности в истории Туберкулез. Туберкулезді жұқтыру қалай жүреді

Туберкулез. Туберкулезді жұқтыру қалай жүреді