Содержание

- 2. Оглавление Введение 1 Правовой аспект анонимности 2 Открытость в сети и ее последствия 3 Анонимный поиск

- 3. Предисловие Когда заходит речь о сетевой безопасности, большое внимание следует уделить всему, что касается анонимности в

- 4. Анонимность - сокрытие реальной идентичности, “паспортных данных”. Явление, широко распространенное в интернете. 28 Мая 2015 года

- 5. Согласно п. 4 ст. 6 федерального закона № 149-ФЗ вы можете предпринимать меры по защите информации

- 6. Анонимность в интернете Каждый час тысячи пользователей ищут и находят самую разнообразную информацию. Однако, пользуясь Интернетом

- 7. К чему может привести открытость в сети? Имея на «руках» IP-адрес, можно деанонимизировать его – получить

- 8. Что может узнать по IP простой пользователь? Сегодня достаточно просто узнать информацию о владельце IP. Это,

- 9. Анонимный поиск в интернете Браузер — ваше окно в интернет. Многие данные утекают и собираются именно

- 10. Cookies Куки-файлы — это файлы текстового формата. Поначалу они выполняли только полезные функции и предназначались для

- 11. Анонимные сети — компьютерные сети, созданные для достижения анонимности в Интернете и работающие поверх глобальной сети.

- 12. Уровни стека TCP/IP

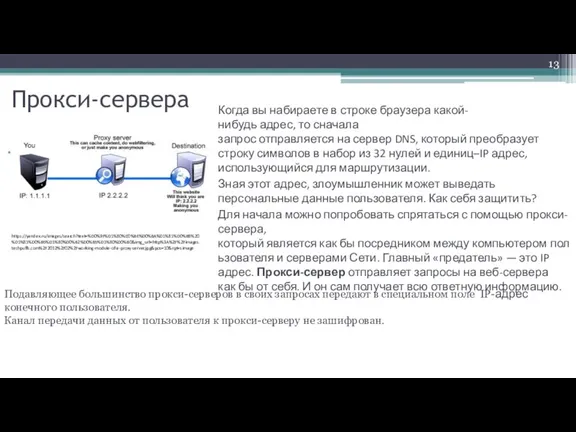

- 13. Прокси-сервера Когда вы набираете в строке браузера какой-нибудь адрес, то сначала запрос отправляется на сервер DNS,

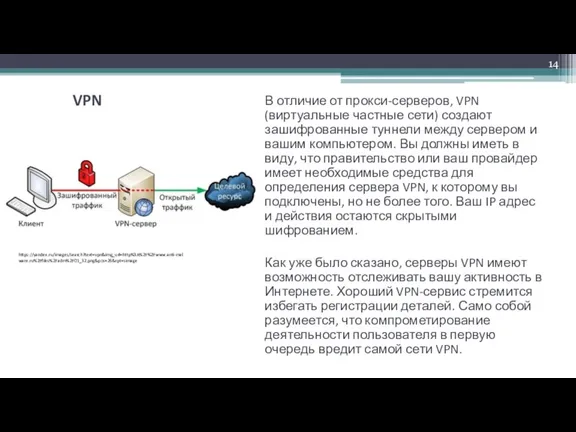

- 14. В отличие от прокси-серверов, VPN (виртуальные частные сети) создают зашифрованные туннели между сервером и вашим компьютером.

- 15. HTTPS ( hypertext transfer protocol secure) — расширение протокола HTTP, для поддержки шифрования в целях повышения

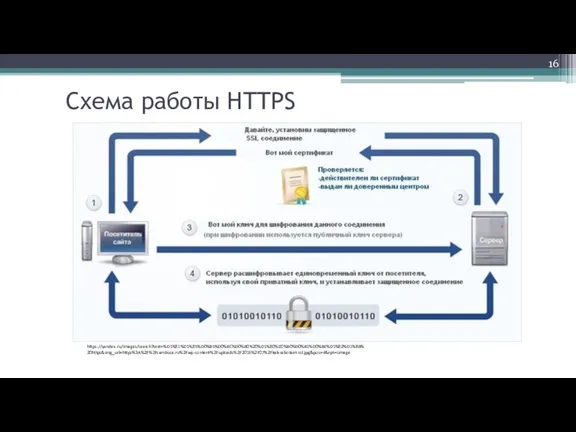

- 16. Cхема работы HTTPS https://yandex.ru/images/search?text=%D1%81%D1%85%D0%B5%D0%BC%D0%B0%20%D1%80%D0%B0%D0%B1%D0%BE%D1%82%D1%8B%20https&img_url=https%3A%2F%2Fsambuca.ru%2Fwp-content%2Fuploads%2F2016%2F07%2Fkak-rabotaet-ssl.jpg&pos=4&rpt=simage

- 17. TOR browser. Tor ( The Onion Router)[ — свободное и открытое программное обеспечение для реализации второго

- 18. В основе лежит распределенная система узлов — так нaзываемых нод, между которыми в зашифрованном виде передаются

- 19. Схема работы тор браузера https://yandex.ru/images/search?text=%D1%81%D1%85%D0%B5%D0%BC%D0%B0%20%D1%80%D0%B0%D0%B1%D0%BE%D1%82%D1%8B%20%D1%82%D0%BE%D1%80%20%D0%B1%D1%80%D0%B0%D1%83%D0%B7%D0%B5%D1%80%D0%B0&img_url=https%3A%2F%2Fcryptoworld.su%2Fwp-content%2Fuploads%2F2016%2F01%2Fm4Jq1s7.jpg&pos=5&rpt=simage

- 20. https://yandex.ru/images/search?text=%D1%81%D1%85%D0%B5%D0%BC%D0%B0%20%D1%80%D0%B0%D0%B1%D0%BE%D1%82%D1%8B%20%D1%82%D0%BE%D1%80%20%D0%B1%D1%80%D0%B0%D1%83%D0%B7%D0%B5%D1%80%D0%B0&img_url=https%3A%2F%2Fcryptoworld.su%2Fwp-

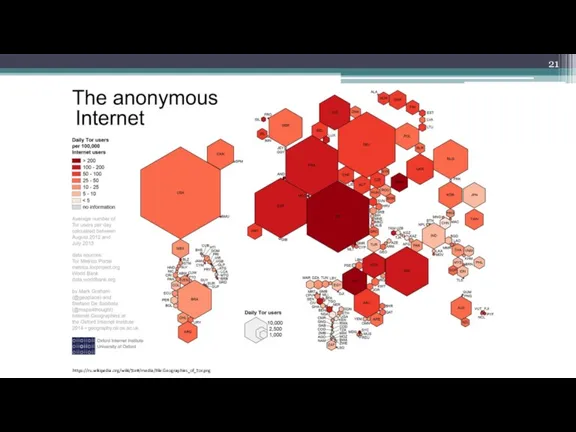

- 21. https://ru.wikipedia.org/wiki/Tor#/media/File:Geographies_of_Tor.png

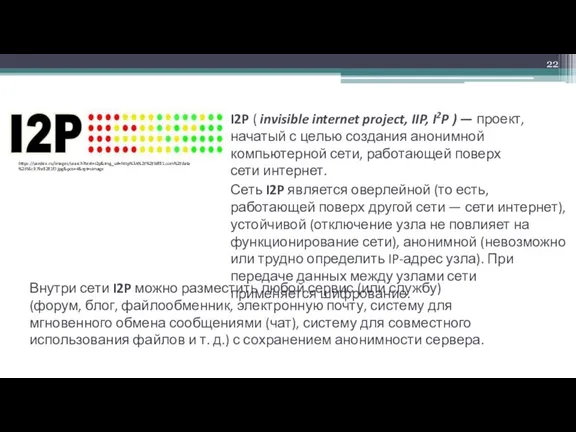

- 22. I2P ( invisible internet project, IIP, I2P ) — проект, начатый с целью создания анонимной компьютерной

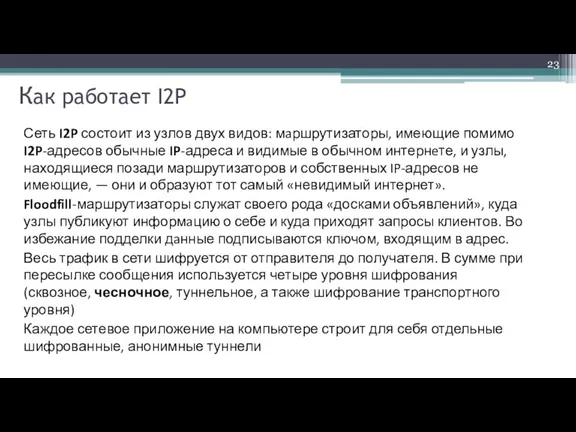

- 23. Как работает I2P Сеть I2P состоит из узлов двух видов: мaршрутизаторы, имеющие помимо I2P-адресов обычные IP-адреса

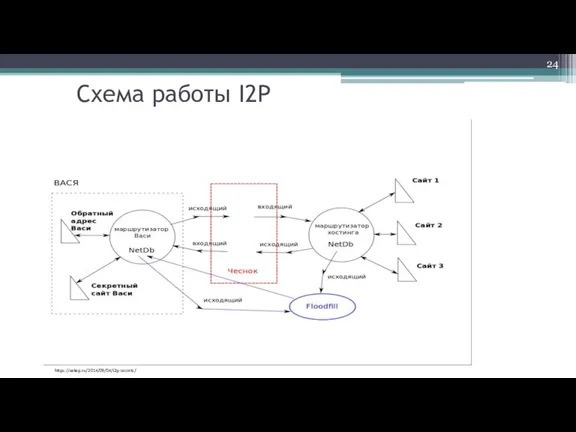

- 24. Схема работы I2P https://xakep.ru/2014/09/04/i2p-secrets/

- 25. ANts P2P — файлообменная сеть, анонимизирующая весь поток данных, используя систему маршрутизации, в которой, в отличие

- 26. Заключение — При использовании стандартного браузера отключать все сторонние плагины; — Отключать в браузере использование Cookies,

- 28. Скачать презентацию

Управление периодической печати, книгоиздания и полиграфии

Управление периодической печати, книгоиздания и полиграфии Веб-программирование

Веб-программирование Кодирование информации. История способов кодирования

Кодирование информации. История способов кодирования Криптографические методы защиты информации

Криптографические методы защиты информации Введение в PHP

Введение в PHP Стандарт OpenMP. Лекция 3

Стандарт OpenMP. Лекция 3 Проектирование и разработка информационных систем. (Лекции 14, 15)

Проектирование и разработка информационных систем. (Лекции 14, 15) Виртуальные машины. Алгоритмы установки ОС

Виртуальные машины. Алгоритмы установки ОС Модельдер және модельдеу түрлері

Модельдер және модельдеу түрлері Решения D-Link для построения сетей

Решения D-Link для построения сетей Программирование на языке Паскаль

Программирование на языке Паскаль Поиск информации в интернете

Поиск информации в интернете Эволюция информационных технологий

Эволюция информационных технологий Персональные данные (для детей 9-11 лет)

Персональные данные (для детей 9-11 лет) Компьютер как средство автоматизации информационных процессов.

Компьютер как средство автоматизации информационных процессов. Интерактивная программа: Единая промышленная карта

Интерактивная программа: Единая промышленная карта Серверные операционные системы

Серверные операционные системы Радио телевидение и веб-камеры в интернете

Радио телевидение и веб-камеры в интернете Многообразие схем. Информационные модели на графах. Использование графов при решении задач

Многообразие схем. Информационные модели на графах. Использование графов при решении задач ЭВМ пятого поколения

ЭВМ пятого поколения Видатні інформатики світу

Видатні інформатики світу Технология разработки программных продуктов (1)

Технология разработки программных продуктов (1) Обработка исключений

Обработка исключений Контент для В2В и В2С

Контент для В2В и В2С Риски сбоя в КС. Определения. Переключательный процесс. Гонки по входу. Статические, динамические и функциональные риски сбоя

Риски сбоя в КС. Определения. Переключательный процесс. Гонки по входу. Статические, динамические и функциональные риски сбоя Разработка предложений по идентификации пользователей при обеспечении защиты информации в компании Мосинжпроект

Разработка предложений по идентификации пользователей при обеспечении защиты информации в компании Мосинжпроект Анализ информации, представленной в виде схем

Анализ информации, представленной в виде схем Вёрстка и дизайн газетной статьи

Вёрстка и дизайн газетной статьи