Слайд 2

Брутфорс (происходит от английского словосочетания: brute force) — разновидность хакерской

атаки — способ взлома учётных записей в компьютерных системах, платёжных/банковских сервисах и на веб-сайтах посредством автоматизированного подбора комбинаций паролей и логинов

Слайд 3

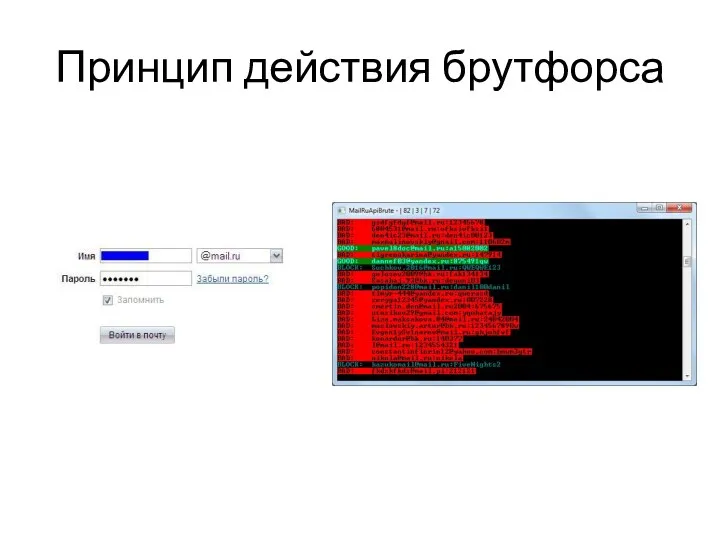

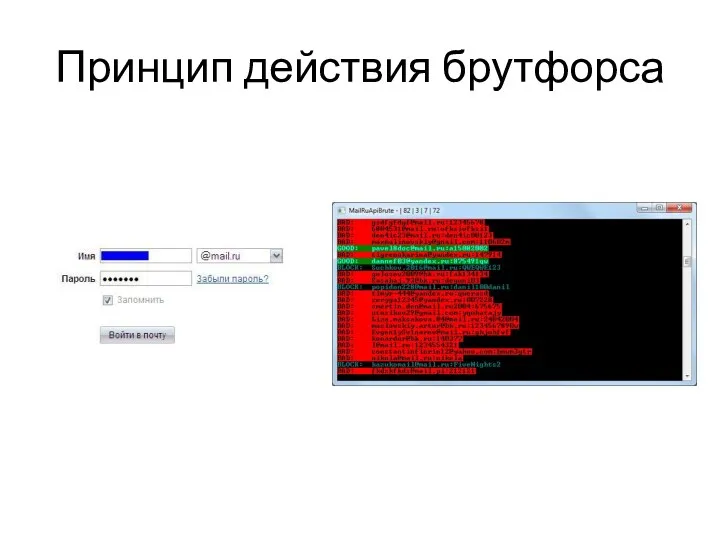

Принцип действия брутфорса

Слайд 4

1. Составление прокси-листа

Слайд 5

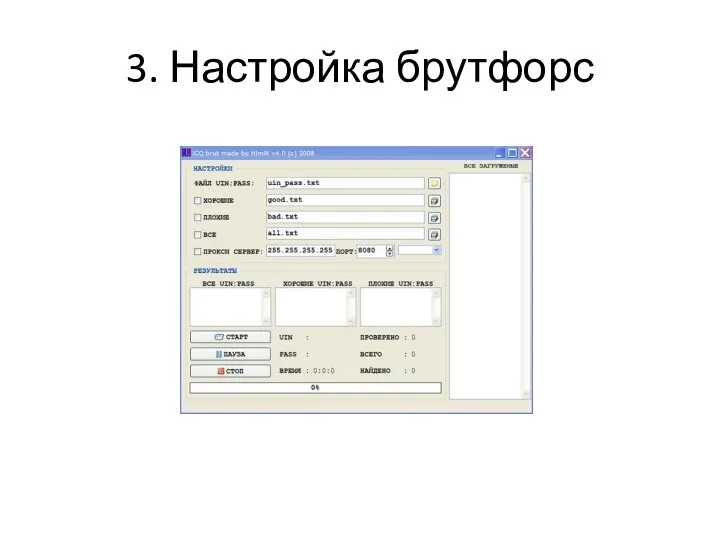

Слайд 6

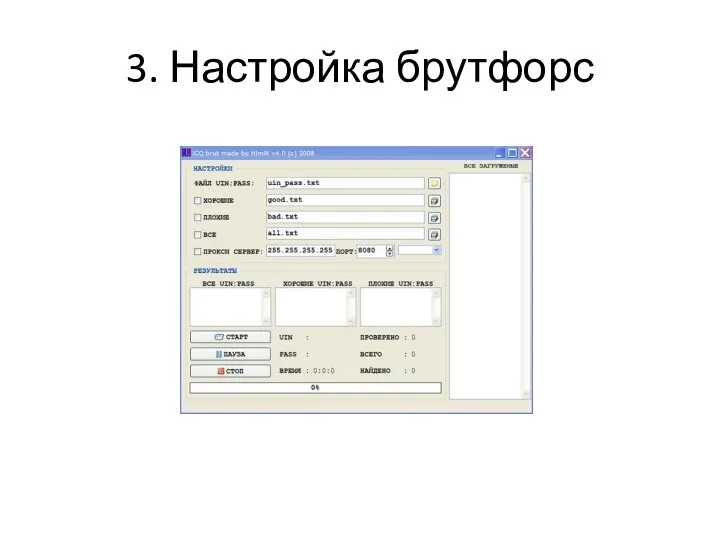

Слайд 7

Слайд 8

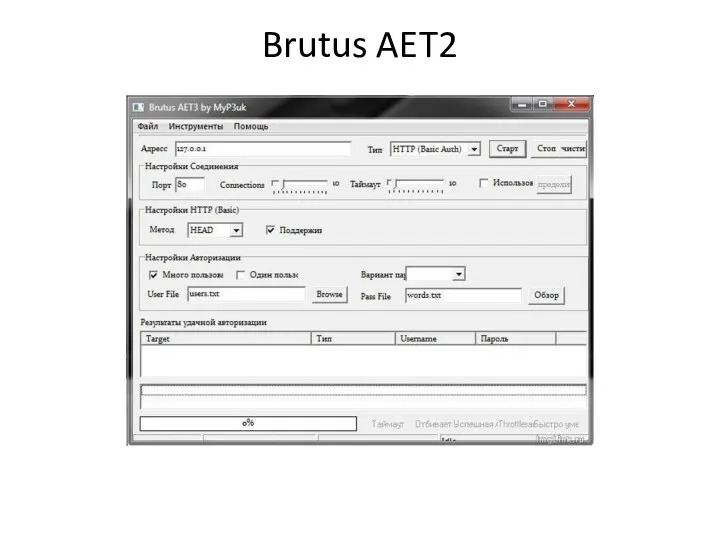

Персональный взлом

Охота за конкретным аккаунтом — в соцсети, на почтовом сервисе

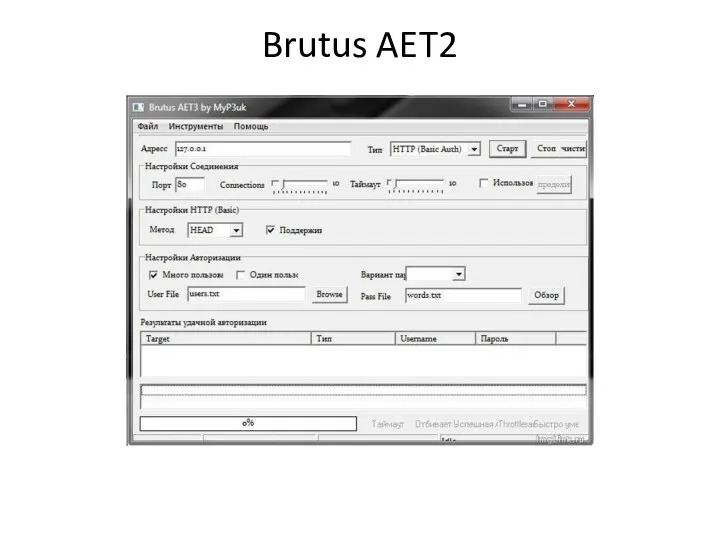

и т.д. Посредством социальной инженерии либо в процессе виртуального общения злоумышленник выпытывает у жертвы логин для доступа на какой-либо сайт. Затем взламывает пароль методом подбора: указывает в брутфорс адрес веб-ресурса и добытый логин, подключает словарь.

Слайд 9

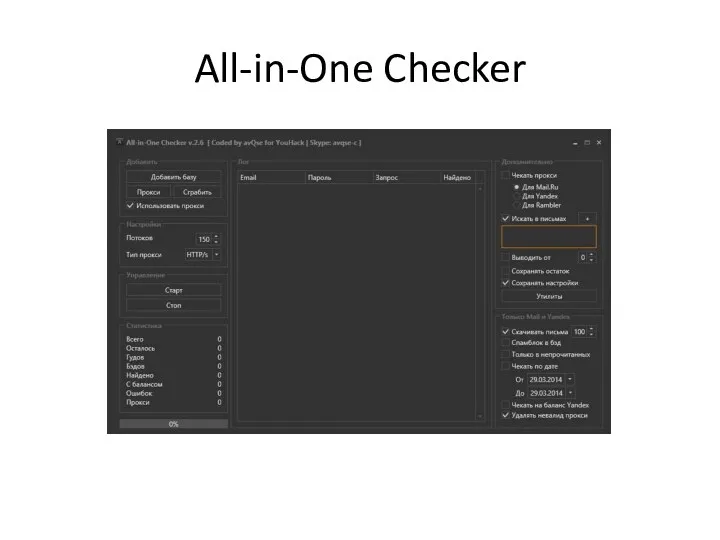

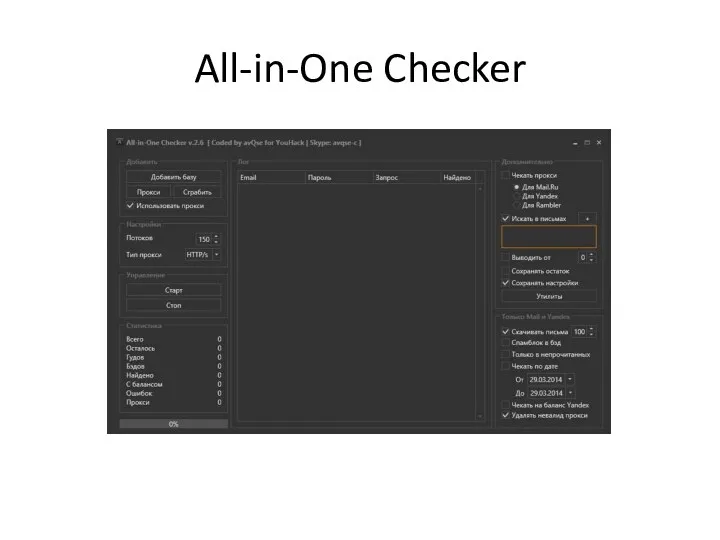

Брут/чек

Нажимаете «СТАРТ» и программа-взломщик начинает брут. Она действует по

следующему алгоритму:

1. Загружает из базы логин/пароль к мэйлу.

2. Проверяет доступ, или «чекает», (автоматически авторизуется): если удаётся в аккаунт зайти — плюсует в графе good (гуды) единицу (значит найден ещё один рабочий мэйл) и начинает его просматривать (см. следующие пункты); если доступа нет — заносит его в bad (бэды).

3. Во всех «гудах» (открытых мэйлах) брутфорс сканирует письма по заданному хакером запросу — то есть ищет логины/пароли к указанным сайтам и платёжным системам.

4. При обнаружении искомых данных — копирует их и заносит в отдельный файл.

Слайд 10

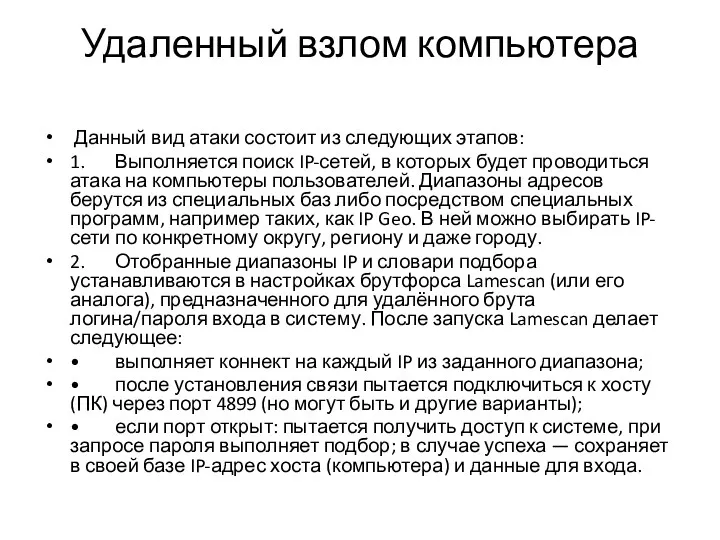

Удаленный взлом компьютера

Данный вид атаки состоит из следующих этапов:

1. Выполняется поиск

IP-сетей, в которых будет проводиться атака на компьютеры пользователей. Диапазоны адресов берутся из специальных баз либо посредством специальных программ, например таких, как IP Geo. В ней можно выбирать IP-сети по конкретному округу, региону и даже городу.

2. Отобранные диапазоны IP и словари подбора устанавливаются в настройках брутфорса Lamescan (или его аналога), предназначенного для удалённого брута логина/пароля входа в систему. После запуска Lamescan делает следующее:

• выполняет коннект на каждый IP из заданного диапазона;

• после установления связи пытается подключиться к хосту (ПК) через порт 4899 (но могут быть и другие варианты);

• если порт открыт: пытается получить доступ к системе, при запросе пароля выполняет подбор; в случае успеха — сохраняет в своей базе IP-адрес хоста (компьютера) и данные для входа.

Слайд 11

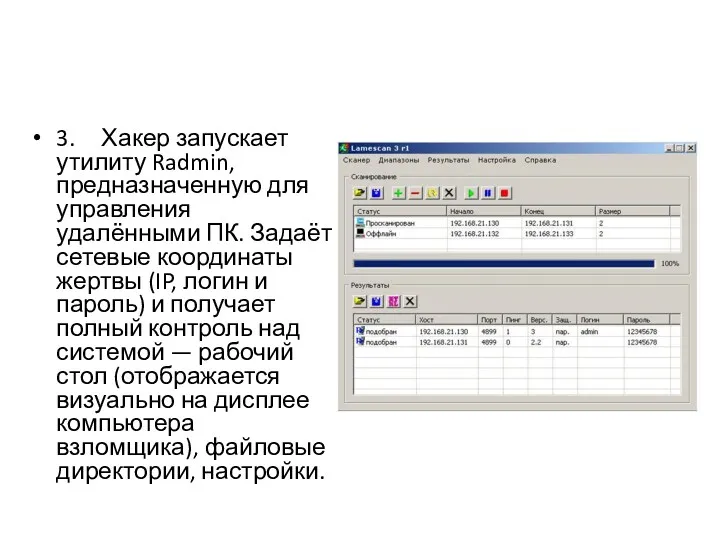

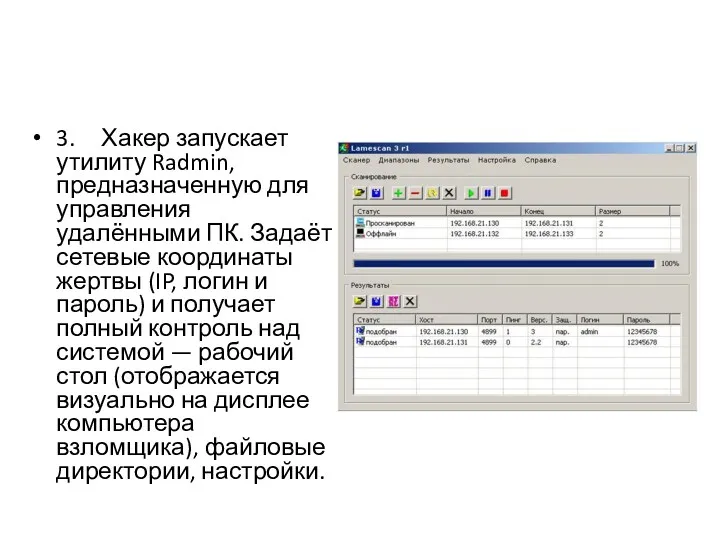

3. Хакер запускает утилиту Radmin, предназначенную для управления удалёнными ПК. Задаёт сетевые

координаты жертвы (IP, логин и пароль) и получает полный контроль над системой — рабочий стол (отображается визуально на дисплее компьютера взломщика), файловые директории, настройки.

Слайд 12

Слайд 13

Слайд 14

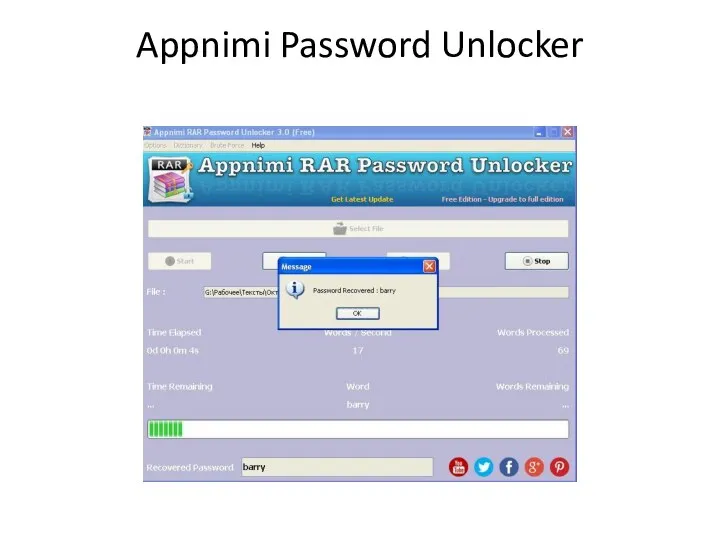

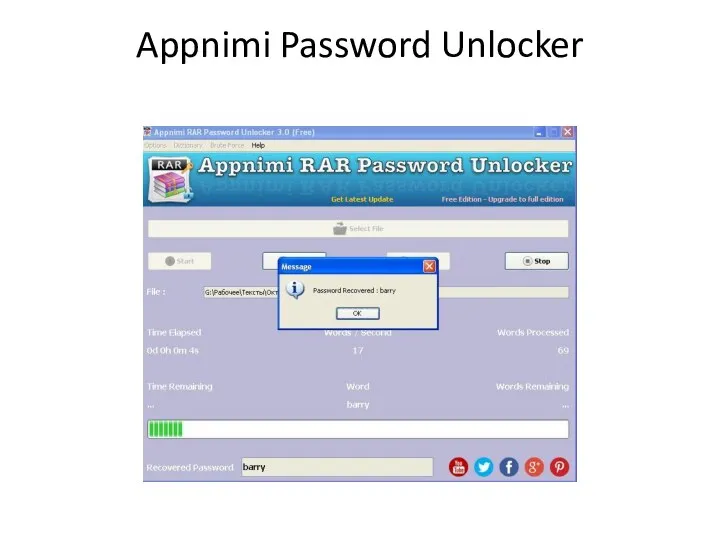

Appnimi Password Unlocker

Слайд 15

Советы по защите аккаунтов от брутфорса

• Создавать криптоустойчивые пароли; они должны

быть длиной не меньше 10-12 символов (но лучше 15-20 сим) и состоять из букв, цифр и спецсимволов. Наш генератор паролей вам в помощь.

• Не использовать логин в качестве пароля (логин и пароль одна и та же комбинация).

• Не использовать один и тот же пароль в разных аккаунтах.

• Защищать вход в админпанели (на веб-сайтах) от многократных попыток входа: блокировка по IP, установка временных промежутков между попытками, ограничение количества возможных попыток входа.

• Изменение стандартных наименований функциональных файлов, отвечающих за доступ в систему, на альтернативные (например: wp-login.php на IOUdssjw29389. php). (Маскировка точки входа для брута.)

• Периодически менять пароли в учётных записях.

Электронные таблицы. Диаграмма

Электронные таблицы. Диаграмма Exceptions and testing

Exceptions and testing Програмне забезпечення ЕОМ. Основні функції операційних систем, файлова система

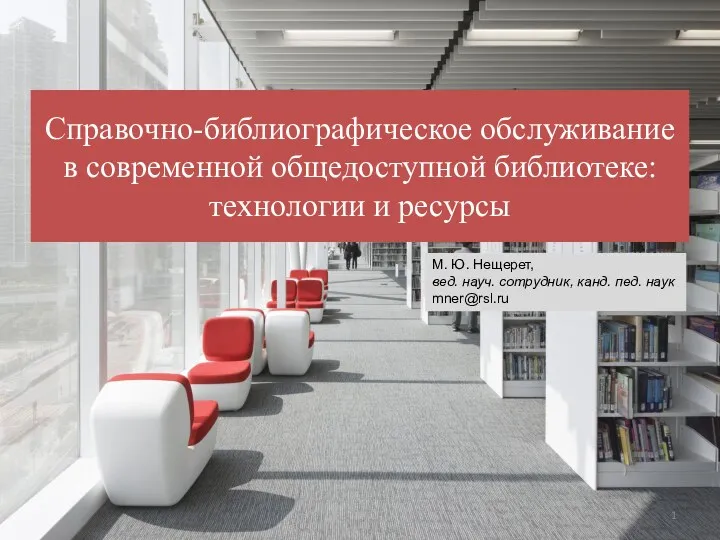

Програмне забезпечення ЕОМ. Основні функції операційних систем, файлова система Справочно-библиографическое обслуживание в современной общедоступной библиотеке: технологии и ресурсы

Справочно-библиографическое обслуживание в современной общедоступной библиотеке: технологии и ресурсы информационные процессы

информационные процессы Компьютерный вирус. Антивирус

Компьютерный вирус. Антивирус Керування кольорами. Розміщення малюнків на веб-сторінці

Керування кольорами. Розміщення малюнків на веб-сторінці Понятие информационной системы, БД и СУБД. Лекция №2

Понятие информационной системы, БД и СУБД. Лекция №2 Влияние социальных сетей на современных школьников

Влияние социальных сетей на современных школьников Spiritsofts is provides SAP HANA Online Training

Spiritsofts is provides SAP HANA Online Training Арифметические операции в позиционных системах счисления

Арифметические операции в позиционных системах счисления История развития компьютерной техники

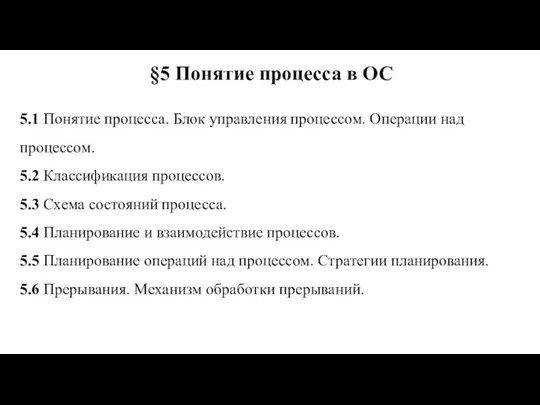

История развития компьютерной техники Понятие процесса в ОС. Раздел 5

Понятие процесса в ОС. Раздел 5 Методы и технологии поиска информации в научной и образовательной деятельности

Методы и технологии поиска информации в научной и образовательной деятельности Актуалізація опорних знань. (інформатика 7 класс)

Актуалізація опорних знань. (інформатика 7 класс) Пользовательский интерфейс

Пользовательский интерфейс Отчет о прохождении учебной практики. Специальность 09.02.07 Информационные системы и программирование

Отчет о прохождении учебной практики. Специальность 09.02.07 Информационные системы и программирование Управление ключами. Лекция по дисциплине Основы защиты информации

Управление ключами. Лекция по дисциплине Основы защиты информации Как зарабатывать в Интернете

Как зарабатывать в Интернете Spatial data development for SDI

Spatial data development for SDI Извлечение данных из таблиц. Семинар 2

Извлечение данных из таблиц. Семинар 2 Мультимедиялық технология

Мультимедиялық технология Презентация к уроку Файлы

Презентация к уроку Файлы Монтаж абонентских линий (инсталлятор)

Монтаж абонентских линий (инсталлятор) База данных Oracle

База данных Oracle Основы инстаграм

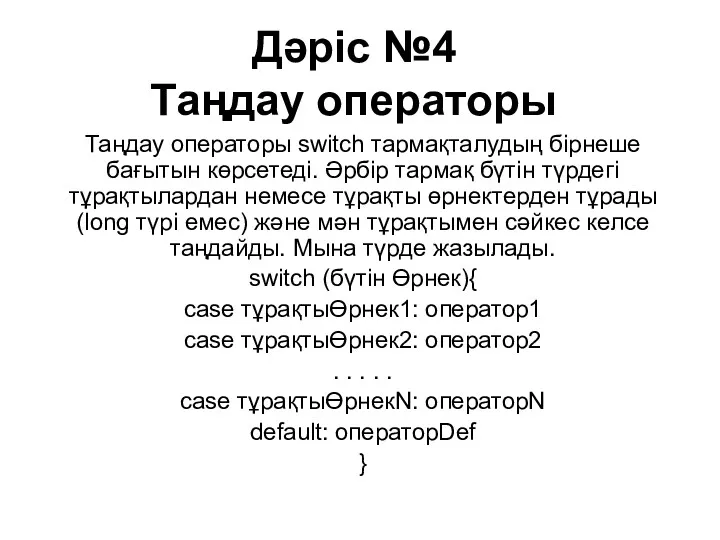

Основы инстаграм Таѕдау операторы

Таѕдау операторы Технические средства телекоммуникационных технологий

Технические средства телекоммуникационных технологий