Слайд 2

Системы управления ключами

Проблема:

для обмена зашифрованными сообщениями между двумя участниками криптосистемы необходимо,

чтобы обоим участникам обмена были заранее доставлены тщательно сохраняемые в секрете ключи

для шифрования и расшифрования сообщений.

Обмениваться между собою зашифрованными сообщениями желают УДАЛЕННЫЕ пользователи.

Слайд 3

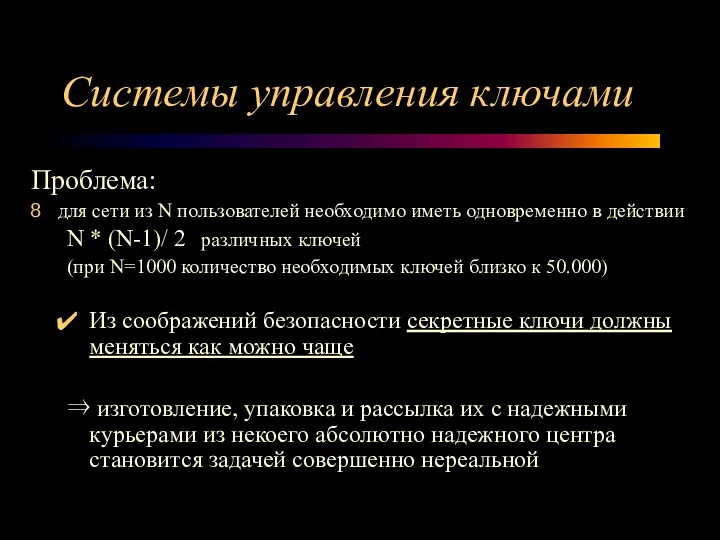

Системы управления ключами

Проблема:

для сети из N пользователей необходимо иметь одновременно в

действии

N * (N-1)/ 2 различных ключей

(при N=1000 количество необходимых ключей близко к 50.000)

Из соображений безопасности секретные ключи должны меняться как можно чаще

⇒ изготовление, упаковка и рассылка их с надежными курьерами из некоего абсолютно надежного центра становится задачей совершенно нереальной

Обмениваться между собою зашифрованными сообщениями желают УДАЛЕННЫЕ пользователи.

Слайд 4

Решение проблемы

Технология открытого распределения ключей

Public Key Infrastructure

Суть:

пользователи самостоятельно с

помощью датчиков случайных чисел генерируют свои индивидуальные ключи, которые хранят в секрете на своем носителе: дискете, специальной магнитной или процессорной карточке, таблетке энергонезависимой памяти

затем каждый пользователь из своего индивидуального ключа вычисляет с помощью известной процедуры свой «открытый ключ», который он делает общедоступным для обмена конфиденциальными сообщениями.

Слайд 5

Решение проблемы

Открытыми ключами пользователи могут обмениваться между собой непосредственно перед передачей

зашифрованных сообщений

Поручить третьей стороне сбор всех открытых ключей пользователей в единый каталог

Администратор каталога должен заверить открытые ключи

пользователей своей подписью и разослать этот каталог

всем остальным участникам обмена.

Слайд 6

Службы администрирования открытых ключей называются

центрами сертификации Certificate authority (CA).

Примерами

центров сертификации являются американские компании VeriSign, GTE.

Открытые ключи, заверенные ЦС, называют сертификатами

Х.509 — стандарт, описывающий формат и синтаксис сертификатов

Слайд 7

Слайд 8

Обычно сертификаты хранятся

как объекты службы каталогов

или на специально выделенных

для этого серверах

В случае компрометации ключа или изменения данных самого сертификата сертификаты должны отзываться

Слайд 9

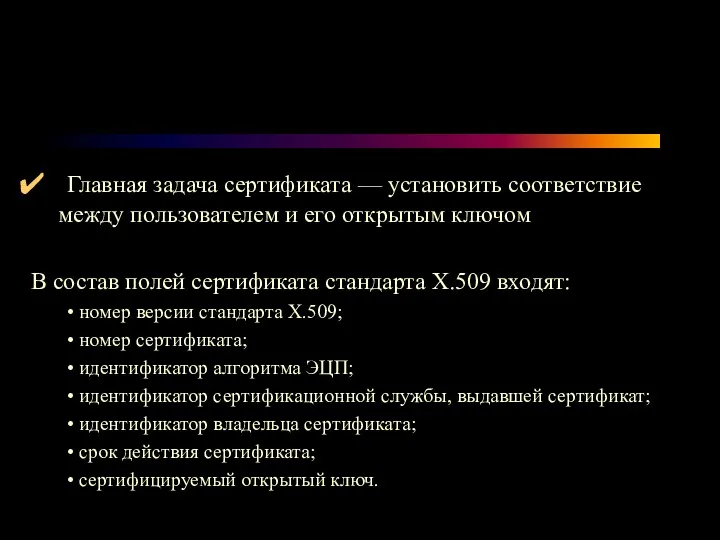

Главная задача сертификата — установить соответствие между пользователем и его открытым

ключом

В состав полей сертификата стандарта Х.509 входят:

• номер версии стандарта Х.509;

• номер сертификата;

• идентификатор алгоритма ЭЦП;

• идентификатор сертификационной службы, выдавшей сертификат;

• идентификатор владельца сертификата;

• срок действия сертификата;

• сертифицируемый открытый ключ.

Слайд 10

Цифровые сертификаты в основном применяются для двух целей:

установить личность владельца;

сделать

доступным первичный ключ владельца

Слайд 11

Цифровой сертификат выпускается проверенной CA и выдается только на ограниченное время.

После истечения срока действия сертификата его необходимо заменить

В стандартном веб-браузере, который поддерживает SSL, в разделе security можно увидеть список известных организаций, которые "подписывают" сертификаты.

Технически создать свою собственную CA достаточно просто, но также необходимо уладить юридическую сторону дела, и с этим могут возникнуть серьезные проблемы.

Слайд 12

Public Key Infrastructure (PKI) - Инфраструктура Открытых Ключей

Этим термином описывается

полный комплекс

программно-аппаратных средств,

а также организационно-технических мероприятий,

необходимых для использования технологии с открытыми ключами.

Основным компонентом инфраструктуры является система управления цифровыми ключами и сертификатами.

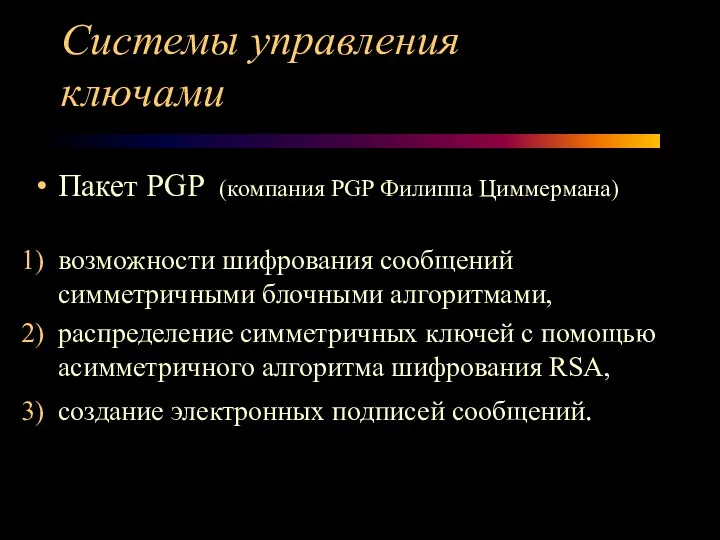

Слайд 13

Системы управления

ключами

Пакет PGP (компания PGP Филиппа Циммермана)

возможности шифрования сообщений симметричными блочными

алгоритмами,

распределение симметричных ключей с помощью асимметричного алгоритма шифрования RSA,

создание электронных подписей сообщений.

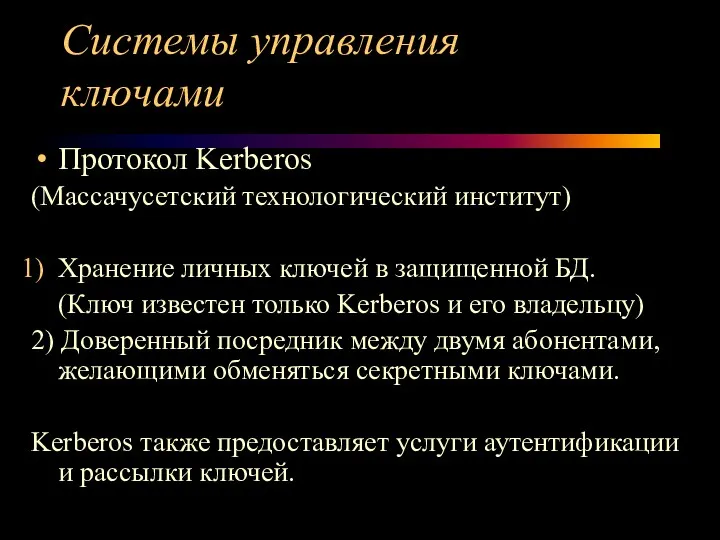

Слайд 14

Системы управления

ключами

Протокол Kerberos

(Массачусетский технологический институт)

Хранение личных ключей в защищенной БД.

(Ключ известен только Kerberos и его владельцу)

2) Доверенный посредник между двумя абонентами, желающими обменяться секретными ключами.

Kerberos также предоставляет услуги аутентификации и рассылки ключей.

Основные понятия компьютерной графики

Основные понятия компьютерной графики Добавление звука в ходе презентации PowerPoint

Добавление звука в ходе презентации PowerPoint Работа со справочной системой и программой Commander в среде WINDOWS

Работа со справочной системой и программой Commander в среде WINDOWS Информационное обеспечение экономического анализа

Информационное обеспечение экономического анализа Конечные автоматы. (Лекция 5)

Конечные автоматы. (Лекция 5) Внеклассное мероприятие для недели информатики: Игра Крестики-нолики.

Внеклассное мероприятие для недели информатики: Игра Крестики-нолики. Стандартизация в области информационных технологий

Стандартизация в области информационных технологий Анимация в программе Gimp

Анимация в программе Gimp Вводная презентация проекта Сердце - пламенный мотор

Вводная презентация проекта Сердце - пламенный мотор Информация и информационные процессы. Урок 2. 10 класс

Информация и информационные процессы. Урок 2. 10 класс Разработка баз данных. Моделирование данных

Разработка баз данных. Моделирование данных Технология обработки текстовой информации

Технология обработки текстовой информации Сілтемелер (гиперсілтемелер, мазмұн, атау, түсіндірме)

Сілтемелер (гиперсілтемелер, мазмұн, атау, түсіндірме) Мультимедийная презентация на тему: Алгоритм и исполнители

Мультимедийная презентация на тему: Алгоритм и исполнители Компьютерная анимация объектов

Компьютерная анимация объектов Модули fw Bootstrap, и их предназначение. (Тема 14)

Модули fw Bootstrap, и их предназначение. (Тема 14) Презентация по информатике

Презентация по информатике Бұлтты есептеулер технологиясы

Бұлтты есептеулер технологиясы Установка Microsoft Office

Установка Microsoft Office Методика создания ЭИС

Методика создания ЭИС Базы данных

Базы данных Создание HTML. Примеры тегов с атрибутами

Создание HTML. Примеры тегов с атрибутами Масштабируемая веб-архитектура и распределенные системы

Масштабируемая веб-архитектура и распределенные системы Циклы while и for, работа со шрифтами в pygame.Занятие 5

Циклы while и for, работа со шрифтами в pygame.Занятие 5 Текстовый процессор Microsoft Office Word

Текстовый процессор Microsoft Office Word Растровая и векторная графика

Растровая и векторная графика Применение технологии блокчейн

Применение технологии блокчейн Обработка текстовой информации

Обработка текстовой информации