Содержание

- 2. DES (Data Encryption Standard) 1978 жылы қабылданған, деректерді криптографиялық жабудың американдық стандарты блоктық шифрлерді бірі болып

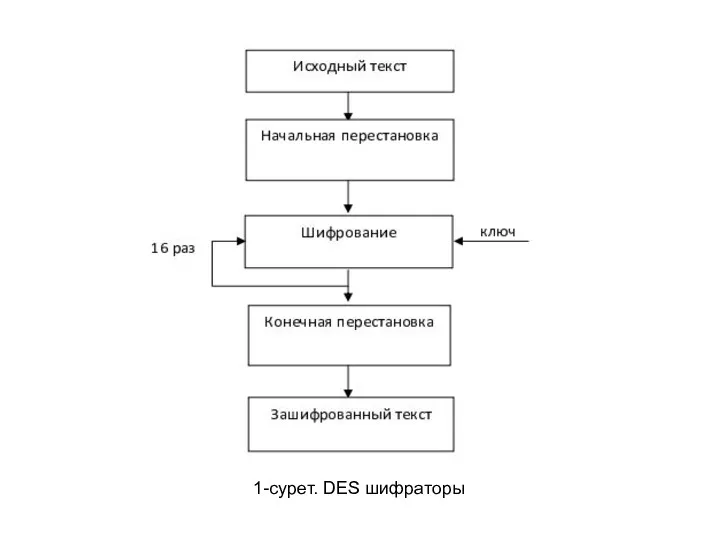

- 3. 1-сурет. DES шифраторы

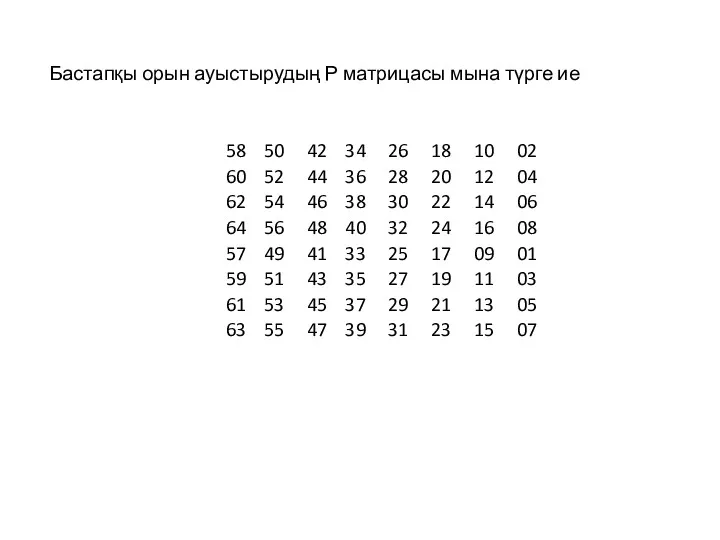

- 4. Бастапқы орын ауыстырудың Р матрицасы мына түрге ие 58 50 42 34 26 18 10 02

- 5. Файлдан кезекті 8-байттық Т блогы оқылады, ол бастапқы орын ауыстырудың Р матрицасы көмегімен түрленеді, яғни Т

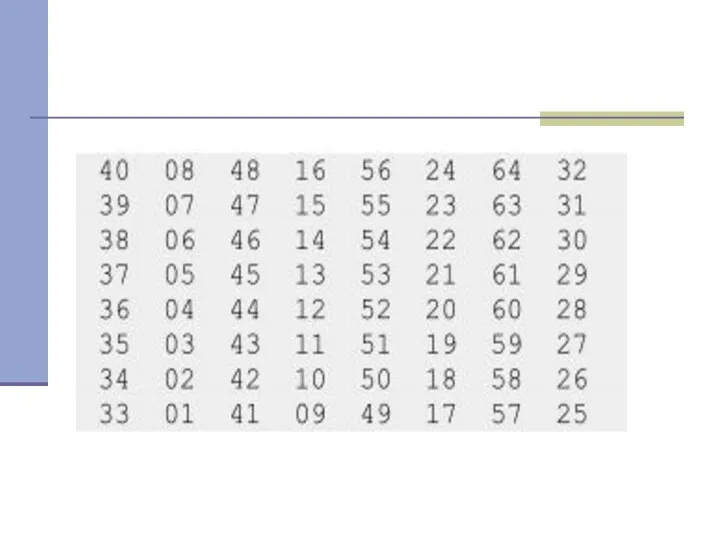

- 6. Содан соң алынған T(0) биттер тізбегіекі тізбекке әрбіреуі 32 бит бойынша бөлінеді: L(0) – сол немесе

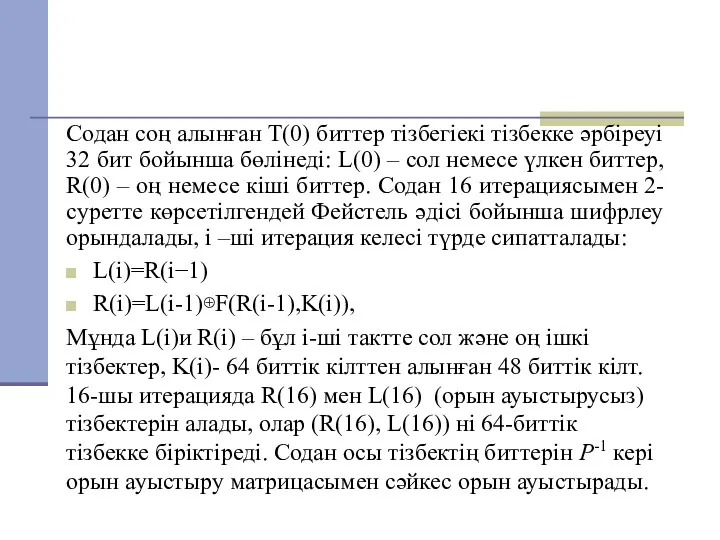

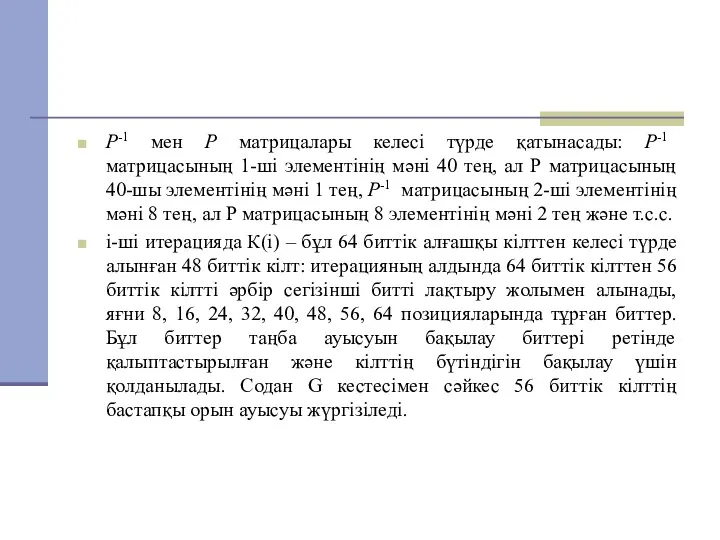

- 8. P-1 мен P матрицалары келесі түрде қатынасады: P-1 матрицасының 1-ші элементінің мәні 40 тең, ал Р

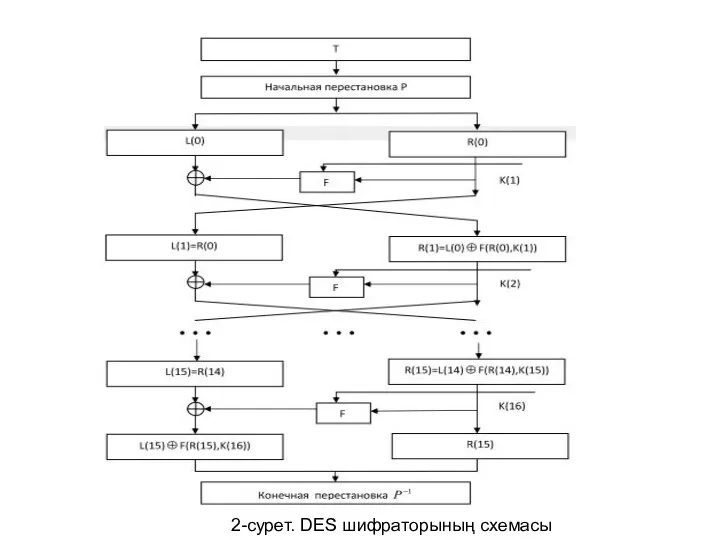

- 10. 2-сурет. DES шифраторының схемасы

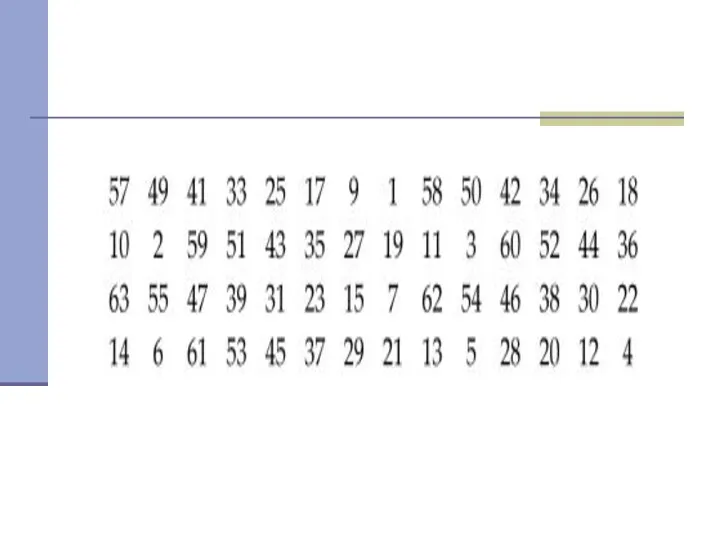

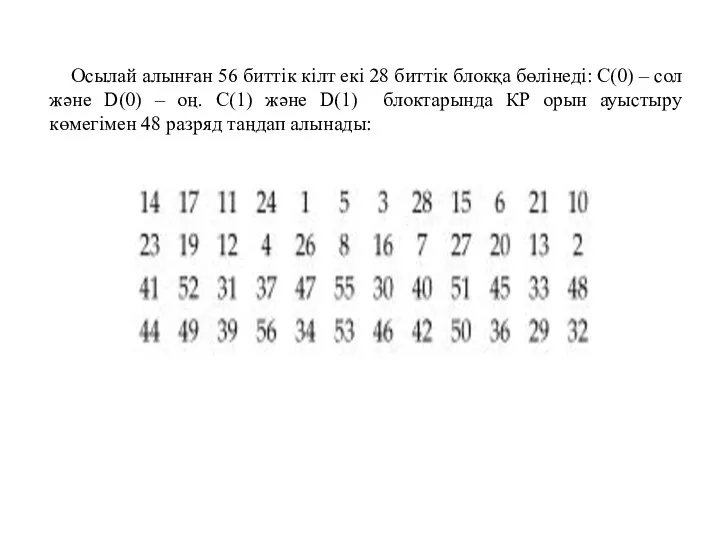

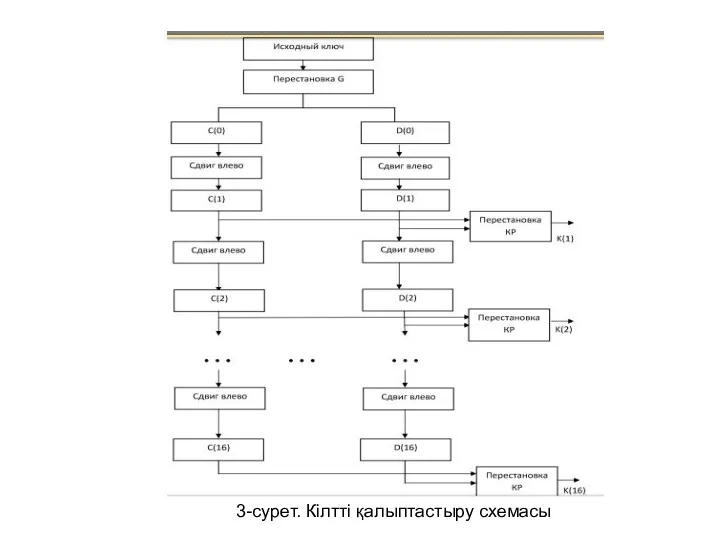

- 11. Осылай алынған 56 биттік кілт екі 28 биттік блокқа бөлінеді: С(0) – сол және D(0) –

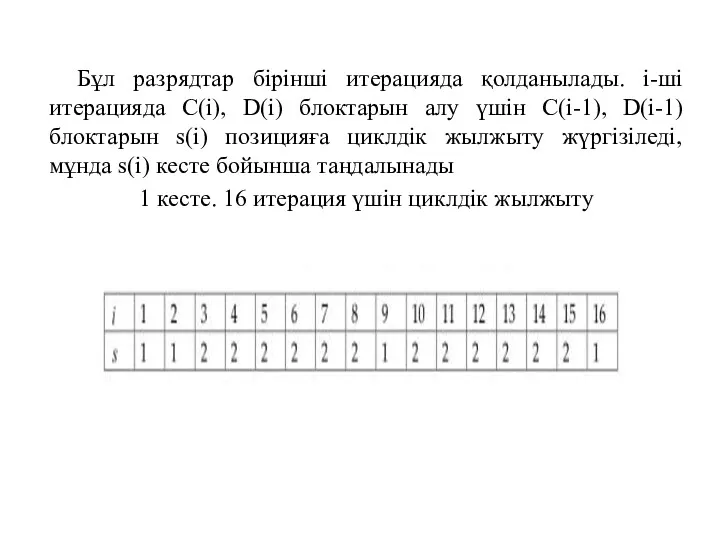

- 12. Бұл разрядтар бірінші итерацияда қолданылады. i-ші итерацияда C(i), D(i) блоктарын алу үшін C(i-1), D(i-1) блоктарын s(i)

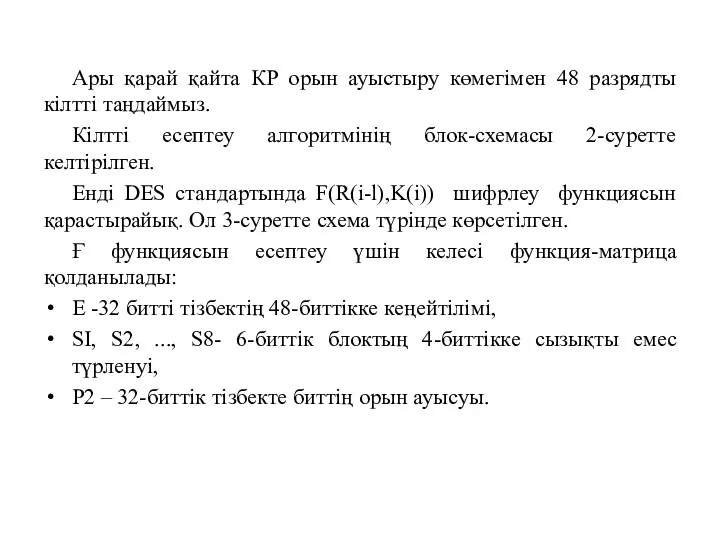

- 13. Ары қарай қайта КР орын ауыстыру көмегімен 48 разрядты кілтті таңдаймыз. Кілтті есептеу алгоритмінің блок-схемасы 2-суретте

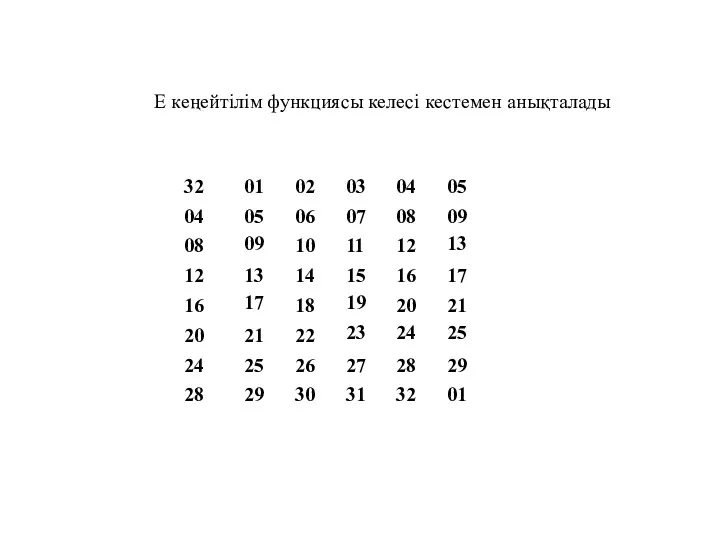

- 14. Е кеңейтілім функциясы келесі кестемен анықталады

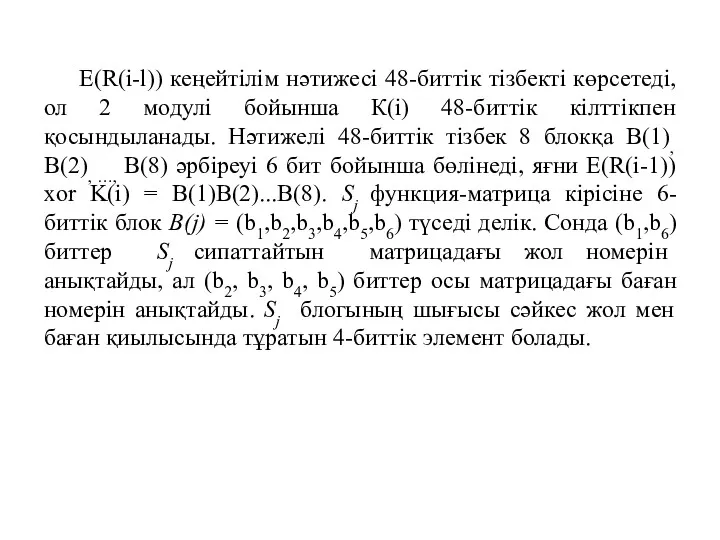

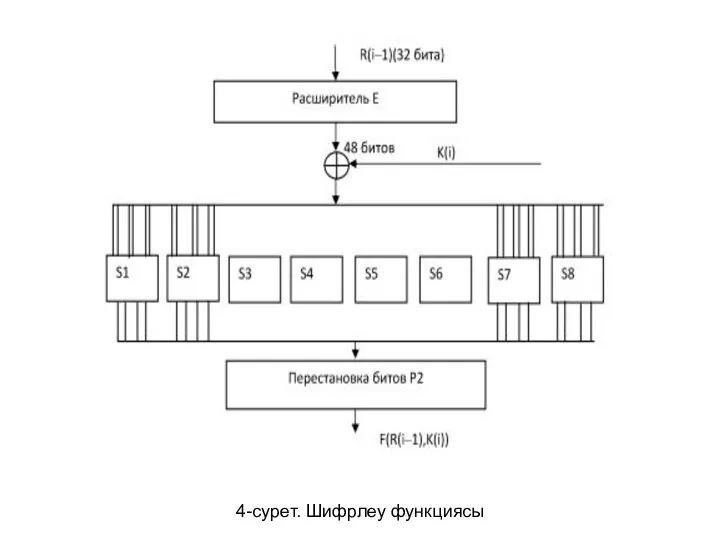

- 15. E(R(i-l)) кеңейтілім нәтижесі 48-биттік тізбекті көрсетеді, ол 2 модулі бойынша К(і) 48-биттік кілттікпен қосындыланады. Нәтижелі 48-биттік

- 16. 3-сурет. Кілтті қалыптастыру схемасы

- 17. 4-сурет. Шифрлеу функциясы

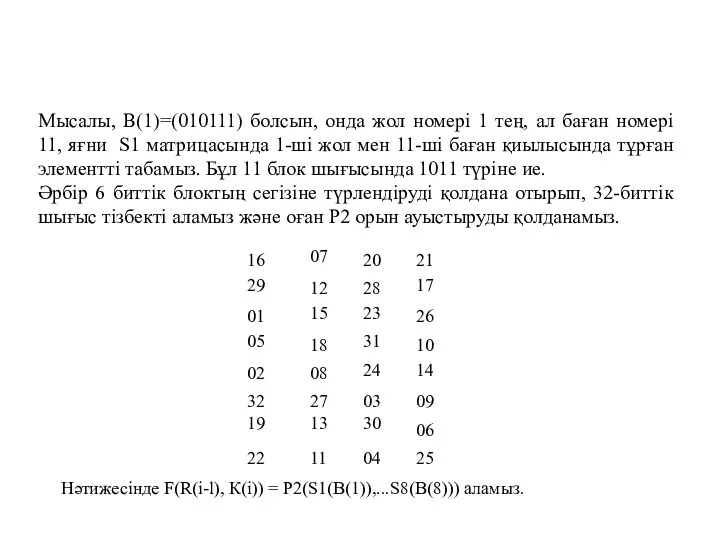

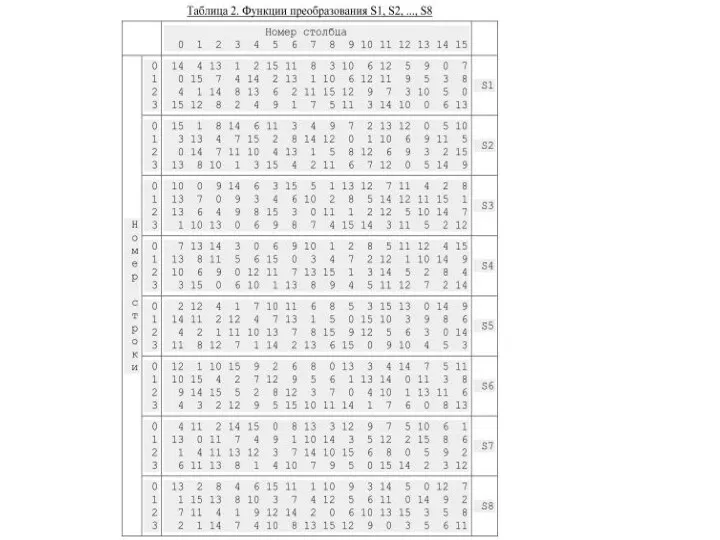

- 18. Мысалы, В(1)=(010111) болсын, онда жол номері 1 тең, ал баған номері 11, яғни S1 матрицасында 1-ші

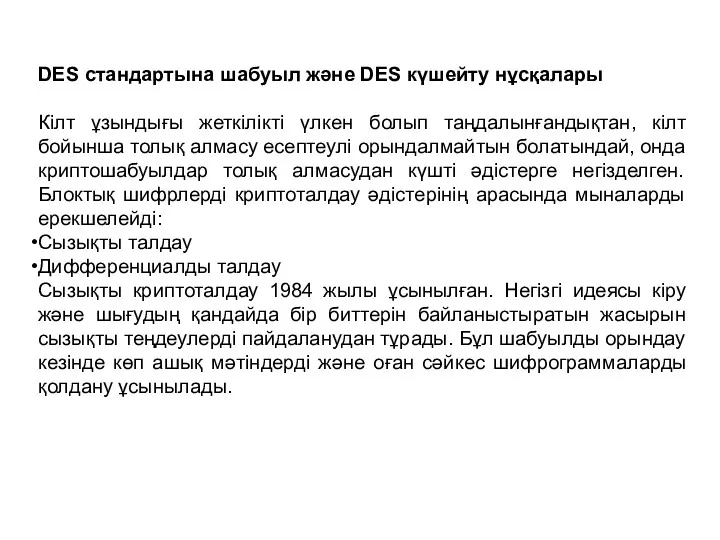

- 20. DES стандартына шабуыл және DES күшейту нұсқалары Кілт ұзындығы жеткілікті үлкен болып таңдалынғандықтан, кілт бойынша толық

- 21. Дифференциалды криптоталдау 2 модулі бойынша алғашқы мәтін қосындысы мен 2 модулі бойынша сәйкес шифрмәтіннің қосындысы арасында

- 22. Осыған байланысты DES жүйесін жандандыру бойынша бірнеше ұсыныстар қабылданды. Бірінші ұсыныс DES –ті әртүрлі кілтпен екі

- 23. DES күшейту бойынша ең белгілі ұсыныс мына формуламен анықталатын үштік DES деп аталады Y = DESKz

- 24. 1996 жылдың соңында жаңа стандарт құруға конкурс жарияланды, ол DES стандартының орнына келу керек болды. Кандидаттардың

- 26. Скачать презентацию

Основные понятия Базы Данных.

Основные понятия Базы Данных. Виджеты и гаджеты в современном мире

Виджеты и гаджеты в современном мире Условный оператор. Операторы отношения

Условный оператор. Операторы отношения Урок-игра по информатике В гостях у Смешариков. Диск

Урок-игра по информатике В гостях у Смешариков. Диск Веб-портал пенсійного фонду України

Веб-портал пенсійного фонду України Загальні вимоги із захисту службової інформації

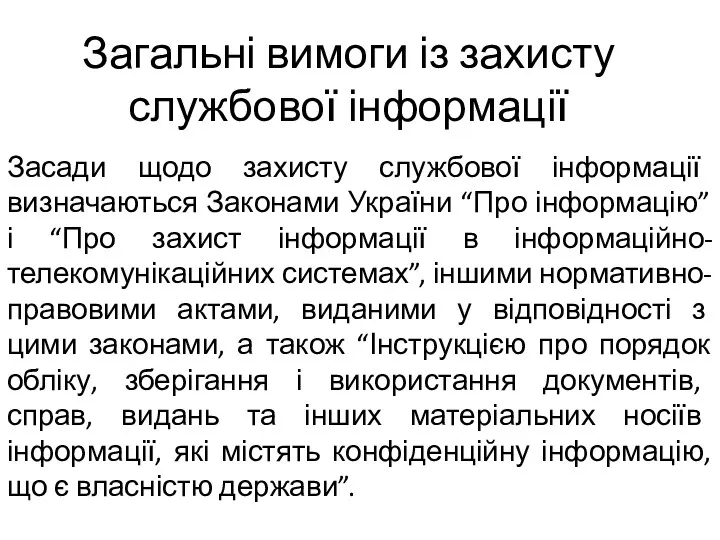

Загальні вимоги із захисту службової інформації Построение двоичного сумматора в программе Logisim

Построение двоичного сумматора в программе Logisim Основные компоненты компьютера и их функции

Основные компоненты компьютера и их функции Создание электронного документа и передача документа другому нотариусу

Создание электронного документа и передача документа другому нотариусу Архітектура операційних систем

Архітектура операційних систем Система автоматизированного проектирования (САПР) AutoCAD

Система автоматизированного проектирования (САПР) AutoCAD Массивы в React

Массивы в React Управление информационными системами

Управление информационными системами Знакомство с языком HTML. Cоздание сайтов

Знакомство с языком HTML. Cоздание сайтов Комп’ютерний експеримент

Комп’ютерний експеримент Алгоритм и его формальное исполнение

Алгоритм и его формальное исполнение Концепція мереж майбутнього

Концепція мереж майбутнього Дополнительные возможности: регулярные выражения. Метрика бета-версия, отличия и логика работы

Дополнительные возможности: регулярные выражения. Метрика бета-версия, отличия и логика работы Кодирование информации

Кодирование информации Методы хранения данных

Методы хранения данных Формирование функциональной грамотности на уроках информатики

Формирование функциональной грамотности на уроках информатики Обзор оборудования и программного обеспечения компании VIPA

Обзор оборудования и программного обеспечения компании VIPA Геинформационная система ГИС Панорама

Геинформационная система ГИС Панорама Информационные технологии в образовании

Информационные технологии в образовании Информационнная безопасность РФ и проблемы ее обеспечения в условиях межгосударственного противоборства

Информационнная безопасность РФ и проблемы ее обеспечения в условиях межгосударственного противоборства Изучение состава и использования библиотечного фонда

Изучение состава и использования библиотечного фонда Кодирование информации с помощью знаковых систем. 8 класс

Кодирование информации с помощью знаковых систем. 8 класс Проектирование изделий легкой промышленности в системе автоматизированного проектирования. CAD Cutting Line Германия

Проектирование изделий легкой промышленности в системе автоматизированного проектирования. CAD Cutting Line Германия