Государственная система защиты информации. Отечественная нормативно-методическая база в области защиты информации презентация

Содержание

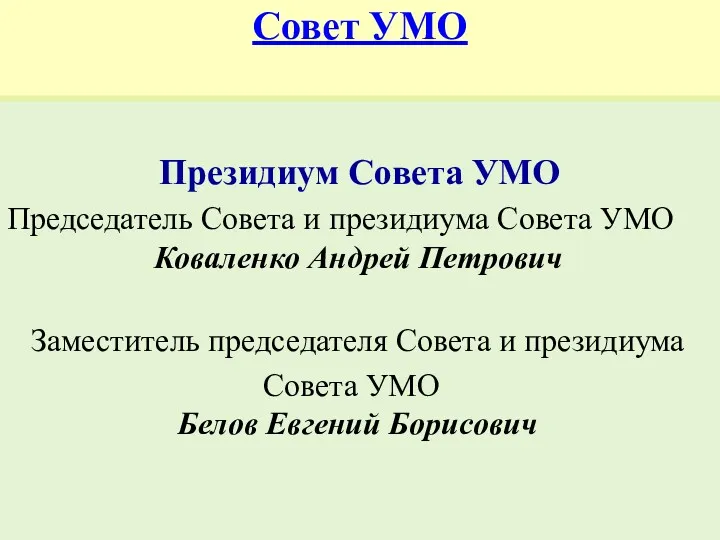

- 2. Совет УМО Президиум Совета УМО Председатель Совета и президиума Совета УМО Коваленко Андрей Петрович Заместитель председателя

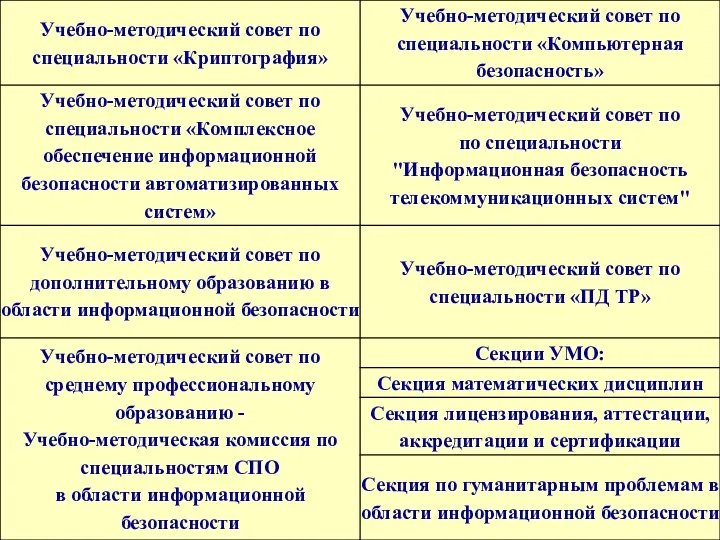

- 4. Учебно-методическое объединение по образованию в области информационной безопасности РОУМО по СЗФО (СПбГПУ) РОУМО по ЮФО и

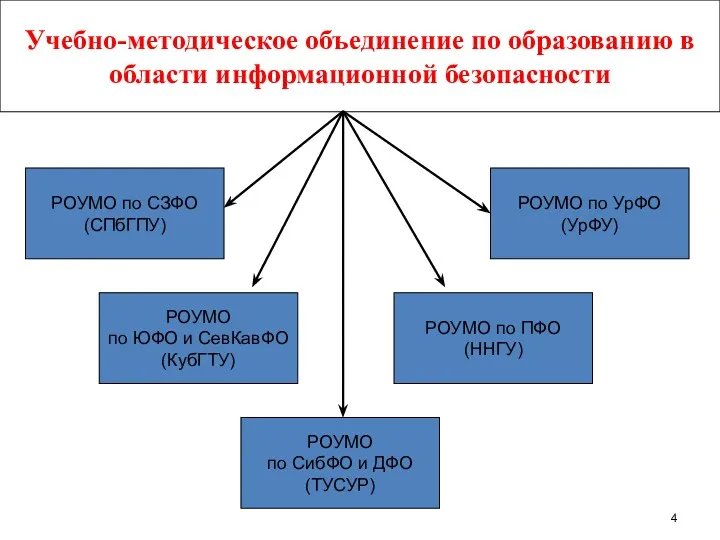

- 5. Специальности направления 090000 – информационная безопасность «Криптография» «Компьютерная безопасность» «Безопасность информационных технологий в правоохранительной сфере» «Информационная

- 6. Профили подготовки бакалавров по направлению 090900 «Информационная безопасность» «Информационно-аналитические системы финансового мониторинга» способен участвовать в разработке

- 7. Кафедра БИТ ТТИ ЮФУ (пример) Специальность по направлению ИБ открыта в 1995 году.. В настоящее время

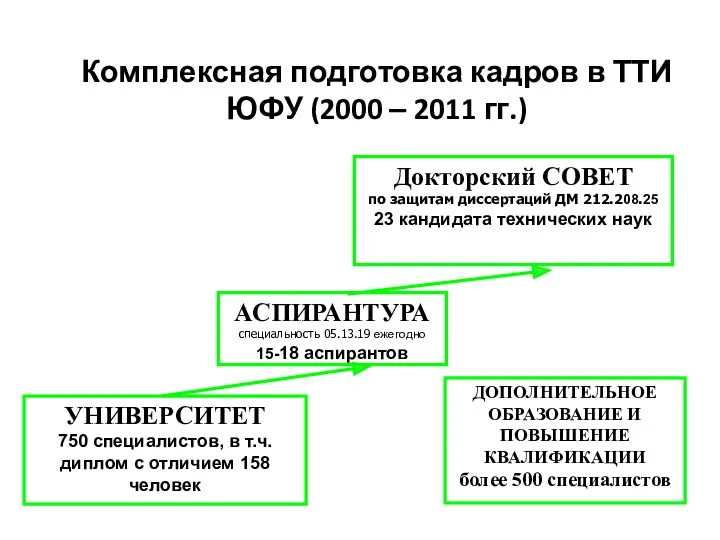

- 8. Комплексная подготовка кадров в ТТИ ЮФУ (2000 – 2011 гг.) УНИВЕРСИТЕТ 750 специалистов, в т.ч. диплом

- 9. Направления работ по ИБ в ЮФУ Подготовка кадров по ИБ Повышение квалификации и переподготовка кадров Проведение

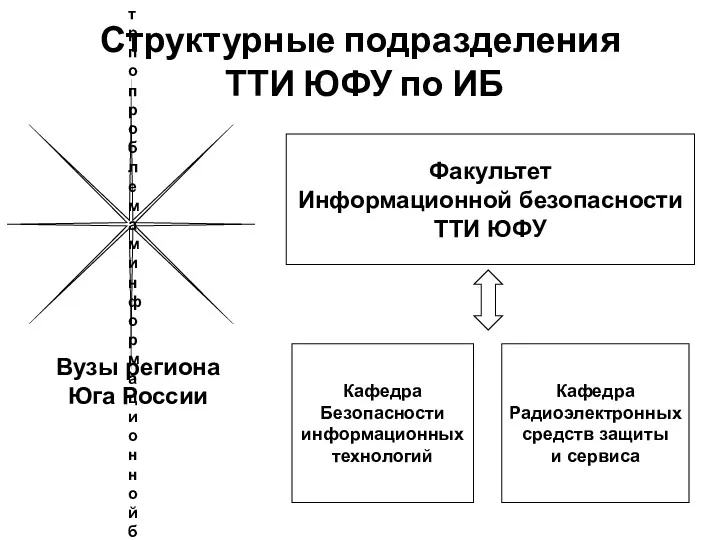

- 10. Структурные подразделения ТТИ ЮФУ по ИБ Южно-российский региональный центр по проблемам информационной безопасности Минобразования Вузы региона

- 11. Структура кафедры БИТ ППС Д.т.н., проф. – 4 К.т.н., доц. - 15 УВП Программисты Инженеры Техники

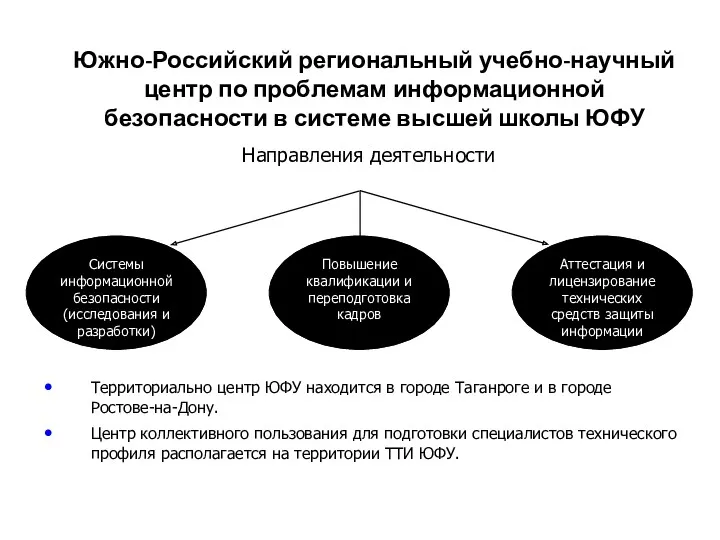

- 12. Южно-Российский региональный учебно-научный центр по проблемам информационной безопасности в системе высшей школы ЮФУ Системы информационной безопасности

- 13. приказ по Минвузу от 20.08.97 г. № 1781 приказ ректора ТРТУ от 17.07.98 г. В 2010-2011

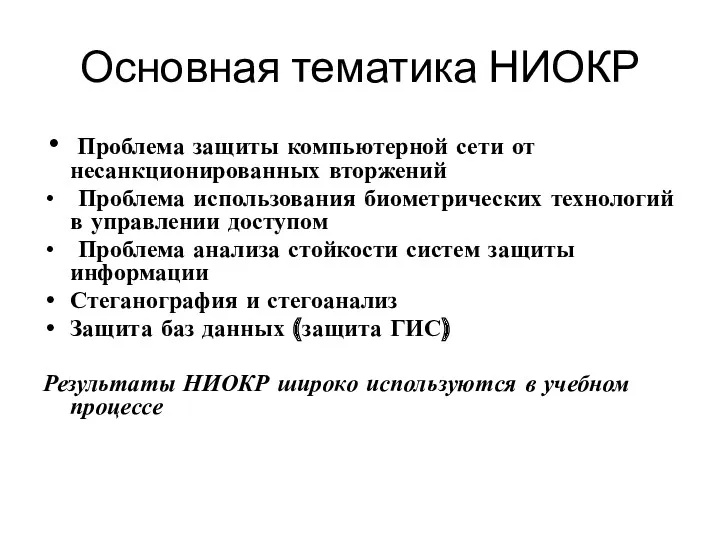

- 14. Основная тематика НИОКР Проблема защиты компьютерной сети от несанкционированных вторжений Проблема использования биометрических технологий в управлении

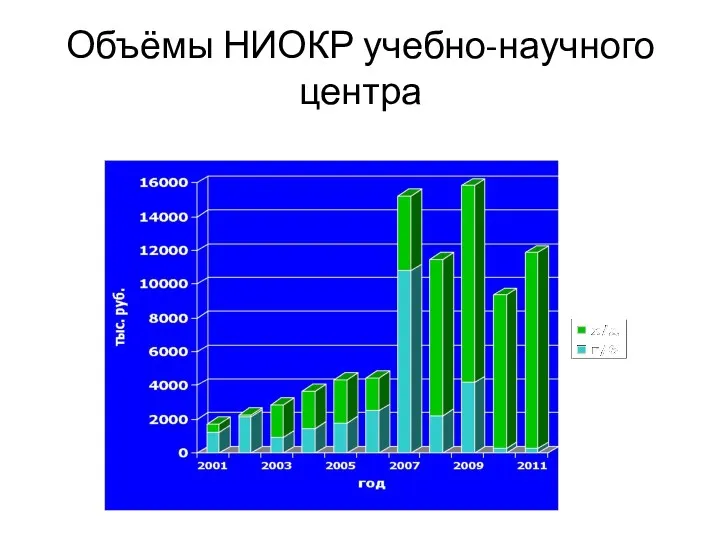

- 15. Объёмы НИОКР учебно-научного центра

- 16. Лицензии

- 17. Выпускники кафедры работают: в государственных и коммерческих структурах Южного федерального округа и в различных городах страны.

- 18. МАТЕРИАЛЬНО-ТЕХНИЧЕСКОЕ ОБЕСПЕЧЕНИЕ Лаборатории кафедры БИТ оснащены современным оборудованием, необходимым для проведения практических занятий студентов, а также

- 19. Сертифицированные программные средства: Линейка продукции Microsoft ПО Secret Net 2000 4.0 для Windows2000 «Ревизор-1 XP» (средство

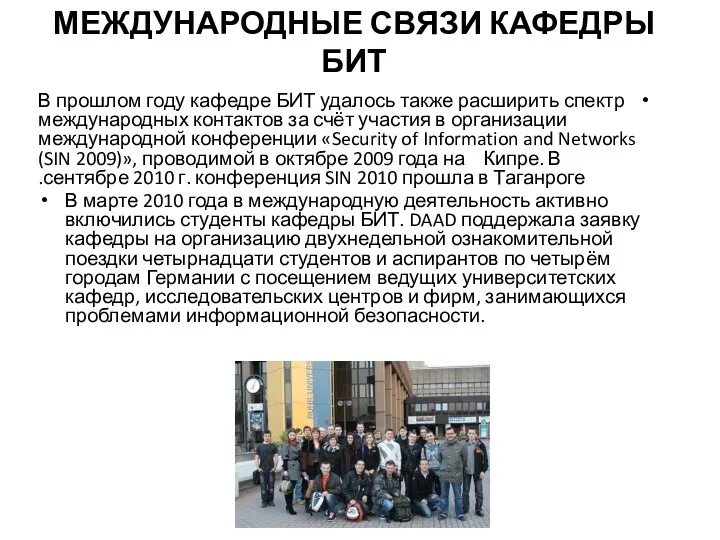

- 20. МЕЖДУНАРОДНЫЕ СВЯЗИ КАФЕДРЫ БИТ В прошлом году кафедре БИТ удалось также расширить спектр международных контактов за

- 21. Работает Докторский диссертационный совет ДМ 212.208.25 по защите диссертаций на соискание учёной степени доктора технических наук

- 22. Издательская деятельность

- 23. Девятая международная конференция «Информационная безопасность – 2007»

- 24. Кафедра БИТ ТТИ ЮФУ – дипломант национальной отраслевой премии по безопасности

- 25. Всё об информации Понятие «информация» давно стало общенаучной категорией. Известно большое количество различных точек зрения на

- 26. Всё об информации Наиболее важными в практическом плане свойствами информации являются: ценность; достоверность; своевременность. Ценность информации

- 27. Информационная безопасность ИБ – состояние защищённости информационной среды общества, обеспечивающее её формирование и развитие в интересах

- 28. Тезисы Проблема ИБ сегодня стала затрагивать каждого гражданина( Швеция процесс-150 рускоязычных электронных мошеников, в США потери

- 29. Информационно-справочная система по документам в области технической защиты информации Правовые документы по технической защите информации Конституция

- 30. Правовые документы по технической защите информации Федеральные законы (Закон «О государственной тайне») Указы и распоряжения Президента

- 31. Организационно-распорядительные документы по технической защите информации Положения Концепции

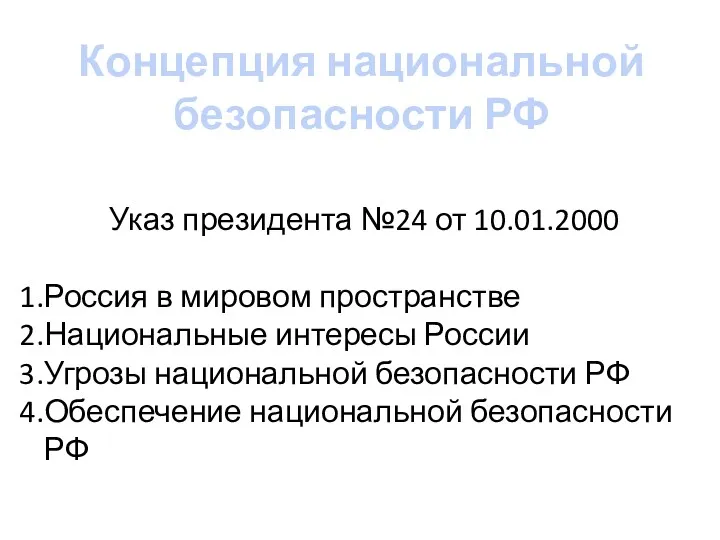

- 32. Концепция национальной безопасности РФ Указ президента №24 от 10.01.2000 Россия в мировом пространстве Национальные интересы России

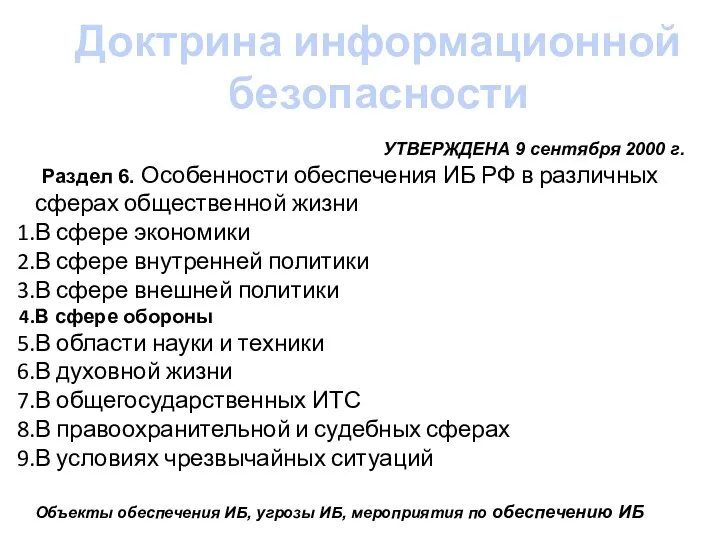

- 33. Доктрина информационной безопасности УТВЕРЖДЕНА 9 сентября 2000 г. Раздел 6. Особенности обеспечения ИБ РФ в различных

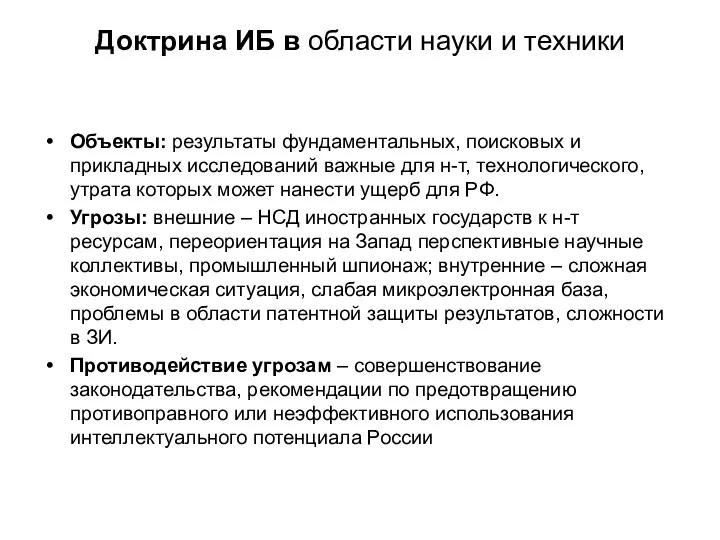

- 34. Доктрина ИБ в области науки и техники Объекты: результаты фундаментальных, поисковых и прикладных исследований важные для

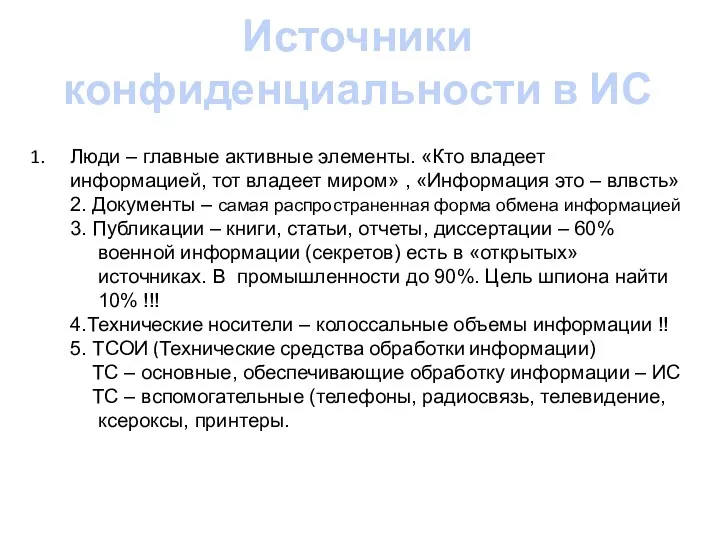

- 35. Источники конфиденциальности в ИС Люди – главные активные элементы. «Кто владеет информацией, тот владеет миром» ,

- 36. Что такое ИС? Информационная Система (ИС) или АС – это организационно упорядоченная совокупность информационных ресурсов, технических

- 37. Структура информационных систем Пользователи (потребители) Информационные ресурсы Средства сбора, хранения и обработки информации Носители информации Средства

- 38. Безопасность ПЕРСОНАЛ МАТЕРИАЛЬНЫЕ И ФИНАНСОВЫЕ РЕСУРСЫ ИНФОРМАЦИЯ УГРОЗЫ

- 39. Информационная безопасность Ознакомление (получение) Разрушение (уничтожение) Искажение (модификация) УГРОЗЫ Цели (обеспечение конфиденциальности, целостности и доступности)

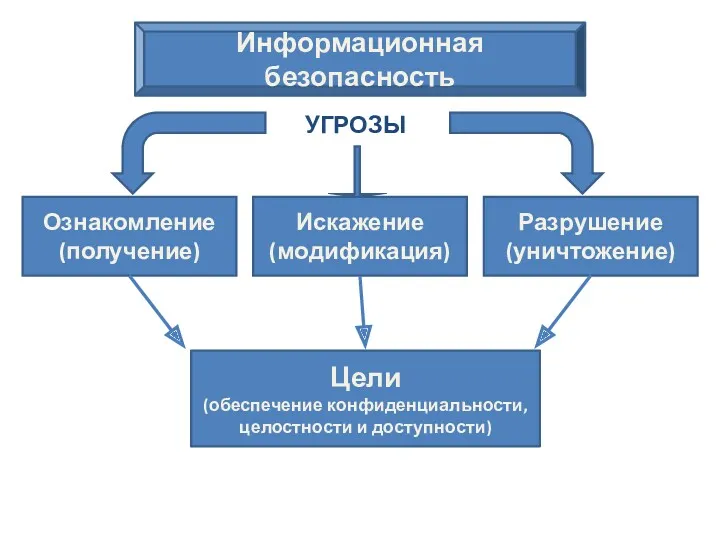

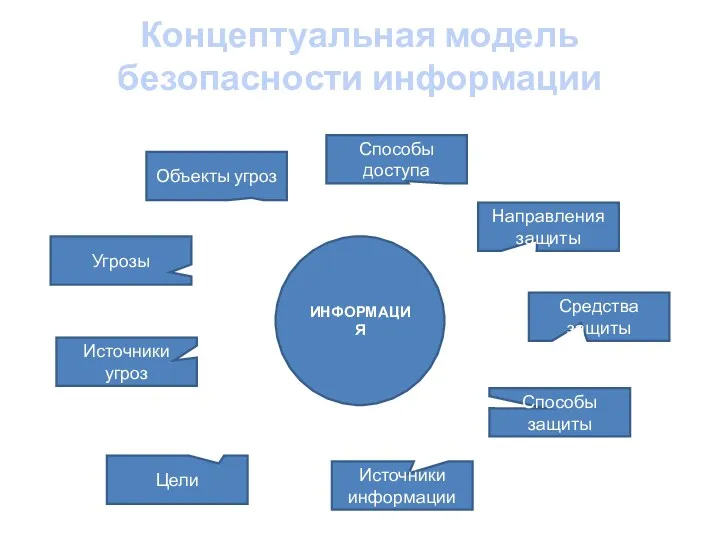

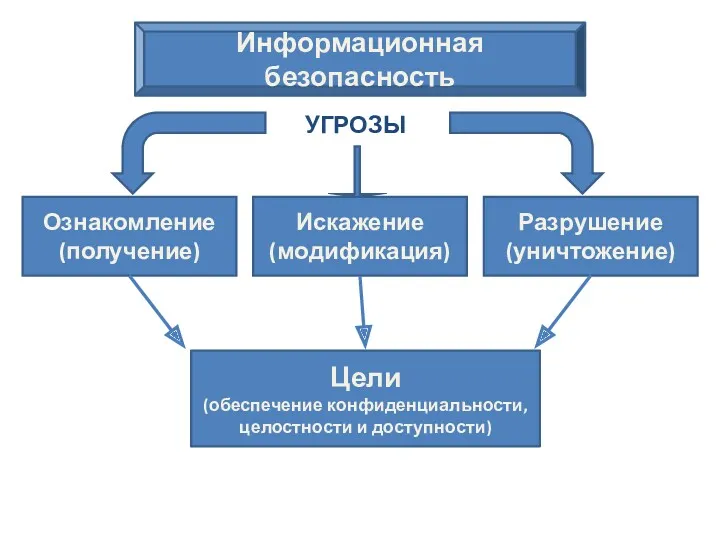

- 40. ИНФОРМАЦИЯ Источники информации Цели Источники угроз Угрозы Объекты угроз Способы доступа Направления защиты Средства защиты Способы

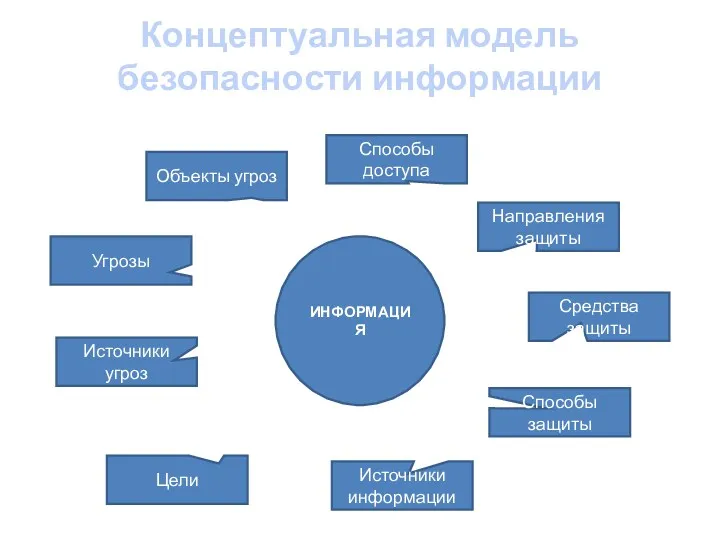

- 41. ИНФОРМАЦИЯ Источники информации Цели Источники угроз Угрозы Объекты угроз Способы доступа Направления защиты Средства защиты Способы

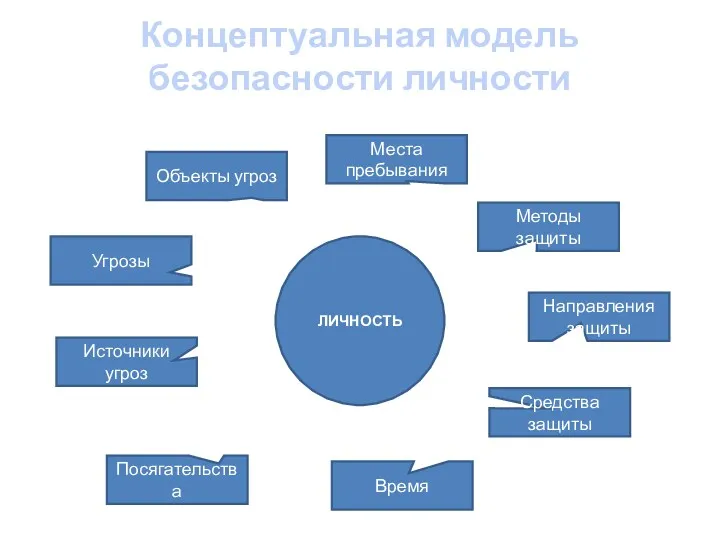

- 42. ЛИЧНОСТЬ Время Посягательства Источники угроз Угрозы Объекты угроз Места пребывания Методы защиты Направления защиты Средства защиты

- 43. ПРОДУКЦИЯ (материальныеценности) Источники угроз Угрозы Объекты угроз Объекты защиты Направления защиты Меры защиты Концептуальная модель безопасности

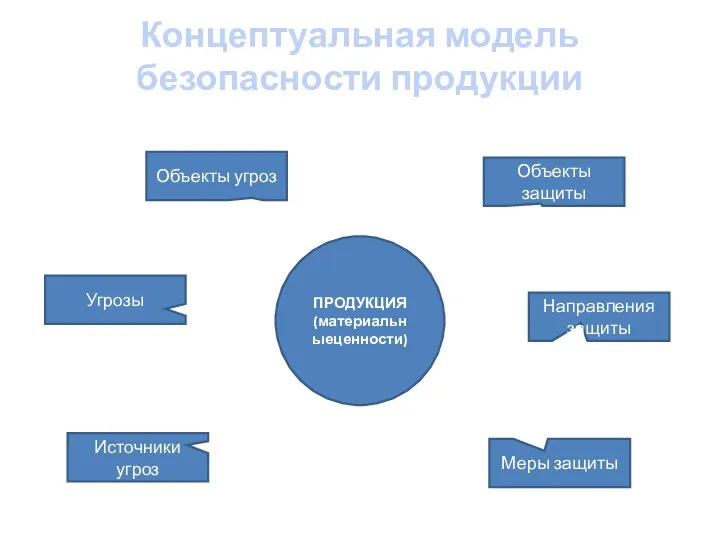

- 44. Угрозы информации Конфиденциаль-ности Разглашение Утечка НСД Проявляются в нарушении Доступности Нарушение связи Воспрещение получения Достоверности Фальсификация

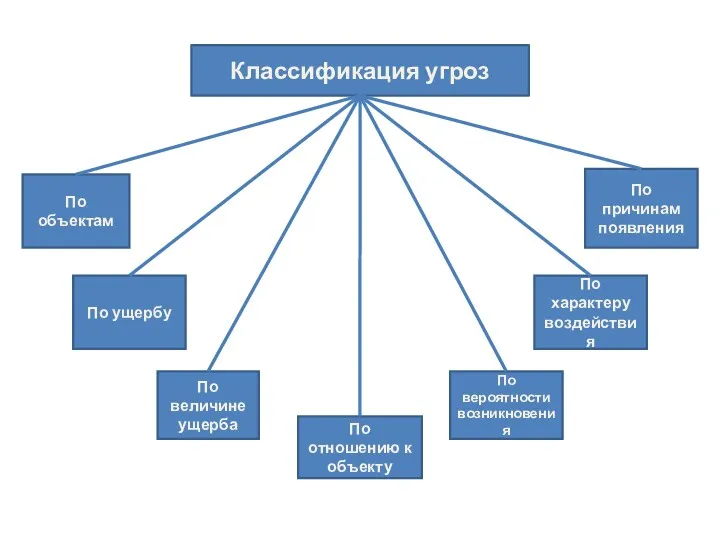

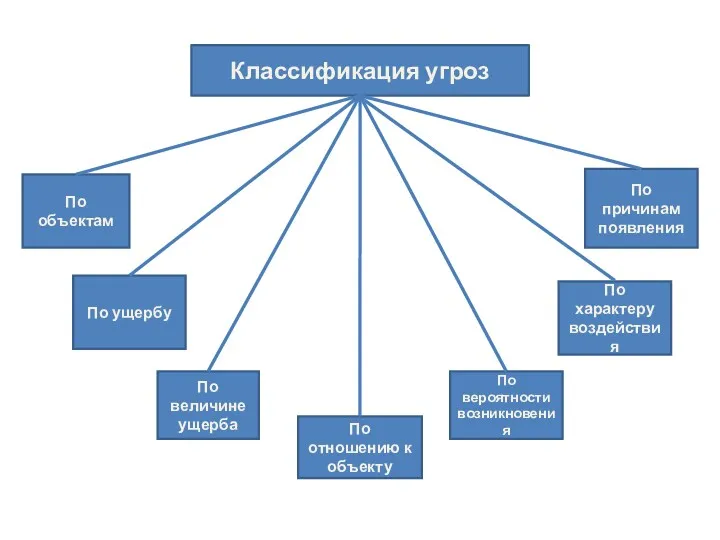

- 45. Классификация угроз По объектам По ущербу По величине ущерба По вероятности возникновения По отношению к объекту

- 46. Классификация НТЗ по используемым средствам Физические Криптографические Комбинированные Аппаратные Программные

- 47. Направления обеспечения безопасности (нормативно-правовые категории, определяющие комплексные меры защиты информации) Правовая защита Специальные правовые акты, правила,

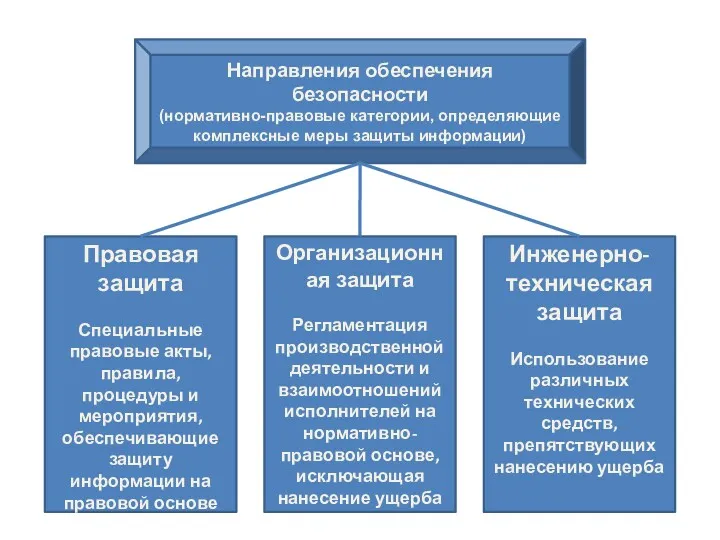

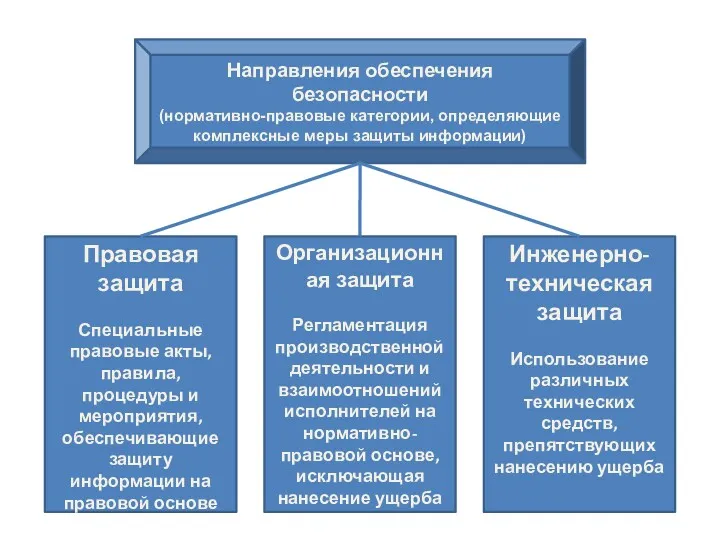

- 48. Специальные нормативные документы по технической защите информации Государственные стандарты Специальные нормативные документы

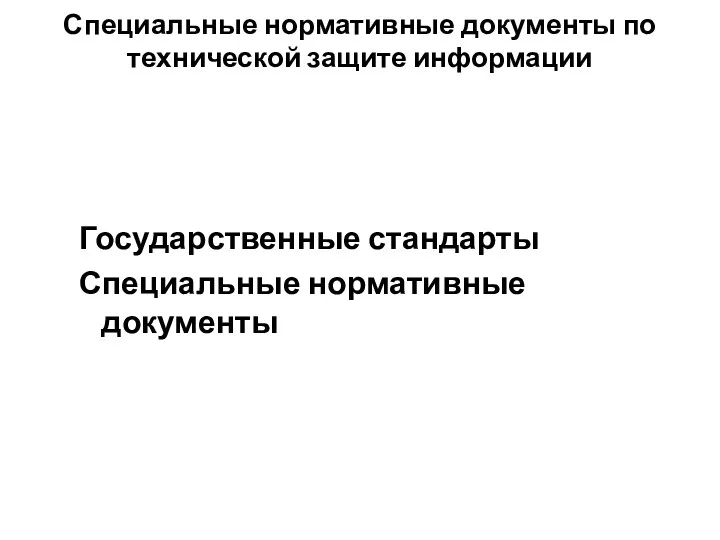

- 49. ГОСУДАРСТВЕННЫЕ СТАНДАРТЫ ГОСТ Р 50739-95. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические

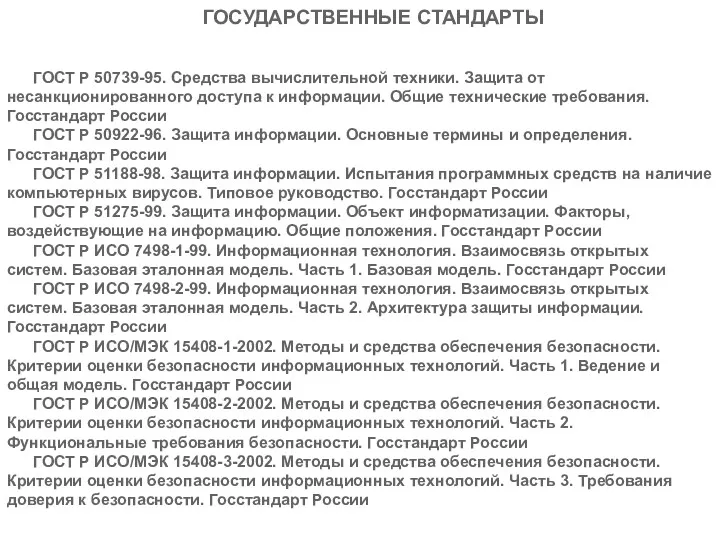

- 50. Специальные нормативные документы

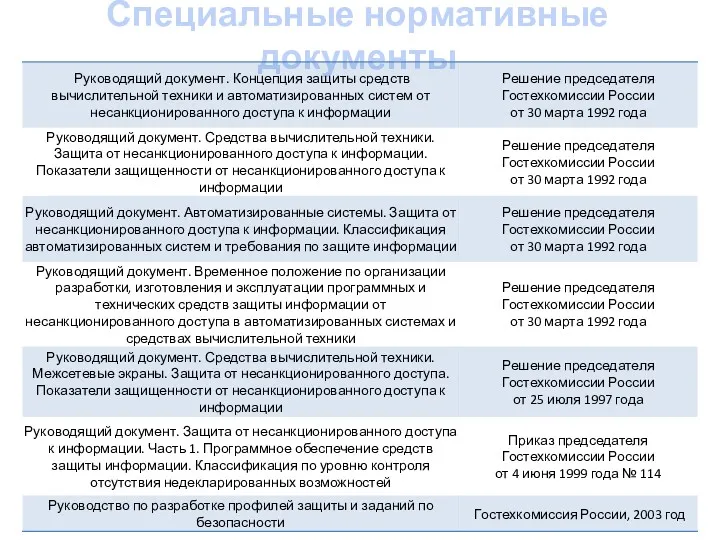

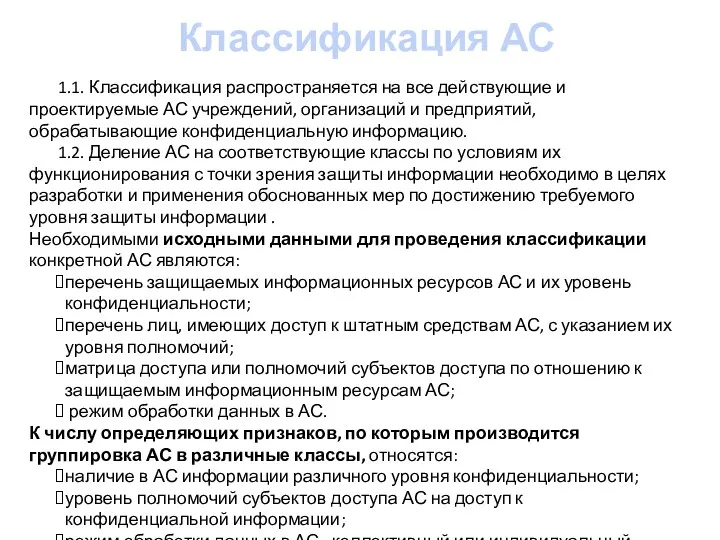

- 51. Классификация АС 1.1. Классификация распространяется на все действующие и проектируемые АС учреждений, организаций и предприятий, обрабатывающие

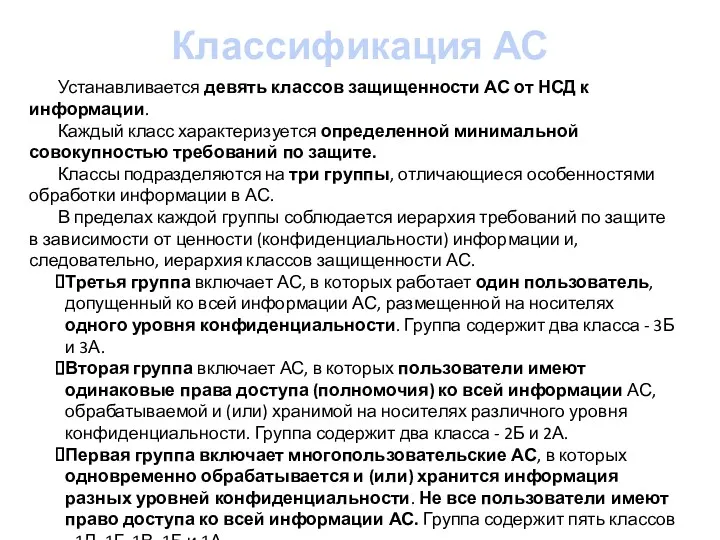

- 52. Классификация АС Устанавливается девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной

- 53. Требования по защите информации от НСД для АС В общем случае, комплекс программно-технических средств и организационных

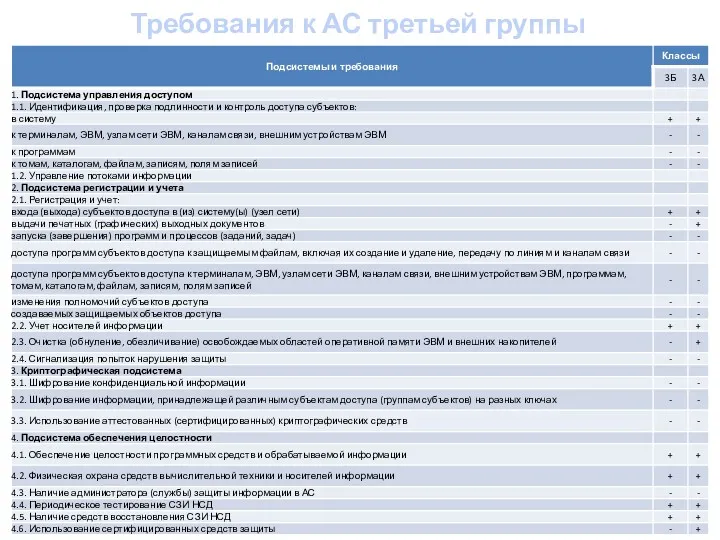

- 54. Требования к АС третьей группы

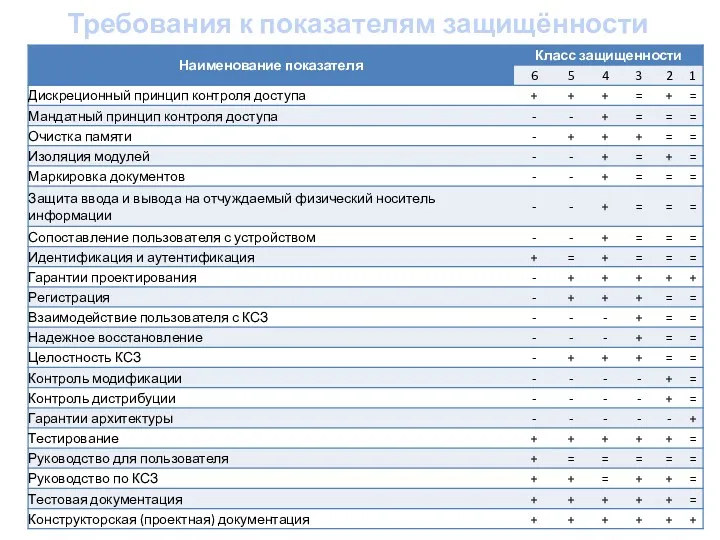

- 55. Требования к показателям защищённости

- 56. Межсетевые экраны МЭ представляет собой локальное (однокомпонентное) или функционально-распределенное средство (комплекс), реализующее контроль за информацией, поступающей

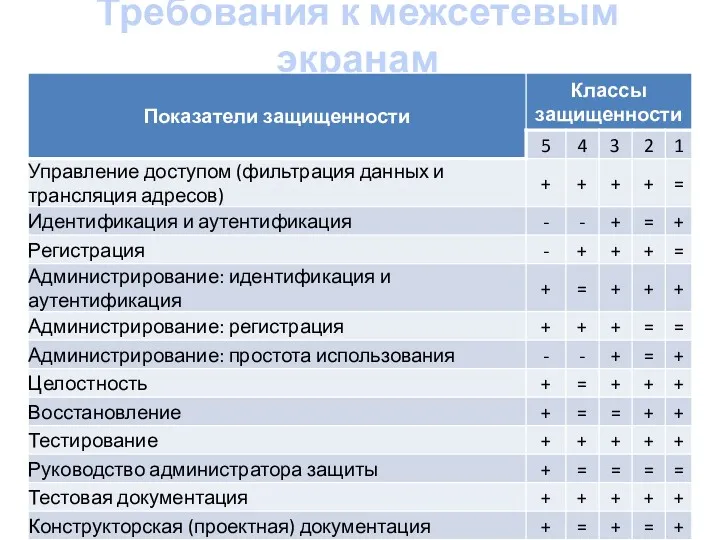

- 57. Требования к межсетевым экранам

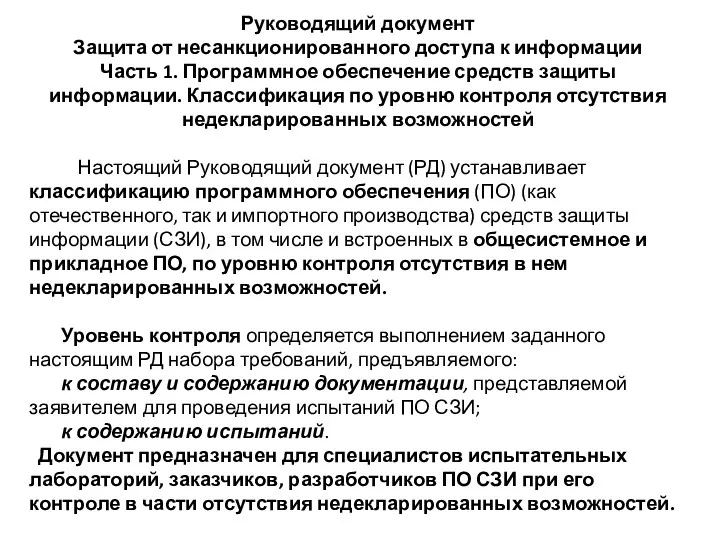

- 58. Руководящий документ Защита от несанкционированного доступа к информации Часть 1. Программное обеспечение средств защиты информации. Классификация

- 59. Общие положения 1.1. Классификация распространяется на ПО, предназначенное для защиты информации ограниченного доступа. 1.2. Устанавливается четыре

- 60. Лицензирование и сертификация в области защиты информации Положение о государственном лицензировании деятельности в области ЗИ устанавливает

- 61. СПЕЦИАЛЬНЫЕ ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ ПО ТЕХНИЧЕСКОЙ ЗАЩИТЕ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ (СТР-К) Настоящий документ устанавливает порядок организации работ,

- 62. Требования и рекомендации настоящего документа распространяются на защиту конфиденциальной информации - информации с ограниченным доступом (за

- 63. Основные вопросы защиты информации организацию работ по защите информации, в том числе при разработке и модернизации

- 64. Защищаемыми объектами информатизации являются средства и системы информатизации (средства вычислительной техники, автоматизированные системы различного уровня и

- 65. Требования по ЗИ Разработка мер и обеспечение защиты информации осуществляются подразделениями по защите информации (службами безопасности)

- 66. ОРГАНИЗАЦИЯ РАБОТ ПО ЗАЩИТЕ ИНФОРМАЦИИ Организация работ по защите информации возлагается на руководителей учреждений и предприятий,

- 67. При обследованию объекта информатизации: устанавливается необходимость обработки конфиденциальной информации; определяется перечень сведений конфиденциального характера, подлежащих защите

- 68. Защита речевой информации При проведении мероприятий с использованием конфиденциальной речевой информации и технических средств ее обработки

- 69. побочных электромагнитных излучений информативного сигнала от обрабатывающих конфиденциальную информацию технических средств, в т.ч. возникающих за счет

- 70. Основные требования и рекомендации по защите информации, циркулирующей в защищаемых помещениях Защищаемые помещения должны размещаться в

- 71. В качестве оконечных устройств пожарной и охранной сигнализации в ЗП рекомендуется использовать изделия, сертифицированные по требованиям

- 72. ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ СРЕДСТВАМИ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ В качестве основных мер защиты информации

- 73. ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ СРЕДСТВАМИ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ В качестве основных мер защиты информации

- 75. Лекция 9. Угрозы информационной безопасности. Источники угроз безопасности информации Техногенные Антропогенные Стихийные угрозы угрозы бедствия (действия

- 76. Угрозы информационной безопасности Антропогенными источниками угроз БИ выступают субъекты, действия которых могут быть квалифицированны как умышленные

- 77. Безопасность ПЕРСОНАЛ МАТЕРИАЛЬНЫЕ И ФИНАНСОВЫЕ РЕСУРСЫ ИНФОРМАЦИЯ УГРОЗЫ

- 78. Информационная безопасность Ознакомление (получение) Разрушение (уничтожение) Искажение (модификация) УГРОЗЫ Цели (обеспечение конфиденциальности, целостности и доступности)

- 79. Классификация угроз По объектам По ущербу По величине ущерба По вероятности возникновения По отношению к объекту

- 80. Несанкционированный доступ Это - противоправное предномеренное овладение конфиденциальной информацией лицом , не имеющим права доступа к

- 81. Направления обеспечения безопасности (нормативно-правовые категории, определяющие комплексные меры защиты информации) Правовая защита Специальные правовые акты, правила,

- 82. Закон РФ от 05.03.1992 г. № 2446-1 «О безопасности» Закрепляет правовые основы обеспечения безопасности личности, общества

- 83. Угрозы безопасности информации в КС Информационный ресурс: -информация, - технические и программные средства, - обслуживающий персонал

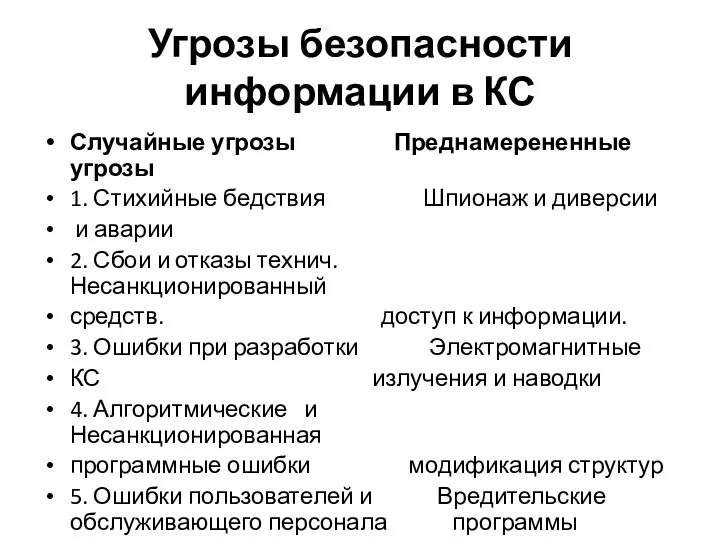

- 84. Угрозы безопасности информации в КС Случайные угрозы Преднамерененные угрозы 1. Стихийные бедствия Шпионаж и диверсии и

- 85. Угрозы безопасности информации в КС Классификация злоумышленников: - Разработчики КС; - Сотрудник из числа обслуживающего персонала;

- 86. Знание конкретных угроз защищаемой информации создает возможность постановки задач по определению рациональных мер защиты информации или

- 87. Глобальный функциональный показатель W = сумма фi*wi , причем СУММА Фi = 1 коэффициент Фi характеризует

- 88. ТЕРРОРИЗМ – основная угроза безопасности современной цивилизации. Торговля людьми как одна из угроз ИБ По данным

- 89. ЛЕКЦИЯ № 15* Следует различать две типичные ситуации: когда человек использует компьютер рационально, как инструмент достижения

- 90. Но стремительное развитие международных компьютерных сетей и широкое их использование в государственных структурах России обостряет сопутствующую

- 91. По мнению специалистов, с учетом специфики состояния данной проблемы в России к числу наиболее общих защитных

- 92. Глобальные ожидания и опасения человечества О проблемах и перспективах глобализации в последние годы много говорят и

- 93. Структура глобального мира Развитие глобализации повлекло ускорение поляризации мира на группу наиболее развитых стран («золотой миллиард»)

- 94. Второй уровень – страны – «рабочие лошадки» индустриального типа с относительно высокими темпами жизнедеятельности и средней

- 95. По мнению многих авторов, идея общемирового порядка изначально предполагает наличие в структуре нового общества трех, пусть

- 96. Третью группу образуют те, кому предписана роль исполнителей наиболее непривлекательных видов труда – если у них

- 97. Чем обмениваются люди в глобальном общежитии В ходе глобализации, к сожалению, подтверждаются библейские слова о том,

- 98. От великого множества материалов о катастрофах, происшествиях, криминальных событиях, всевозможных ужасах, скандалах человек, не обладающий определенной

- 99. Человек вселенской толпы Есть выражение: «человек добр, а люди жестоки». Становясь одним из многих, мы постепенно,

- 100. В глобальном мире – глобальные проблемы Есть еще одна, крайне неприятная в стратегическом отношении проблема: глобализация

- 101. Духовная деградация человека – главная проблема безопасности Информационное общество, как никакое другое, имеет возможность формировать реальное

- 102. Отличительной особенностью современной цивилизации является неизбежное вторжение информационных технологий во все сферы жизнедеятельности. Современные компьютерные сети

- 103. Человечеству необходимы различия между людьми и странами Жизнь возможна только в форме вечного движения, обновления, колебаний,

- 104. По свидетельству Платона, цветущая Атлантида начала свой путь к гибели после того, как один всевластный монарх

- 106. Скачать презентацию

Case Simulation

Case Simulation Использование методов типа ветвей и границ для решения экстремальных задач на графах

Использование методов типа ветвей и границ для решения экстремальных задач на графах Информационные системы

Информационные системы Программирование на языке Python

Программирование на языке Python Технологии баз данных

Технологии баз данных Своя игра. Лабиринт информации

Своя игра. Лабиринт информации Геймінг – це гра у відеоігри на колективних турнірах

Геймінг – це гра у відеоігри на колективних турнірах Дополнительные возможности HTML и CSS. XML-технологии и их применение

Дополнительные возможности HTML и CSS. XML-технологии и их применение Базы данных. Введение в курс баз данных

Базы данных. Введение в курс баз данных Кто играл в PACMAN? Какие правила игры?

Кто играл в PACMAN? Какие правила игры? Сетевые операционные системы

Сетевые операционные системы конспект урока Моделирование

конспект урока Моделирование Решение задач в Mathcad и Excel. Использование функции IF (ЕСЛИ). Лабораторная работа №1

Решение задач в Mathcad и Excel. Использование функции IF (ЕСЛИ). Лабораторная работа №1 Архитектура и система команд процесоров Intel. (Тема 1)

Архитектура и система команд процесоров Intel. (Тема 1) Викторина по информатике (презентация)

Викторина по информатике (презентация) Час кода в России

Час кода в России Обзор периферийных устройств, дополняющих линейку ПЛК ОВЕН

Обзор периферийных устройств, дополняющих линейку ПЛК ОВЕН Язык С++: новые возможности. (Лекция 1)

Язык С++: новые возможности. (Лекция 1) Обзор компьютера

Обзор компьютера This is your presentation title

This is your presentation title Основные компоненты компьютера и их функции

Основные компоненты компьютера и их функции Поняття про мультимедіа. ( 6 клас)

Поняття про мультимедіа. ( 6 клас) Разработка программно-информационного ядра информационной системы на основе СУБД

Разработка программно-информационного ядра информационной системы на основе СУБД Робота з елементами форми

Робота з елементами форми 001 Ancient Greek History - Essential Chronology

001 Ancient Greek History - Essential Chronology Команда Select (лекция 2)

Команда Select (лекция 2) Презентация к уроку Носители информации (3 класс)

Презентация к уроку Носители информации (3 класс) Графическая информация

Графическая информация