Содержание

- 2. Хакерские утилиты: что это? К хакерским утилитам можно отнести: — программы формирования вирусов, червей, троянских программ;

- 3. Сетевая атака – это попытка воздействовать на удаленный компьютер с использованием программных методов. Что такое сетевые

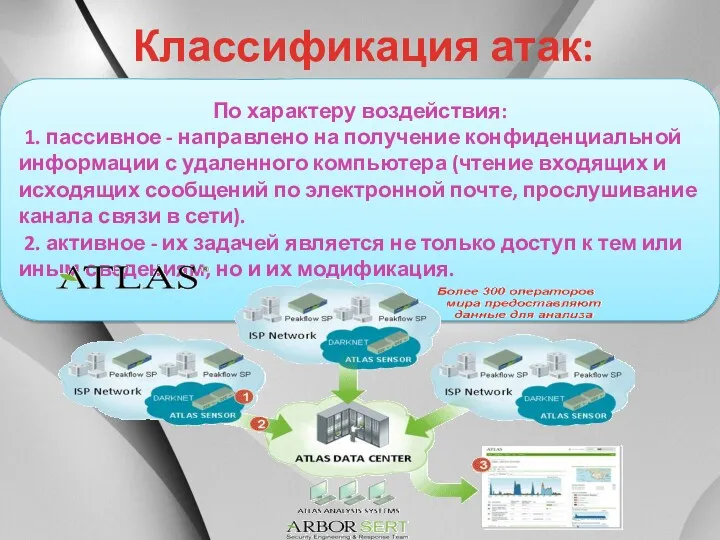

- 4. Классификация атак: По характеру воздействия: 1. пассивное - направлено на получение конфиденциальной информации с удаленного компьютера

- 5. Классификация атак: По цели воздействия: нарушение функционирования системы (доступа к системе) нарушение целостности информационных ресурсов (ИР)

- 6. Классификация атак: По наличию обратной связи с атакуемым объектом с обратной связью – отправляется запрос на

- 7. Классификация атак: По условию начала осуществления воздействия атака по запросу от атакуемого объекта - Воздействие со

- 8. Технологии защиты Любая статичная защита имеет слабые места, так как невозможно защититься от всего сразу. Статистические,

- 9. Утилиты взлома удаленных компьютеров Предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими или

- 11. Скачать презентацию

Путешествие по сказкам- урок информатики в 6 классе. Путешествие по сказкам. Решение задач

Путешествие по сказкам- урок информатики в 6 классе. Путешествие по сказкам. Решение задач Приложение и web платформа

Приложение и web платформа Usage to MTK SN_STATION Tool

Usage to MTK SN_STATION Tool Назначение, устройство компьютера. Устройство ПК. Тема № 1

Назначение, устройство компьютера. Устройство ПК. Тема № 1 Информационные технологии в управлении персоналом. АРМ – автоматизированное рабочее место

Информационные технологии в управлении персоналом. АРМ – автоматизированное рабочее место Security Conception V 1

Security Conception V 1 Paint Sai Tool. Программа для цифрового рисования

Paint Sai Tool. Программа для цифрового рисования JavaScript. Lesson 6

JavaScript. Lesson 6 Информационные ресурсы

Информационные ресурсы Как отправить личное сообщение через электронный дневник

Как отправить личное сообщение через электронный дневник Защита от информации. (Лекция 2)

Защита от информации. (Лекция 2) Информация. Субъективный подход к определению информации

Информация. Субъективный подход к определению информации Mesh Creation According to Predicted y+

Mesh Creation According to Predicted y+ Моделирование информационных потоков. Диаграмма потоков данных (data fow diagram, DFD)

Моделирование информационных потоков. Диаграмма потоков данных (data fow diagram, DFD) Создание мультфильма в программе PowerPoint

Создание мультфильма в программе PowerPoint Платформа для ведения персонального блога

Платформа для ведения персонального блога Проектная технология на уроках информатики

Проектная технология на уроках информатики История латинской раскладки клавиатуры Qwerty

История латинской раскладки клавиатуры Qwerty Логические законы и правила преобразования логических выражений

Логические законы и правила преобразования логических выражений PostgreSQL

PostgreSQL Lorem ipsum

Lorem ipsum 1С:Документооборот 8. Настройка прав доступа

1С:Документооборот 8. Настройка прав доступа Памятка пользователя Личного кабинета

Памятка пользователя Личного кабинета Сервисы сети Интернет

Сервисы сети Интернет Основные элементы компьютера

Основные элементы компьютера Проектирование базы данных

Проектирование базы данных Протоколи транспортного рівня. UDP та TCP

Протоколи транспортного рівня. UDP та TCP Язык C# и платформа .NET. Лекция 1

Язык C# и платформа .NET. Лекция 1