Информационная безопасность для сотрудников компании. Законы информирования внутри организации презентация

Содержание

- 2. Тема презентации: Спикер:Оленченко А.В. Ссылка на видео https:// Информационная безопасность для сотрудников компании. Законы информирования внутри

- 3. План презентации Что такое информационная безопасность (ИБ) 4-5 Категории информации, пример 6-7 Причины возникновения угроз ИБ,

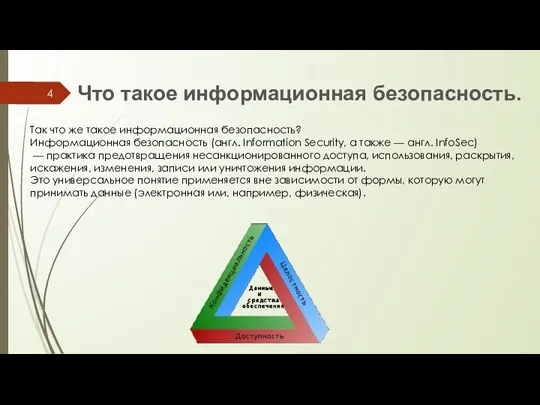

- 4. Что такое информационная безопасность. Так что же такое информационная безопасность? Информационная безопасность (англ. Information Security, а

- 5. Что такое информационная безопасность. Основные составляющие информационной безопасности – это совокупность элементов, которая включает открытость, конфиденциальность

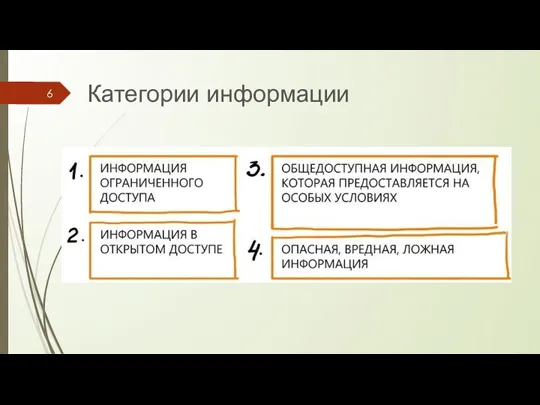

- 6. Категории информации

- 7. Ложная информация (пример)

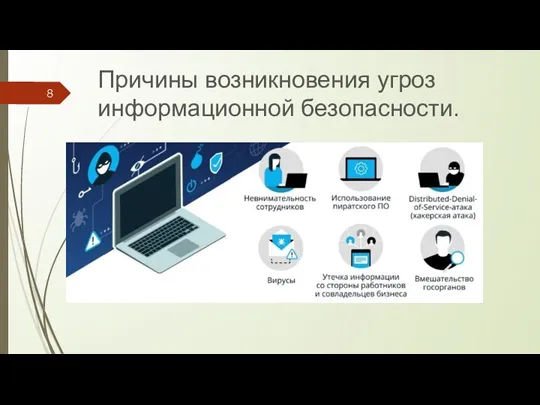

- 8. Причины возникновения угроз информационной безопасности.

- 9. Угрозу информационной безопасности компании, как ни странно, могут представлять вполне лояльные сотрудники и не помышляющие о

- 10. Пример В 2010 году прототип смартфона iPhone 4 был оставлен в баре одним из сотрудников компании

- 11. Пароли 1. Длина пароля должна быть не менее 8 символов; 2. В числе символов пароля должны

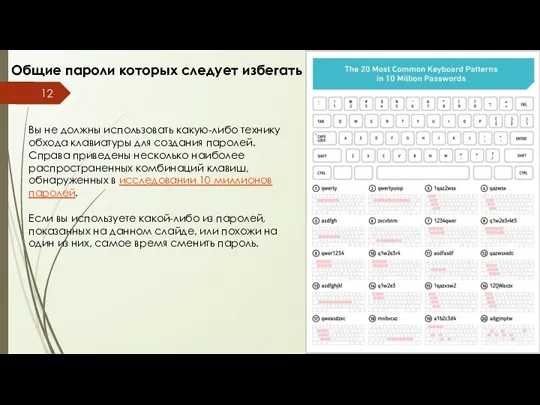

- 12. Общие пароли которых следует избегать Вы не должны использовать какую-либо технику обхода клавиатуры для создания паролей.

- 13. Пароли Сотруднику рекомендуется выбирать пароль с помощью следующей процедуры: 1.выбрать фразу, которую легко запомнить. Например, «Три

- 14. Пароли Что нельзя делать с паролями? 1. Сообщать свой пароль кому-либо; 2. Указывать пароль в сообщениях

- 15. Антивирусное ПО Сотрудники не должны: - блокировать антивирусное программное обеспечение; - устанавливать другое антивирусное программное обеспечение;

- 16. Вредоносное ПО Признаки заражения вирусом : нетипичная работа программ, появление графических и звуковых эффектов, искажений данных,

- 17. Методы взлома паролей Поскольку пароли часто имеют очень малую длину, но представляют огромную ценность для злоумышленников,

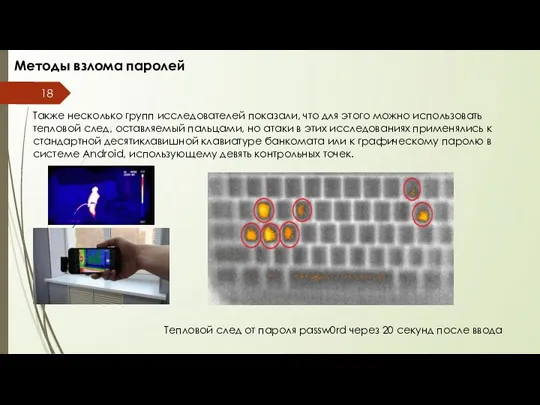

- 18. Методы взлома паролей Также несколько групп исследователей показали, что для этого можно использовать тепловой след, оставляемый

- 19. Хранение резервной копии: «Облачный» бэкап — запись резервных данных по «облачной» технологии через онлайн-службы специальных провайдеров;

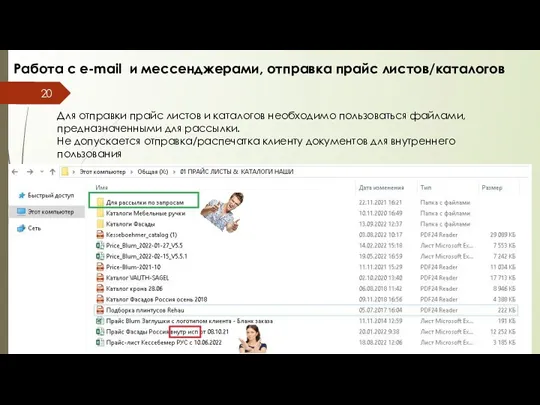

- 20. Работа с e-mail и мессенджерами, отправка прайс листов/каталогов Для отправки прайс листов и каталогов необходимо пользоваться

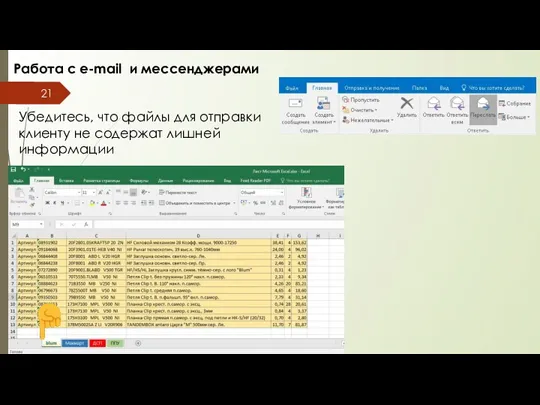

- 21. Работа с e-mail и мессенджерами Убедитесь, что файлы для отправки клиенту не содержат лишней информации

- 22. Работа с e-mail и мессенджерами 1. Если пришло письмо от незнакомого адресата с непонятным вложением –

- 23. Утилизация документов/списание техники Со всех носителей информации, которыми укомплектовано утилизируемое оборудование, должны гарантированно удаляться все конфиденциальные

- 24. Утилизация документов/списание техники Наиболее удобный способ избавиться от документов, не прибегая к услугам сторонних фирм —

- 25. Переговоры по телефону 1. Если кто то из коллег общается с клиентом, необходимо учитывать, что клиент

- 26. Переговоры по телефону/личной встрече Не спешите давать прямой номер телефона директора или собственника организации любому желающему.

- 27. Любая компания ищет инструменты повышения производительности труда. Практика показывает, что если дать сотрудникам возможность влияния на

- 28. Внутренняя система информирования сотрудников – это комплекс мероприятий по информированию сотрудников, призванный решать поставленные руководством задачи.

- 29. Законы информирования внутри организации Персонал компании необходимо информировать о следующем: 1. Стратегия и перспективы развития организации,

- 30. Какими свойствами должна обладать внутрикорпоративной информации. Информация должна быть: 1.Объективной (не зависящей от чьего-либо мнения) 2.Понятной

- 31. Что может снизить ценность внутрикорпоративной информации. Основными сложностями, по которым персонал может игнорировать сообщения руководства, можно

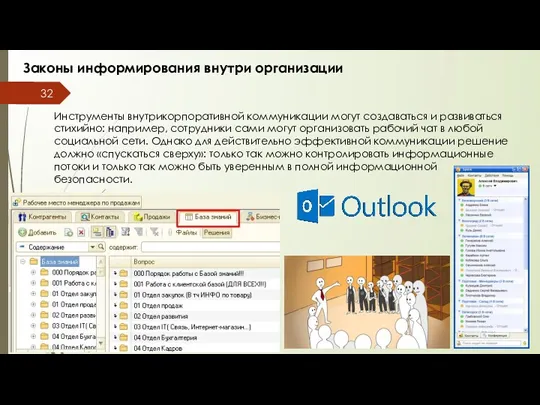

- 32. Законы информирования внутри организации Инструменты внутрикорпоративной коммуникации могут создаваться и развиваться стихийно: например, сотрудники сами могут

- 34. Скачать презентацию

Архитектуры удалённых баз данных

Архитектуры удалённых баз данных Алгоритмы и исполнители

Алгоритмы и исполнители Работа с Android. (Урок 4)

Работа с Android. (Урок 4) Интеллектуальные информационные системы (ИИС). Лекция 7. Нечеткий логический вывод

Интеллектуальные информационные системы (ИИС). Лекция 7. Нечеткий логический вывод Порядок подачи заявления на изготовление сертификата электронной подписи на портале Удостоверяющего центра

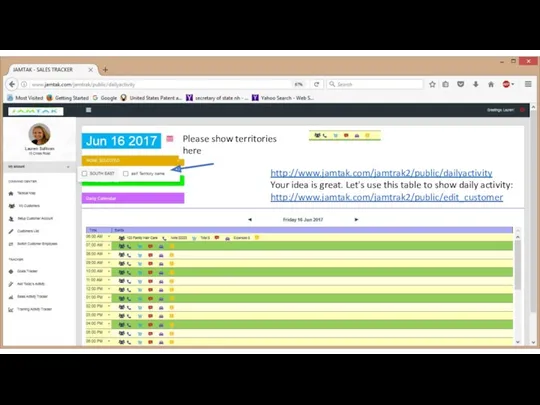

Порядок подачи заявления на изготовление сертификата электронной подписи на портале Удостоверяющего центра Order of placing an order

Order of placing an order Классификация программного обеспечения

Классификация программного обеспечения Личный кабинет ТСП

Личный кабинет ТСП Lektsia_2-14-Elementy_GIP_2

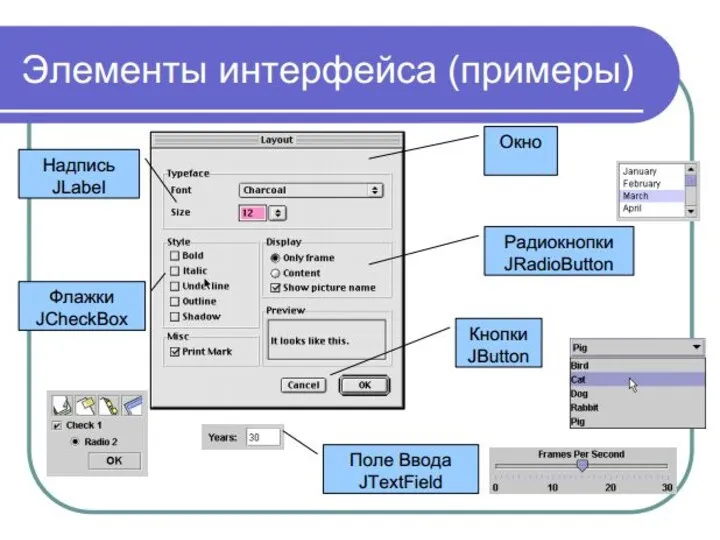

Lektsia_2-14-Elementy_GIP_2 Разработка требований и внешнее проектирование ПО

Разработка требований и внешнее проектирование ПО Алгоритм. Свойства алгоритма

Алгоритм. Свойства алгоритма Основные методологические аспекты проектирования информационной системы

Основные методологические аспекты проектирования информационной системы Основы журналистики. Понятие СМИ. Специфика прессы как СМИ

Основы журналистики. Понятие СМИ. Специфика прессы как СМИ POST-тест - Дисковый загрузчик… - OC

POST-тест - Дисковый загрузчик… - OC Mashina Posta

Mashina Posta Протоколы обмена для линий последовательной передачи данных

Протоколы обмена для линий последовательной передачи данных Информационные модели на графах

Информационные модели на графах Базы данных. Реляционная база данных

Базы данных. Реляционная база данных SQL. Запросы к базе данных

SQL. Запросы к базе данных Load testing with Visual Studio Enterprise 2015

Load testing with Visual Studio Enterprise 2015 Работа с текстовыми файлами. Тема 12

Работа с текстовыми файлами. Тема 12 The Basics of Computer Networking

The Basics of Computer Networking Информационные ресурсы сети интернет

Информационные ресурсы сети интернет Лицензионное программное обеспечение (ПО)

Лицензионное программное обеспечение (ПО) Технологии передачи данных

Технологии передачи данных Star-shaped local area network

Star-shaped local area network Урок по теме Основные графические операторы

Урок по теме Основные графические операторы Разработка программного обеспечения модульного учебно-методического комплекса для операционной системы Windows

Разработка программного обеспечения модульного учебно-методического комплекса для операционной системы Windows