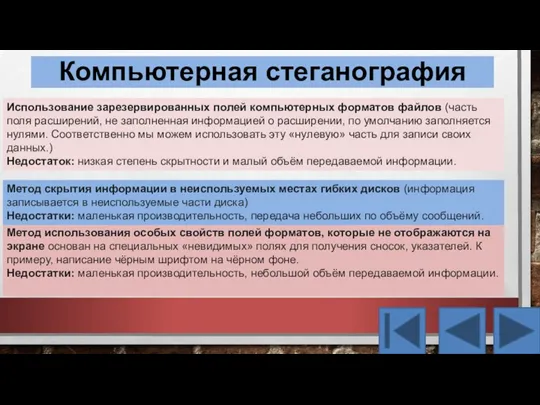

Компьютерная стеганография

.

Метод использования особых свойств полей форматов, которые не отображаются

на экране основан на специальных «невидимых» полях для получения сносок, указателей. К примеру, написание чёрным шрифтом на чёрном фоне.

Недостатки: маленькая производительность, небольшой объём передаваемой информации.

Использование зарезервированных полей компьютерных форматов файлов (часть поля расширений, не заполненная информацией о расширении, по умолчанию заполняется нулями. Соответственно мы можем использовать эту «нулевую» часть для записи своих данных.)

Недостаток: низкая степень скрытности и малый объём передаваемой информации.

Метод скрытия информации в неиспользуемых местах гибких дисков (информация записывается в неиспользуемые части диска)

Недостатки: маленькая производительность, передача небольших по объёму сообщений.

Франкенштейн - доктор любви. Игра

Франкенштейн - доктор любви. Игра Функции проверки

Функции проверки SAFA results: aircraft types Russian Federation State of Design

SAFA results: aircraft types Russian Federation State of Design Создание презентаций в программе Microsoft Power Point

Создание презентаций в программе Microsoft Power Point Сравнение ВКонтакте и его аналога

Сравнение ВКонтакте и его аналога Ренат Янбеков. Nérpa agency

Ренат Янбеков. Nérpa agency Windows Forms

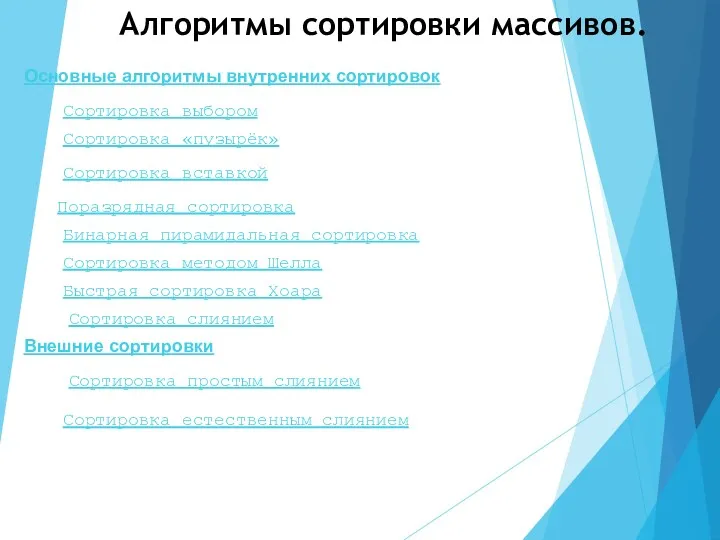

Windows Forms Алгоритмы сортировки массивов

Алгоритмы сортировки массивов Робототехника

Робототехника Какие СМИ я читаю и почему

Какие СМИ я читаю и почему Обзор информационной системы КАСАНТ/КАСАТ

Обзор информационной системы КАСАНТ/КАСАТ Текст как форма представления информации

Текст как форма представления информации Введение в информатику

Введение в информатику Презентация по информатике Создание комплексных текстовых документов

Презентация по информатике Создание комплексных текстовых документов Проблемы создания эффективного параллельного прогаммного обеспечения

Проблемы создания эффективного параллельного прогаммного обеспечения Табличные информационные модели

Табличные информационные модели Контрольно-кассовая техника с функцией передачи данных в налоговые органы

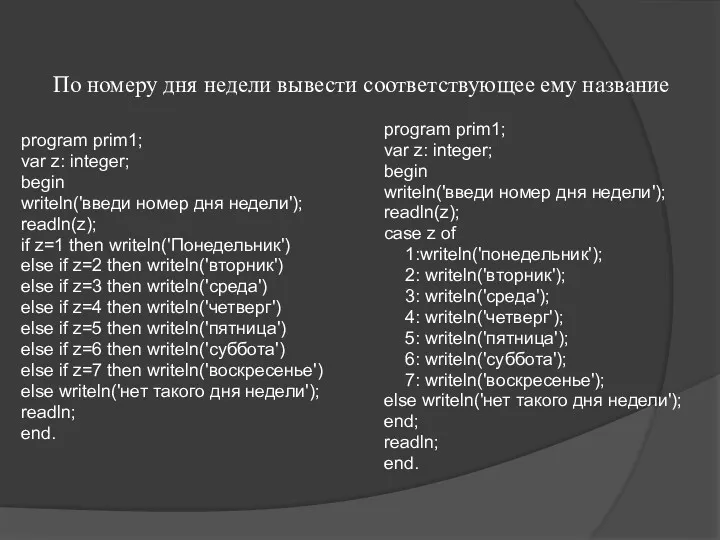

Контрольно-кассовая техника с функцией передачи данных в налоговые органы Оператор варианта

Оператор варианта Геоинформационные системы для будущего Тольятти: взгляд горожанина

Геоинформационные системы для будущего Тольятти: взгляд горожанина Вложенные циклы

Вложенные циклы Ideone. com

Ideone. com Комментарии для дизайнеров

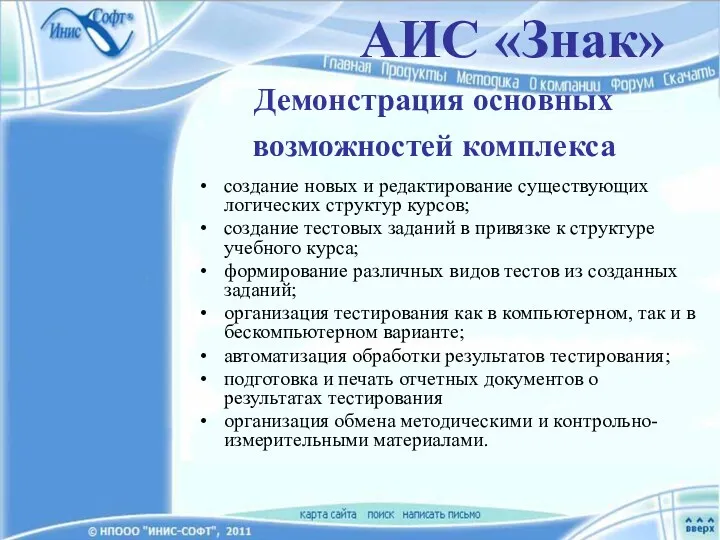

Комментарии для дизайнеров АИС Параграф система Знак

АИС Параграф система Знак 829844

829844 Создание сайта с помощью языка гипертекстовой разметки HTML ( самый крупный) до ( самый мелкий).Заголовок страницы целесообразно выделить самым крупным шрифтом: Моя страничка Выравнивание Принято, чтобы заголовок на странице находился по центру, для э

Создание сайта с помощью языка гипертекстовой разметки HTML ( самый крупный) до ( самый мелкий).Заголовок страницы целесообразно выделить самым крупным шрифтом: Моя страничка Выравнивание Принято, чтобы заголовок на странице находился по центру, для э Основы языка программирования C++

Основы языка программирования C++ Подготовка файлов к печати. Форматы файлов, цветовые раскладки и разница между векторной и растровой графикой

Подготовка файлов к печати. Форматы файлов, цветовые раскладки и разница между векторной и растровой графикой Новость. Возможные варианты тем новостей

Новость. Возможные варианты тем новостей