Содержание

- 2. Преподаватель Воробьева Алиса Андреевна Email: alice_w@mail.ru или через ИСУ В теме письма: Защита информации + номер

- 3. Информационная безопасность - защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного

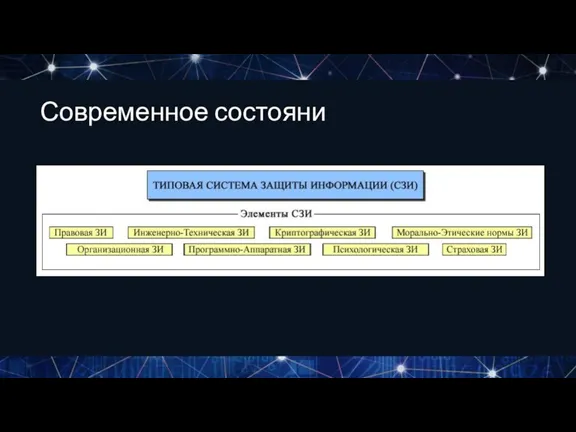

- 4. Современное состояни

- 5. Защита информации Правовая защита информации – защита информации, базирующаяся на применении статей конституции и законов государства,

- 6. Защита информации Техническая или инженерно-техническая защита, основывающаяся на использовании технических устройств, узлов, блоков, элементов, систем, как

- 7. Защиты информации Психологические виды защиты - допускаемые нормами права и морали методы и средства изучения психофизиологических

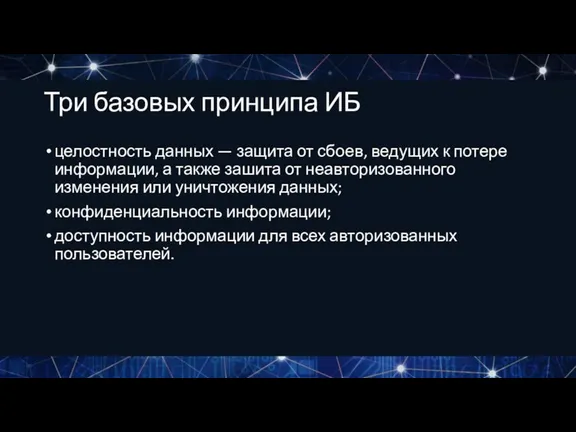

- 8. Три базовых принципа ИБ целостность данных — защита от сбоев, ведущих к потере информации, а также

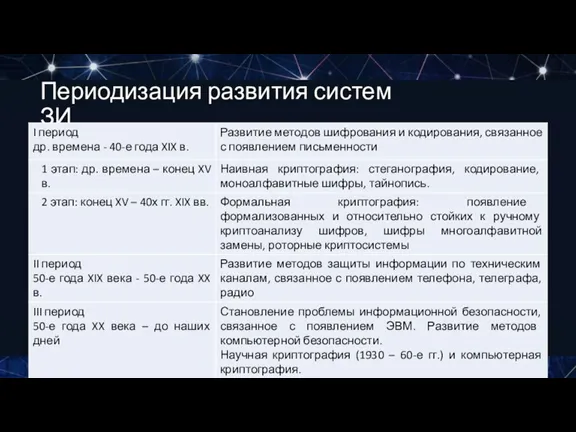

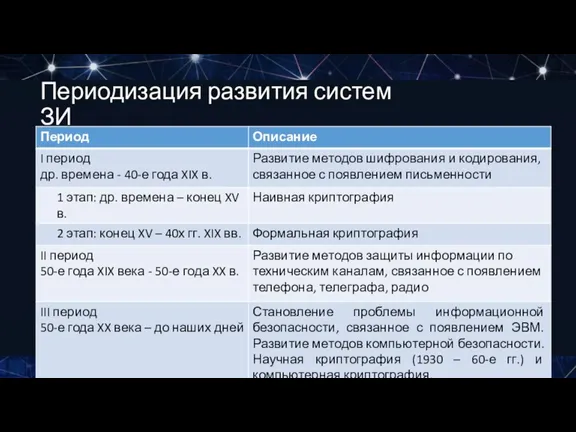

- 9. Периодизация развития систем ЗИ

- 10. I период (др. времена - 40-е года XIX века) Глиняные таблички, др. Месопотамия Скитала, шифр древней

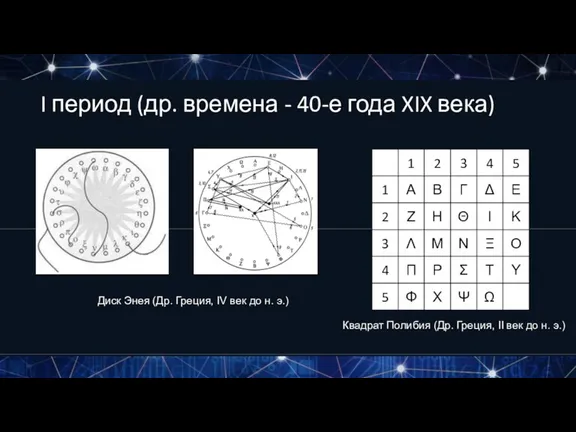

- 11. I период (др. времена - 40-е года XIX века) Диск Энея (Др. Греция, IV век до

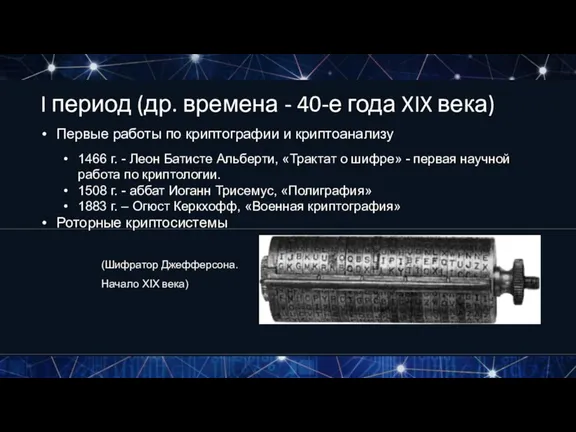

- 12. I период (др. времена - 40-е года XIX века) Первые работы по криптографии и криптоанализу 1466

- 13. Периодизация развития систем ЗИ

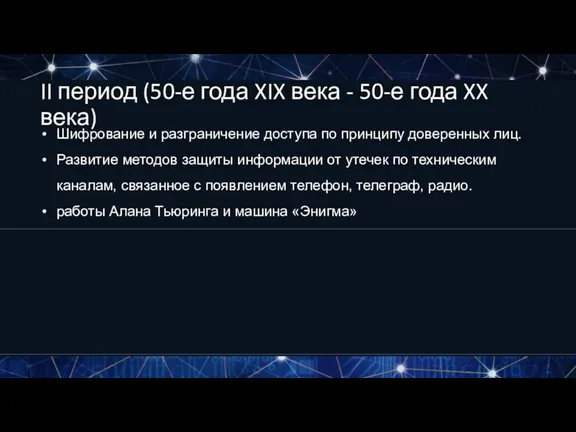

- 14. II период (50-е года XIX века - 50-е года XX века) Шифрование и разграничение доступа по

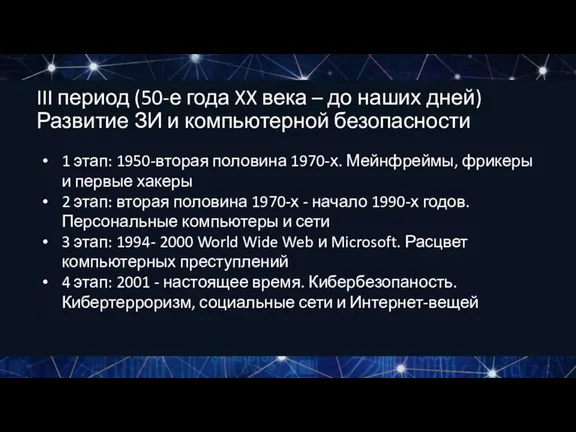

- 15. 1 этап: 1950-вторая половина 1970-х. Мейнфреймы, фрикеры и первые хакеры 2 этап: вторая половина 1970-х -

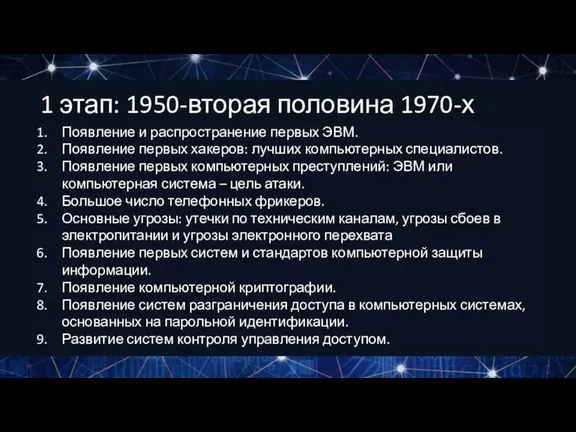

- 16. Появление и распространение первых ЭВМ. Появление первых хакеров: лучших компьютерных специалистов. Появление первых компьютерных преступлений: ЭВМ

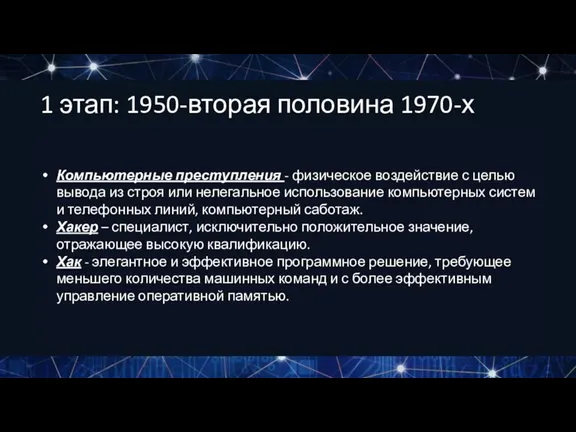

- 17. Компьютерные преступления - физическое воздействие с целью вывода из строя или нелегальное использование компьютерных систем и

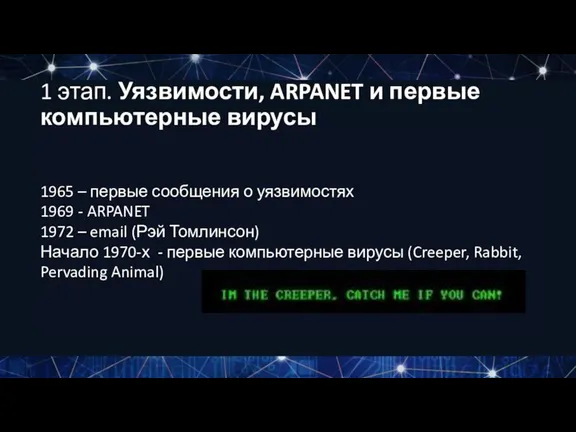

- 18. 1965 – первые сообщения о уязвимостях 1969 - ARPANET 1972 – email (Рэй Томлинсон) Начало 1970-х

- 19. Атаки в основном от внутренних источинков => Меры защиты Только от внутренних угроз и внешнего физического

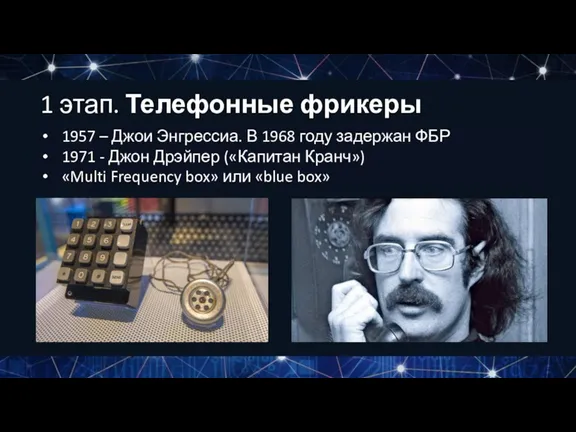

- 20. 1957 – Джои Энгрессиа. В 1968 году задержан ФБР 1971 - Джон Дрэйпер («Капитан Кранч») «Multi

- 21. Разработки и исследования для военных и правительственных организаций 1950-е Основные задачи: Физическая и организационная защита объектов

- 22. Парольные системы идентификации Стандарты компьютерной безопасности Стандарты исследования, проектирования, создания, тестирования и эксплуатации безопасных компьютерных систем;

- 23. Криптография - аутентификация, верификация и безопасности военной и правительственной коммуникации. 1 этап. Защита информации. Военные и

- 24. Мандатное управление доступом (англ. Mandatory access control, MAC) — разграничение доступа субъектов к объектам, основанное на

- 25. Модели разграничения доступа Концепция «ядра безопасности» МО США модель Белла-ЛаПадула модель Биба Формальные модели дискреционная модель

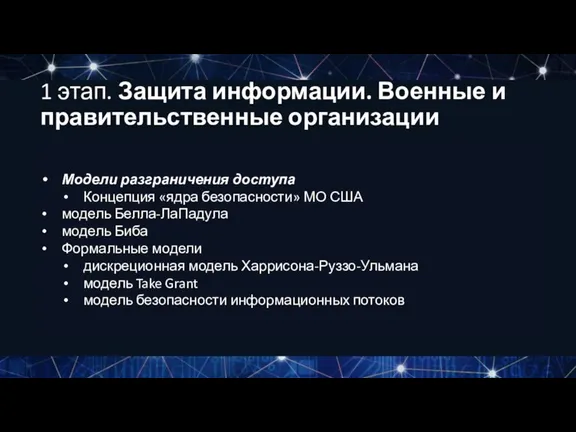

- 26. Системы контроля управления доступом Пароли Магнитные карты бесконтактные карты (proximity карты) RFID метки 1 этап. Защита

- 27. Появление первых ПК Появление единого сетевого протокола TCP/IP Появление Bulletin Board Systems (BBS) Трансформация ARPANET в

- 28. Трансформация образа хакера. Негативный оттенок. Взлом и НСД к компьютерным системам 1970-е: хакеры – «одиночки» 1980-е:

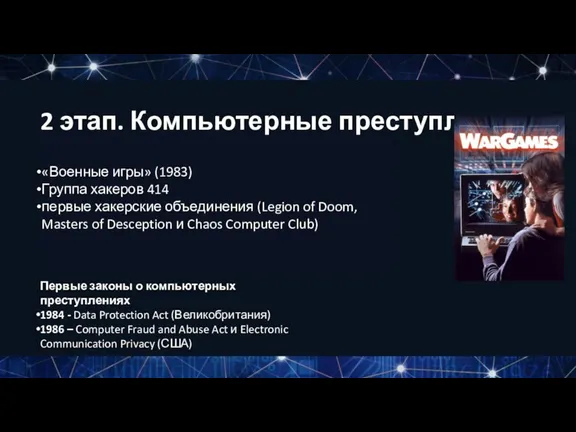

- 29. «Военные игры» (1983) Группа хакеров 414 первые хакерские объединения (Legion of Doom, Masters of Desception и

- 30. Вирусные эпидемии (Elk cloner, Brain, Vienna) 1988 – Червь Морриса Сетевые черви (Father Christmas, WANK, Lehigh,

- 31. Компьютерная безопасность - обеспечение конфиденциальности данных и доступности компьютерных ресурсов, защиту процессов от неправомерного использования или

- 32. Модели разграничения доступа для коммерческих организаций Появление биометрических систем идентификации и аутентификации Появление межсетевых экранов Развитие

- 33. Появление новых угроз: вызванных, уязвимостями различных сетевых протоколов (в частности, TCP/IP) и систем; атаки вирусов и

- 34. Разграничение доступа Модели разграничения доступа для коммерческих организаций модель Кларка-Вильсона модель Китайская стена модель Гогена-Мезигера Биометрические

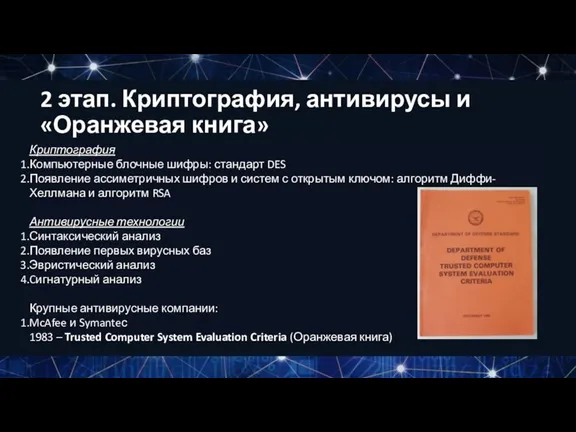

- 35. Криптография Компьютерные блочные шифры: стандарт DES Появление ассиметричных шифров и систем с открытым ключом: алгоритм Диффи-Хеллмана

- 36. Лекция 2

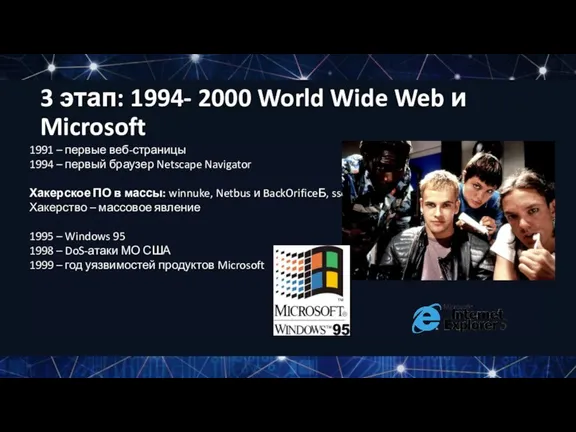

- 37. 1991 – первые веб-страницы 1994 – первый браузер Netscape Navigator Хакерское ПО в массы: winnuke, Netbus

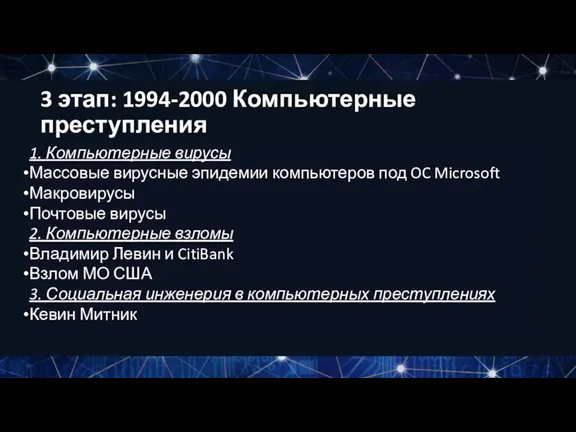

- 38. 1. Компьютерные вирусы Массовые вирусные эпидемии компьютеров под OC Microsoft Макровирусы Почтовые вирусы 2. Компьютерные взломы

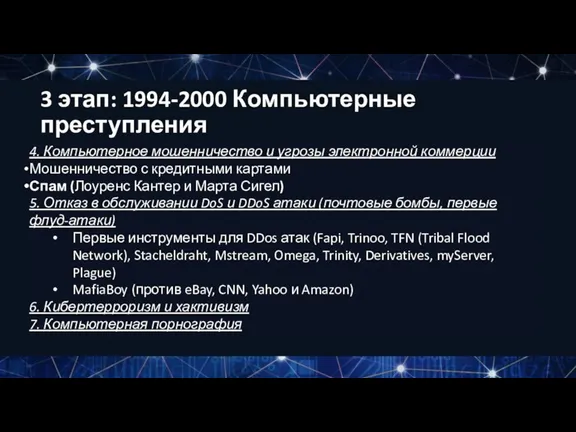

- 39. 4. Компьютерное мошенничество и угрозы электронной коммерции Мошенничество с кредитными картами Спам (Лоуренс Кантер и Марта

- 40. Криптография и криптографические стандарты S/MIME (Secure Multipurpose Internet Mail Extensions) SSL S-HTTP и HTTPS AES: новый

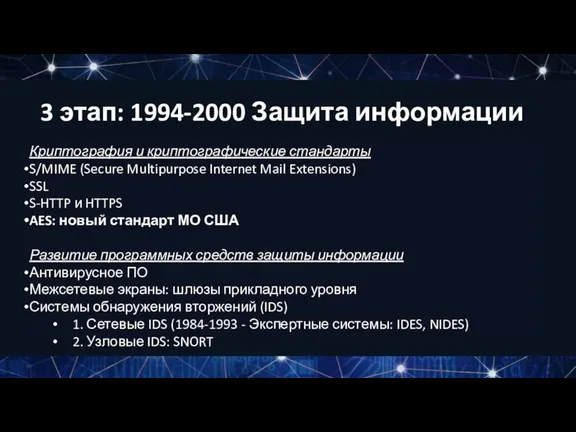

- 41. Системы разграничения доступа Модели разграничения доступа 1992 - Дэвид Феррайоло и Ричард Кун - Ролевое разграничение

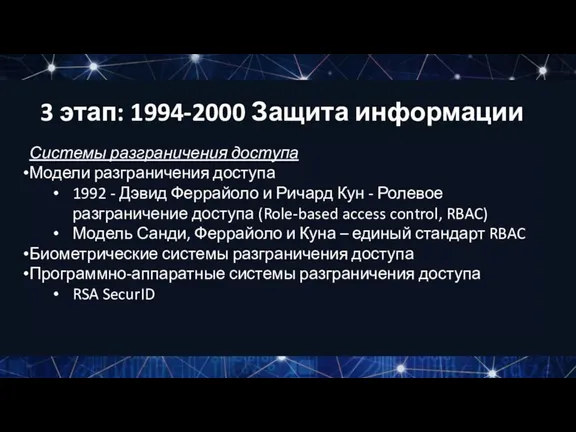

- 42. Новые стандарты компьютерной безопасности 1990 - Information Technology Security Evaluation Criteria (Европа) 1993 - Canadian Trusted

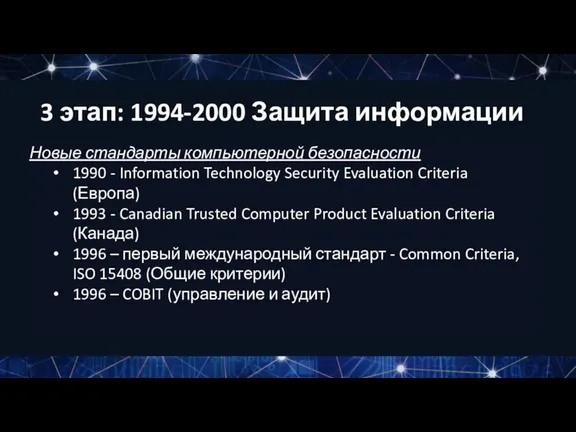

- 44. Скачать презентацию

Структура сайта Строймаг

Структура сайта Строймаг Проектирование волоконно-оптической линии связи между г. Петрозаводск – п. Кончезеро

Проектирование волоконно-оптической линии связи между г. Петрозаводск – п. Кончезеро Adobe Photoshop программасы

Adobe Photoshop программасы Качество обслуживания QoS

Качество обслуживания QoS Лекція 1/7. Відношення порядку, впорядкування таблиць та використання двійкового пошуку для вибірки даних

Лекція 1/7. Відношення порядку, впорядкування таблиць та використання двійкового пошуку для вибірки даних Технология. Информационная технология. Понятие и структура. (Лекция 1)

Технология. Информационная технология. Понятие и структура. (Лекция 1) Чит-код социальных сетей

Чит-код социальных сетей Linux и Windows. Сравнение двух операционных систем

Linux и Windows. Сравнение двух операционных систем Програмування пристрою для контролю температури на базі мікроконтролера RISC-архітектури

Програмування пристрою для контролю температури на базі мікроконтролера RISC-архітектури Data types. SQL general data types

Data types. SQL general data types Алгоритми та додаткові функції роботи з рядками. (Лекція 14)

Алгоритми та додаткові функції роботи з рядками. (Лекція 14) Корпоративная сеть ОАО Лепсе

Корпоративная сеть ОАО Лепсе Буктрейлер. Классификация буктрейлеров

Буктрейлер. Классификация буктрейлеров Тест по информатике на тему Текстовый процессор MS Word

Тест по информатике на тему Текстовый процессор MS Word Развитие редакции 2.0 конфигурации Бухгалтерия государственного учреждения

Развитие редакции 2.0 конфигурации Бухгалтерия государственного учреждения 04_ПЗ_27_Дз-21-11-1_Шиловская_ИОПД

04_ПЗ_27_Дз-21-11-1_Шиловская_ИОПД Проектування мобільних застосунків. Стандарти графічного інтерфейсу (Лекція №6)

Проектування мобільних застосунків. Стандарти графічного інтерфейсу (Лекція №6) Диалог с информационной системой

Диалог с информационной системой Алгоритмы

Алгоритмы Введення до Oracle Database 11g

Введення до Oracle Database 11g Информация и её кодирование. Способы измерения информации

Информация и её кодирование. Способы измерения информации Моделирование 9 класс

Моделирование 9 класс Комп’ютери та їх різновиди

Комп’ютери та їх різновиди Графы. Виды (примеры) графов

Графы. Виды (примеры) графов Рецепт от очередей. Системы электронных очередей от компании Softmall

Рецепт от очередей. Системы электронных очередей от компании Softmall Create a own Database

Create a own Database Единицы измерения информации

Единицы измерения информации Компьютерные сети. Коммуникационные технологии

Компьютерные сети. Коммуникационные технологии