Содержание

- 2. Про компанію Акціонерне товариство “Інститут інформаційних технологій” спеціалізується на наданні послуг в області проектування, розробки і

- 3. Основні напрямки діяльності компанії Захист інформації у інформаційно-телекомунікаційних системах: створення комплексних систем захисту інформації (КСЗІ); розробка

- 4. Найбільшими замовниками компанії є: ► Міністерство доходів і зборів України; ► Міністерство внутрішніх справ України; ►

- 5. Система електронного цифрового підпису (ЕЦП) Система ЕЦП (інфраструктура відкритих ключів) – організаційно-технічна система, яка інтегрує сертифікати

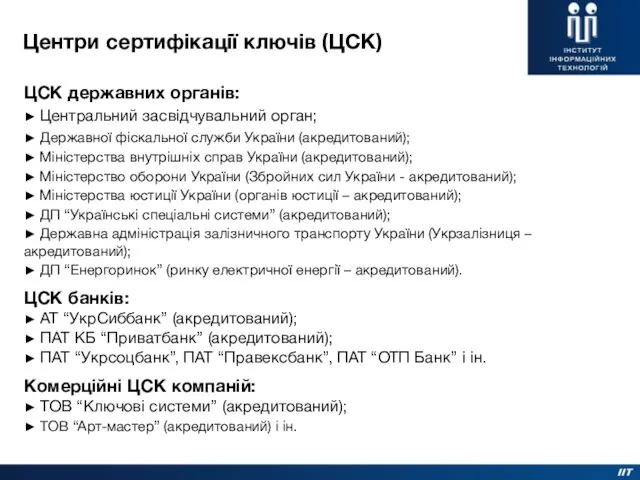

- 6. ЦСК державних органів: ► Центральний засвідчувальний орган; ► Державної фіскальної служби України (акредитований); ► Міністерства внутрішніх

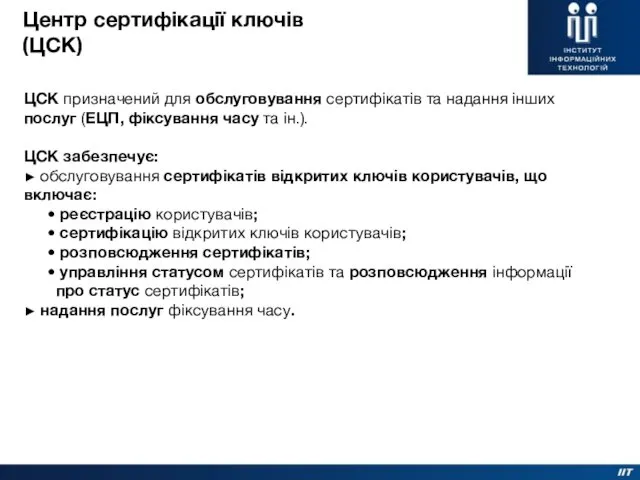

- 7. Центр сертифікації ключів (ЦСК) ЦСК призначений для обслуговування сертифікатів та надання інших послуг (ЕЦП, фіксування часу

- 8. Центр сертифікації ключів (ЦСК) Інформаційно-телекомунікаційні системи Сервери ЦСК Робочі місця адміністраторів ЦСК Центральні сервери (кластер) Дисковий

- 9. ► Програмний комплекс ЦСК “ІІТ ЦСК-1” (програмні комплекси центрального сервера, сервера взаємодії, адміністраторів ЦСК та віддаленого

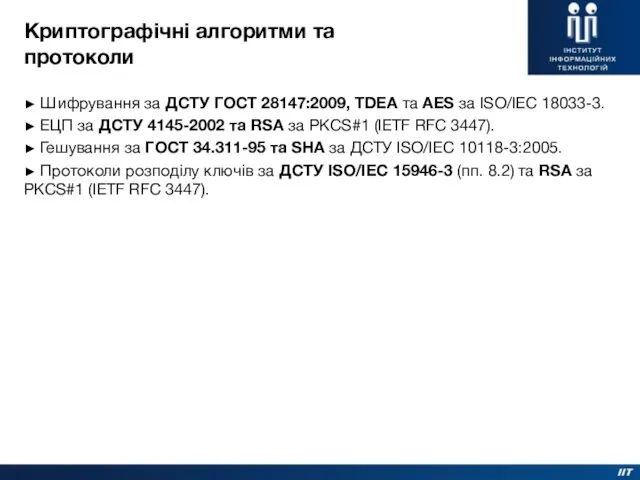

- 10. Криптографічні алгоритми та протоколи ► Шифрування за ДСТУ ГОСТ 28147:2009, TDEA та AES за ISO/IEC 18033-3.

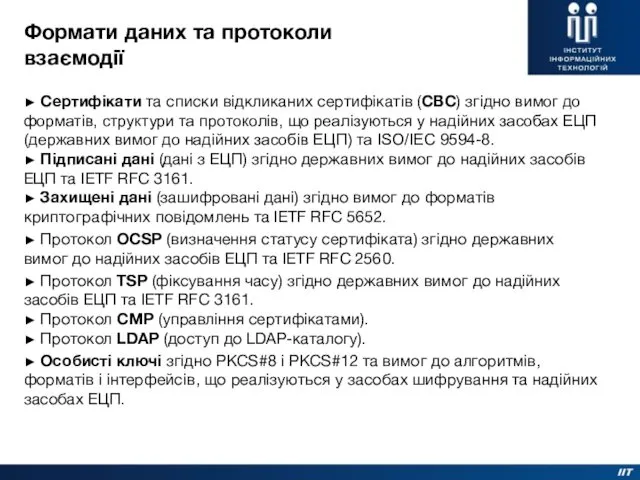

- 11. Формати даних та протоколи взаємодії ► Сертифікати та списки відкликаних сертифікатів (СВС) згідно вимог до форматів,

- 12. Носії ключової інформації (НКІ) та криптомодулі ► Електронні диски (flash-диски). ► Оптичні компакт-диски (CD). ► Файлова

- 13. Порядок створення ЦСК 1 Початкові та передпроектні роботи ► Категоріювання та обстеження ЦСК (приміщень та автоматизованої

- 14. Порядок створення ЦСК 3 Створення та впровадження ► Участь у проведенні будівельно-монтажних робіт (за необхідності –

- 15. Результати створення ЦСК Результат виконання робіт – створений ЦСК та отримані на нього дозвільні документи: ►

- 16. Мережний криптомодуль “Гряда-301” Інтерфейси: 2 x Ethernet 100/1000 (основний та кластерний). Швидкодія: 1200-2000 ЕЦП/с, 80-500 формувань

- 17. Інтеграція засобів користувача ЦСК (засобів КЗІ) Бібліотеки користувача ЦСК “ІІТ Користувач ЦСК-1” (засоби криптографічного захисту інформації)

- 18. Комплекс користувача ЦСК Мережний криптомодуль Користувачі Сервер Інтеграція: офісні пакети, системи електронного документообігу, системи подання звітності,

- 19. Інтеграція засобів користувача ЦСК (засобів КЗІ) Бібліотеки користувача ЦСК інтегровані у різні прикладні системи, серед яких:

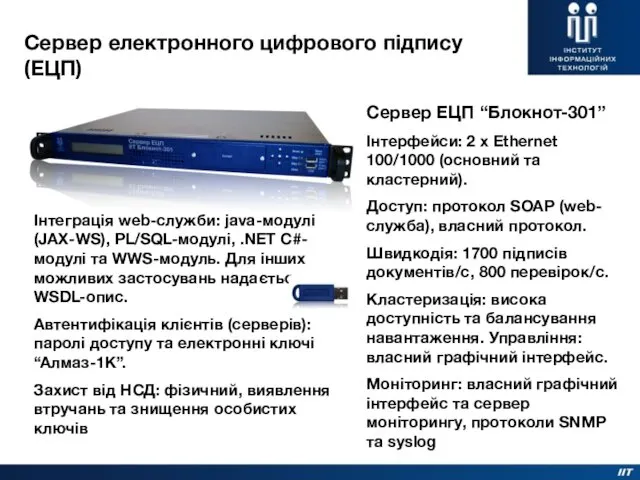

- 20. Сервер ЕЦП “Блокнот-301” Інтерфейси: 2 x Ethernet 100/1000 (основний та кластерний). Доступ: протокол SOAP (web-служба), власний

- 21. Використання сервера ЕЦП Мережні криптомодулі (кластер) Сервери прикладних системи Електронний ключ Сервери ЕЦП (кластер) ЦСК Швидкодія

- 22. Комплекс захисту електронної пошти Мережний криптомодуль Користувачі (поштові клієнти) Поштовий сервер Інтеграція: поштові клієнти Microsoft Outlook,

- 23. Комплекс захисту інформації у IP-мережах Забезпечує конфіденційність та цілісність інформації, яка передається у розподілених системах на

- 24. Комплекс захисту інформації у IP-мережах Користувачі (клієнти) ЛОМ РС користувача (клієнта) ПК користувача (клієнта) РС користувача

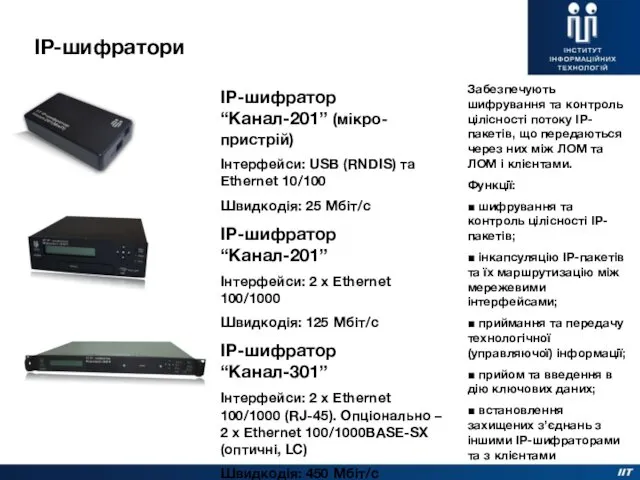

- 25. IP-шифратори Забезпечують шифрування та контроль цілісності потоку IP-пакетів, що передаються через них між ЛОМ та ЛОМ

- 26. Комплекс захисту мережних з’єднань (TCP/IP) Користувачі (клієнти) Сервер РС користувача (клієнта) ПК користувача (клієнта) РС користувача

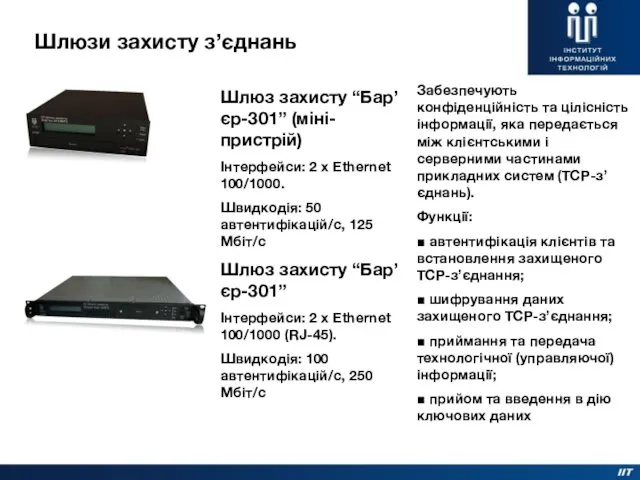

- 27. Шлюзи захисту з’єднань Забезпечують конфіденційність та цілісність інформації, яка передається між клієнтськими і серверними частинами прикладних

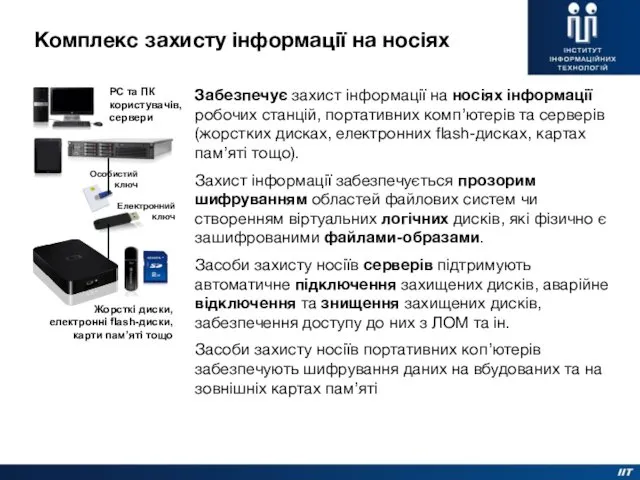

- 28. Забезпечує захист інформації на носіях інформації робочих станцій, портативних комп’ютерів та серверів (жорстких дисках, електронних flash-дисках,

- 29. Комплекс захисту SAP-системи Мережні криптомодулі (кластер) Користувачі (SAP-клієнти) Сервер (SAP-сервер) Сервер моніторингу Інтеграція: SSF-бібліотека, ABAP-модулі, доступ

- 30. Засоби ЕЦП для платформи Oracle FlexCube Мережні криптомодулі “Гряда-301” (кластер) Сервери системи (FlexCube-сервер) Сервер моніторингу Сервери

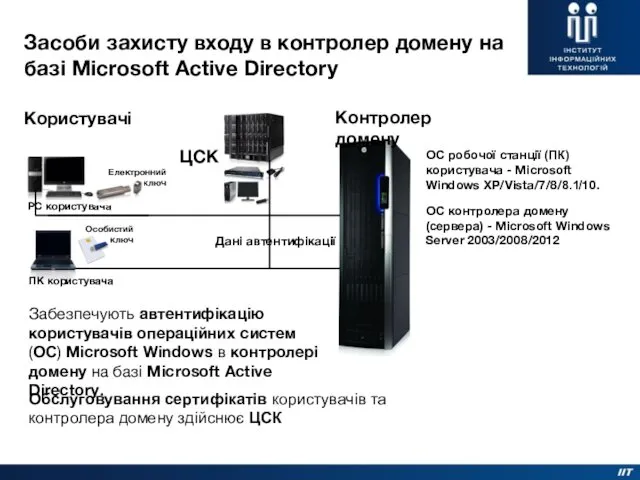

- 31. Засоби захисту входу в контролер домену на базі Microsoft Active Directory Користувачі Контролер домену ОС робочої

- 32. Експертні висновки на засоби криптографічного захисту інформації

- 34. Скачать презентацию

Wi-Fi роутер ZYXEL Keenetic 4G III

Wi-Fi роутер ZYXEL Keenetic 4G III Работа с файлами. Запись и считывание данных. Лекция 13

Работа с файлами. Запись и считывание данных. Лекция 13 Петербургский научно-практический журнал Дошкольная педагогика

Петербургский научно-практический журнал Дошкольная педагогика Электронная цифровая подпись

Электронная цифровая подпись Working from your Services to Clouds and Cloud Services. Module 4. Exploring Online Scheduling Applications

Working from your Services to Clouds and Cloud Services. Module 4. Exploring Online Scheduling Applications Яндекс.Про. Обучение курьеров

Яндекс.Про. Обучение курьеров Формирование структуры сайта. (Тема 8)

Формирование структуры сайта. (Тема 8) Развитие многоуровневых машин

Развитие многоуровневых машин Прототип. Средства создания прототипа. Технология работы в программе прототипирования

Прототип. Средства создания прототипа. Технология работы в программе прототипирования ЕГЭ информатика, задания А1 и А2

ЕГЭ информатика, задания А1 и А2 Social Networks

Social Networks Презентация Личный сайт. Первые шаги...

Презентация Личный сайт. Первые шаги... Передача информации в древние времена и сегодня

Передача информации в древние времена и сегодня Outside Cloud Storing and Sharing. Module 5. Collaborating via Social Networks and Groupware

Outside Cloud Storing and Sharing. Module 5. Collaborating via Social Networks and Groupware Создание открытки в текстовом редакторе. Работа с графикой.

Создание открытки в текстовом редакторе. Работа с графикой. Среда программирования Scratch. Урок 2

Среда программирования Scratch. Урок 2 Объявление и вызов методов в C#

Объявление и вызов методов в C# Instructions for use. Edit in Google slides edit in PowerPoint®

Instructions for use. Edit in Google slides edit in PowerPoint® Программирование на C#. Часть 2

Программирование на C#. Часть 2 wifi902 Diagnostic Software Installation and Tutorial

wifi902 Diagnostic Software Installation and Tutorial Обучающая презентацияЗвездное небо

Обучающая презентацияЗвездное небо Базы данных Системы управления базами данных

Базы данных Системы управления базами данных Інженерія якості ПЗ

Інженерія якості ПЗ Установка и программирование. Позиционирование систем NEC

Установка и программирование. Позиционирование систем NEC Киберспорт. Курсы администратора киберспортивного клуба

Киберспорт. Курсы администратора киберспортивного клуба Розпізнавання. Загальні алгоритми навчання

Розпізнавання. Загальні алгоритми навчання Типы web-сайтов

Типы web-сайтов Электронные таблицы Ехсel. (Лекция 3)

Электронные таблицы Ехсel. (Лекция 3)