Содержание

- 2. whoami Олег Скулкин Ведущий специалист по компьютерной криминалистике skulkin@group-ib.com | @oskulkin 8 лет работы в области

- 3. Жизненный цикл

- 4. Some things should be simple; even an end has a start* *Editors

- 5. Файловая система По данным Microsoft, подавляющее большинство рабочих станций и серверов, работающих под управлением ОС Windows,

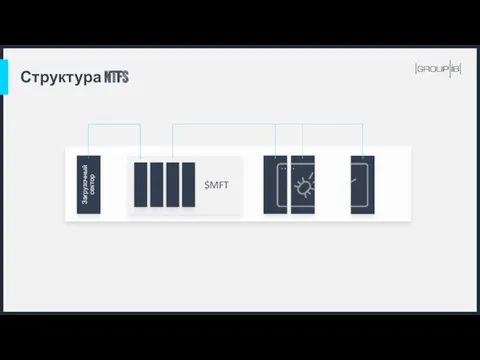

- 6. Структура NTFS Загрузочный сектор $MFT

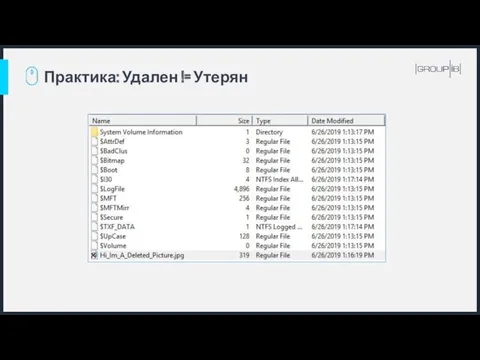

- 7. Практика: Удален != Утерян

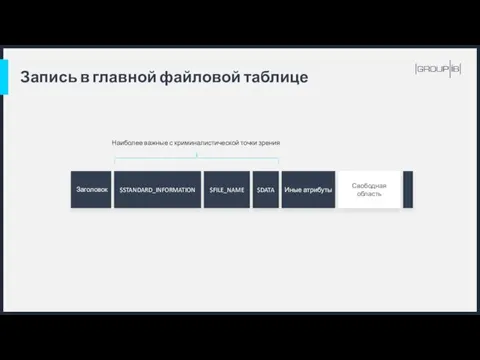

- 8. Запись в главной файловой таблице $STANDARD_INFORMATION Наиболее важные с криминалистической точки зрения Заголовок $FILE_NAME $DATA Иные

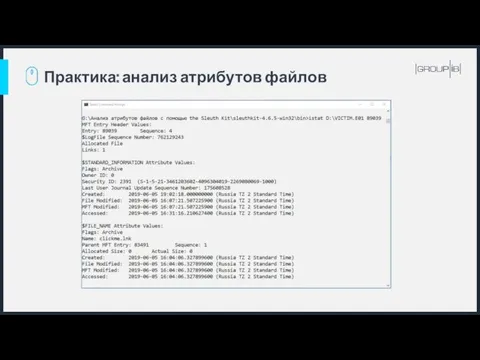

- 9. Практика: анализ атрибутов файлов

- 10. Больше информации об NTFS Brian Carrier, File System Forensic Analysis: https://www.amazon.com/System-Forensic-Analysis-Brian-Carrier/dp/0321268172/

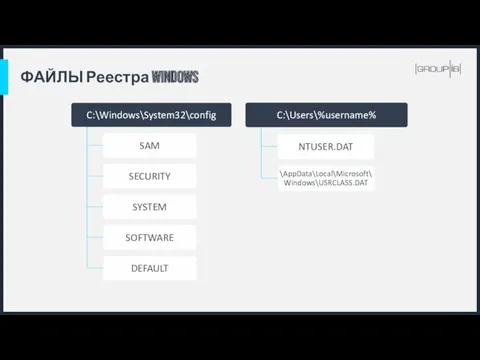

- 11. ФАЙЛЫ Реестра Windows

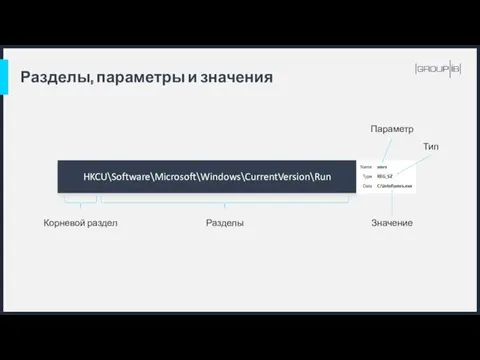

- 12. Разделы, параметры и значения HKCU\Software\Microsoft\Windows\CurrentVersion\Run Корневой раздел Разделы Значение Параметр Тип

- 13. Практика: Просмотр файлов реестра

- 14. Больше информации о Реестре Harlan Carvey, Windows Registry Forensics: https://www.amazon.com/Windows-Registry-Forensics-Advanced-Forensic/dp/012803291X/

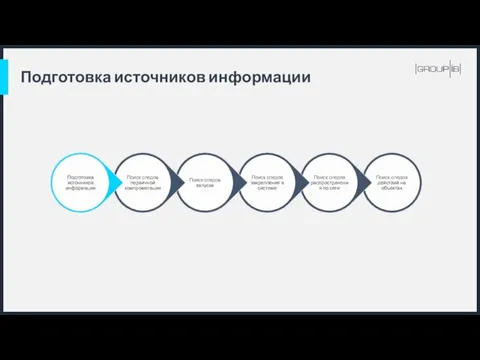

- 15. Подготовка источников информации

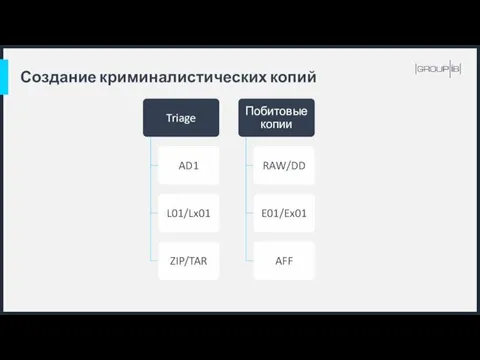

- 16. Создание криминалистических копий

- 17. Triage-копии

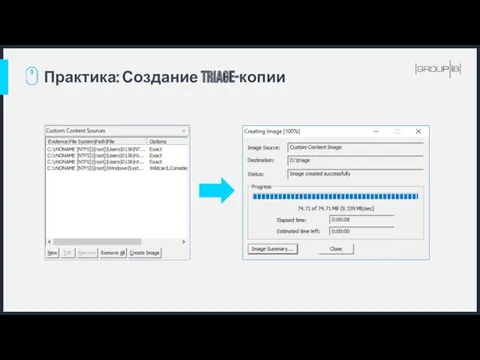

- 18. Практика: Создание TRIAGE-копии

- 19. Логические диски

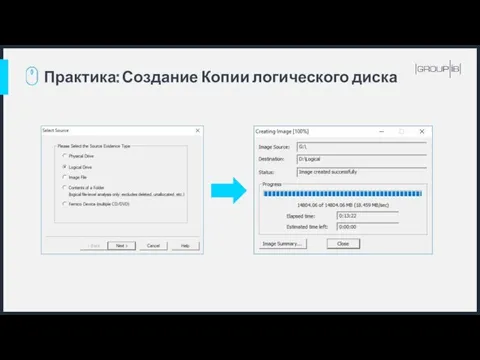

- 20. Практика: Создание Копии логического диска

- 21. Физические диски

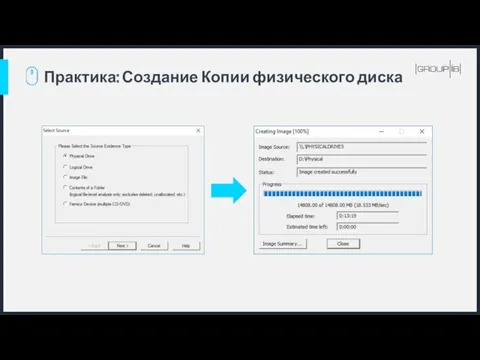

- 22. Практика: Создание Копии физического диска

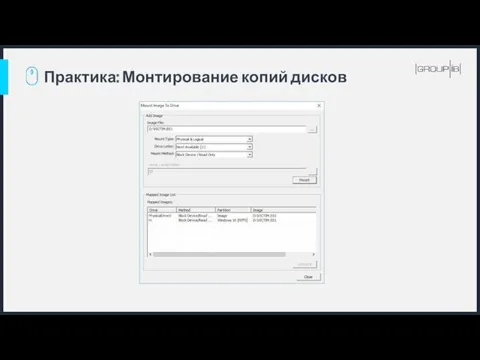

- 23. Практика: Монтирование копий дисков

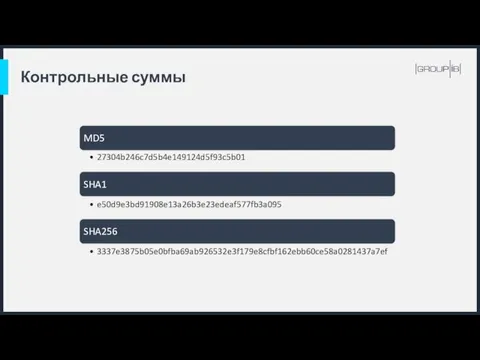

- 24. Контрольные суммы

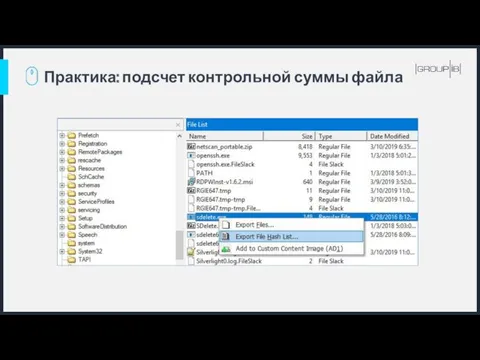

- 25. Практика: подсчет контрольной суммы файла

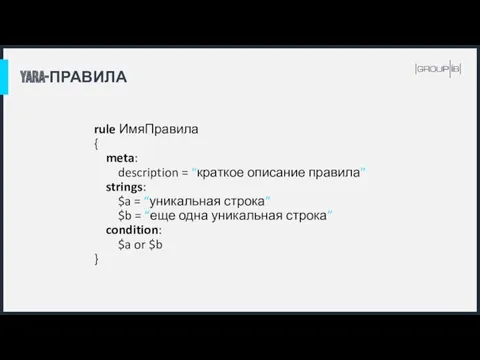

- 26. YARA-ПРАВИЛА rule ИмяПравила { meta: description = “краткое описание правила” strings: $a = “уникальная строка” $b

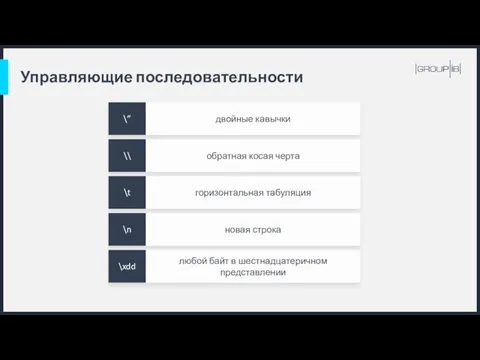

- 27. Управляющие последовательности двойные кавычки \” обратная косая черта \\ горизонтальная табуляция \t новая строка \n любой

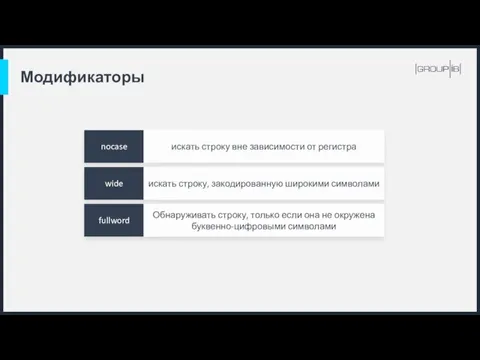

- 28. Модификаторы искать строку вне зависимости от регистра nocase искать строку, закодированную широкими символами wide Обнаруживать строку,

- 29. Операторы Логические AND, OR, NOT Сравнения >=, , ==, != Арифметические +, -, *, \, %

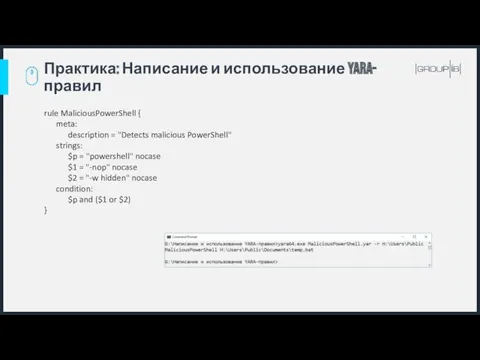

- 30. Практика: Написание и использование YARA-правил rule MaliciousPowerShell { meta: description = "Detects malicious PowerShell" strings: $p

- 31. Больше информации о YARA-Правилах Официальная документация YARA: https://buildmedia.readthedocs.org/media/pdf/yara/latest/yara.pdf

- 32. Таймлайны

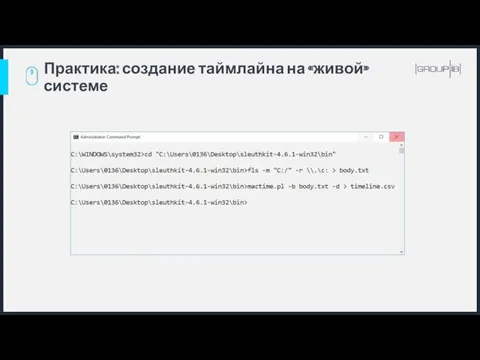

- 33. Практика: создание таймлайна на «живой» системе

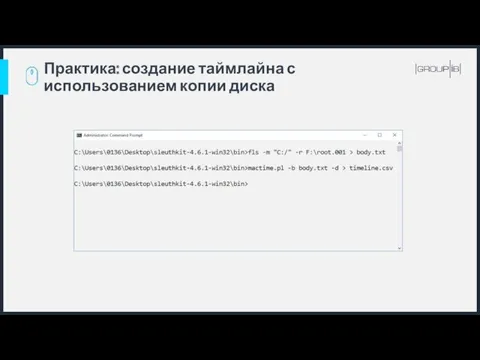

- 34. Практика: создание таймлайна с использованием копии диска

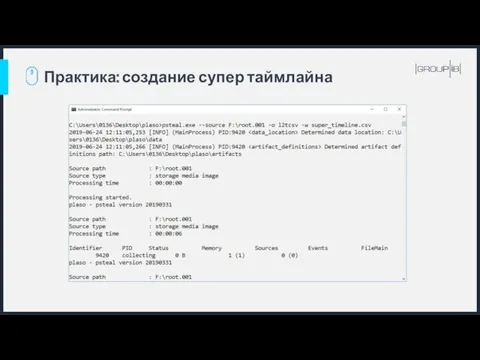

- 35. Практика: создание супер таймлайна

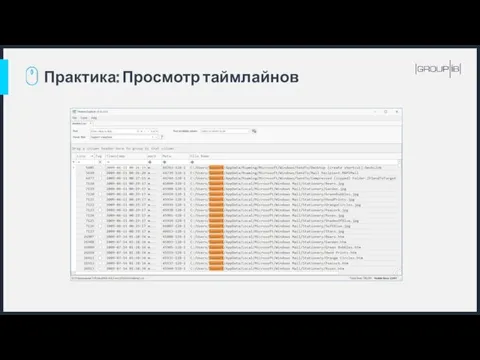

- 36. Практика: Просмотр таймлайнов

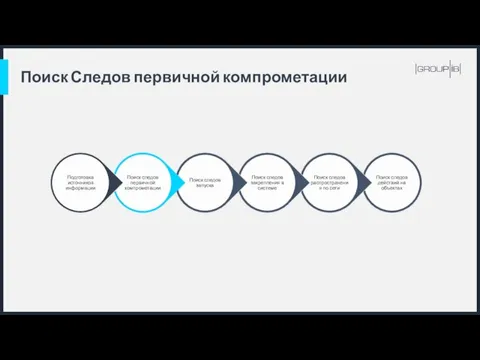

- 37. Поиск Следов первичной компрометации

- 38. Электронная почта 94% вредоносных программ Распространяются средствами Электронной почты * *Verizon Data Breach Investigations Report 2019

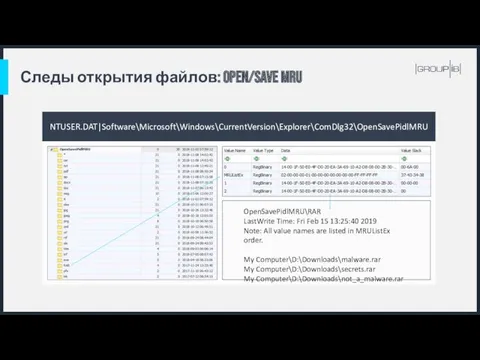

- 39. Следы открытия файлов: Open/Save MRU NTUSER.DAT|Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU OpenSavePidlMRU\RAR LastWrite Time: Fri Feb 15 13:25:40 2019 Note: All

- 40. Практика: Получение данных Open/Save MRU

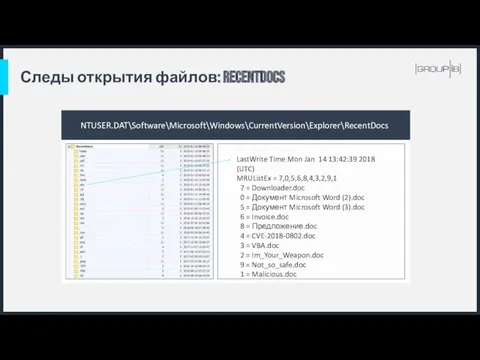

- 41. Следы открытия файлов: RecentDocs NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs LastWrite Time Mon Jan 14 13:42:39 2018 (UTC) MRUListEx = 7,0,5,6,8,4,3,2,9,1

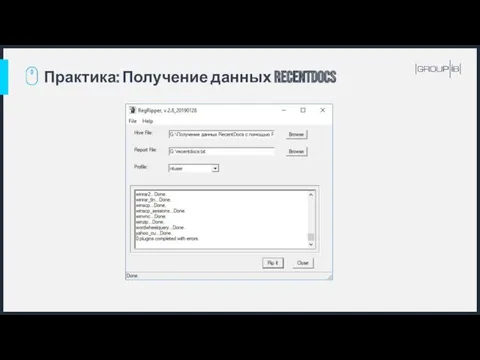

- 42. Практика: Получение данных RecentDocs

- 43. Следы открытия файлов: JUMP LiSTS C:\%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations Entry #: 417 MRU: 0 Path: C:\Users\User\Downloads\not_malicious.pdf Pinned: False Created

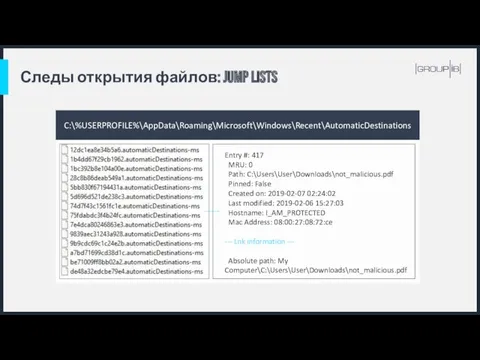

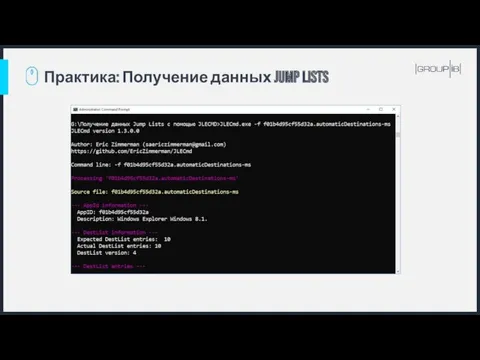

- 44. Практика: Получение данных jump lists

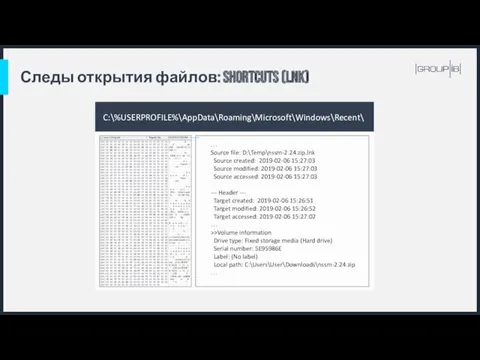

- 45. Следы открытия файлов: Shortcuts (LNK) C:\%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Recent\ … Source file: D:\Temp\nssm-2.24.zip.lnk Source created: 2019-02-06 15:27:03 Source modified:

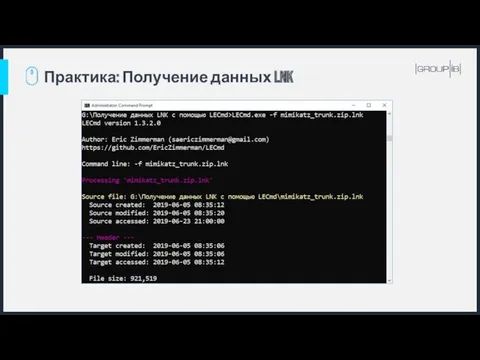

- 46. Практика: Получение данных LNK

- 47. ВЕБ-ресурсы * *Verizon Data Breach Investigations Report 2019 23% вредоносных программ Распространяются средствами Интернет-пространства

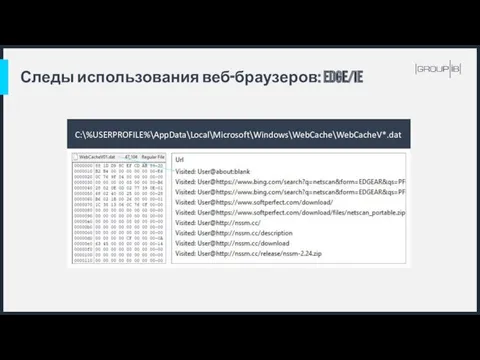

- 48. Следы использования веб-браузеров: Edge/IE C:\%USERPROFILE%\AppData\Local\Microsoft\Windows\WebCache\WebCacheV*.dat

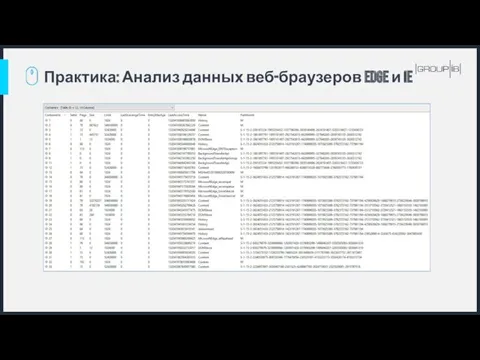

- 49. Практика: Анализ данных веб-браузеров edge и IE

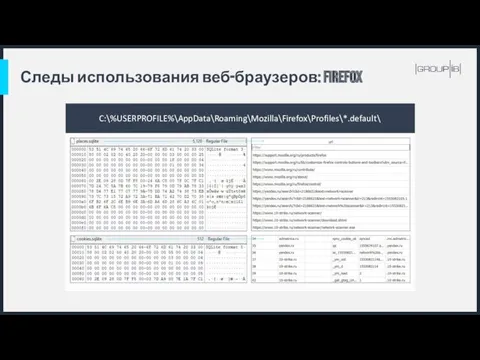

- 50. Следы использования веб-браузеров: Firefox C:\%USERPROFILE%\AppData\Roaming\Mozilla\Firefox\Profiles\*.default\

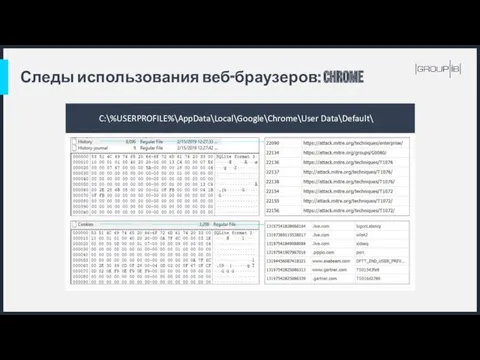

- 51. Следы использования веб-браузеров: Chrome C:\%USERPROFILE%\AppData\Local\Google\Chrome\User Data\Default\

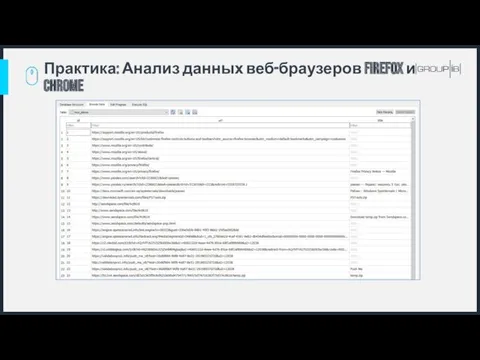

- 52. Практика: Анализ данных веб-браузеров Firefox и Chrome

- 53. USB-устройства

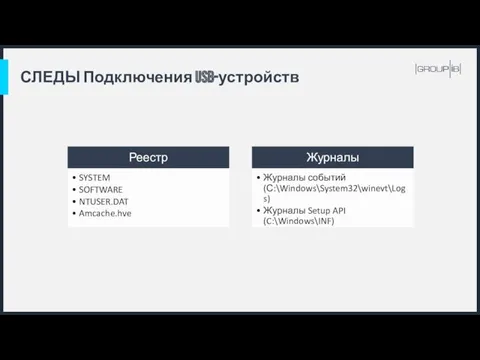

- 54. СЛЕДЫ Подключения USB-устройств

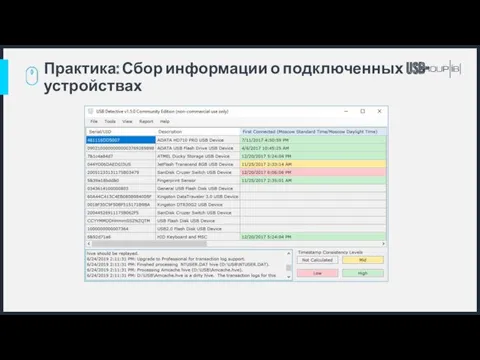

- 55. Практика: Сбор информации о подключенных USB-устройствах

- 56. RDP Brute force

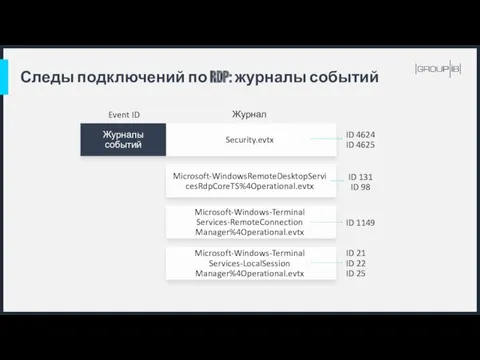

- 57. Следы подключений по RDP: журналы событий Event ID Журнал Security.evtx Microsoft-WindowsRemoteDesktopServicesRdpCoreTS%4Operational.evtx Журналы событий ID 4624 ID

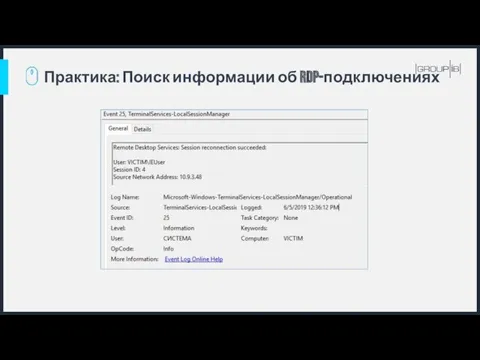

- 58. Практика: Поиск информации об RDP-подключениях

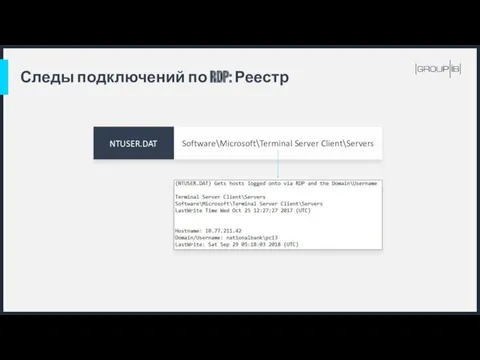

- 59. Следы подключений по RDP: Реестр Software\Microsoft\Terminal Server Client\Servers NTUSER.DAT

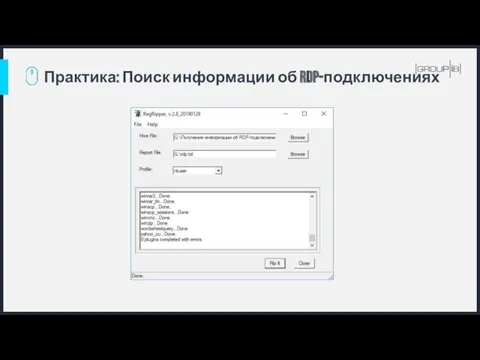

- 60. Практика: Поиск информации об RDP-подключениях

- 61. Следы запуска

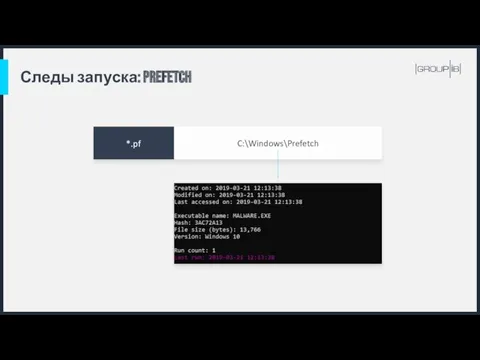

- 62. Следы запуска: prefetch C:\Windows\Prefetch *.pf

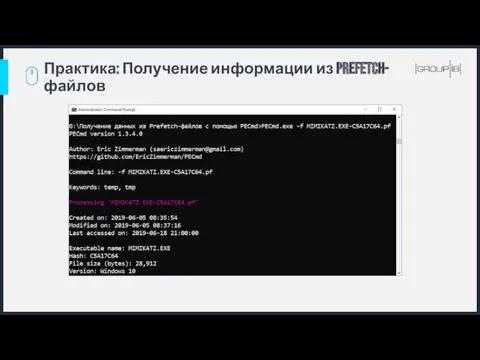

- 63. Практика: Получение информации из Prefetch-файлов

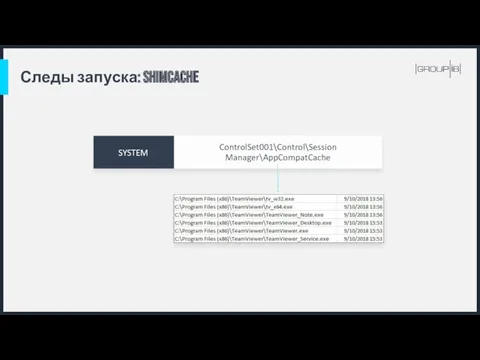

- 64. Следы запуска: ShimCache SYSTEM ControlSet001\Control\Session Manager\AppCompatCache

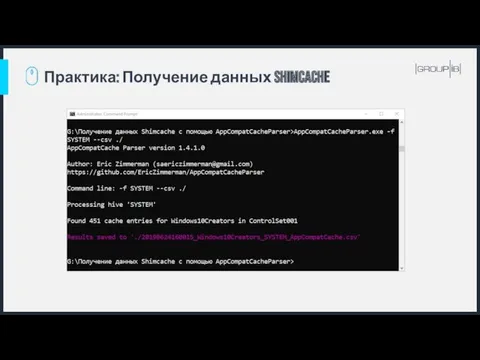

- 65. Практика: Получение данных ShimCache

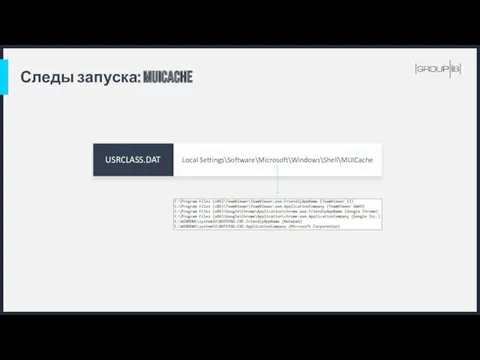

- 66. Следы запуска: MUICache USRCLASS.DAT Local Settings\Software\Microsoft\Windows\Shell\MUICache

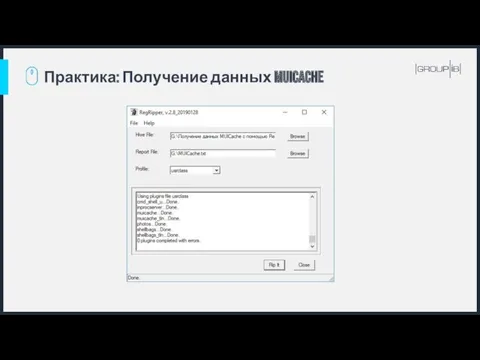

- 67. Практика: Получение данных MUICache

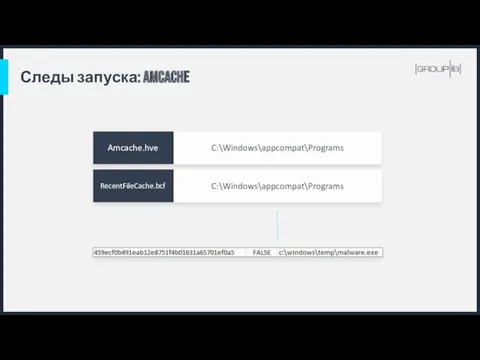

- 68. Следы запуска: AMCache Amcache.hve C:\Windows\appcompat\Programs RecentFileCache.bcf C:\Windows\appcompat\Programs

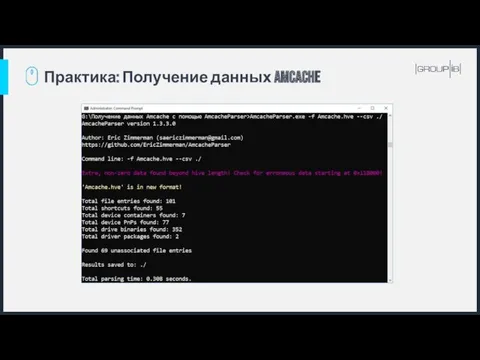

- 69. Практика: Получение данных AmCache

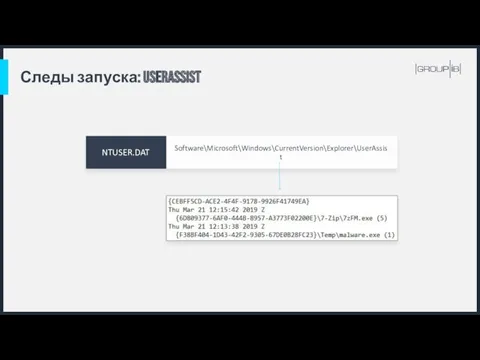

- 70. Следы запуска: UserAssist NTUSER.DAT Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist

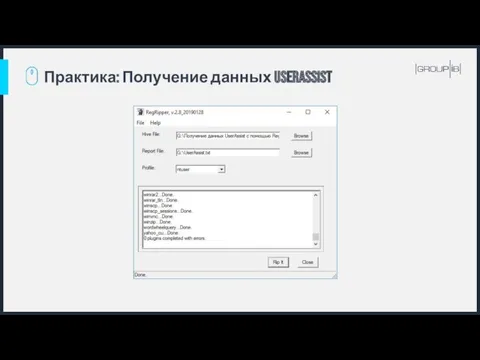

- 71. Практика: Получение данных UserAssist

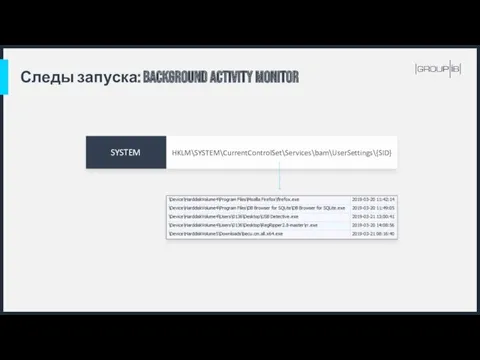

- 72. Следы запуска: Background Activity Monitor HKLM\SYSTEM\CurrentControlSet\Services\bam\UserSettings\{SID} SYSTEM

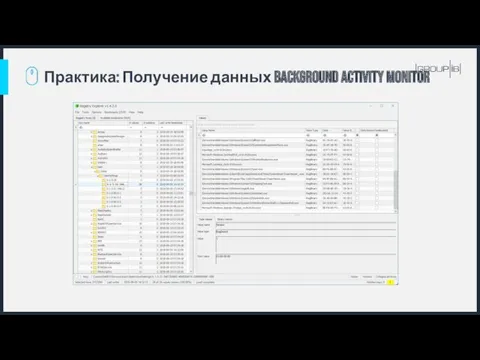

- 73. Практика: Получение данных Background Activity Monitor

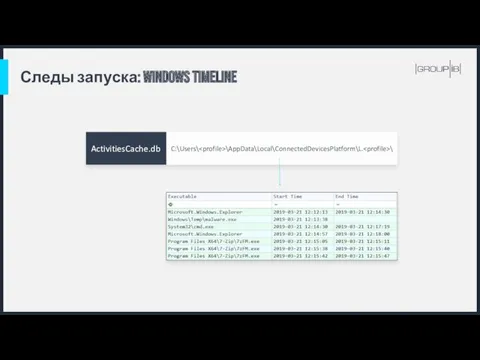

- 74. Следы запуска: Windows Timeline C:\Users\ \AppData\Local\ConnectedDevicesPlatform\L. \ ActivitiesCache.db

- 75. Практика: Получение данных Background Activity Monitor

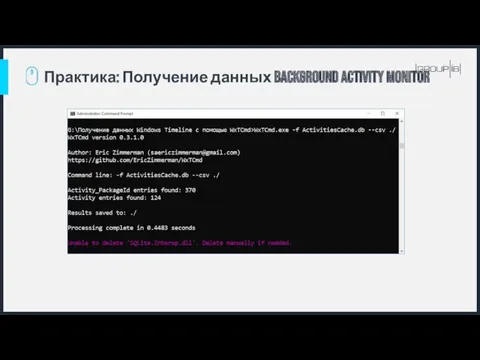

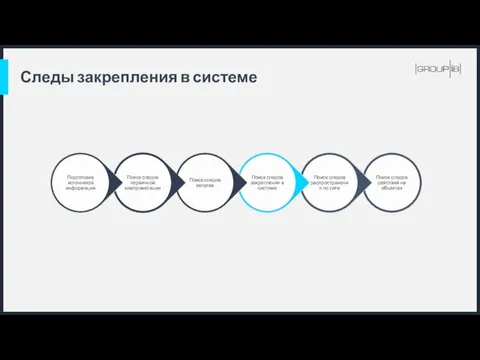

- 76. Следы закрепления в системе

- 77. Следы закрепления в системе: Run Keys NTUSER.DAT Microsoft\Windows\CurrentVersion\Run Файл Раздел NTUSER.DAT SOFTWARE SOFTWARE Microsoft\Windows\CurrentVersion\RunOnce Microsoft\Windows\CurrentVersion\Run Microsoft\Windows\CurrentVersion\RunOnce

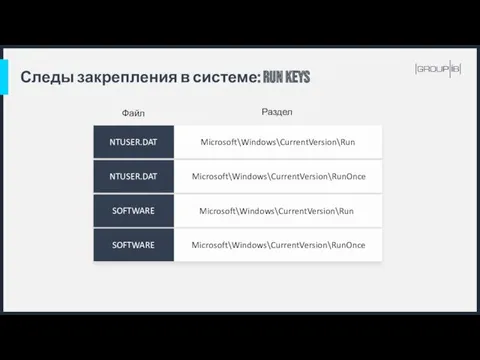

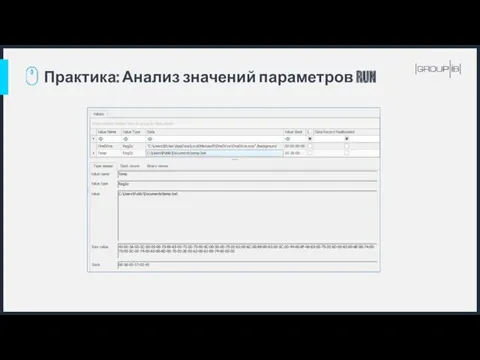

- 78. Практика: Анализ значений параметров RUN

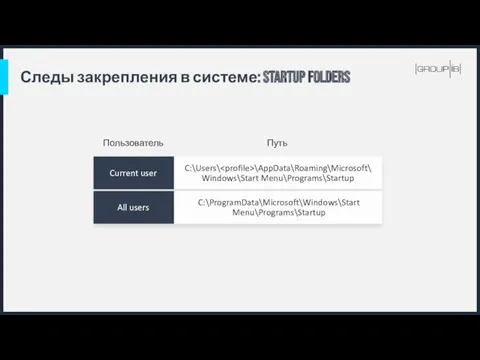

- 79. Следы закрепления в системе: Startup Folders Current user C:\Users\ \AppData\Roaming\Microsoft\ Windows\Start Menu\Programs\Startup Пользователь Путь All users

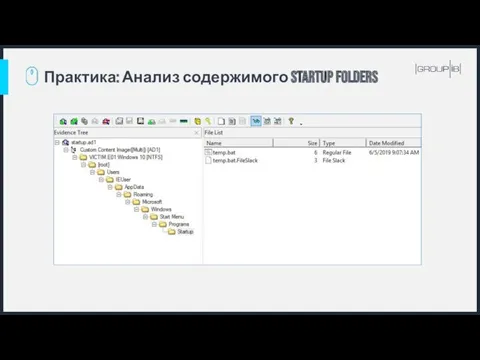

- 80. Практика: Анализ содержимого Startup Folders

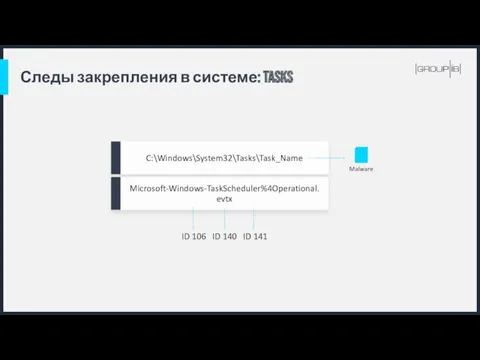

- 81. Следы закрепления в системе: TASKS C:\Windows\System32\Tasks\Task_Name Microsoft-Windows-TaskScheduler%4Operational.evtx Malware ID 106 ID 140 ID 141

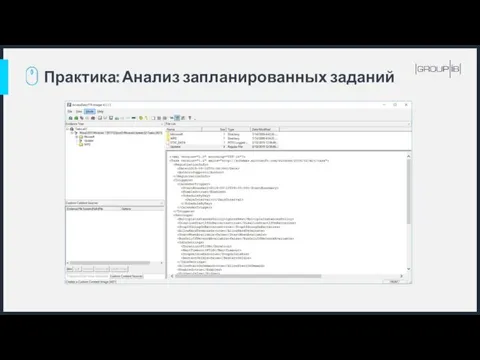

- 82. Практика: Анализ запланированных заданий

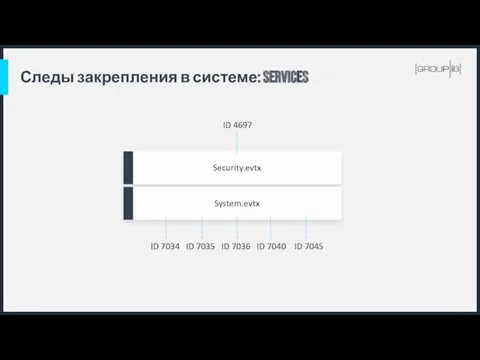

- 83. Следы закрепления в системе: services Security.evtx System.evtx ID 7034 ID 7035 ID 7036 ID 7040 ID

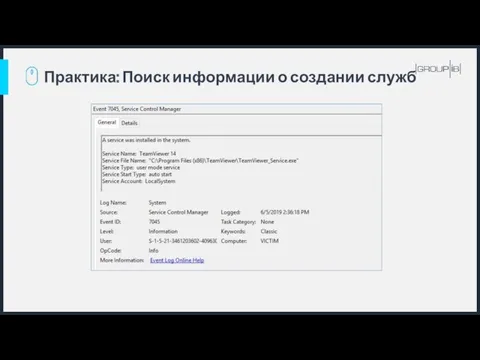

- 84. Практика: Поиск информации о создании служб

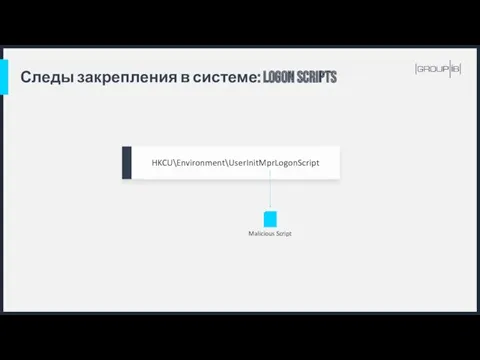

- 85. Следы закрепления в системе: Logon Scripts HKCU\Environment\UserInitMprLogonScript Malicious Script

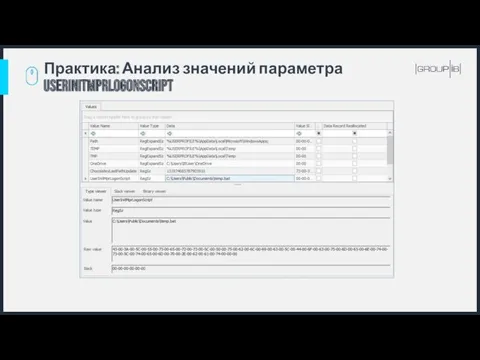

- 86. Практика: Анализ значений параметра USERInitMprLogonScript

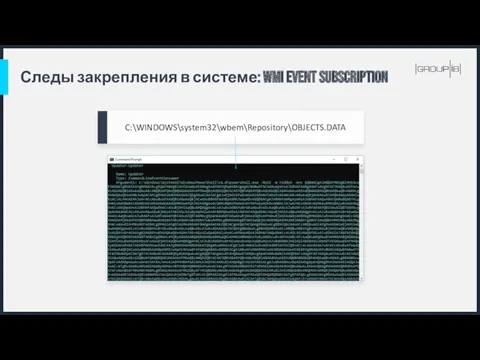

- 87. Следы закрепления в системе: WMI Event Subscription C:\WINDOWS\system32\wbem\Repository\OBJECTS.DATA

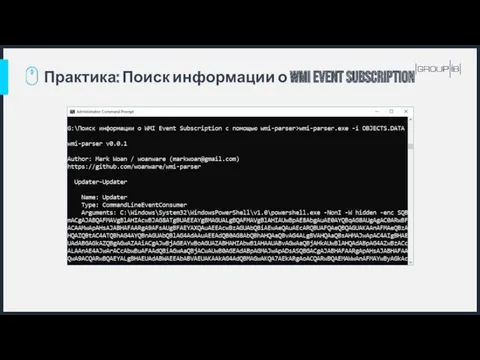

- 88. Практика: Поиск информации о WMI Event Subscription

- 89. Следы распространения по сети

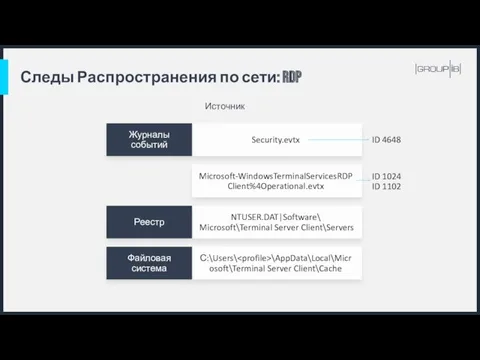

- 90. Следы Распространения по сети: RDP Security.evtx Источник Microsoft-WindowsTerminalServicesRDPClient%4Operational.evtx Журналы событий NTUSER.DAT|Software\ Microsoft\Terminal Server Client\Servers Реестр С:\Users\

- 91. Практика: Поиск Следов Исходящих RDP-Подключений

- 92. Практика: Реконструкция RDP-кэша

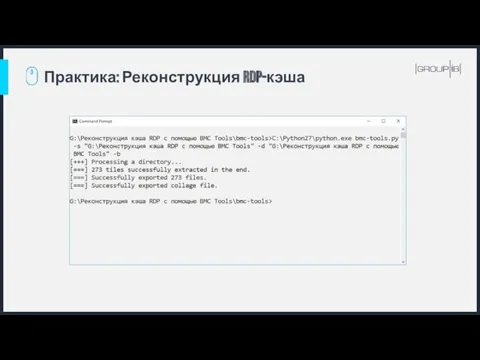

- 93. Следы Распространения по сети: RDP Security.evtx Назначение Microsoft-WindowsRemoteDesktopServicesRdpCoreTS%4Operational.evtx Журналы событий ID 4624 ID 4778 ID 4779

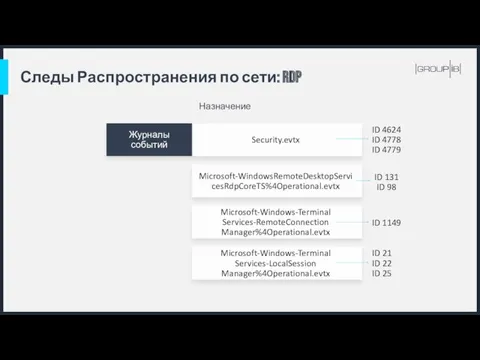

- 94. Практика: Поиск входящих RDP-Подключений

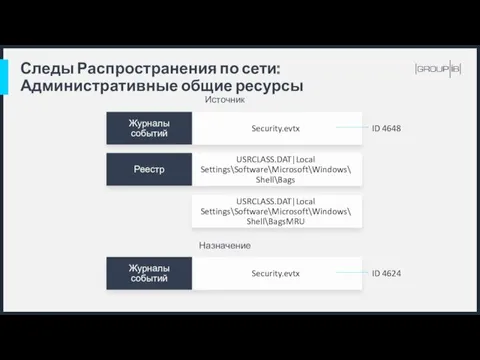

- 95. Следы Распространения по сети: Административные общие ресурсы Security.evtx Источник USRCLASS.DAT|Local Settings\Software\Microsoft\Windows\Shell\Bags Журналы событий ID 4648 Реестр

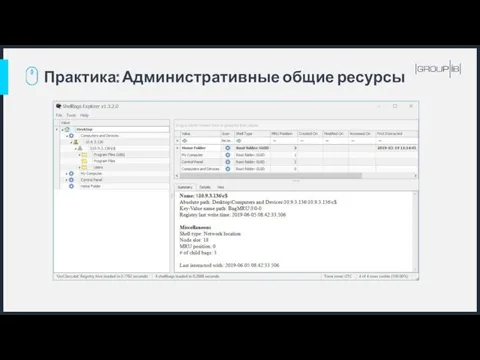

- 96. Практика: Административные общие ресурсы

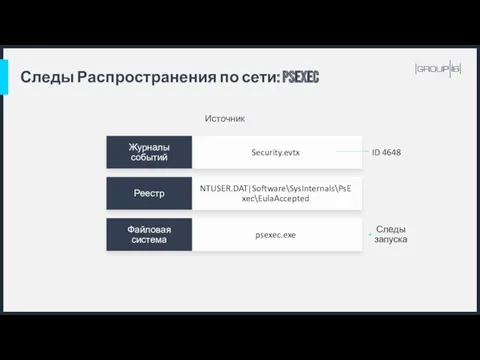

- 97. Следы Распространения по сети: PsExec Security.evtx Источник NTUSER.DAT|Software\SysInternals\PsExec\EulaAccepted Журналы событий ID 4648 psexec.exe Реестр Файловая система

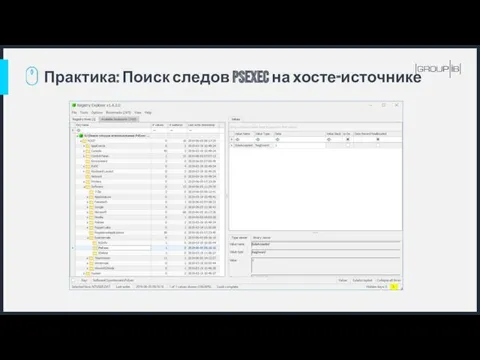

- 98. Практика: Поиск следов PSEXEC на хосте-источнике

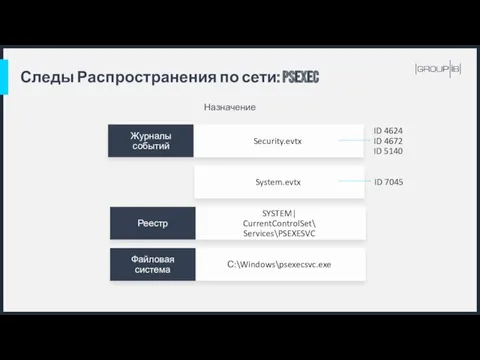

- 99. Следы Распространения по сети: PsExec Security.evtx Назначение SYSTEM| CurrentControlSet\ Services\PSEXESVC Журналы событий ID 4624 ID 4672

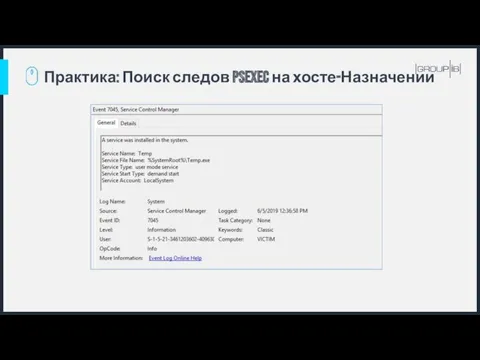

- 100. Практика: Поиск следов PSEXEC на хосте-Назначении

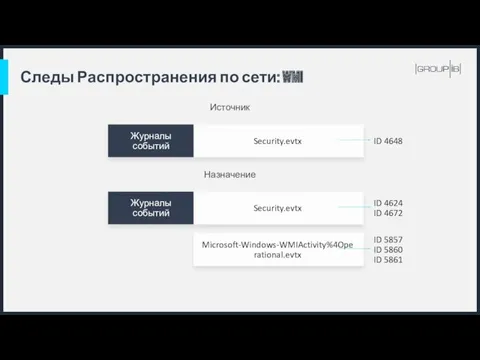

- 101. Следы Распространения по сети: WMI Security.evtx Источник Журналы событий ID 4648 Security.evtx Назначение Журналы событий ID

- 102. Практика: Поиск следов подключений через WMI

- 103. Следы Действий на объектах

- 104. Получение аутентификационных данных Следы исполнения программ, позволяющих получить доступ к аутентификационным данным Следы создания файлов /

- 105. Создание учетных записей Следы создания профилей новых учетных записей Следы аутентификации с использованием новых учетных записей

- 106. Сканирование сетевой инфраструктуры Следы исполнения программ, позволяющих осуществлять сканирование сетевой инфраструктуры Следы создания файлов / доступа

- 107. Инсталляция и использование Программ для удаленного управления Следы создания / исполнения файлов, предназначенных для инсталляции программ

- 108. Кража данных Следы создания архивов с данными, имеющимися на целевой рабочей станции или сервере Следы загрузки

- 109. Использование имеющегося программного обеспечения Следы запуска программного обеспечения, имеющегося на скомпрометированных серверах или рабочих станциях Создание

- 110. Загрузка дополнительного вредоносного / потенциально вредоносного программного обеспечения или его модулей Следы создания / исполнения вредоносного

- 111. Практика Использование файлов Реестра NTUSER.DAT и USRCLASS.DAT для реконструкции Действий атакующего

- 112. Практика Реконструкция тактик и техник Атакующих согласно матрице MITRE ATT&CK на основе Анализа криминалистических копий

- 114. Скачать презентацию

Представление об информационной системе

Представление об информационной системе Компьютер – исполнитель алгоритмов

Компьютер – исполнитель алгоритмов Проект Перевод в Lazarus

Проект Перевод в Lazarus iSpring Suite

iSpring Suite Системы оптического распознавания документов

Системы оптического распознавания документов Концепция процессов и потоков. Задания, процессы, потоки, волокна

Концепция процессов и потоков. Задания, процессы, потоки, волокна Создание видеороликов. Мастер-класс

Создание видеороликов. Мастер-класс Информационные технологии

Информационные технологии Lirika V2

Lirika V2 Партицирование данных. Модели данных и нормализация таблиц. Урок 4

Партицирование данных. Модели данных и нормализация таблиц. Урок 4 Прерывания в системах DOS и BIOS. (Лекция 13)

Прерывания в системах DOS и BIOS. (Лекция 13) Хранение и передача информации

Хранение и передача информации Анимированные ребусы (презентация)

Анимированные ребусы (презентация) Элементы алгебры логики. Математические основы информатики

Элементы алгебры логики. Математические основы информатики Знакомство с языком программирования Python. Ввод. Вывод. Оператор присваивания. Математические операции

Знакомство с языком программирования Python. Ввод. Вывод. Оператор присваивания. Математические операции Группы безопасности. Управление пользователями

Группы безопасности. Управление пользователями презентация воскресенский

презентация воскресенский Робочий стіл та його об'єкти

Робочий стіл та його об'єкти Интерактивный тест для 8 класса по теме Информационная картина мира (ОВЗ)

Интерактивный тест для 8 класса по теме Информационная картина мира (ОВЗ) Основные этапы моделирования

Основные этапы моделирования Архитектура ОС MS Windows 2000+. Реестр

Архитектура ОС MS Windows 2000+. Реестр От „приставки“ до консоли. История игровых систем 1967 – наше время

От „приставки“ до консоли. История игровых систем 1967 – наше время Моделирование, как метод познания

Моделирование, как метод познания Игровые персонажи Dota 2

Игровые персонажи Dota 2 Действия с информацией

Действия с информацией Introduction to database management systems

Introduction to database management systems Правила создания презентаций

Правила создания презентаций Мир моиx увлечений: “Dota 2”

Мир моиx увлечений: “Dota 2”