Содержание

- 2. Компьютерный вирус – разновидность компьютерных программ, отличительной особенностью которых является способность к размножению (саморепликация). В дополнение

- 3. Компьютерные вирусы, как таковые, впервые появились в 1986 году, хотя исторически возникновение вирусов тесно связано с

- 4. Основные признаки проявления вирусов Прекращение работы или неправильная работа ранее успешно функционировавших программ Медленная работа компьютера

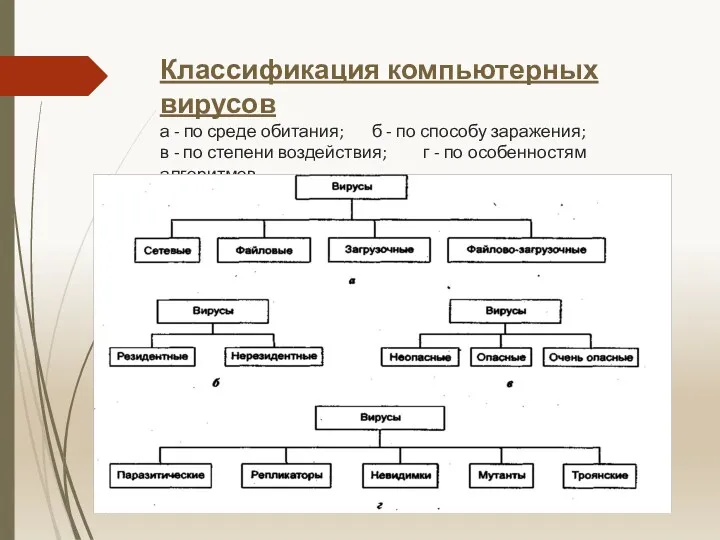

- 5. Классификация компьютерных вирусов а - по среде обитания; б - по способу заражения; в - по

- 6. По среде обитания: Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной

- 7. По способу заражения: Резидентные (такой вирус при инфицировании ПК оставляет в оперативной памяти свою резидентную часть,

- 8. По степени воздействия: Неопасные (как правило эти вирусы забивают память компьютера путем своего размножения и могут

- 9. По особенностям алгоритма: Паразитические (меняют содержимое файлов и секторов диска. Такие вирусы легко вычисляются и удаляются);

- 10. Пути проникновения вирусов Глобальная сеть Internet Электронная почта Локальная сеть Компьютеры «Общего назначения» Пиратское программное обеспечение

- 11. Самые опасные компьютерные вирусы в истории 1. MyDoom 2. Blaster 3. Conficker 4. I Love You

- 12. 1. Вирус MyDoom Ущерб: $39 млрд При заражении компьютера MyDoom модифицировал ОС, блокируя доступ к ресурсам

- 13. 3. Вирус: Conficker Ущерб: $9 млрд Conficker признан одним из самых опасных компьютерных червей. Для доступа

- 14. 5. Вирус: Code Red Ущерб: $2,6 млрд Из-за этого червя сайту Белого дома США пришлось изменить

- 15. 7. Вирус: SQL Slammer Ущерб: $1,2 млрд Атака Slammer оказалась самой разрушительной в истории Всемирной паутины.

- 16. 9. Storm Worm Storm Worm был вирусом, который функционировал так же, как Conficker. Он заражал компьютеры

- 17. Современные компьютерные вирусы Современная вредоносная программа – продукт, разработанный под нужды заказчика или под требования рынка,

- 18. Вирусы для мобильных телефонов и планшетов. Преступные умы сегодня проявляют просто чудеса инженерной мысли, чтобы заполучить

- 19. Большинство современных вредоносных программ для мобильных устройств нацелены на кражу денег. Среди уловок, особо часто используемых

- 20. Пять советов как защититься от вирусов на мобильном телефоне: По возможности скачивайте приложения только из официальных

- 21. 2. Вирусы для банкоматов Впервые проблема уязвимости банкоматов перед вирусами, хакерскими атаками и сбоями в работе

- 22. Наиболее нашумевшими вирусами для банкоматов за последние 2 года стали: 1. Банкоматный троянец Backdoor.MSIL.Tyupkin, примечательный своей

- 23. 3. Вирусы, крадущие приватную Информацию. На жаргоне хакеров этот вид киберпреступности называется "рэттинг" - напоминает "rat",

- 24. Regin Regin является первой обнаруженной вредоносной платформой, которая вдобавок к стандартным шпионским возможностям может проникать в

- 25. Вирус для использования вычислительной мощности зараженного компьютера в интересах «автора вируса» Вредоносная программа для майинга криптовалюты

- 26. Возможность появления Биохакеров. Человеческий мозг - это одна из самых мощных технологий во всем мире. Клетки

- 27. Способы защиты от компьютерных вирусов. Главным оружием в борьбе с вирусами являются антивирусные программы. Они позволяют

- 28. Меры предосторожности для обеспечения компьютерной безопасности: 1. Не работать под привилегированными учётными записями без крайней необходимости.

- 30. Скачать презентацию

Аудиовизуальная сфера журналистики

Аудиовизуальная сфера журналистики Компоненты компьютерной сети

Компоненты компьютерной сети Кибербезопасность. Индивидуальный проект

Кибербезопасность. Индивидуальный проект Урок в 8 классе по теме Компьютерные презентации

Урок в 8 классе по теме Компьютерные презентации Web-конструирование на HTML. Основные понятия.

Web-конструирование на HTML. Основные понятия. Исследование и разработка онлайн-учебных IT-курсов на платформе Stepik.org

Исследование и разработка онлайн-учебных IT-курсов на платформе Stepik.org Музейно-мемориальный комплекс ГАРНИЗОН Монино

Музейно-мемориальный комплекс ГАРНИЗОН Монино Организация ветвления. Циклы

Организация ветвления. Циклы SOLID (single responsibility, openclosed, Liskov substitution, interface segregation, dependency inversion)

SOLID (single responsibility, openclosed, Liskov substitution, interface segregation, dependency inversion) Основы теории информации. Понятие информации

Основы теории информации. Понятие информации Scratch Урок 7. Проект 6. Меняем фон сцены

Scratch Урок 7. Проект 6. Меняем фон сцены Информатика. Задание 23

Информатика. Задание 23 Логические функции и абсолютные адреса

Логические функции и абсолютные адреса Разработка клиентской части приложения для СТО

Разработка клиентской части приложения для СТО Построение треугольника по двум сторонам и углу между ними

Построение треугольника по двум сторонам и углу между ними Новые медиа и тексты в рекламе и PR

Новые медиа и тексты в рекламе и PR Web-разработка

Web-разработка Цифровая трансформация в профессиональной деятельности. Тема 5. Мобильные приложения и чат-боты

Цифровая трансформация в профессиональной деятельности. Тема 5. Мобильные приложения и чат-боты Дистанционное обучение

Дистанционное обучение Строки. Пример использования С и С++

Строки. Пример использования С и С++ Знакомимся с Paint

Знакомимся с Paint Двоичная системя счисления

Двоичная системя счисления Протокол ICMP, утилиты

Протокол ICMP, утилиты Средства обеспечение компьютерной безопасности. Антивирусные программы

Средства обеспечение компьютерной безопасности. Антивирусные программы Разработка информационной системы для контроля эффективности сотрудников

Разработка информационной системы для контроля эффективности сотрудников Дерево целей - как метод исследования

Дерево целей - как метод исследования Основа алгоритмизации и программирования Рекурсия

Основа алгоритмизации и программирования Рекурсия Графы и сети

Графы и сети