Содержание

- 2. Захист інформації в телекомунікаційних системах Лекція № 4 Криптографічний захист інформації: шифри простої та складної заміни

- 3. План лекції Шифри простої заміни (підстановки) Шифри складної заміни (підстановки) Комбіновані шифри

- 4. Питання 1 ШИФРИ ПРОСТОЇ ЗАМІНИ

- 5. Шифри заміни Нехай шифруються повідомлення українською мовою і заміні підлягає кожна літера цих повідомлень. Тоді, літері

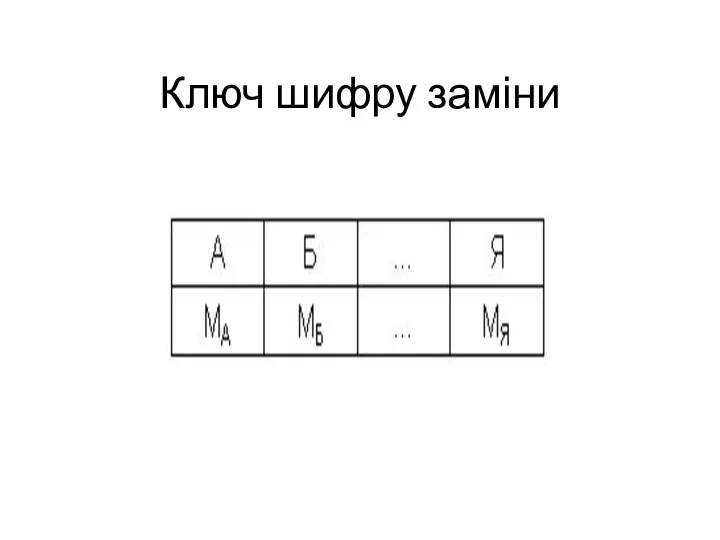

- 6. Ключ шифру заміни

- 7. При шифровані кожна літера А відкритого повідомлення замінюється будь-яким символи з множини МА. Якщо в повідомленні

- 8. Оскільки множини МА, МБ, ..., МЯ попарно не пересікаються, то за кожним символом шифрограми можна однозначно

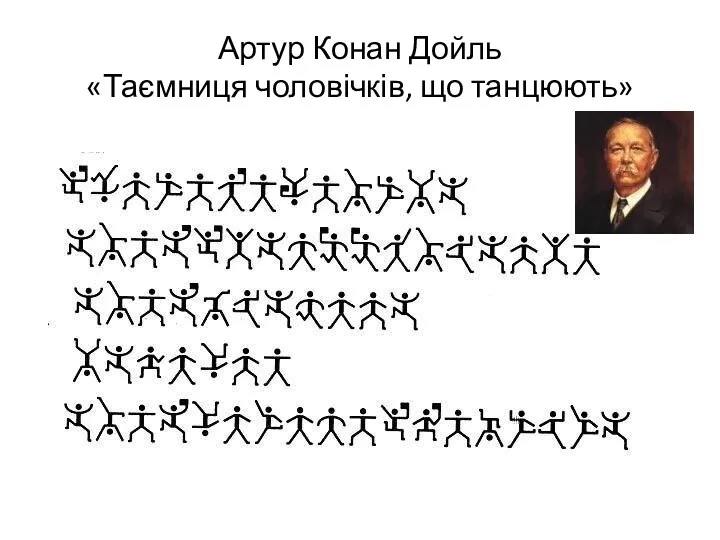

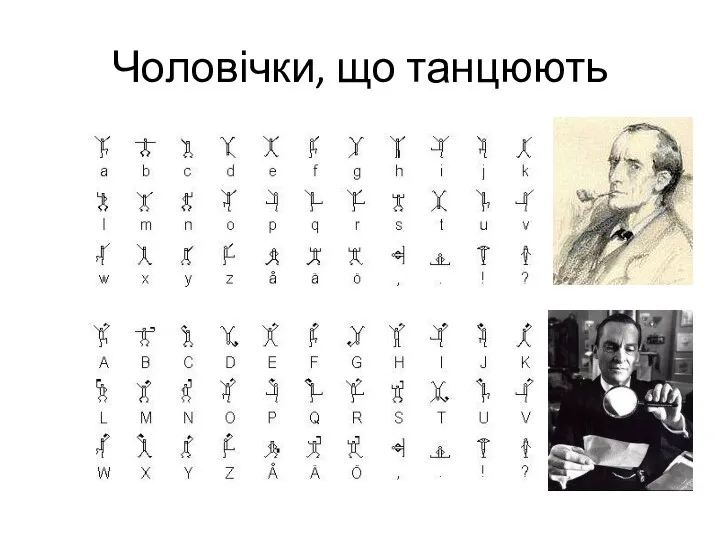

- 9. Артур Конан Дойль «Таємниця чоловічків, що танцюють»

- 10. Чоловічки, що танцюють

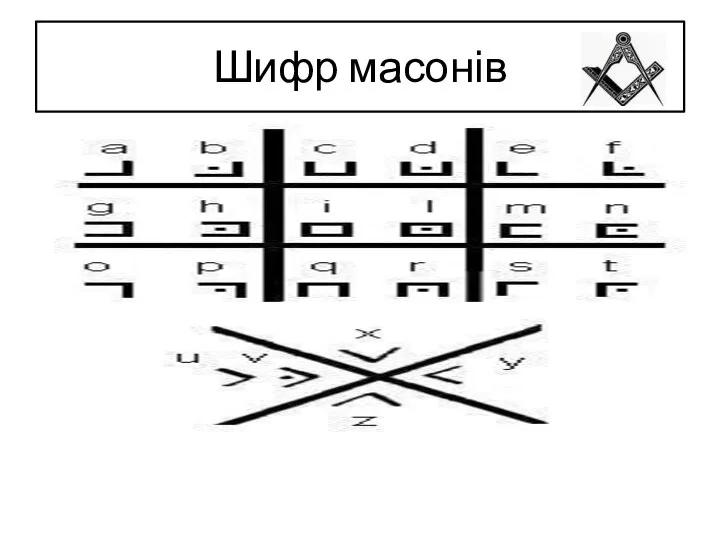

- 11. Шифр масонів

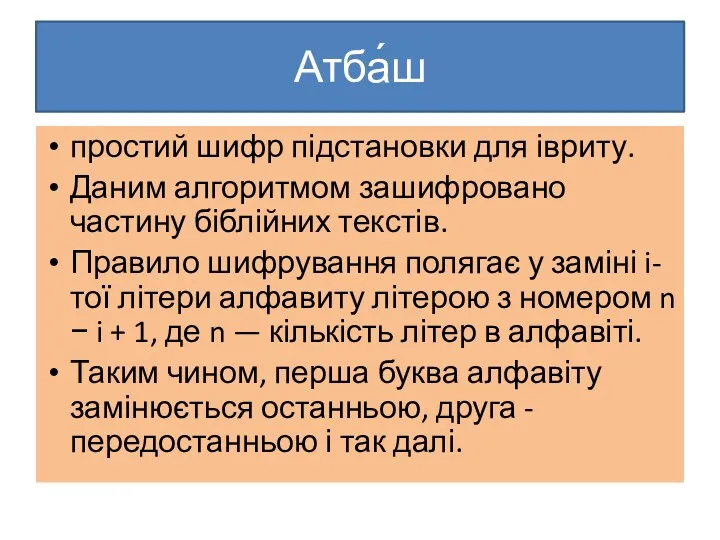

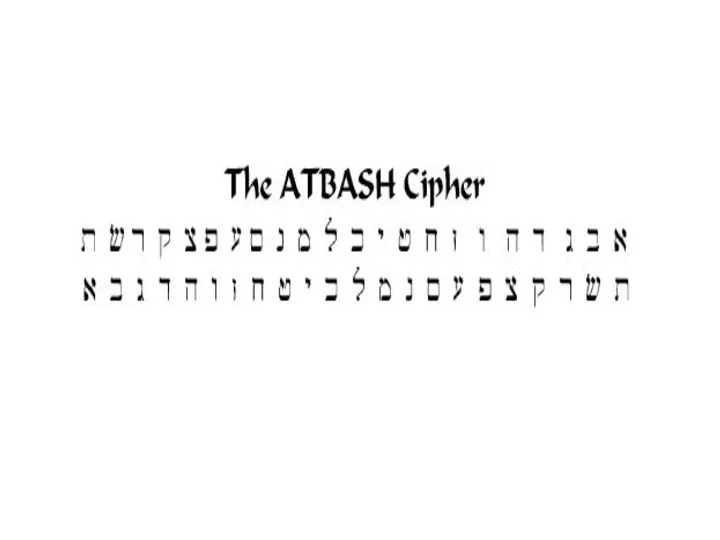

- 12. Атба́ш простий шифр підстановки для івриту. Даним алгоритмом зашифровано частину біблійних текстів. Правило шифрування полягає у

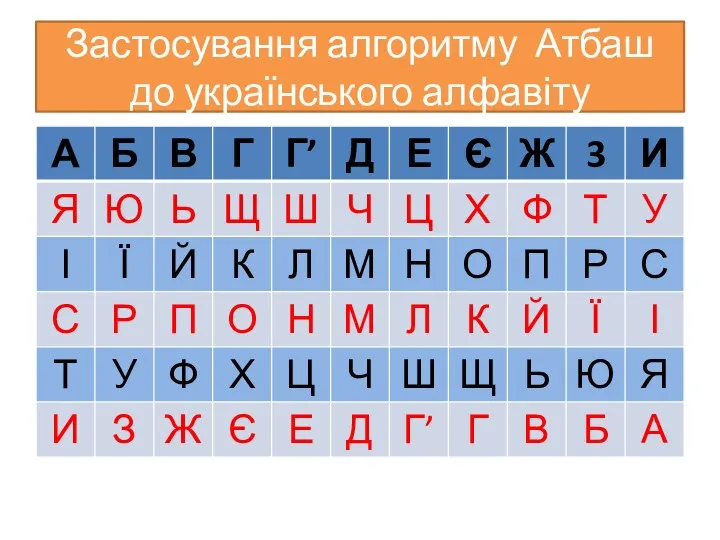

- 15. Застосування алгоритму Атбаш до українського алфавіту

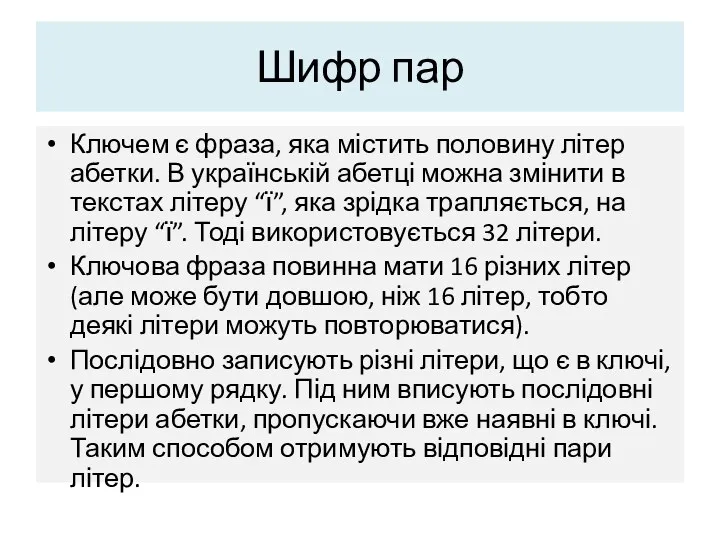

- 16. Шифр пар Ключем є фраза, яка містить половину літер абетки. В українській абетці можна змінити в

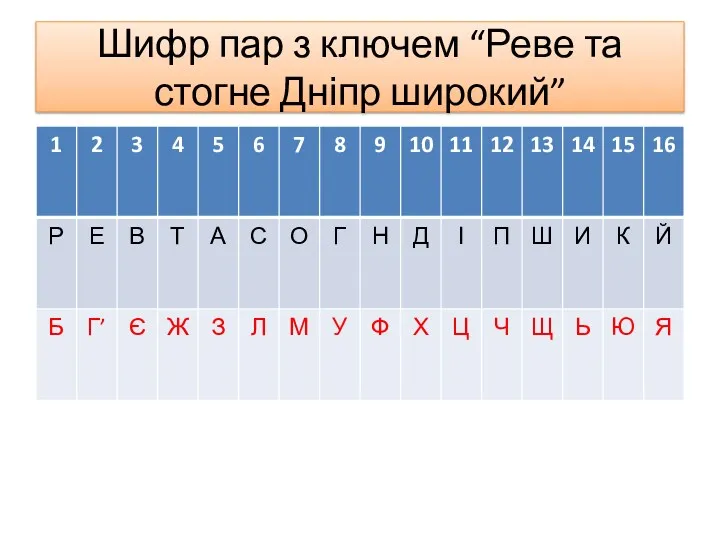

- 17. Шифр пар з ключем “Реве та стогне Дніпр широкий”

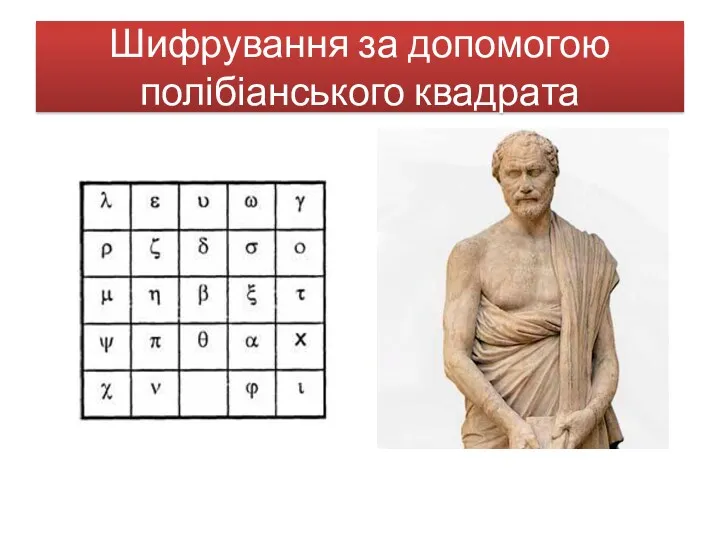

- 18. Шифрування за допомогою полібіанського квадрата

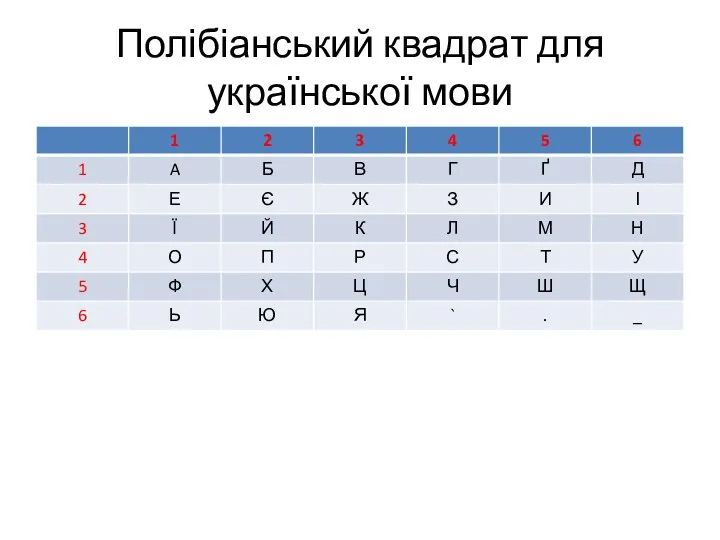

- 19. Полібіанський квадрат для української мови

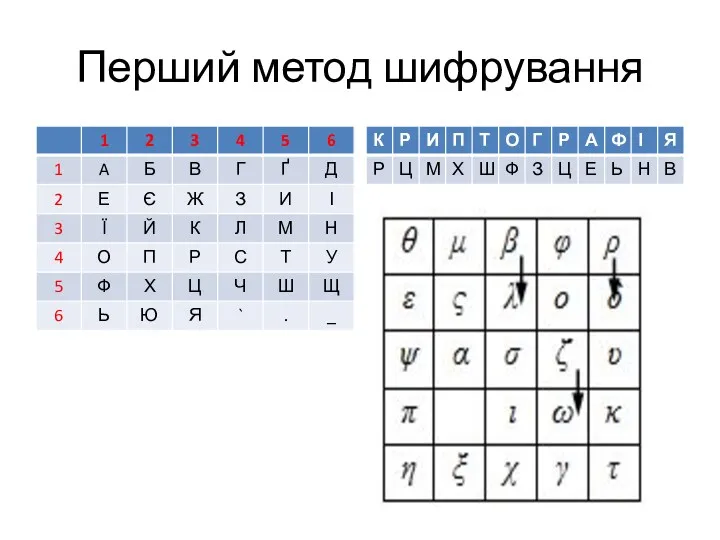

- 20. Перший метод шифрування

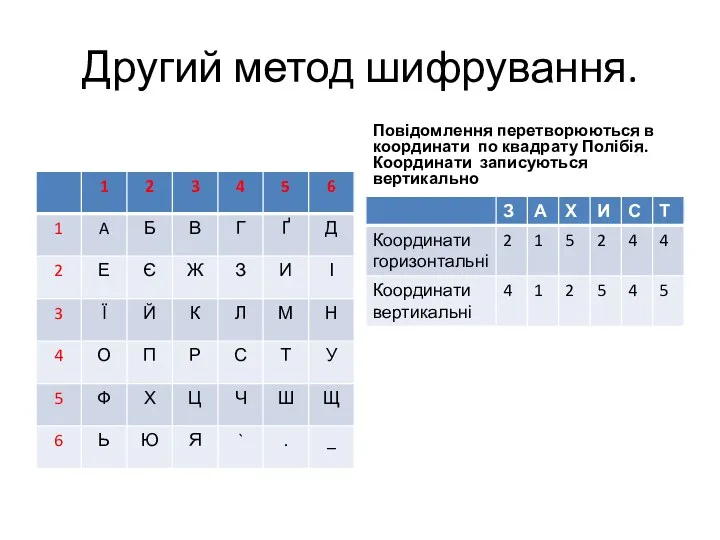

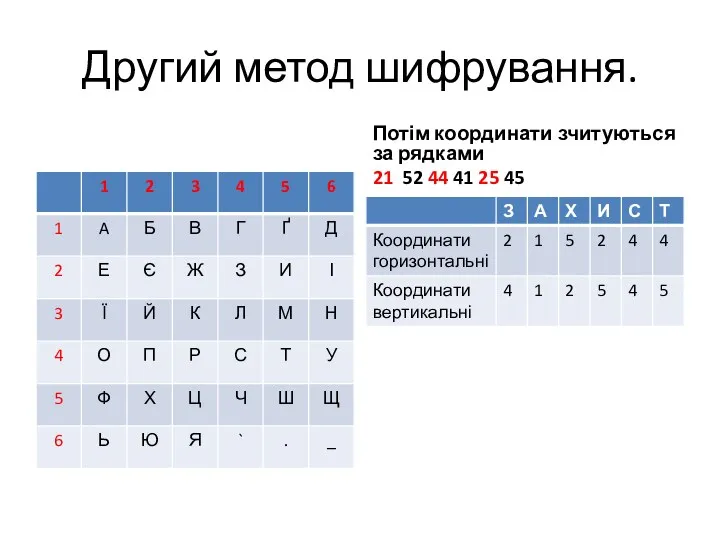

- 21. Другий метод шифрування. Повідомлення перетворюються в координати по квадрату Полібія. Координати записуються вертикально

- 22. Другий метод шифрування. Потім координати зчитуються за рядками 21 52 44 41 25 45

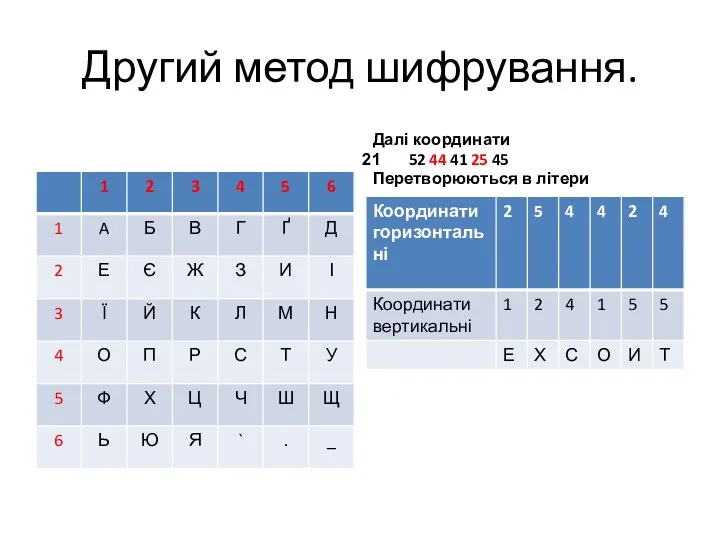

- 23. Другий метод шифрування. Далі координати 52 44 41 25 45 Перетворюються в літери

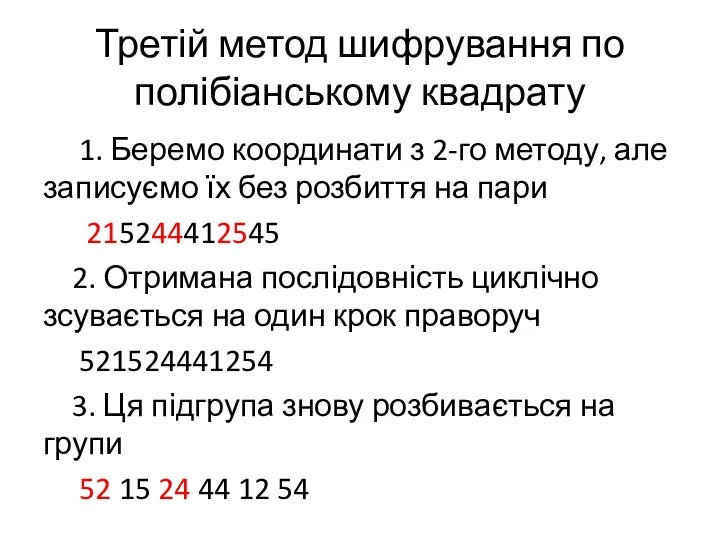

- 24. Третій метод шифрування по полібіанському квадрату 1. Беремо координати з 2-го методу, але записуємо їх без

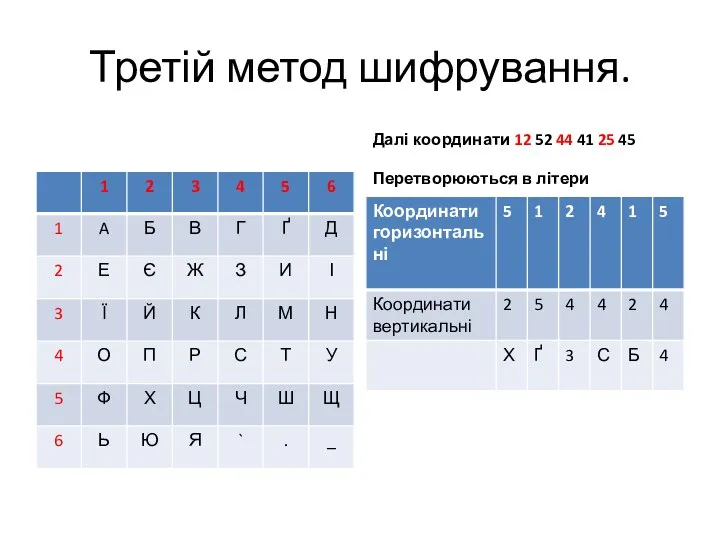

- 25. Третій метод шифрування. Далі координати 12 52 44 41 25 45 Перетворюються в літери

- 26. Нумерація літер української абетки

- 27. Шифрування методами Ґая Юлія Цезаря (100 – 44 до нашої ери)

- 28. Одноабеткова підстановка (К=3, m=26) VENI VEDI VICI YHQL YHGL YLFL

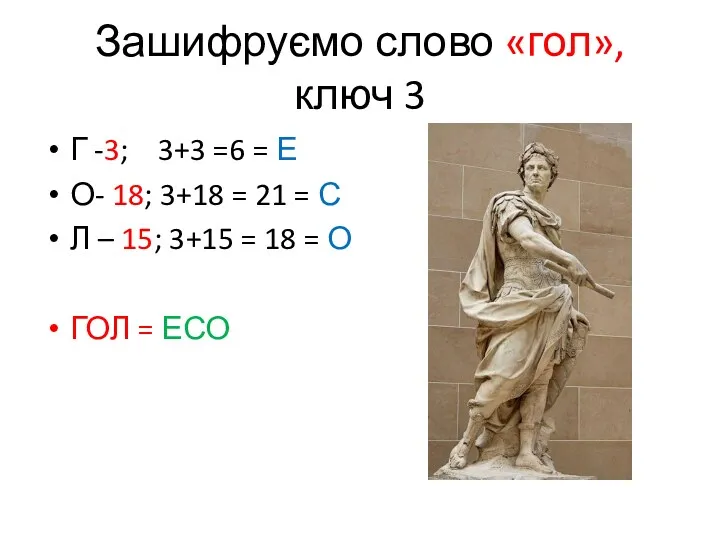

- 29. Зашифруємо слово «гол», ключ 3 Г -3; 3+3 =6 = Е О- 18; 3+18 = 21

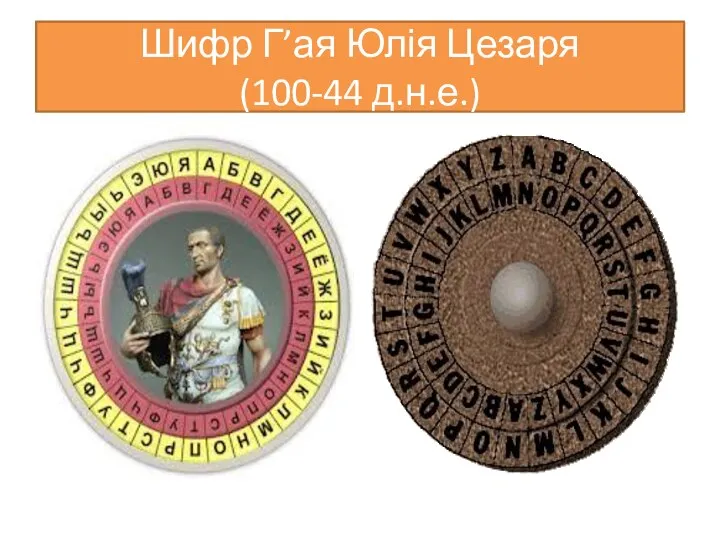

- 30. Шифр Г’ая Юлія Цезаря (100-44 д.н.е.)

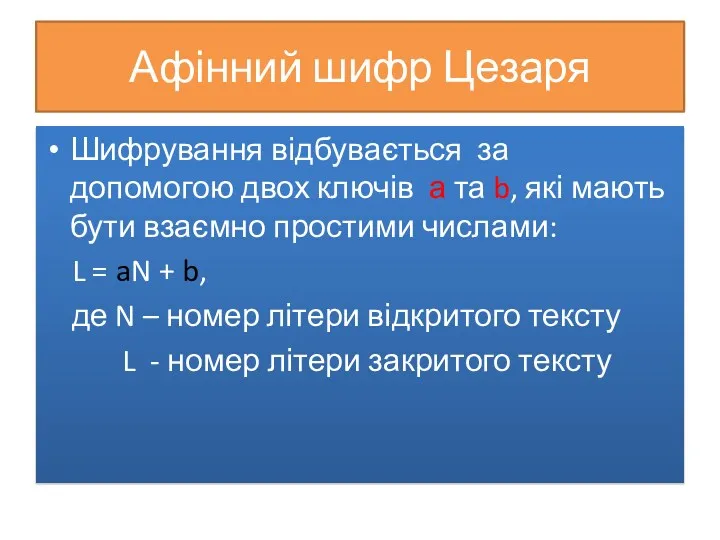

- 31. Афінний шифр Цезаря Шифрування відбувається за допомогою двох ключів а та b, які мають бути взаємно

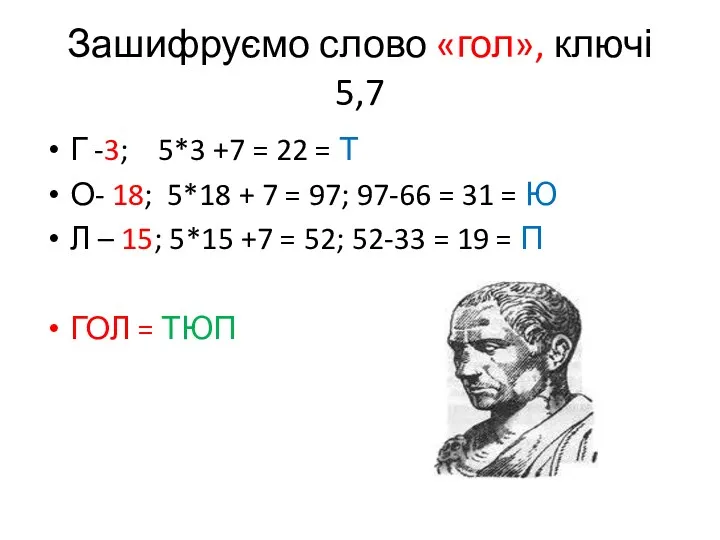

- 32. Зашифруємо слово «гол», ключі 5,7 Г -3; 5*3 +7 = 22 = Т О- 18; 5*18

- 33. Шифр Цезаря з ключовим словом «БУЛЬДОЗЕРИСТ»

- 34. Питання 3 ШИФРИ СКЛАДНОЇ ЗАМІНИ

- 35. Шифри складної заміни (багатоабеткові шифри ) Для шифрування кожного символу вихідного повідомлення застосовують свій шифр простої

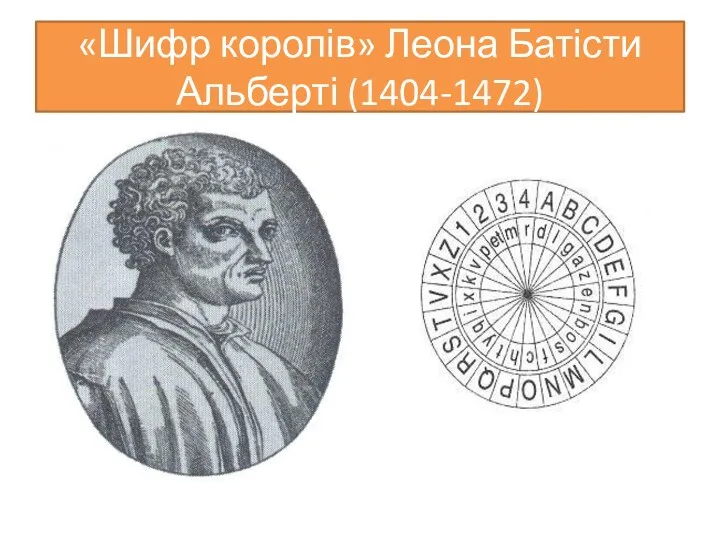

- 36. «Шифр королів» Леона Батісти Альберті (1404-1472)

- 37. Принцип дії диску Альберті Шифрувальний диск являв собою пару дисків різного діаметру Більший з них був

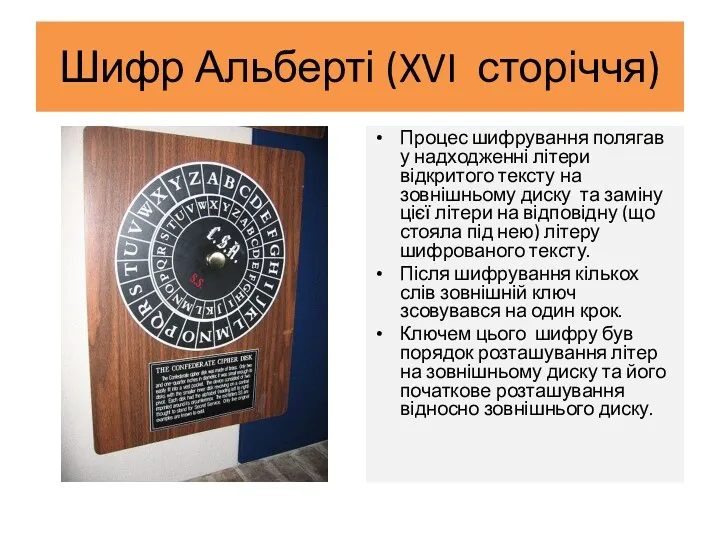

- 38. Шифр Альберті (XVI сторіччя) Процес шифрування полягав у надходженні літери відкритого тексту на зовнішньому диску та

- 39. Йоґан Тритеміус (Ґайденберг) (Iohannes Trithemius) (1462-1516) 1508 р. німецький абат написав роботу “Поліграфія”

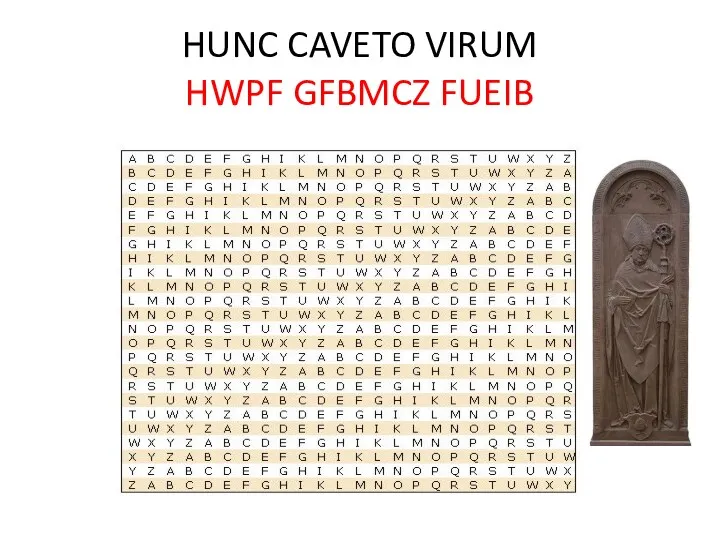

- 40. Принцип дії таблиці Тритеміуса Запропонував таблицю, кожний рядок якої був зсунутий циклічно відносно іншого на одну

- 41. HUNC CAVETO VIRUM HWPF GFBMCZ FUEIB

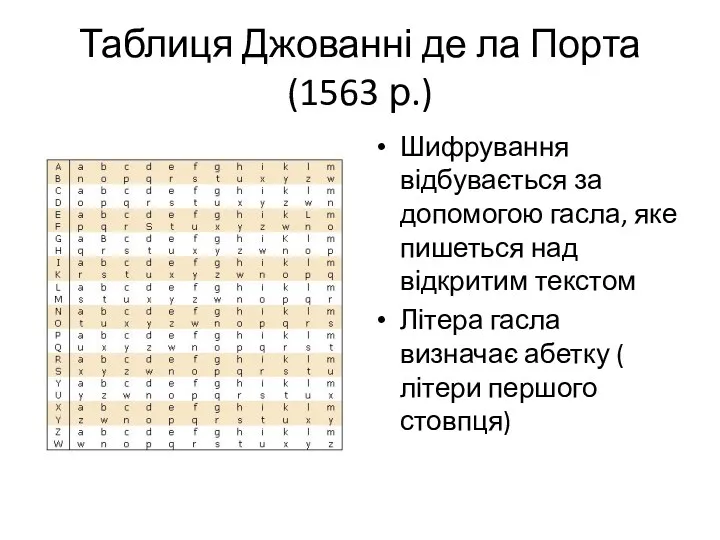

- 42. Таблиця Джованні де ла Порта (1563 р.) Шифрування відбувається за допомогою гасла, яке пишеться над відкритим

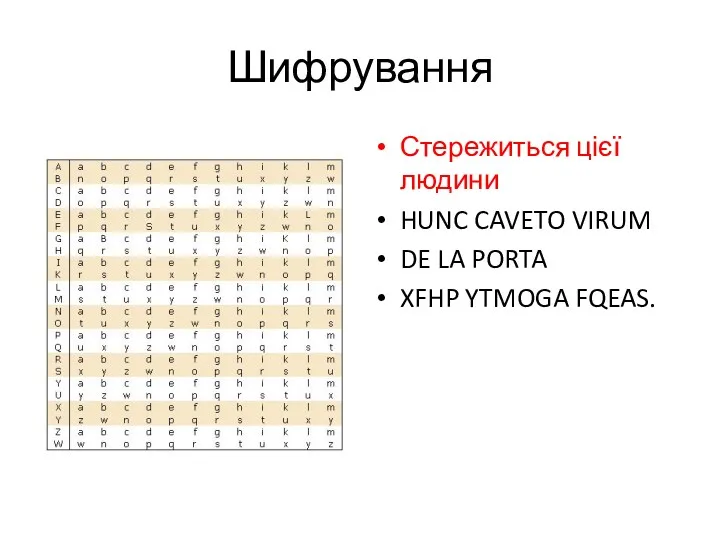

- 43. Шифрування Стережиться цієї людини HUNC CAVETO VIRUM DE LA PORTA XFHP YTMOGA FQEAS.

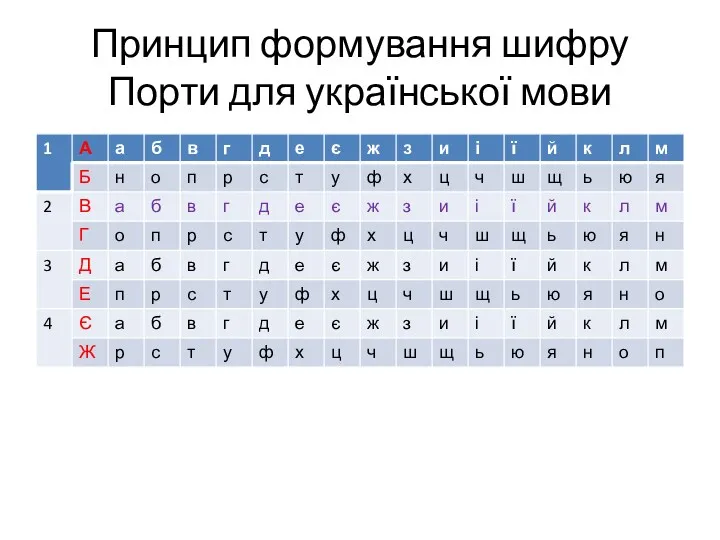

- 44. Принцип формування шифру Порти для української мови

- 45. Блез де Віжінер (Blaise de Vigenère) (05.04.1523 – 19.02.1596 Γ = tot1t2…ti−1… To = t1t2t3…ti… ______________

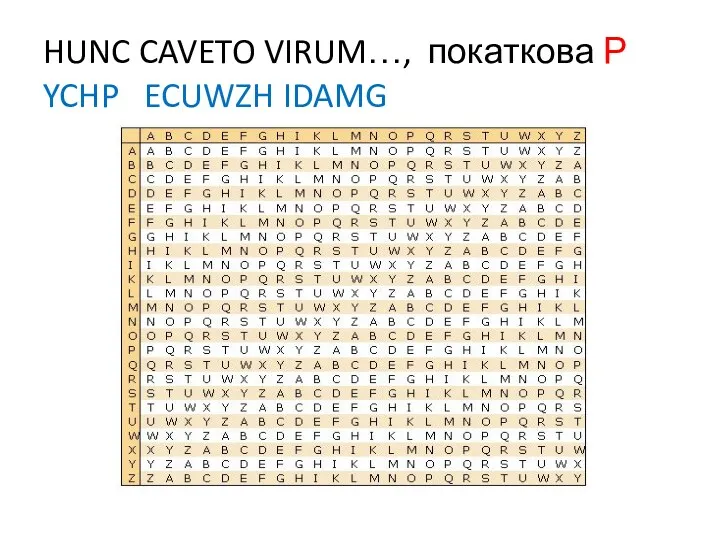

- 46. HUNC CAVETO VIRUM…, покаткова Р YCHP ECUWZH IDAMG

- 47. Шифр Віжінера

- 48. Шифрування методом Віжінера

- 49. Шифр Віжінера як комбінація адитивних шифрів

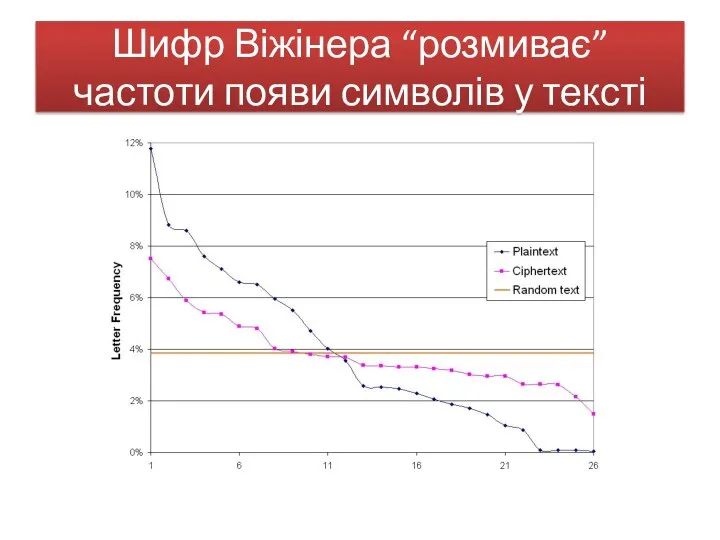

- 50. Шифр Віжінера “розмиває” частоти появи символів у тексті

- 51. Криптоаналіз шифра Віжінера 1. Знаходять довжину ключа За допомогою тесту Kasiski криптоаналітик шукає повторні сегменти 2.

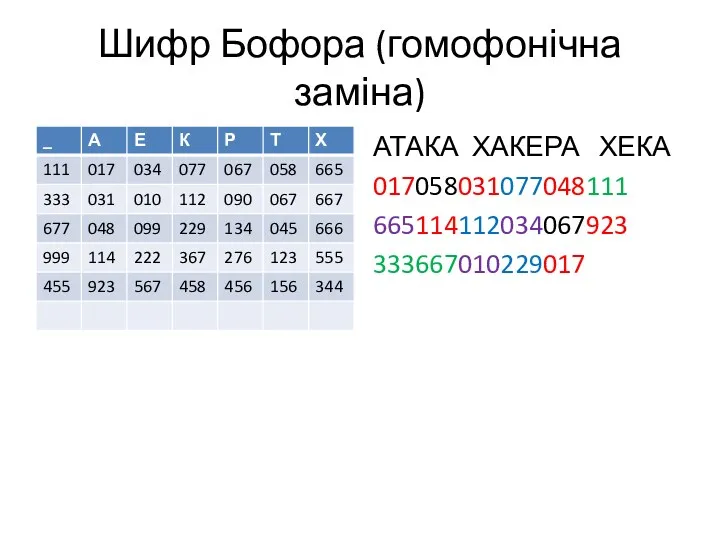

- 52. Шифр Бофора (гомофонічна заміна) АТАКА ХАКЕРА ХЕКА 017058031077048111 665114112034067923 333667010229017

- 53. Шифр Хосе де Бронхорна графа де Гронсфельда поліалфавитний шифр заміни створений графом Гронсвельдом (керівником першої дешифровальної

- 54. Ключ Довжина ключа (K) повинна бути рівною довжині вихідного тексту. Для цього циклічно записують ключ доти,

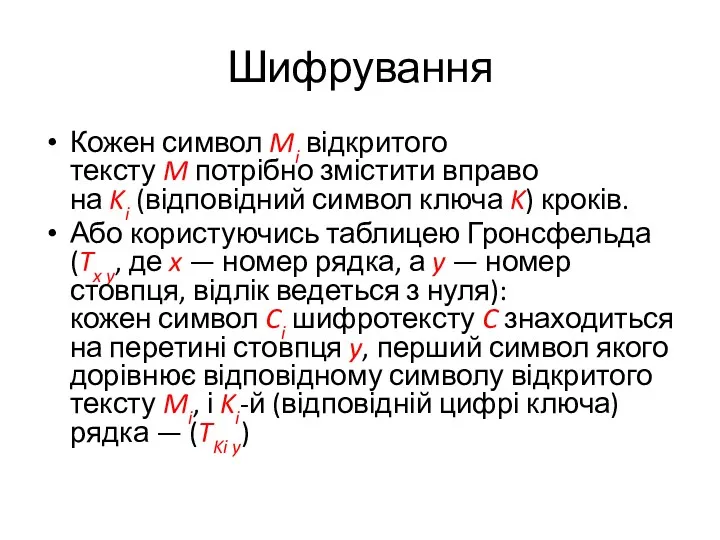

- 55. Шифрування Кожен символ Mi відкритого тексту M потрібно змістити вправо на Ki (відповідний символ ключа K)

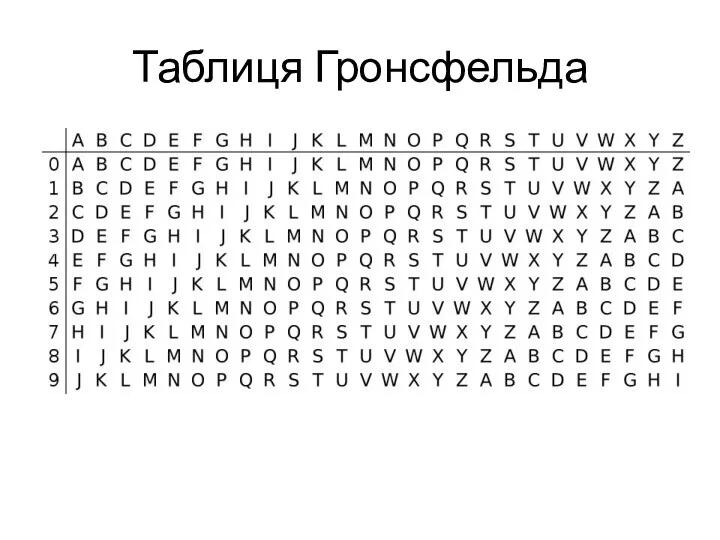

- 56. Таблиця Гронсфельда

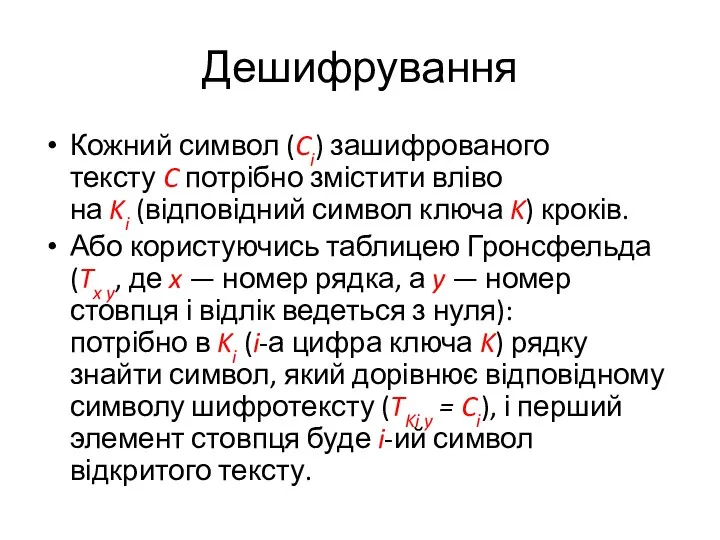

- 57. Дешифрування Кожний символ (Ci) зашифрованого тексту C потрібно змістити вліво на Ki (відповідний символ ключа K)

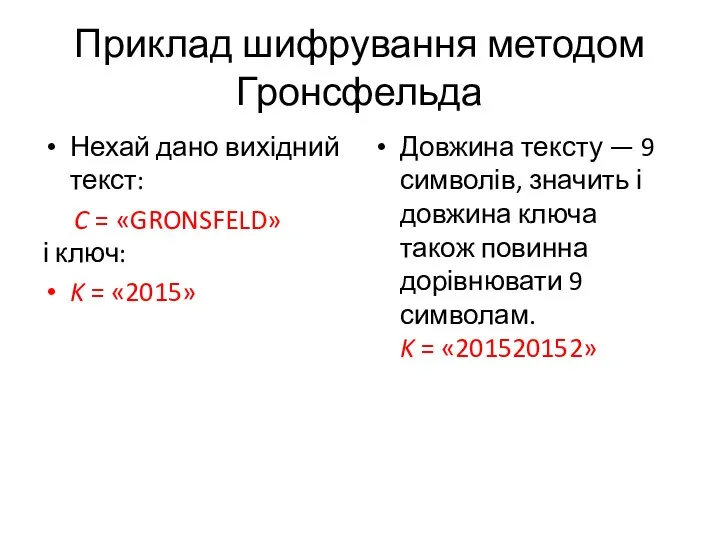

- 58. Приклад шифрування методом Гронсфельда Нехай дано вихідний текст: C = «GRONSFELD» і ключ: K = «2015»

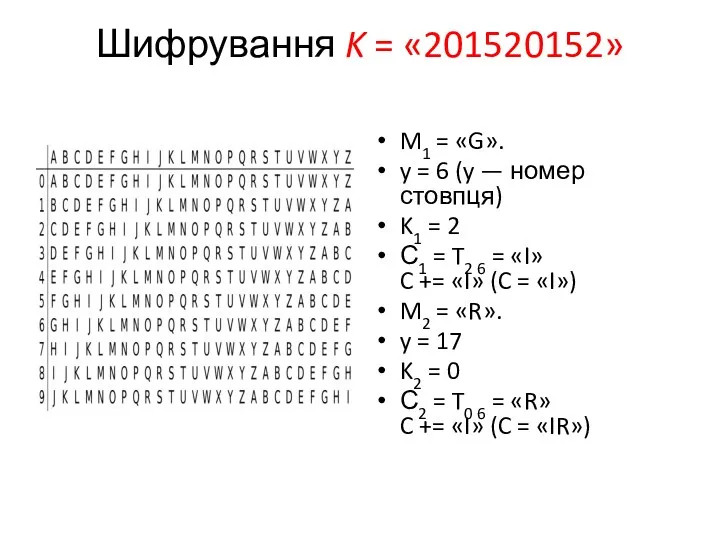

- 59. Шифрування K = «201520152» M1 = «G». y = 6 (y — номер стовпця) K1 =

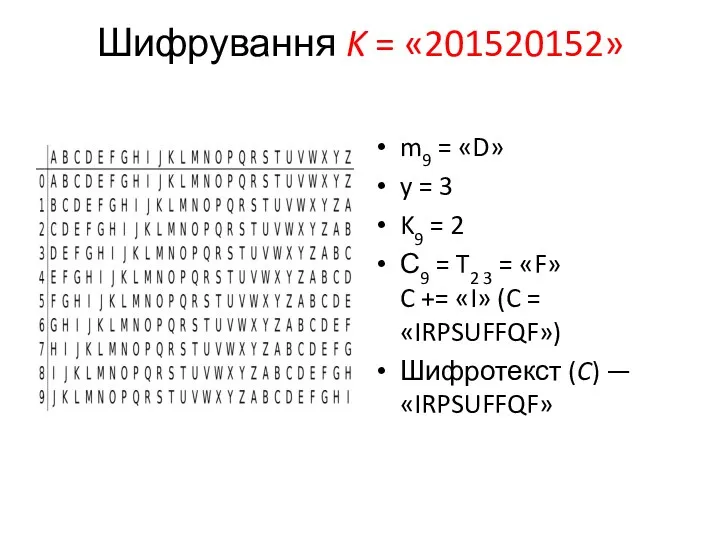

- 60. Шифрування K = «201520152» m9 = «D» y = 3 K9 = 2 С9 = T2

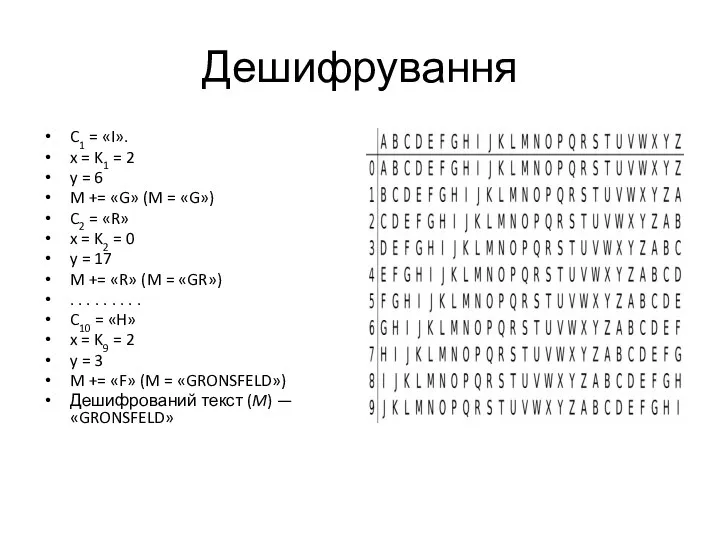

- 61. Дешифрування C1 = «I». x = K1 = 2 y = 6 M += «G» (M

- 62. Френсіс Бекон (Francis Bacon) (1561-1626) Не повинні підлягати дешифруванню Не повинні займати багато часу для написання

- 63. Автоключові шифри Щоб зрозуміти залежність ключа від позиції, розглянемо простий багатоалфавитний шифр, що має назву «автоключовий».

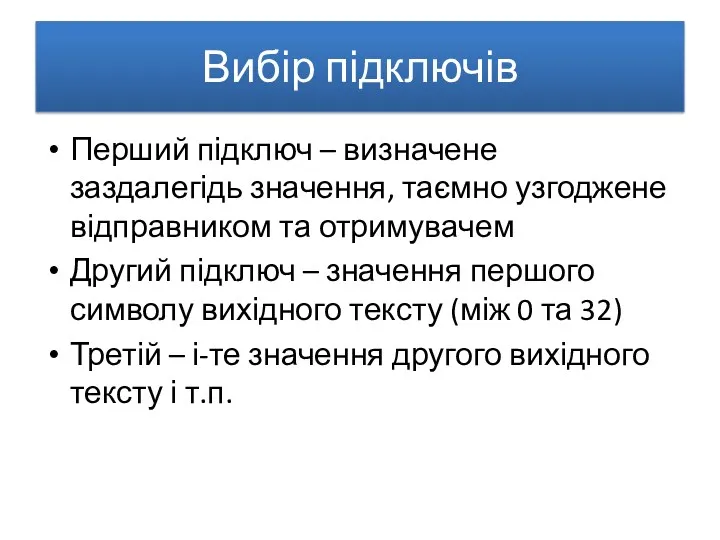

- 64. Вибір підключів Перший підключ – визначене заздалегідь значення, таємно узгоджене відправником та отримувачем Другий підключ –

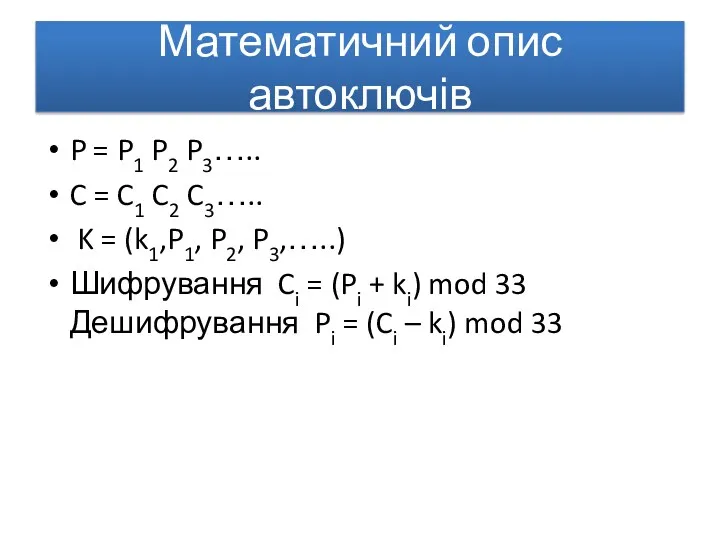

- 65. Математичний опис автоключів P = P1 P2 P3….. C = C1 C2 C3….. K = (k1,P1,

- 66. «сьогодні іспит», початковий ключ «12»

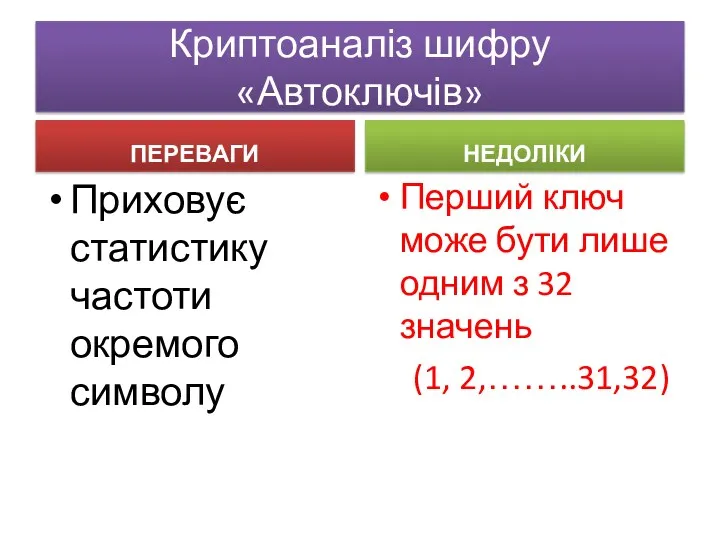

- 67. Криптоаналіз шифру «Автоключів» ПЕРЕВАГИ Приховує статистику частоти окремого символу НЕДОЛІКИ Перший ключ може бути лише одним

- 68. Шифр Хосе де Бронхорна графа де Гронсфельда (1734) ключ 1649

- 69. Шифр лорда Лайона Пфлейфера Винайдений 1854 року Використовується одночасне шифрування відразу двох літер відкритого тексту –

- 70. Метод Плейфера – по_лк_ов_ни_кІ_ва_нБ_ог_ун

- 71. Сер Чарльз Вітстон (Sir Charles Wheatstone) (1802 – 1875) Удосконалив шифр Плейфера, запропонувавши використовувати не один,

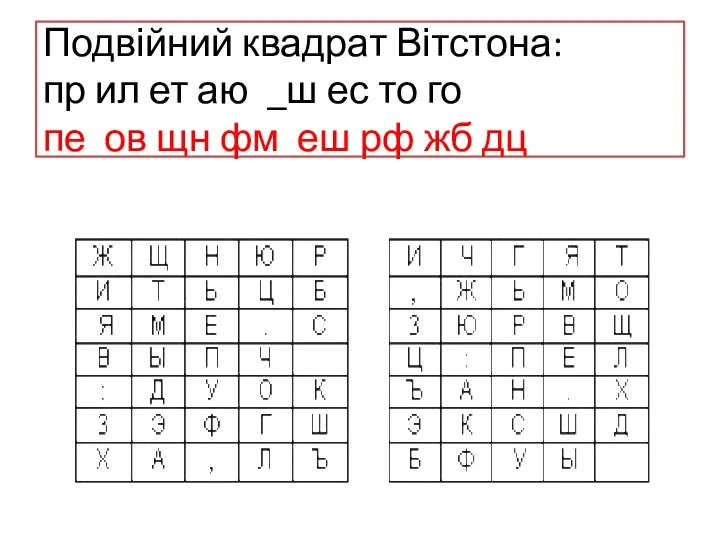

- 72. Подвійний квадрат Вітстона: пр ил ет аю _ш ес то го пе ов щн фм еш

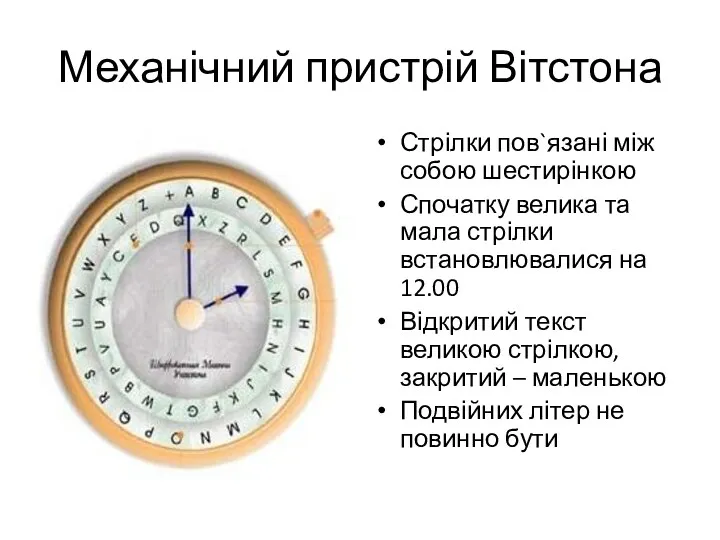

- 73. Механічний пристрій Вітстона Стрілки пов`язані між собою шестирінкою Спочатку велика та мала стрілки встановлювалися на 12.00

- 74. Jean Guillaume Auguste Victor François Hubert Kerckhoff (19.01.1835 – 09.08.1903) 1883 року у роботі «Військова криптографія»

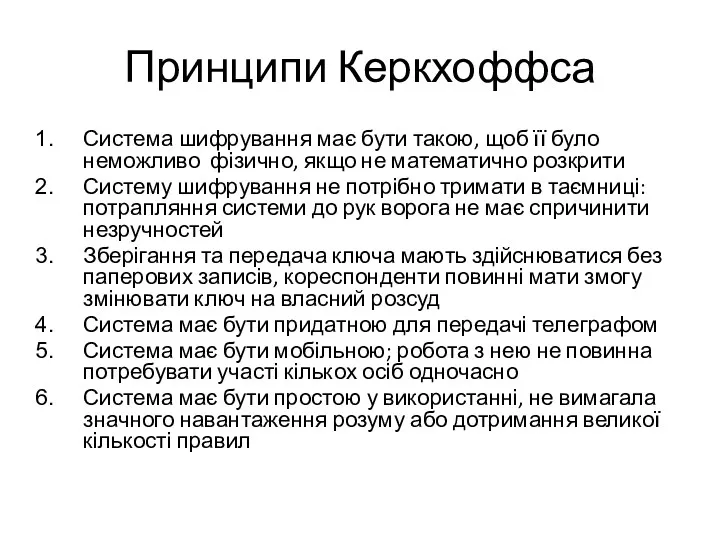

- 75. Принципи Керкхоффса Система шифрування має бути такою, щоб її було неможливо фізично, якщо не математично розкрити

- 76. Принцип Керкхоффса Інформаційна безпека та сталість методу шифрування базується саме на таємності ключа для шифрування, але

- 77. Gilbert Sandford Vernam Г`ілберт Сендфорд Вернам (03.04.1890 – 07.02.1960) Vrrnam Cipher у 1918 р.

- 78. Шифр Г`ільберта Вернама (одноразового блокноту) Для утворення шифртексту повідомлення об'єднується операцією XOR з ключем (названим одноразовим

- 79. Шифрування та розшифрування методом Вернама

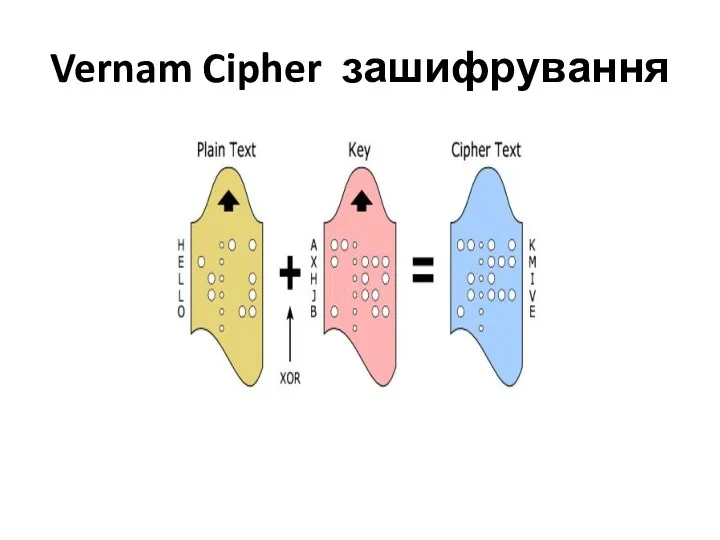

- 80. Приклад слова «HELLO» в одноразовому блокноті

- 81. Vernam Cipher зашифрування

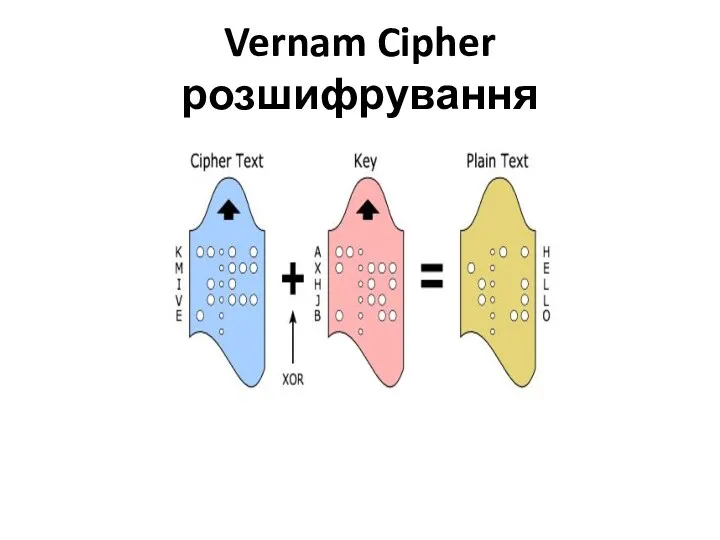

- 82. Vernam Cipher розшифрування

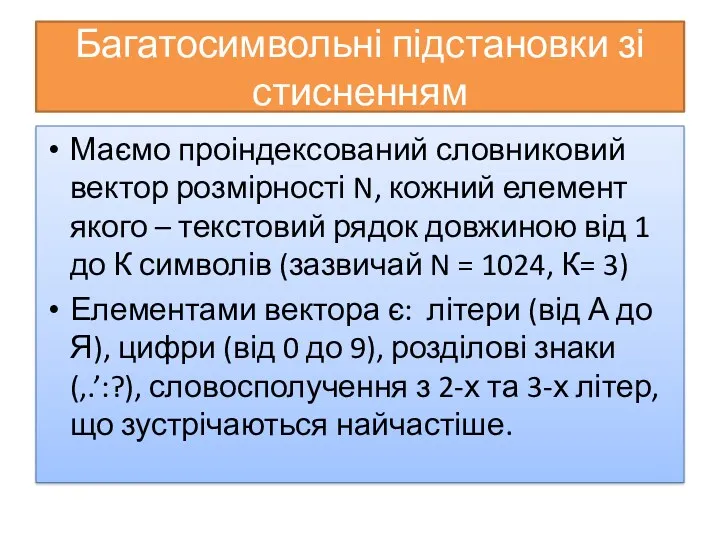

- 83. Багатосимвольні підстановки зі стисненням Маємо проіндексований словниковий вектор розмірності N, кожний елемент якого – текстовий рядок

- 84. Приклад словарного вектора

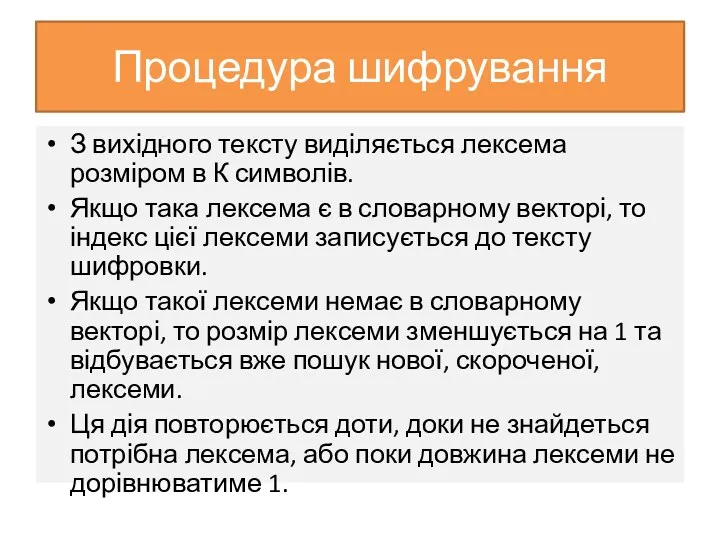

- 85. Процедура шифрування З вихідного тексту виділяється лексема розміром в К символів. Якщо така лексема є в

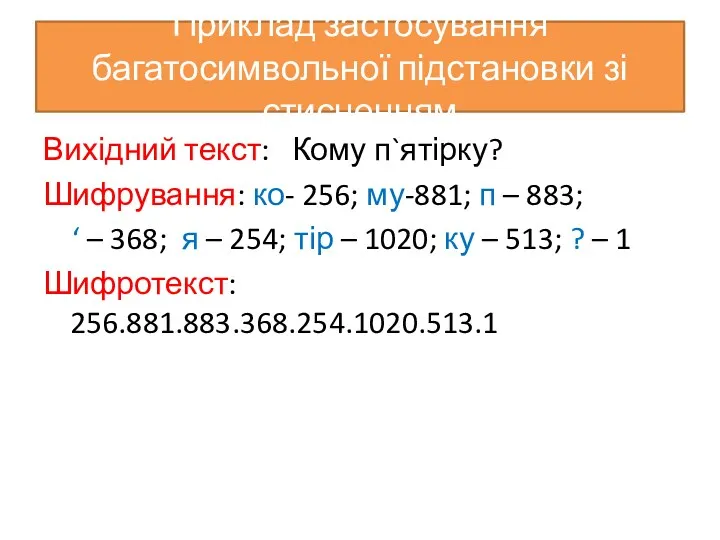

- 86. Приклад застосування багатосимвольної підстановки зі стисненням Вихідний текст: Кому п`ятірку? Шифрування: ко- 256; му-881; п –

- 87. Питання 4 КОМБІНОВАНІ ШИФРИ

- 88. Шифр ADFGVX (шифр першої світової війни) У шифру використано комбінацію двох способів шифрування: підстановку та перестановку.

- 89. Шифр ADFGVX Таблиця підстановки Шифрування фрази One day - (якось) ADFAXAFXDGGG

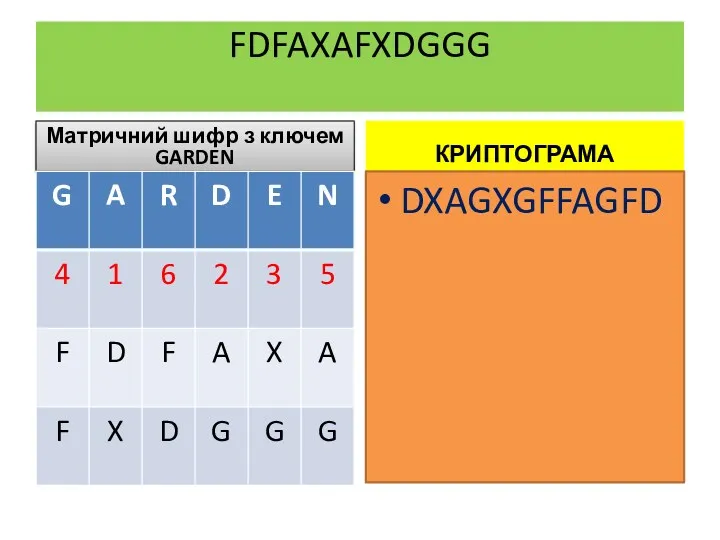

- 90. FDFAXAFXDGGG Матричний шифр з ключем GARDEN КРИПТОГРАМА DXAGXGFFAGFD

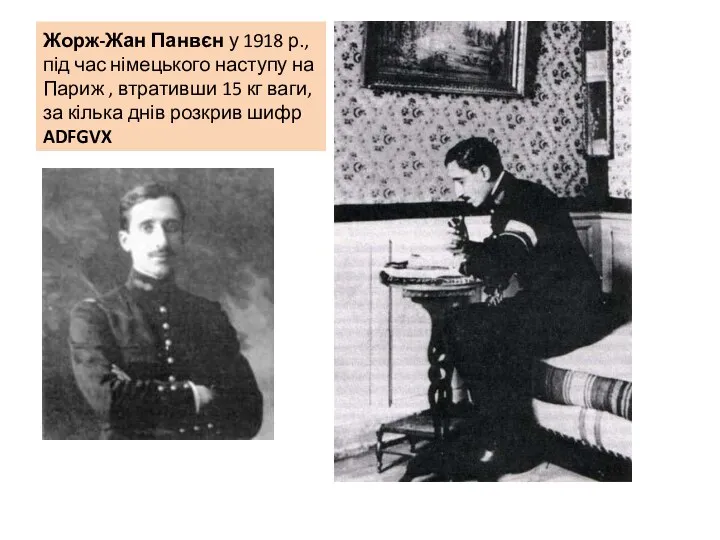

- 91. Жорж-Жан Панвєн у 1918 р.,під час німецького наступу на Париж , втративши 15 кг ваги, за

- 92. Ені́гма (Enigma) — шифрувальна машина часів 2-ї світової війни

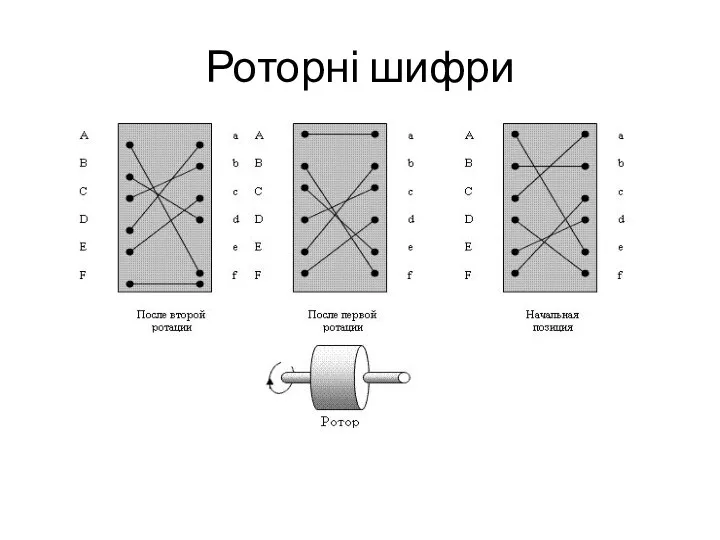

- 93. Роторні шифри

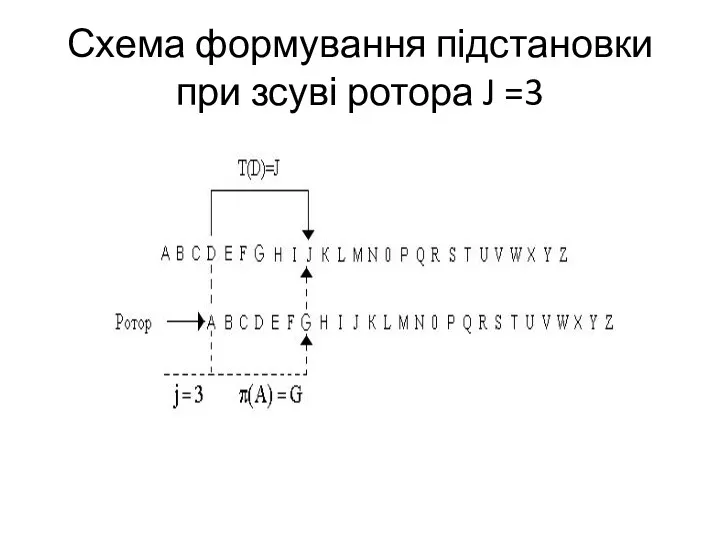

- 94. Схема формування підстановки при зсуві ротора J =3

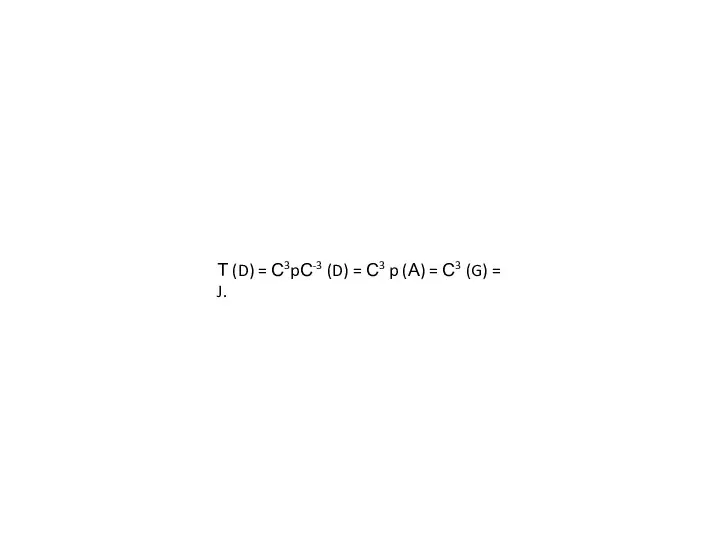

- 95. Т (D) = С3pС-3 (D) = С3 p (А) = С3 (G) = J.

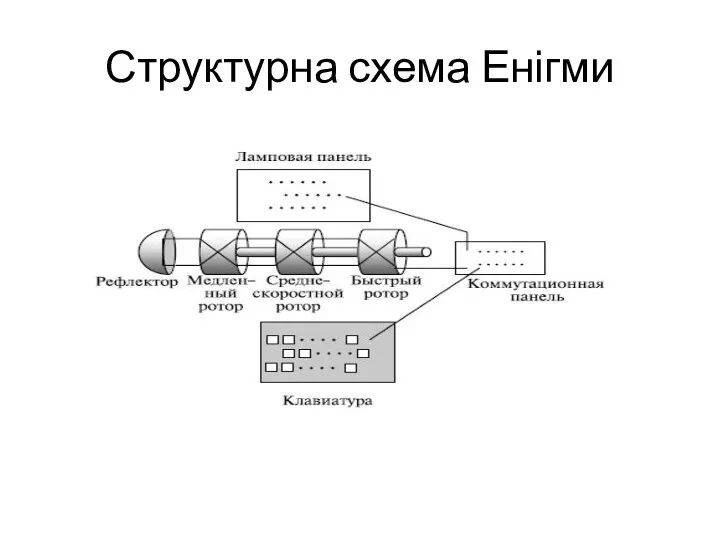

- 96. Структурна схема Енігми

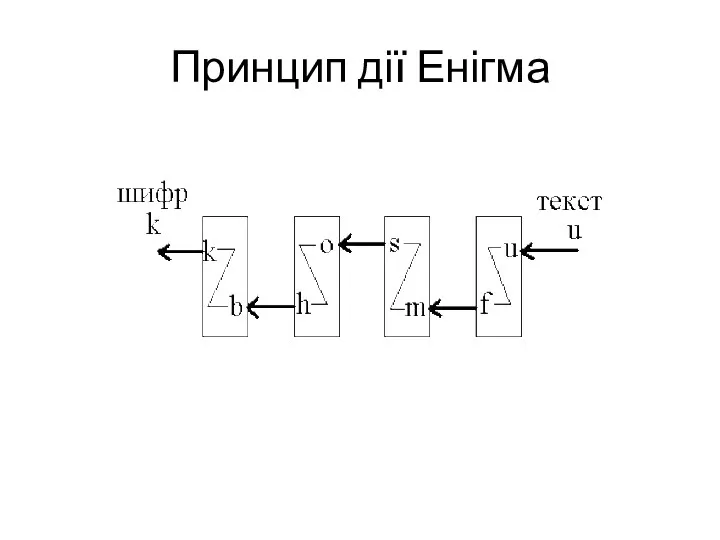

- 97. Принцип дії Енігма

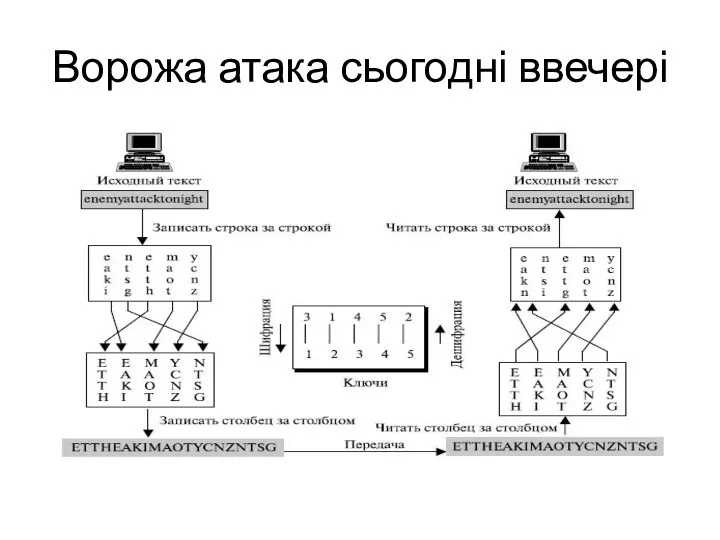

- 98. Ворожа атака сьогодні ввечері

- 100. Скачать презентацию

Управление данными

Управление данными Система консоль XTERM

Система консоль XTERM Параллельное программирование. (Лекция 6)

Параллельное программирование. (Лекция 6) Мастер-класс. Создание онлайн курсов с помощью STEPIK.ORG

Мастер-класс. Создание онлайн курсов с помощью STEPIK.ORG Сетевые технологии

Сетевые технологии Молодежный форум Иволга. Малая родина большие возможности

Молодежный форум Иволга. Малая родина большие возможности Elementary. Онлайн-проект Speak English

Elementary. Онлайн-проект Speak English Доклад Когнитивная педагогическая технология, районное методическое объединение учителей информатики

Доклад Когнитивная педагогическая технология, районное методическое объединение учителей информатики Путь дерева (3 кл)

Путь дерева (3 кл) Мультимедийные программы для учителей иностранных языков

Мультимедийные программы для учителей иностранных языков Информационная культура

Информационная культура Протокол IPv4

Протокол IPv4 Session 21

Session 21 Оптимальное проектирование на основе решения задачи линейного программирования

Оптимальное проектирование на основе решения задачи линейного программирования Моделирование как метод познания(информатика 9 кл)

Моделирование как метод познания(информатика 9 кл) Моделирование систем. Лекция 1

Моделирование систем. Лекция 1 Вероятностный подход к определению количества информации. Формула Шеннона

Вероятностный подход к определению количества информации. Формула Шеннона Автоматизация службы охраны труда

Автоматизация службы охраны труда Сервисы Интернет. Компьютерные телекоммуникации

Сервисы Интернет. Компьютерные телекоммуникации Технология создания презентаций с помощью сервиса Prezi.com

Технология создания презентаций с помощью сервиса Prezi.com Общая характеристика табличного процессора

Общая характеристика табличного процессора Урок и презентация по теме Одномерные массивы

Урок и презентация по теме Одномерные массивы Создание Web-сайтов

Создание Web-сайтов Операторы. Лекция 3 по алгоритмизации и программированию

Операторы. Лекция 3 по алгоритмизации и программированию Архітектура комп’ютера. Історія засобів опрацювання інформаційних об’єктів. Процесор, його призначення (Урок 4, 8 клас)

Архітектура комп’ютера. Історія засобів опрацювання інформаційних об’єктів. Процесор, його призначення (Урок 4, 8 клас) Массивы. Понятие массива. Заполнение массива. Печать массива

Массивы. Понятие массива. Заполнение массива. Печать массива Адресация CIDR. Основы маршрутизации. Методы получения правил маршрутизации

Адресация CIDR. Основы маршрутизации. Методы получения правил маршрутизации Construct 2. Урок # 5

Construct 2. Урок # 5