Содержание

- 2. “Криптография...” Как много в этом звуке….. Основные понятия Математические основы Симметричное шифрование и криптография с открытым

- 3. I. ОСНОВНЫЕ ПОНЯТИЯ

- 4. Сообщения и шифрование Само по себе сообщение называется открытым текстом (clear,или клер) Изменение вида сообщения, чтобы

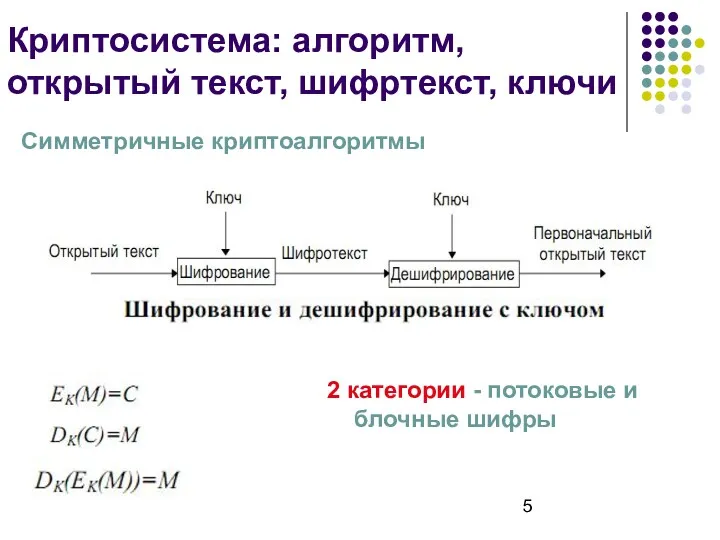

- 5. Криптосистема: алгоритм, открытый текст, шифртекст, ключи Симметричные криптоалгоритмы 2 категории - потоковые и блочные шифры

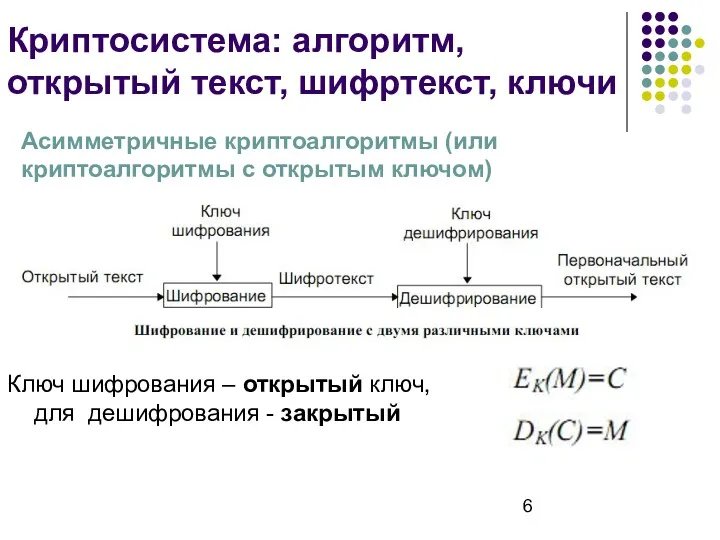

- 6. Криптосистема: алгоритм, открытый текст, шифртекст, ключи Асимметричные криптоалгоритмы (или криптоалгоритмы с открытым ключом) Ключ шифрования –

- 7. Для чего шифровать??? Обеспечение конфиденциальности Проверка подлинности (получатель может проверить источник, злоумышленник нет) Проверка целостности (получатель

- 8. Криптоанализ Смысл криптографии – сохранение открытого текста, ключа (либо и того, и другого) от злоумышленника Предполагается,

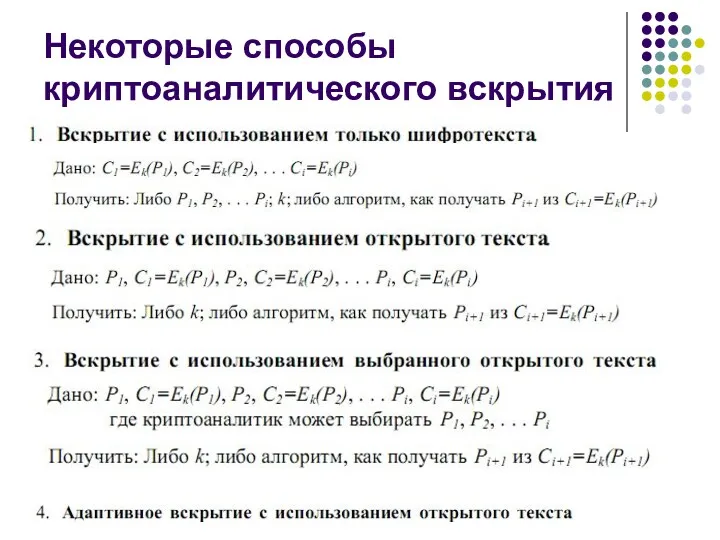

- 9. Некоторые способы криптоаналитического вскрытия

- 10. Данные “скорее всего” в безопасности, если …… Стоимость взлома алгоритма больше, чем зашифрованные данных Время взлома

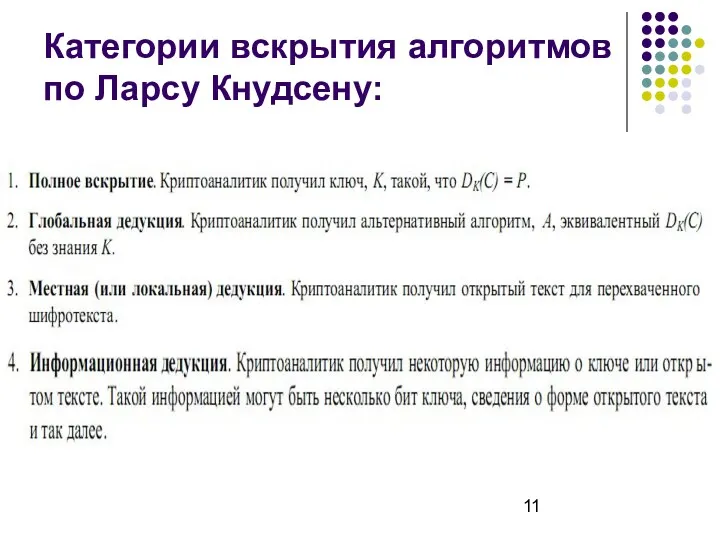

- 11. Категории вскрытия алгоритмов по Ларсу Кнудсену:

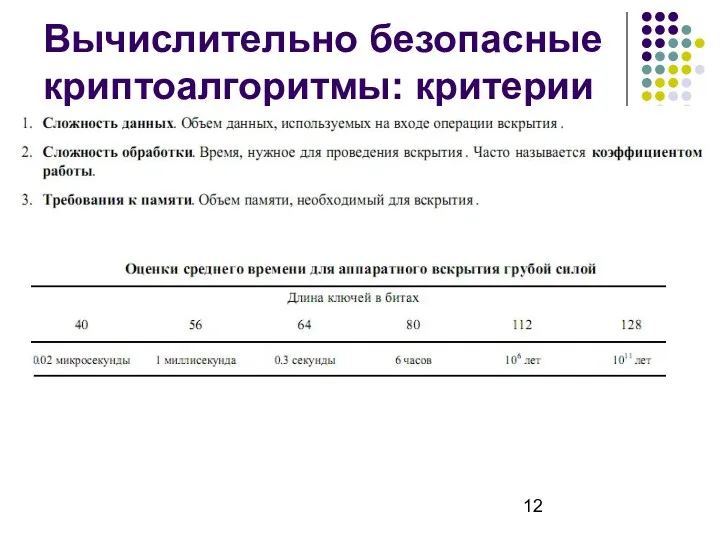

- 12. Вычислительно безопасные криптоалгоритмы: критерии

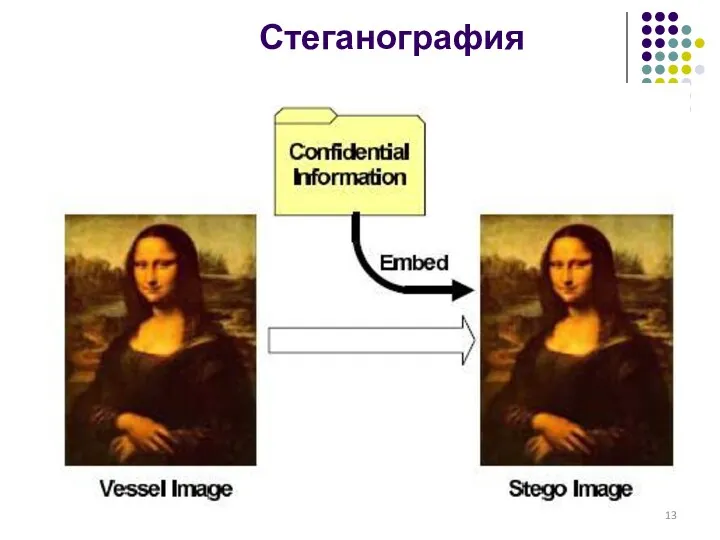

- 13. Стеганография

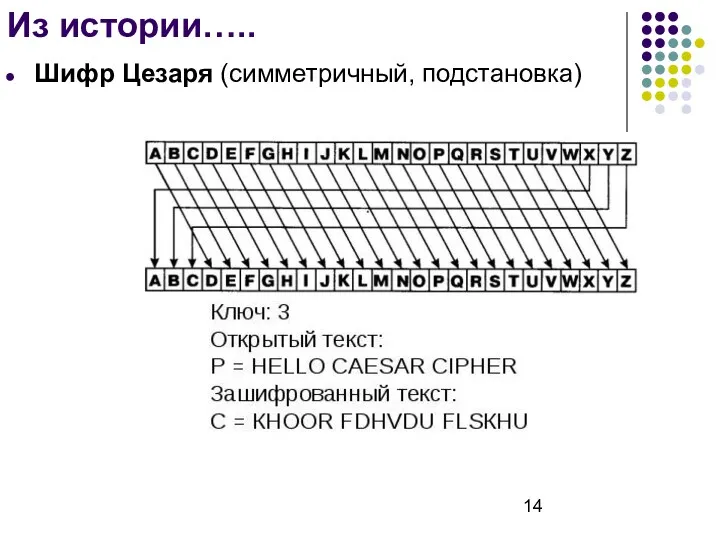

- 14. Из истории….. Шифр Цезаря (симметричный, подстановка)

- 15. Из истории….. Роторные машины (1920-е гг.)

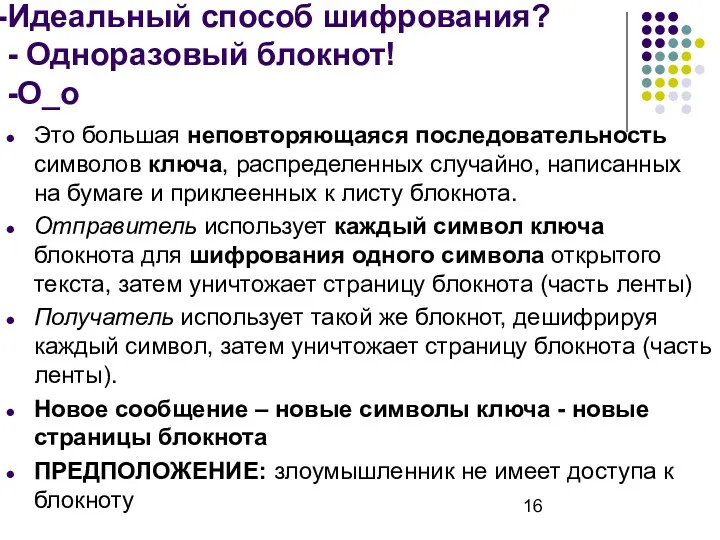

- 16. Идеальный способ шифрования? - Одноразовый блокнот! -О_о Это большая неповторяющаяся последовательность символов ключа, распределенных случайно, написанных

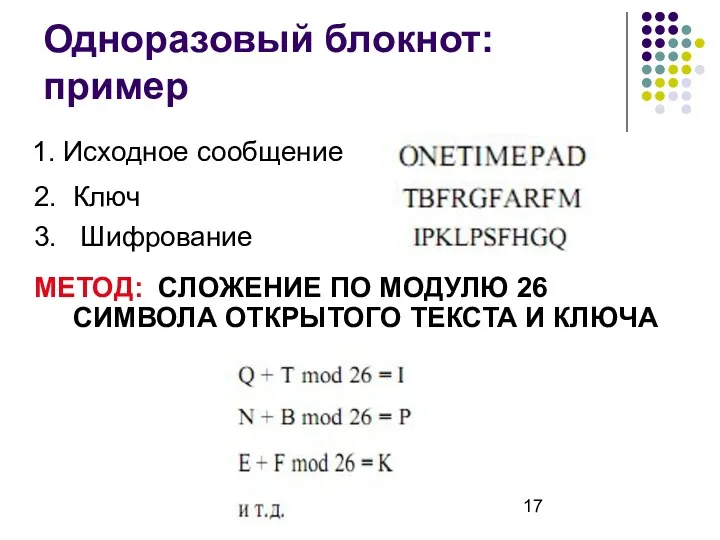

- 17. Одноразовый блокнот: пример 1. Исходное сообщение 2. Ключ 3. Шифрование МЕТОД: СЛОЖЕНИЕ ПО МОДУЛЮ 26 СИМВОЛА

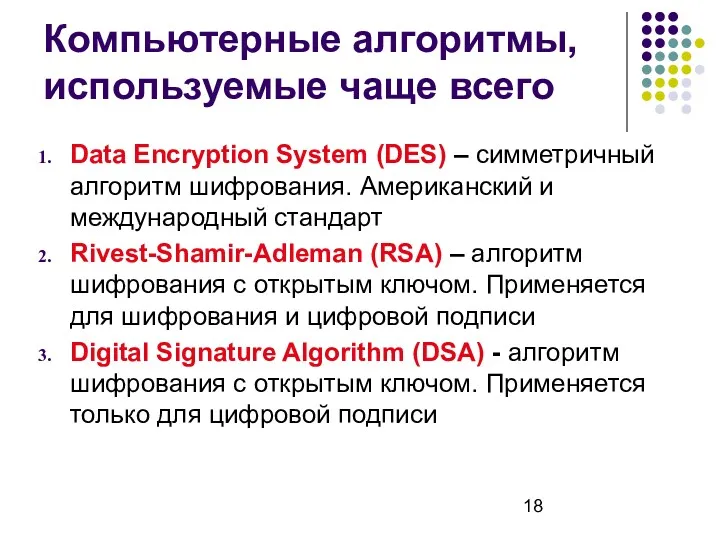

- 18. Компьютерные алгоритмы, используемые чаще всего Data Encryption System (DES) – симметричный алгоритм шифрования. Американский и международный

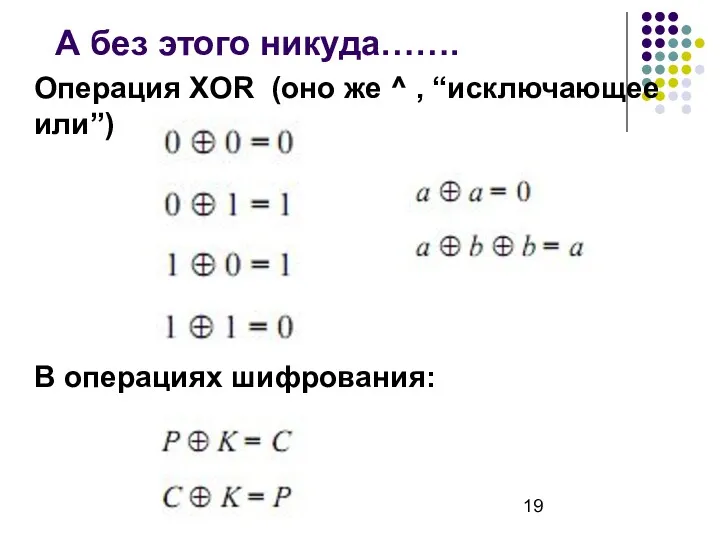

- 19. А без этого никуда……. Операция XOR (оно же ^ , “исключающее или”) В операциях шифрования:

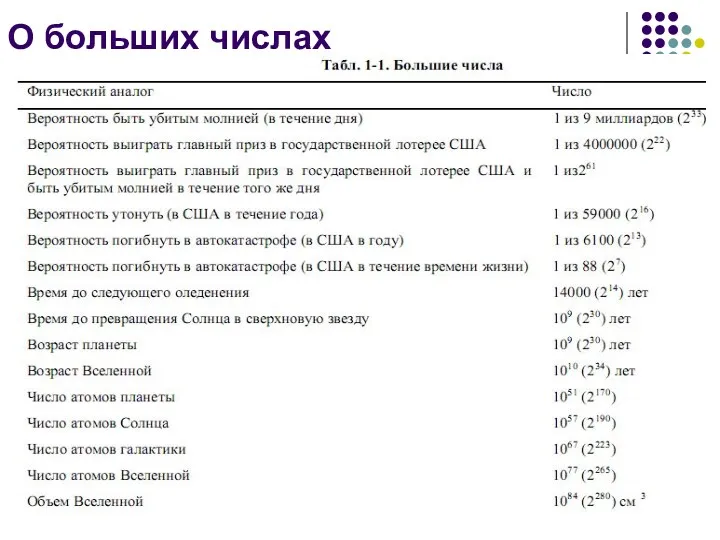

- 20. О больших числах

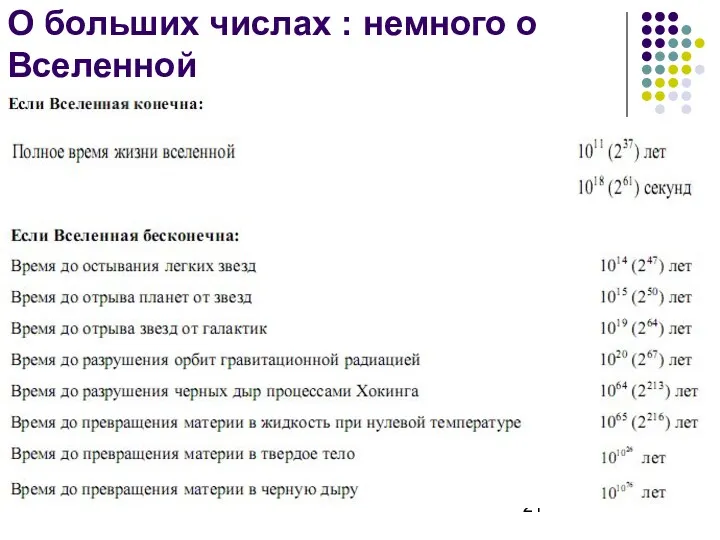

- 21. О больших числах : немного о Вселенной

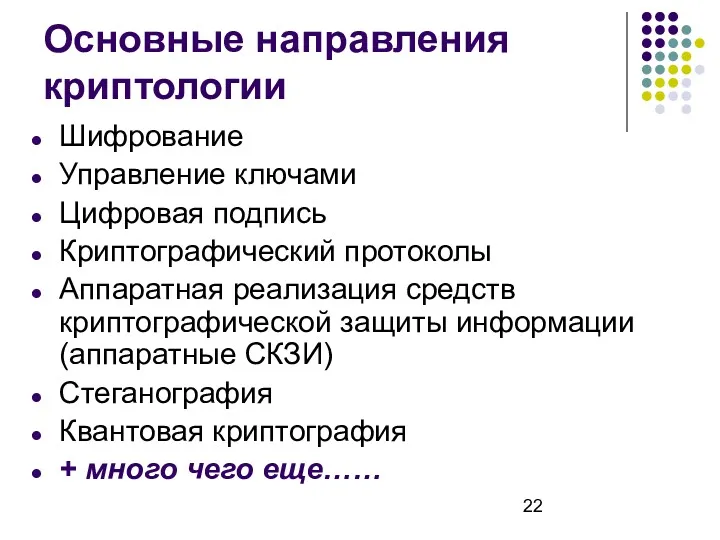

- 22. Основные направления криптологии Шифрование Управление ключами Цифровая подпись Криптографический протоколы Аппаратная реализация средств криптографической защиты информации

- 23. II. Математические основы О СВЯЗИ ТЕОРИИ СЛОЖНОСТИ И ТЕОРИИ ЭЛЕМЕНТАРНЫХ ЧИСЕЛ

- 24. Понятие вычислительной сложности

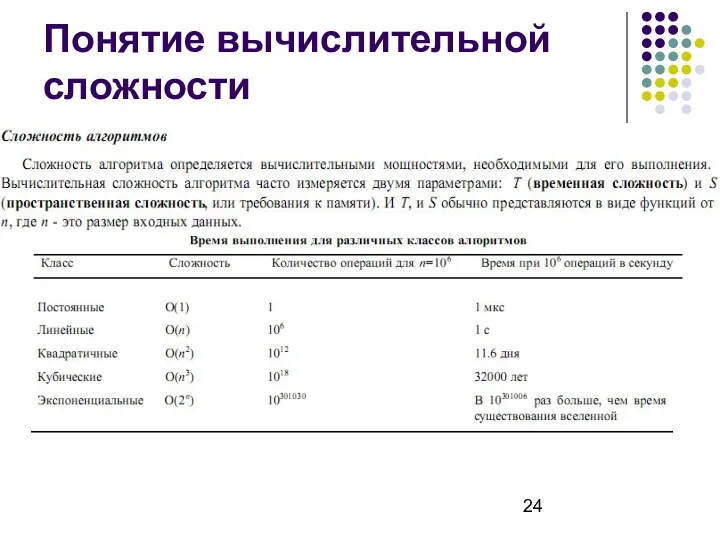

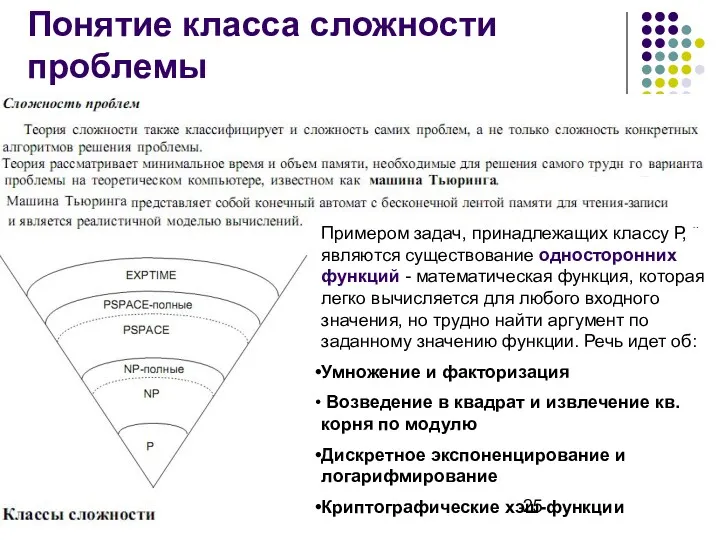

- 25. Понятие класса сложности проблемы Примером задач, принадлежащих классу Р, являются существование односторонних функций - математическая функция,

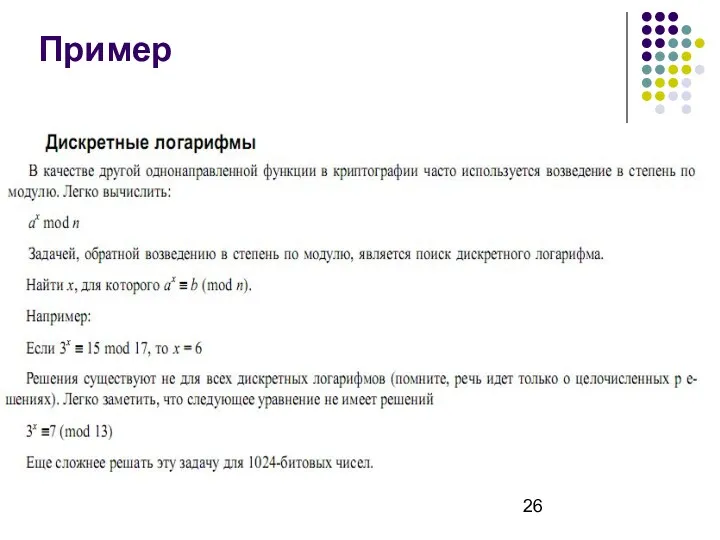

- 26. Пример

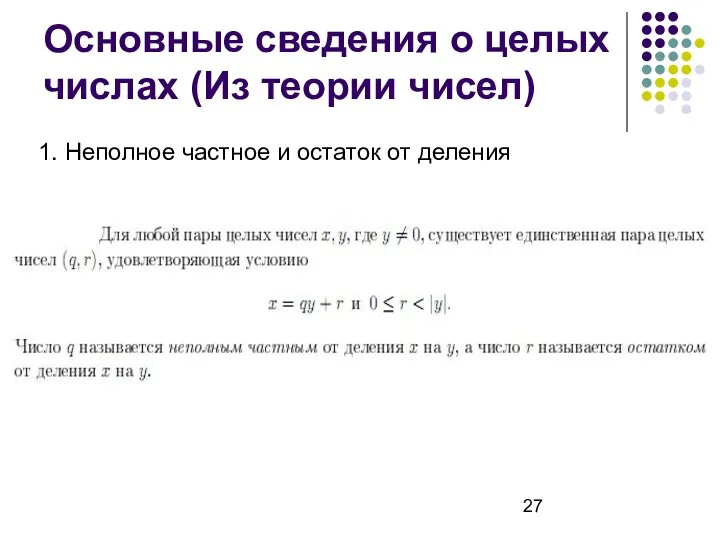

- 27. Основные сведения о целых числах (Из теории чисел) 1. Неполное частное и остаток от деления

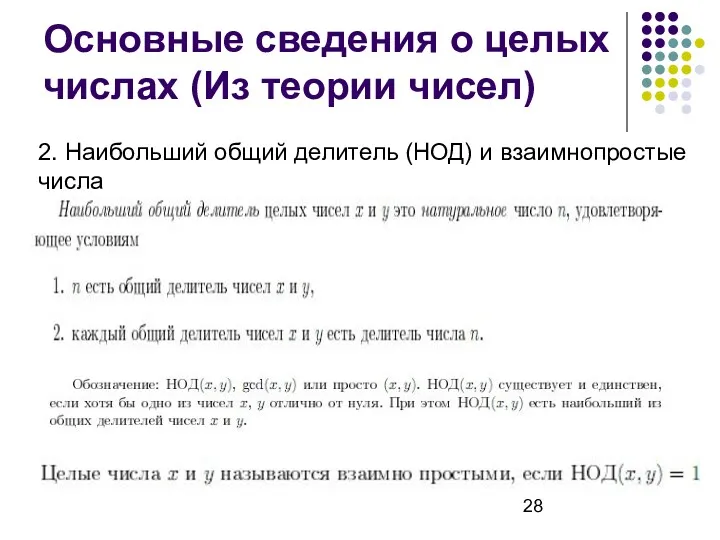

- 28. Основные сведения о целых числах (Из теории чисел) 2. Наибольший общий делитель (НОД) и взаимнопростые числа

- 29. Основные сведения о целых числах (Из теории чисел) 3. Алгоритм Евклида для нахождения НОД. Например, найдем

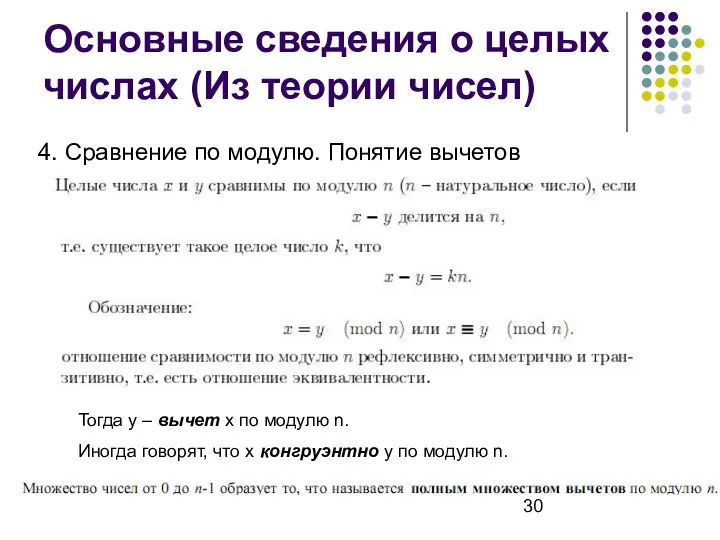

- 30. Основные сведения о целых числах (Из теории чисел) 4. Сравнение по модулю. Понятие вычетов Тогда y

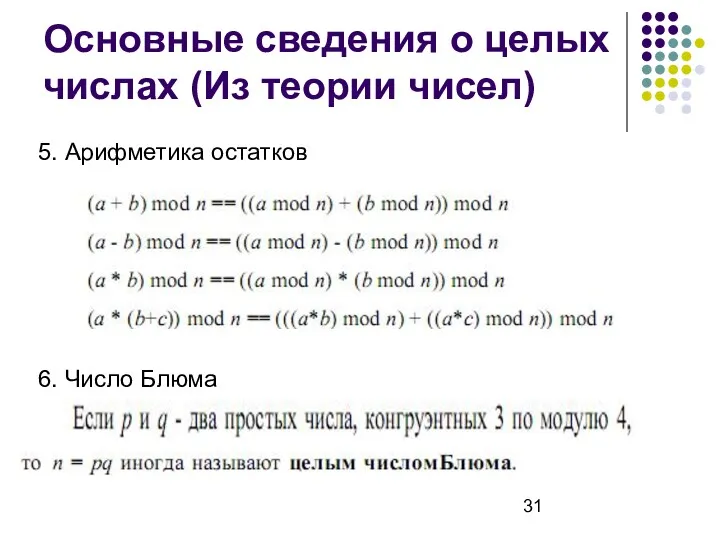

- 31. Основные сведения о целых числах (Из теории чисел) 5. Арифметика остатков 6. Число Блюма

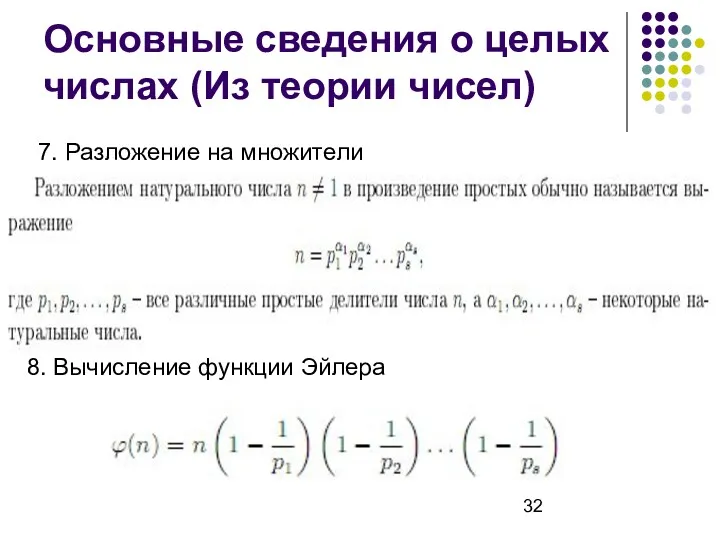

- 32. Основные сведения о целых числах (Из теории чисел) 7. Разложение на множители 8. Вычисление функции Эйлера

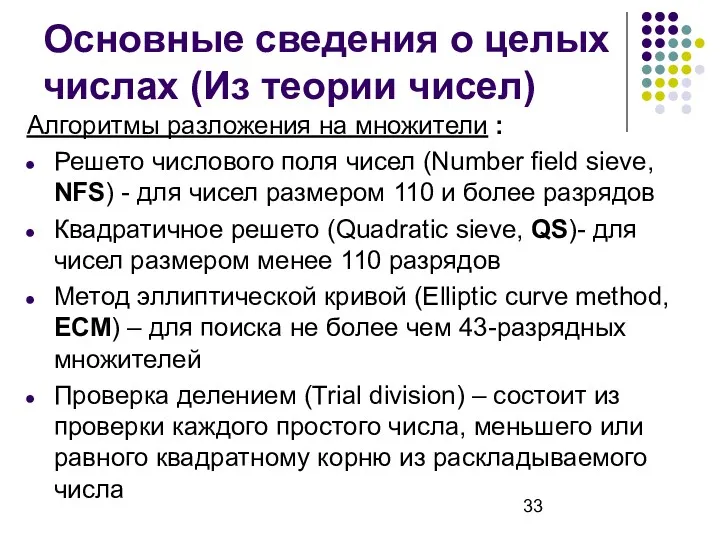

- 33. Основные сведения о целых числах (Из теории чисел) Алгоритмы разложения на множители : Решето числового поля

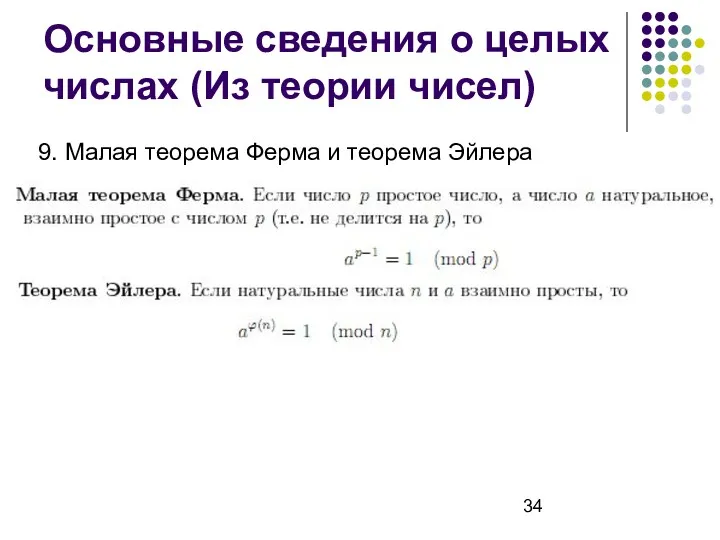

- 34. Основные сведения о целых числах (Из теории чисел) 9. Малая теорема Ферма и теорема Эйлера

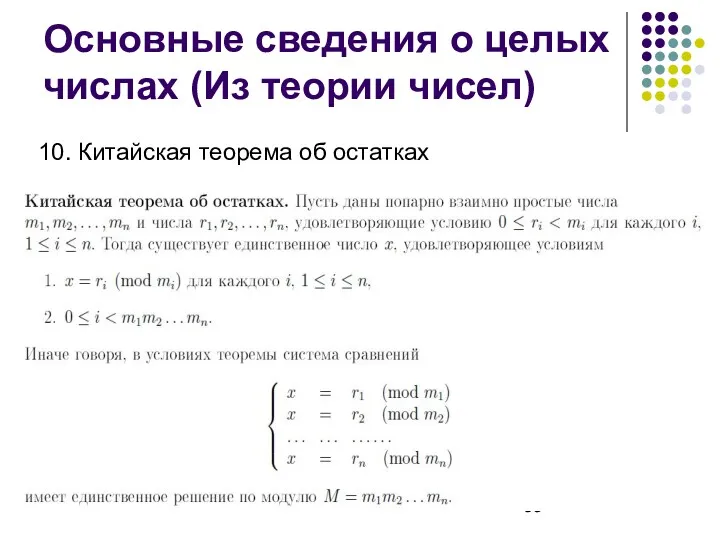

- 35. Основные сведения о целых числах (Из теории чисел) 10. Китайская теорема об остатках

- 36. III. Про ключи Длина ключа Некоторые вопросы управления криптографическими ключами

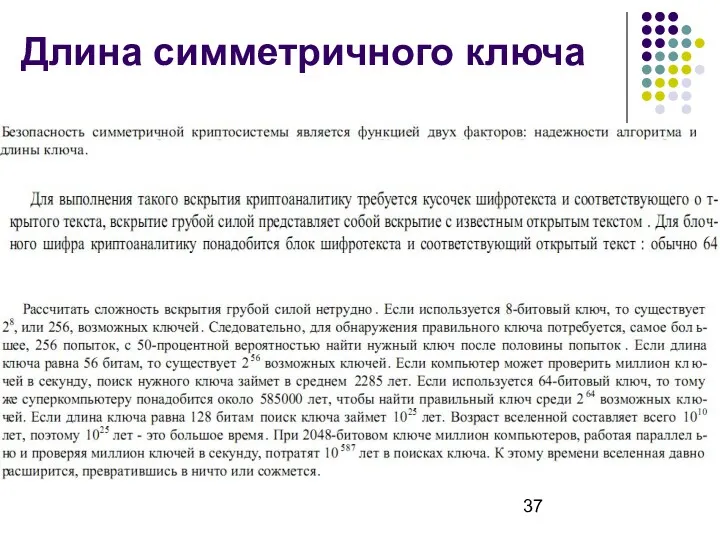

- 37. Длина симметричного ключа

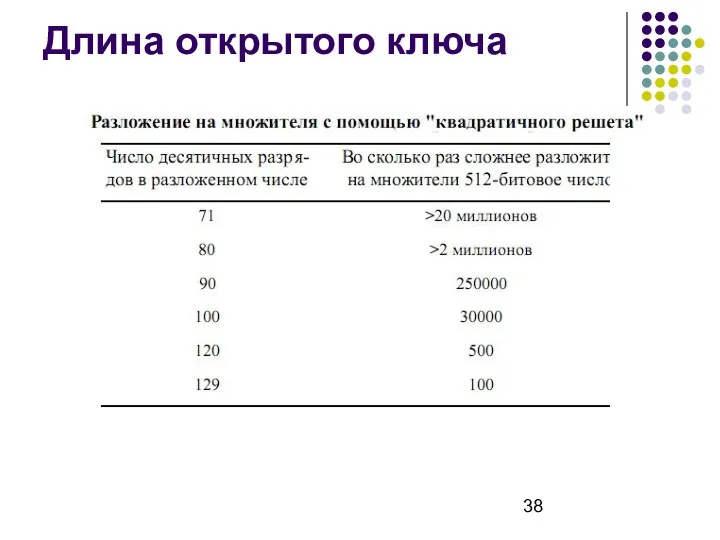

- 38. Длина открытого ключа

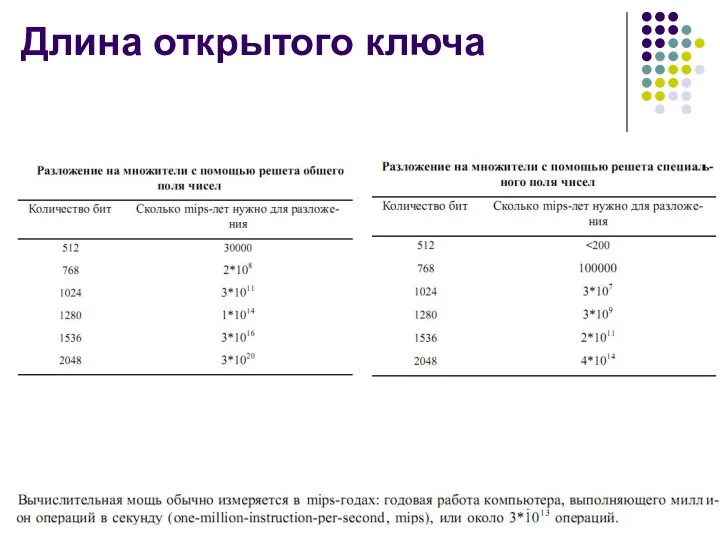

- 39. Длина открытого ключа

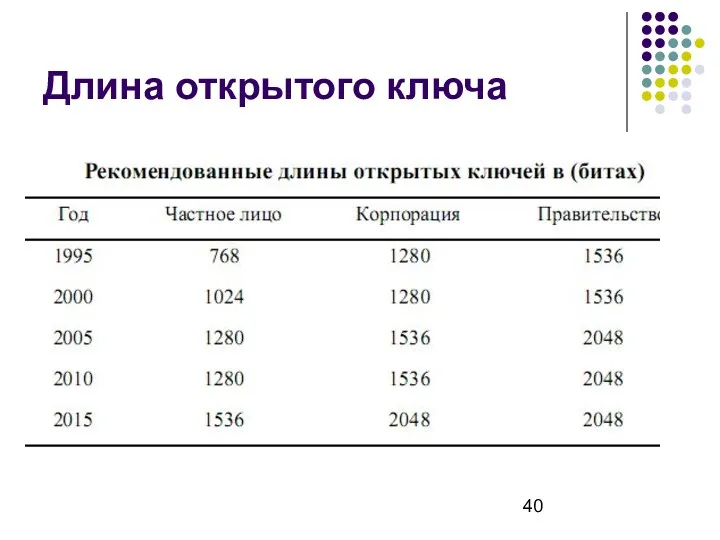

- 40. Длина открытого ключа

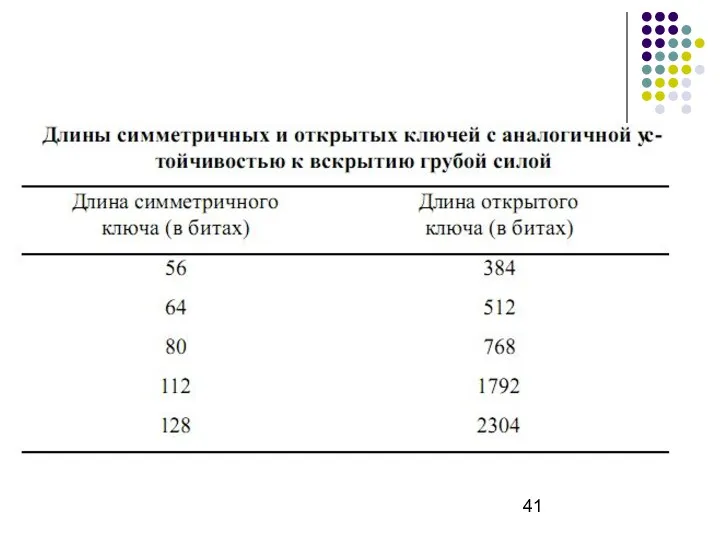

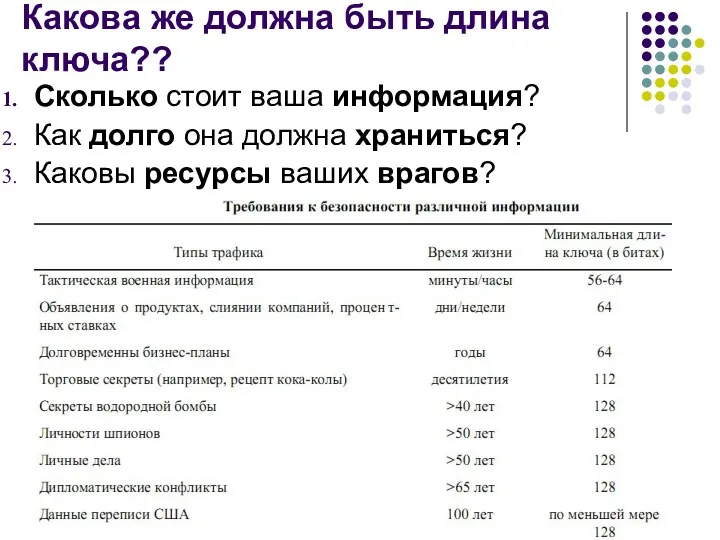

- 42. Какова же должна быть длина ключа?? Сколько стоит ваша информация? Как долго она должна храниться? Каковы

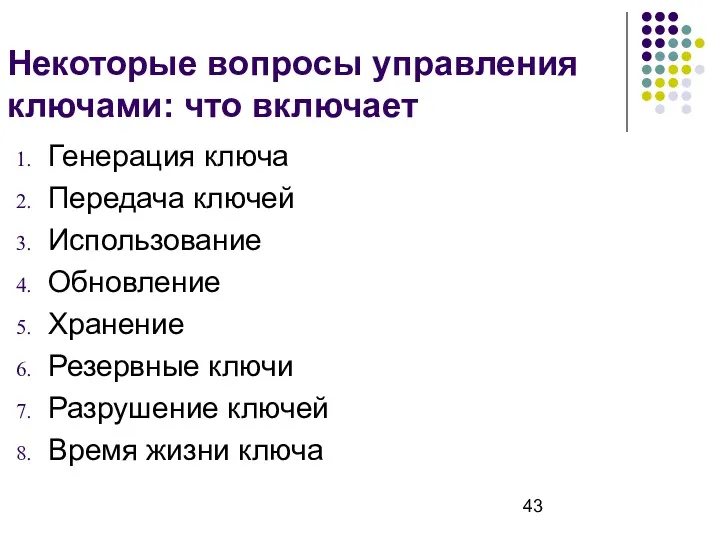

- 43. Некоторые вопросы управления ключами: что включает Генерация ключа Передача ключей Использование Обновление Хранение Резервные ключи Разрушение

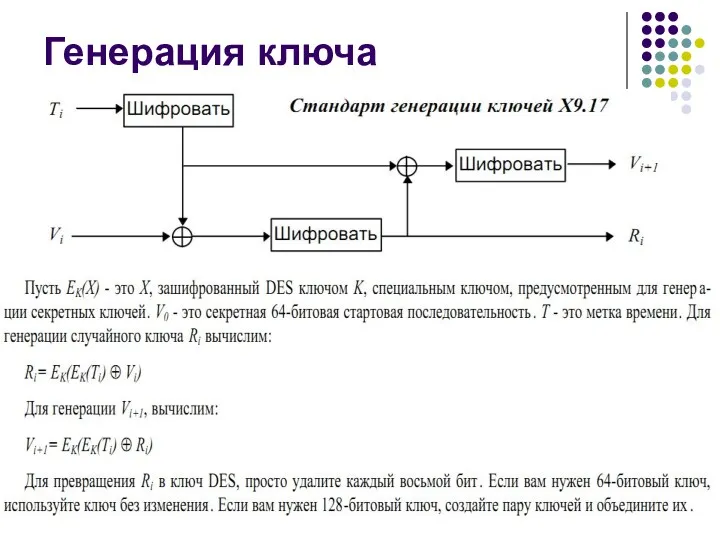

- 44. Генерация ключа

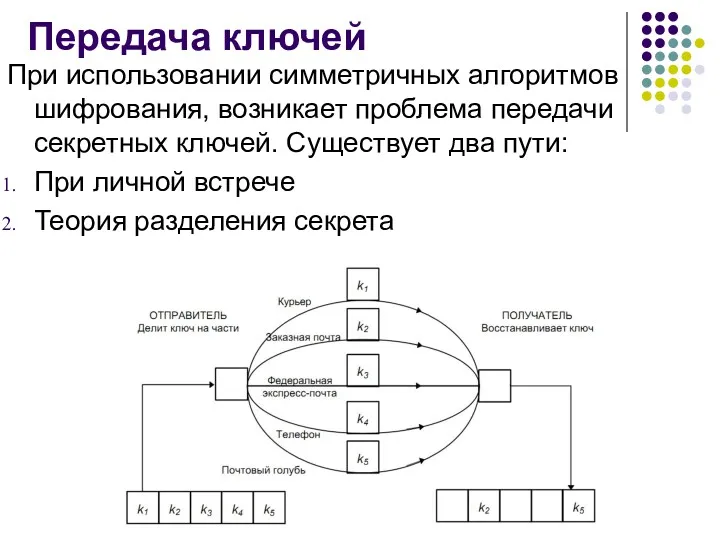

- 45. Передача ключей При использовании симметричных алгоритмов шифрования, возникает проблема передачи секретных ключей. Существует два пути: При

- 49. Время жизни ключа

- 50. IV. Кое-что о блочных шифрах DES IDEA ГОСТ

- 51. Data Encryption System (DES): описание

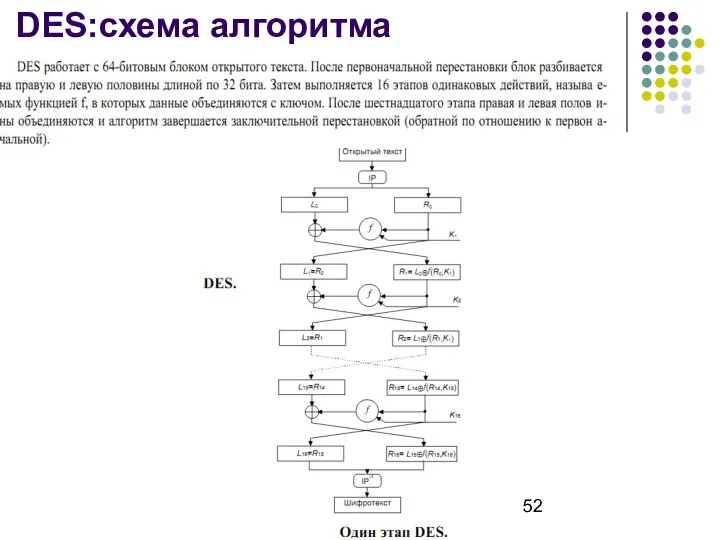

- 52. DES:схема алгоритма

- 53. DES: дешифровка Алгоритм и функция шифрования и дешифрования одни и те же Отличие: ключи дешифрования используются

- 54. Стандарт шифрования IDEA ПРОФАЙЛ: Блок длиной 64 бита Длина ключа 128 бит Работают с 16-битовыми подблоками

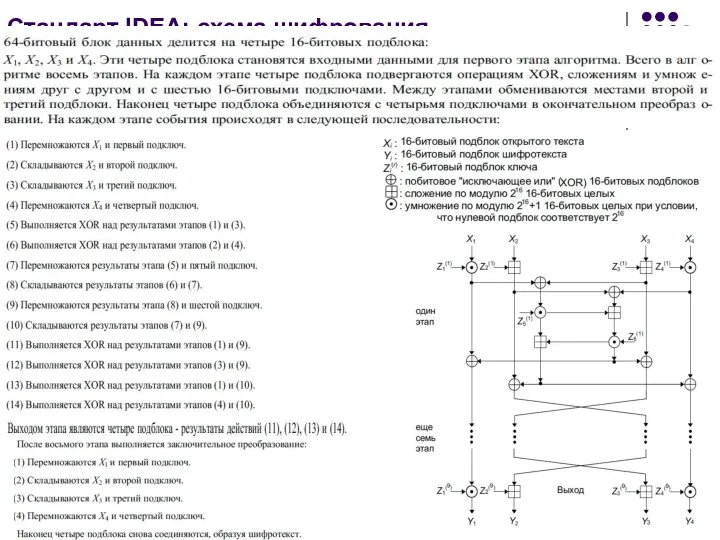

- 55. Стандарт IDEA: схема шифрования

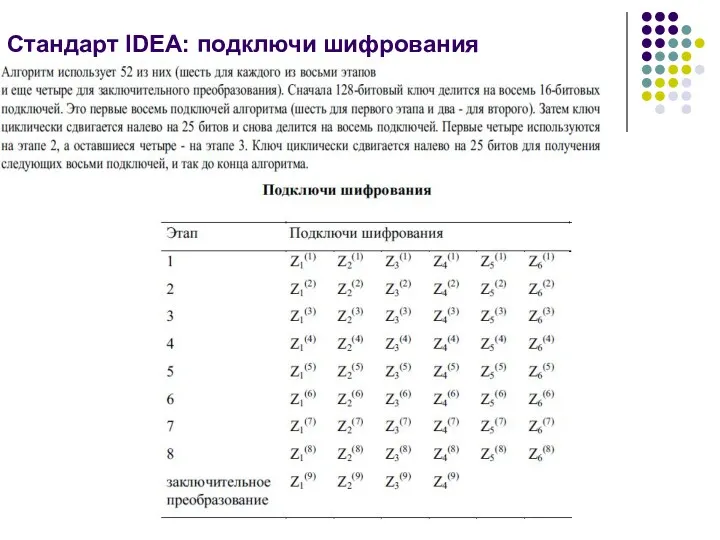

- 56. Стандарт IDEA: подключи шифрования

- 57. Стандарт IDEA: дешифрование Дешифрование производится по тому же самому алгоритму Применяются обратные значения ключей по отношению

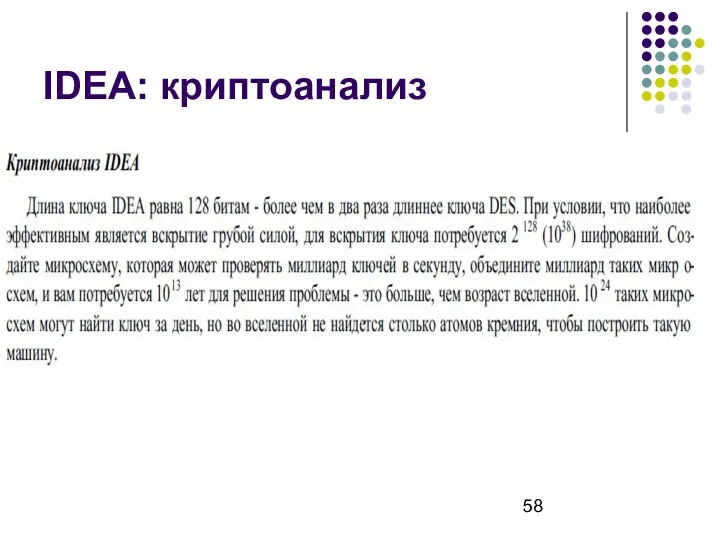

- 58. IDEA: криптоанализ

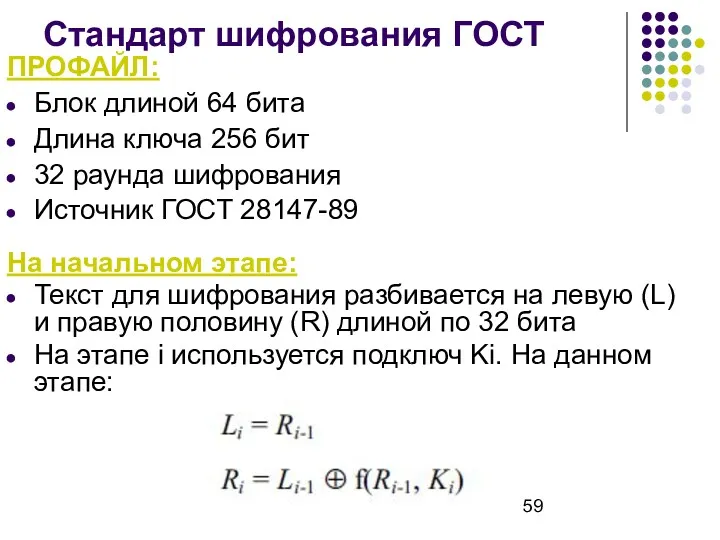

- 59. Стандарт шифрования ГОСТ ПРОФАЙЛ: Блок длиной 64 бита Длина ключа 256 бит 32 раунда шифрования Источник

- 60. Функция f

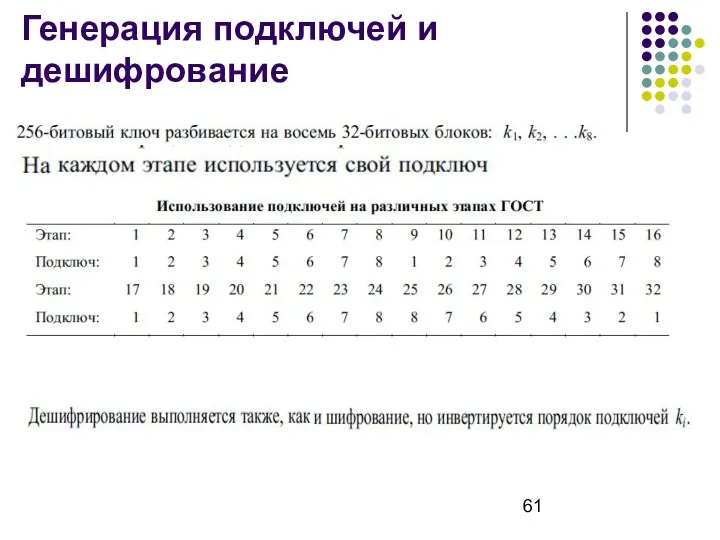

- 61. Генерация подключей и дешифрование

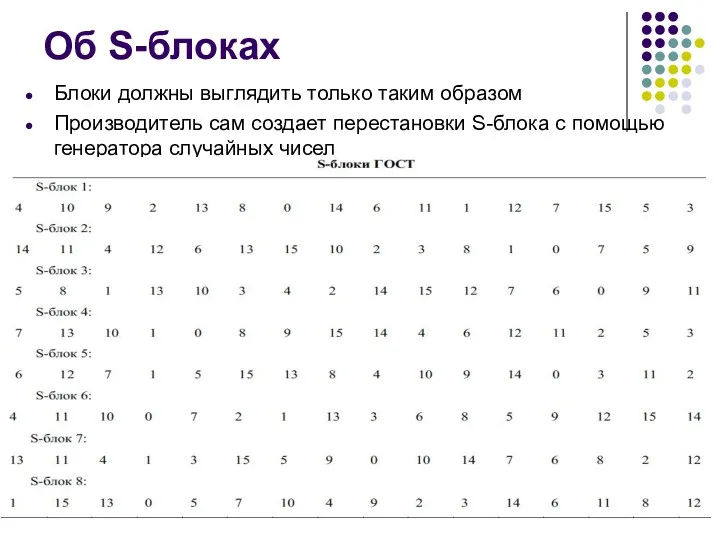

- 62. Об S-блоках Блоки должны выглядить только таким образом Производитель сам создает перестановки S-блока с помощью генератора

- 63. Криптоанализ ГОСТа (сравниваем с DES) Длина ключа 256 бит. Это много.+ еще секретные S-блоки 32 раунда

- 64. IV. Немного о потоковых шифрах А что это?... RC4

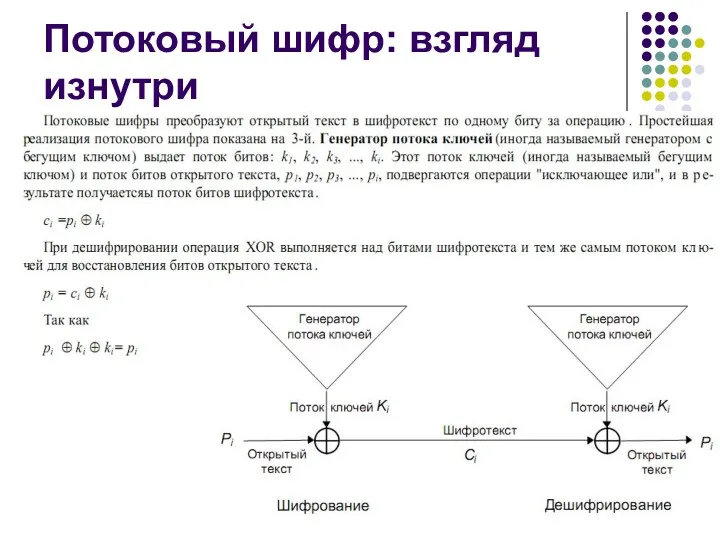

- 65. Потоковый шифр: взгляд изнутри

- 66. Потоковый шифр: безопасность

- 67. RC4: шифрование и дешифрование ПРОФАЙЛ: Потоковый шифр Ключ переменный Работают с 16-битовыми подблоками

- 68. V. Генерация псевдослучайных последовательностей «Генерация случайных чисел слишком важна, чтобы оставлять её на волю случая». математик

- 69. Генератор псевдослучайных чисел (ГПСЧ) — алгоритм, порождающий последовательность чисел, элементы которой почти независимы друг от друга

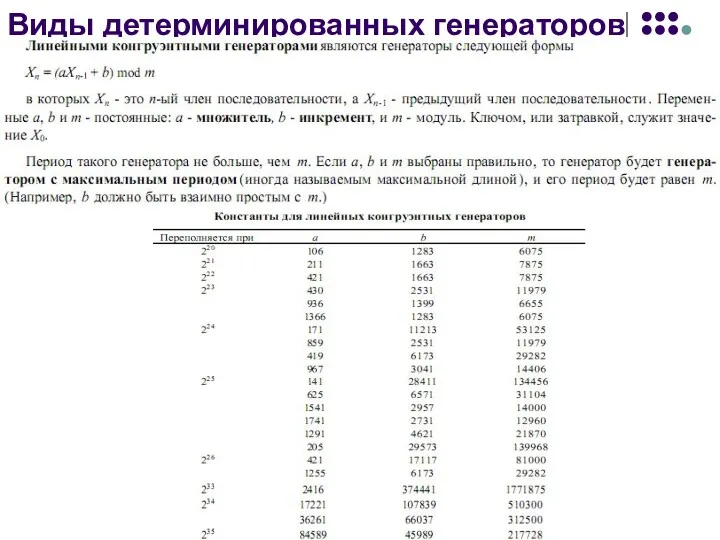

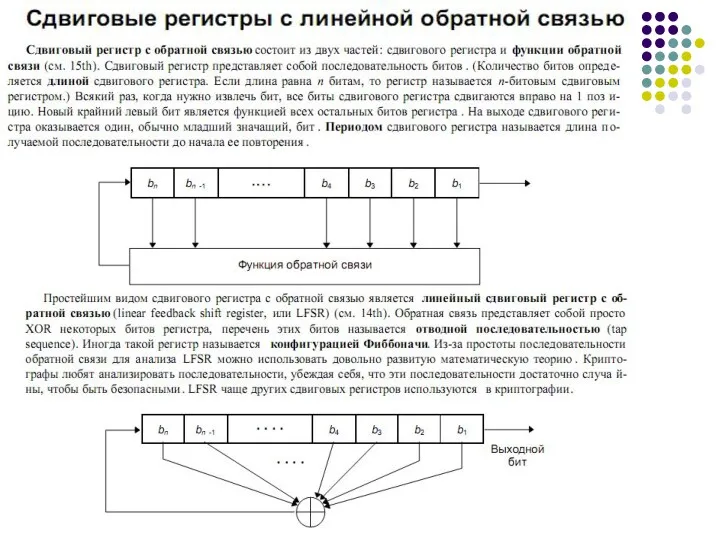

- 70. Виды детерминированных генераторов

- 72. VI. Однонаправленные хэш-функции Основы MD2

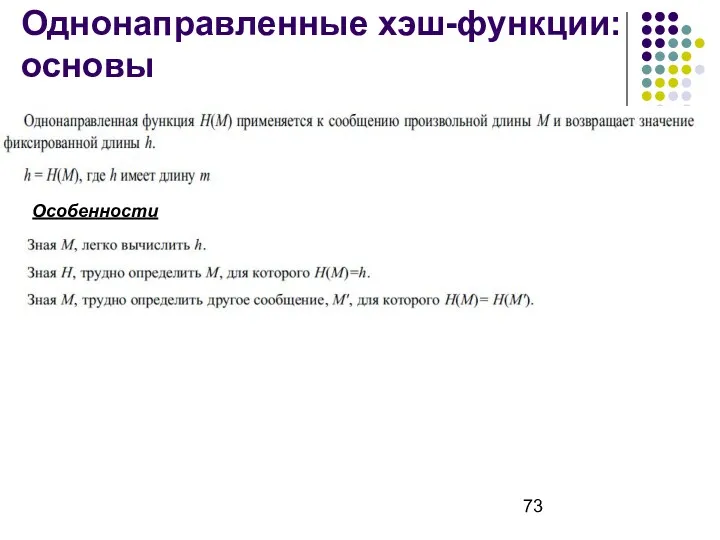

- 73. Однонаправленные хэш-функции: основы Особенности

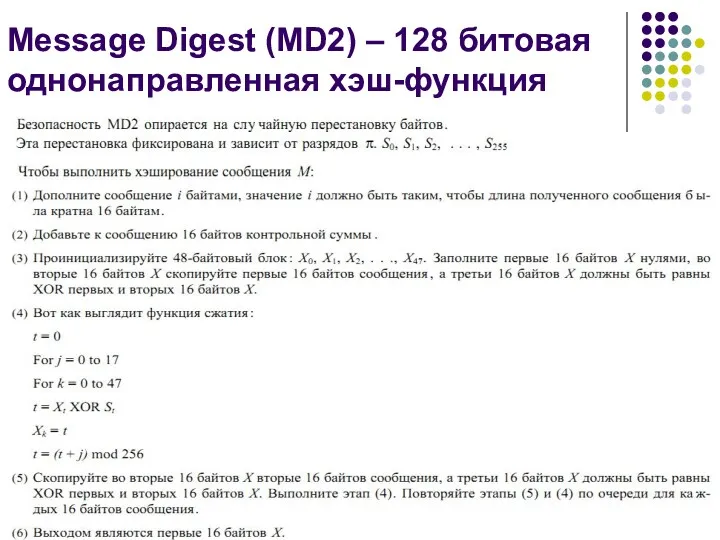

- 74. Message Digest (MD2) – 128 битовая однонаправленная хэш-функция

- 75. VII. Алгоритмы шифрования с открытым ключом RSA ElGamal

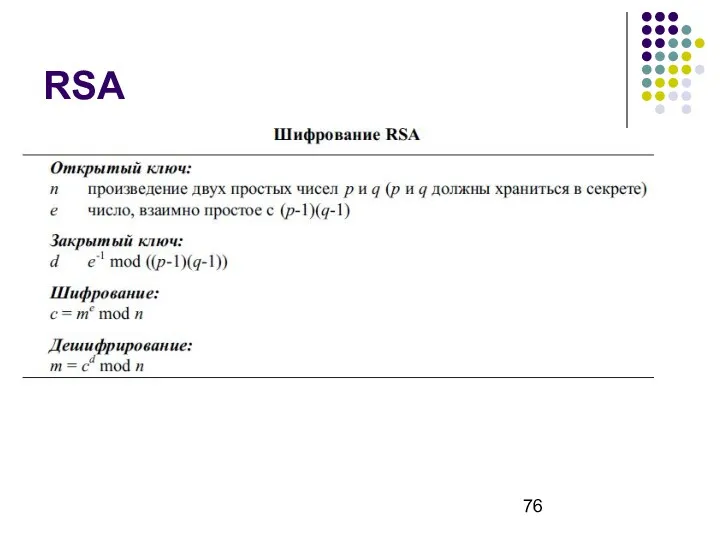

- 76. RSA

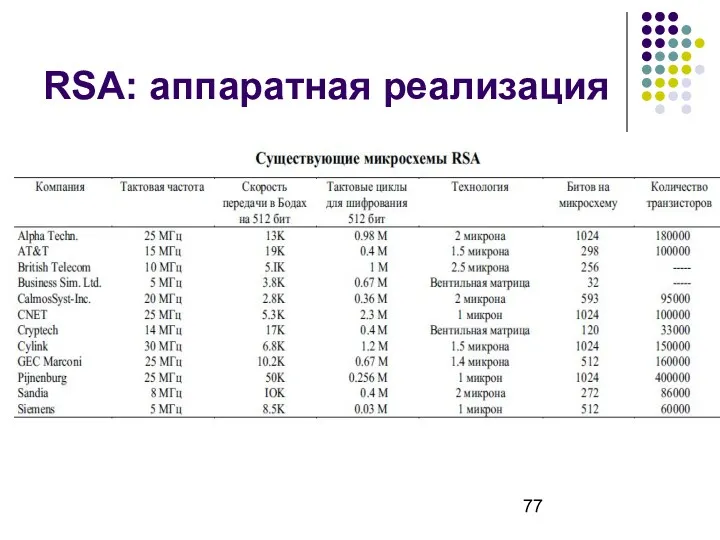

- 77. RSA: аппаратная реализация

- 78. RSA: безопасность Разложить n на множители, чтобы восстановить m по с и е Угадать (р-1)(q-1)

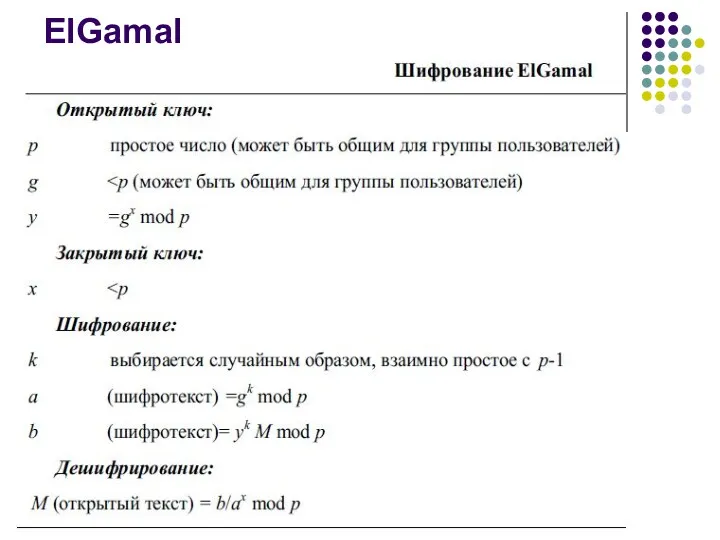

- 79. ElGamal

- 80. VIII. Алгоритмы цифровой подписи DSA ГОСТ Р 34.10-94 С использованием дискретных логарифмов

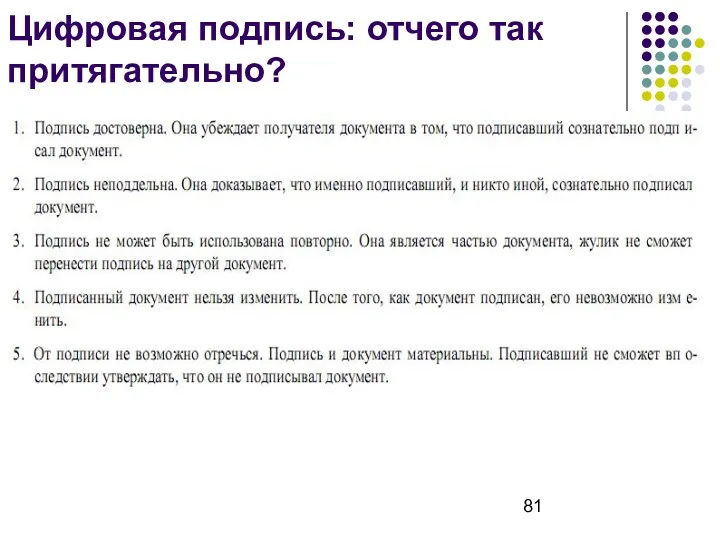

- 81. Цифровая подпись: отчего так притягательно?

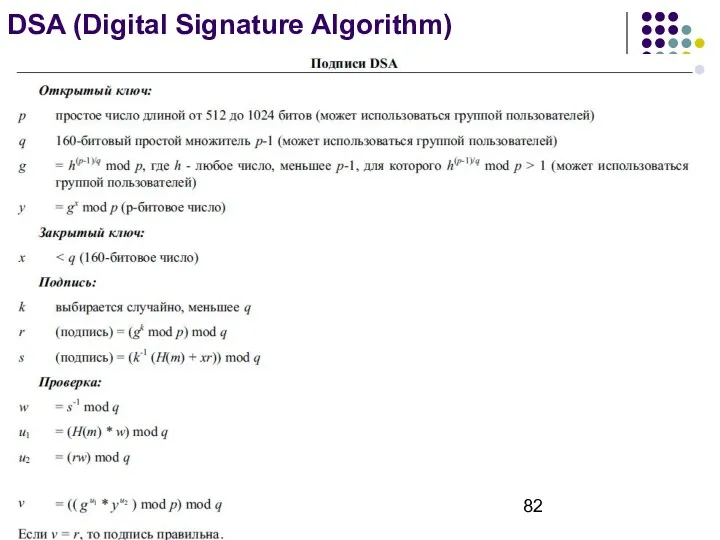

- 82. DSA (Digital Signature Algorithm)

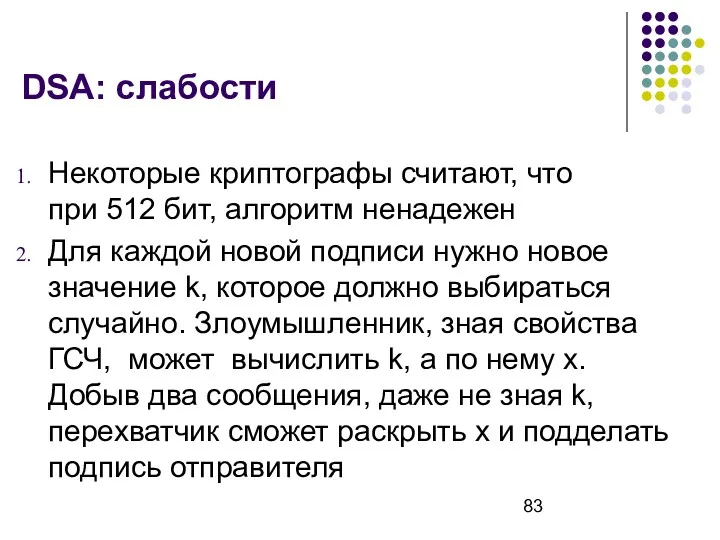

- 83. DSA: слабости Некоторые криптографы считают, что при 512 бит, алгоритм ненадежен Для каждой новой подписи нужно

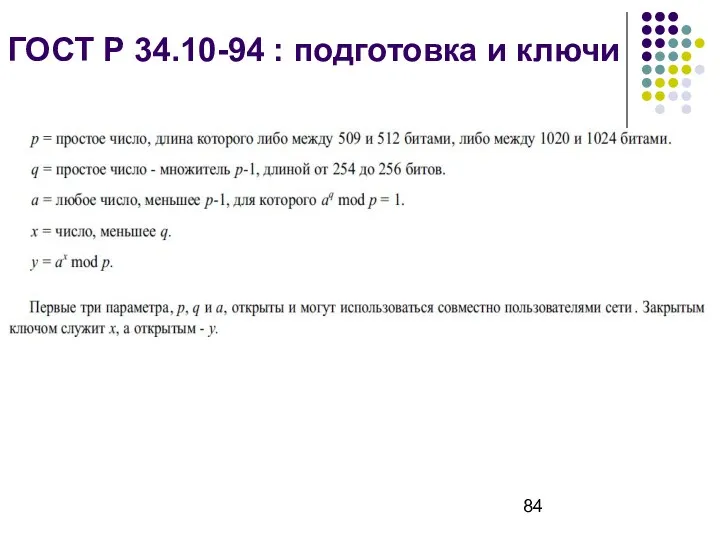

- 84. ГОСТ Р 34.10-94 : подготовка и ключи

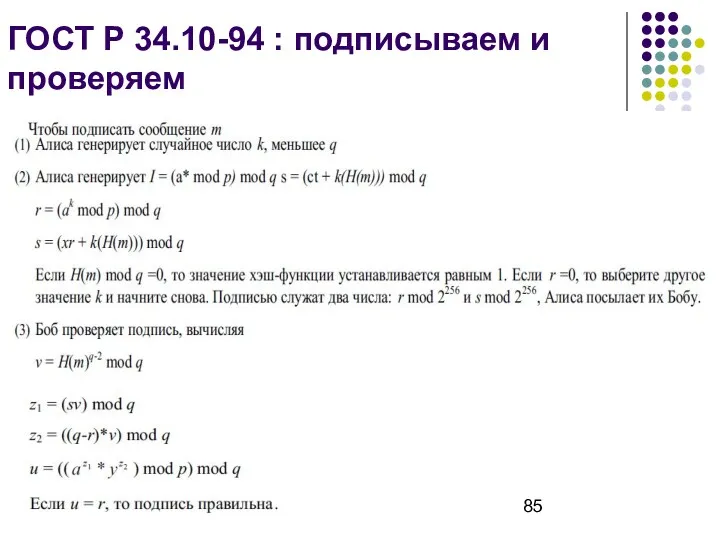

- 85. ГОСТ Р 34.10-94 : подписываем и проверяем

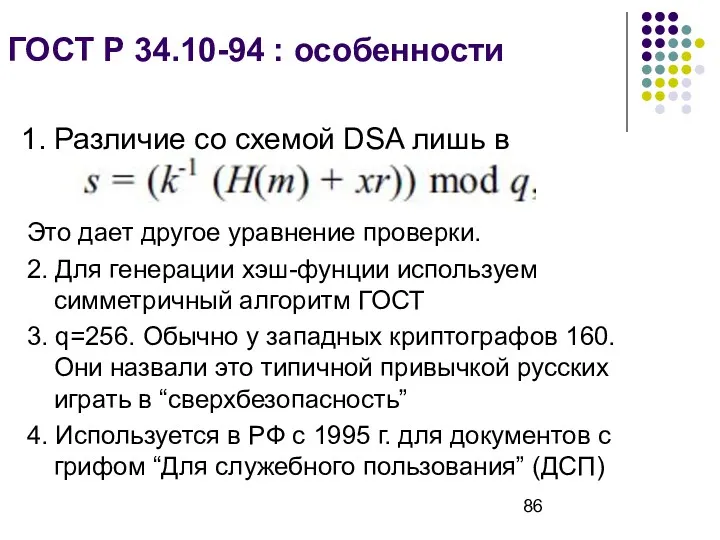

- 86. ГОСТ Р 34.10-94 : особенности Это дает другое уравнение проверки. 2. Для генерации хэш-фунции используем симметричный

- 87. Отличия от нового ГОСТ 34.10-2012

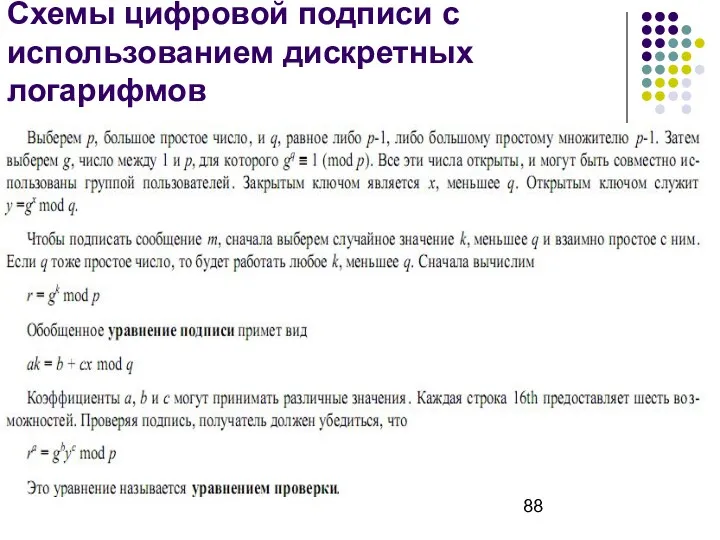

- 88. Схемы цифровой подписи с использованием дискретных логарифмов

- 89. IX. Протоколы идентификации Схема проверки подлинности и подписи Клауса Шнорра

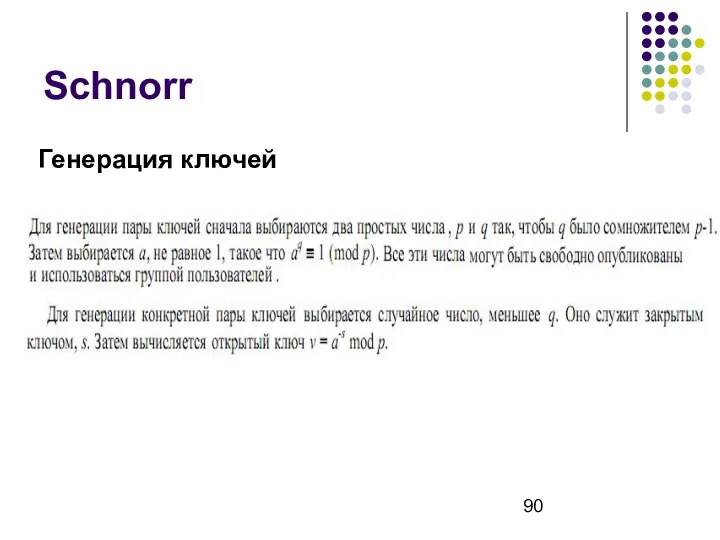

- 90. Генерация ключей Schnorr

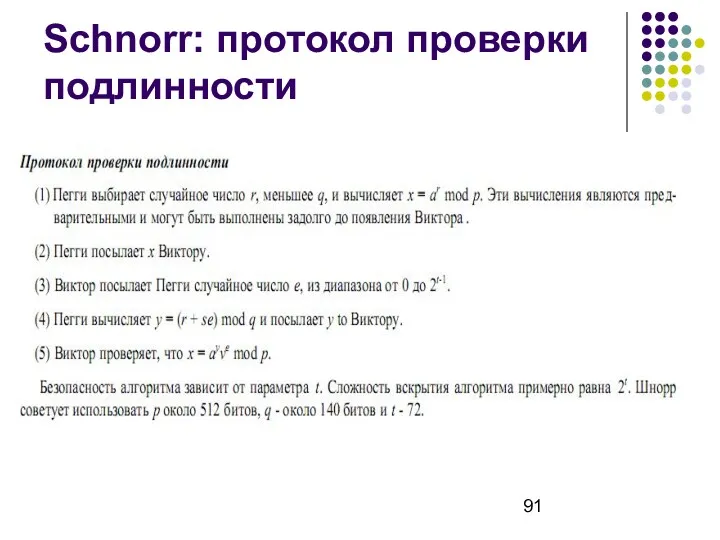

- 91. Schnorr: протокол проверки подлинности

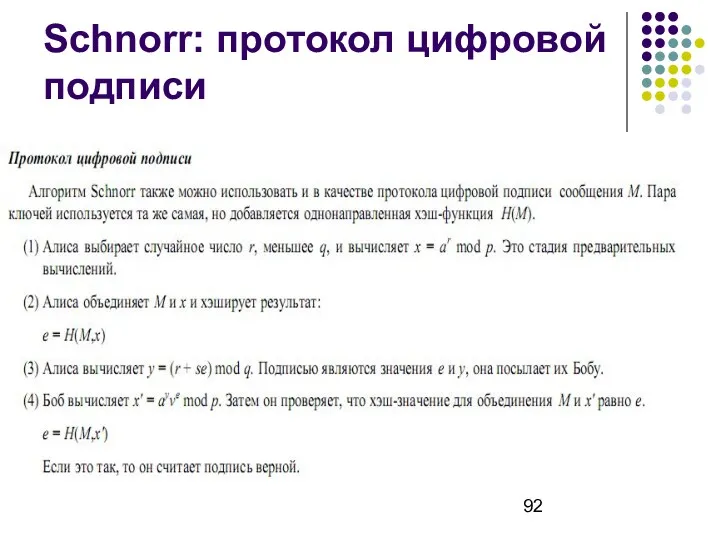

- 92. Schnorr: протокол цифровой подписи

- 93. X. Алгоритмы обмена ключами Алгоритм Диффи-Хэллмана Трехпроходный протокол Шамира

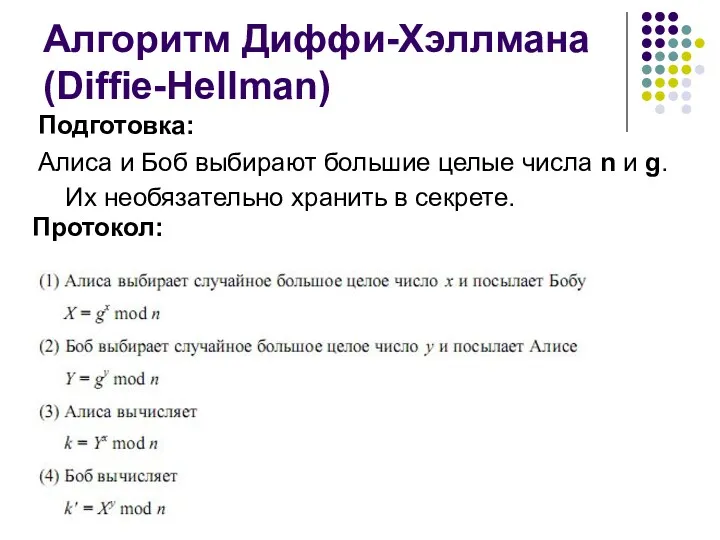

- 94. Алгоритм Диффи-Хэллмана (Diffie-Hellman) Подготовка: Алиса и Боб выбирают большие целые числа n и g. Их необязательно

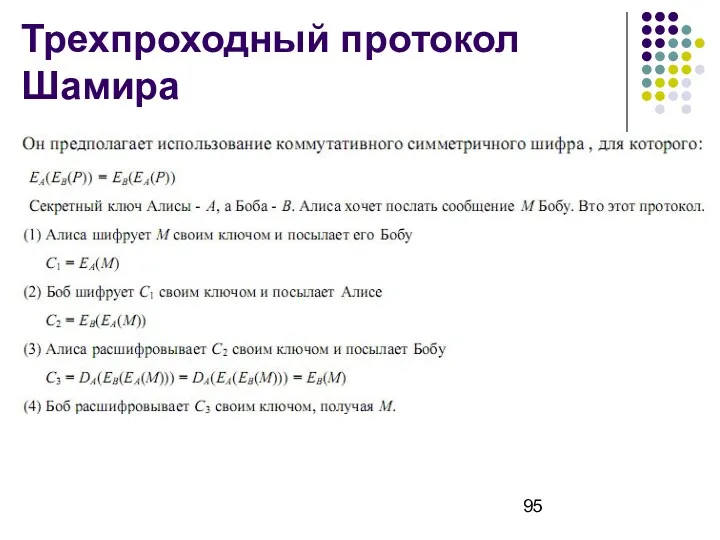

- 95. Трехпроходный протокол Шамира

- 96. Вместо заключения: ЕЩЕ РАЗ о высоком Квантовая криптография

- 97. Учитывая неопределенность квантового мира….. Вспомним квантовую механику:

- 98. Как это можно использовать?

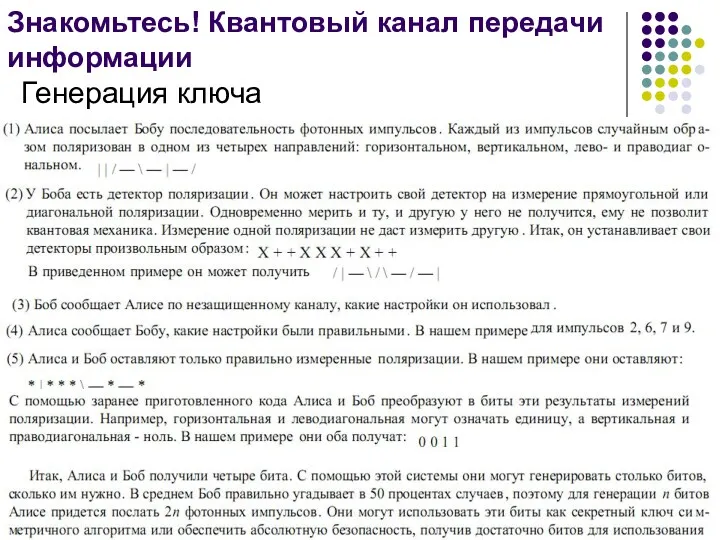

- 99. Знакомьтесь! Квантовый канал передачи информации Генерация ключа

- 100. В чем соль?

- 101. ВЫВОД КРИПТОГРАФИЯ- НАУКА СЛОЖНАЯ ! КРИПТОГРАФИЯ- НАУКА СЛОЖНАЯ ! КРИПТОГРАФИЯ- НАУКА СЛОЖНАЯ !

- 103. Скачать презентацию

Подзапросы в SQL

Подзапросы в SQL Многоуровневые списки

Многоуровневые списки Оператор цикла с параметром

Оператор цикла с параметром Database. Lection 3

Database. Lection 3 Таблицы

Таблицы Ajax. Генератор кода для вставки на сайт

Ajax. Генератор кода для вставки на сайт Функции в С++

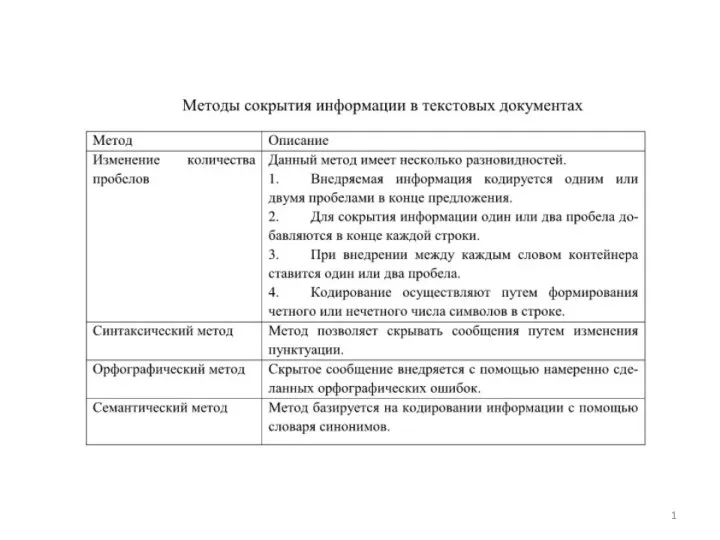

Функции в С++ Стегосистемы для других покрывающих сообщений. Лекция 4

Стегосистемы для других покрывающих сообщений. Лекция 4 Введение в операционные системы

Введение в операционные системы Роль СМИ в политической жизни общества

Роль СМИ в политической жизни общества Моделирование ВС. Модели массового обслуживания. (Тема 3.2)

Моделирование ВС. Модели массового обслуживания. (Тема 3.2) Пять игр развивающих интеллект, для взрослых

Пять игр развивающих интеллект, для взрослых Компьютерные презентации

Компьютерные презентации Обзор онлайн аудитории Беларуси

Обзор онлайн аудитории Беларуси Spring Boot. Spring Data. ORM

Spring Boot. Spring Data. ORM Методическая разработка внеклассного мероприятия Турнир знатоков Информатики Внеклассное мероприятие по информатике для учащихся 6-го класса Внеклассное мероприятие по информатике для учащихся 6-го класса Турнир знатоков ИНФОРМАТ

Методическая разработка внеклассного мероприятия Турнир знатоков Информатики Внеклассное мероприятие по информатике для учащихся 6-го класса Внеклассное мероприятие по информатике для учащихся 6-го класса Турнир знатоков ИНФОРМАТ Языки программирования C++

Языки программирования C++ Рекурсивті тәртіптерді анықтау және GNU. Prolog қолдану

Рекурсивті тәртіптерді анықтау және GNU. Prolog қолдану Здоровье-сберегающие технологии на уроках информатики

Здоровье-сберегающие технологии на уроках информатики SAP HANA – платформа для бизнеса в реальном времени

SAP HANA – платформа для бизнеса в реальном времени Форматы_графических_файлов

Форматы_графических_файлов Поиск информации в Интернете

Поиск информации в Интернете Мобильді құрылғыларға арналған операциялық жүйелер

Мобильді құрылғыларға арналған операциялық жүйелер Обработка информации и алгоритмы

Обработка информации и алгоритмы Микропроцессор

Микропроцессор Навчальні проекти

Навчальні проекти Lecture 11. Even more normalization

Lecture 11. Even more normalization WEB-Index: Аудитория интернет-проектов. Desktop, Октябрь 2017, Москва

WEB-Index: Аудитория интернет-проектов. Desktop, Октябрь 2017, Москва