Содержание

- 3. Лекция 4. Стегосистемы для других покрывающих сообщений. 4.1. Лингвистические СГС (Л-СГС) 4.2. Графические СГС (Г-СГС) 4.3.

- 4. Основной принцип построения Л-СГС 1го типа. Находить участки равномерно распределенные в некоторой области и заменять их

- 5. 2. Относительные синонимы это слова или фразы, которые могут, заменить друг друга (или нет) в зависимости

- 6. Алгоритм вложения и извлечения секретной информации для Л-СГС.

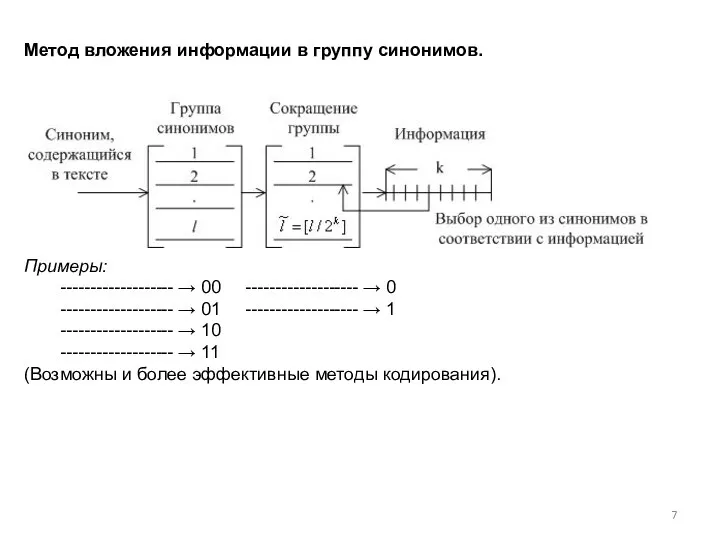

- 7. Метод вложения информации в группу синонимов. Примеры: ------------------- → 00 ------------------- → 0 ------------------- → 01

- 8. Пример построения Л-СГС. Исходный текст. Пять подземных толчков зарегистрировано за сутки на юге республики Алтай. Сила

- 9. После проверки групп относительных синонимов на совместимость с их “окружением”, производится выбор замен по заданной информации.

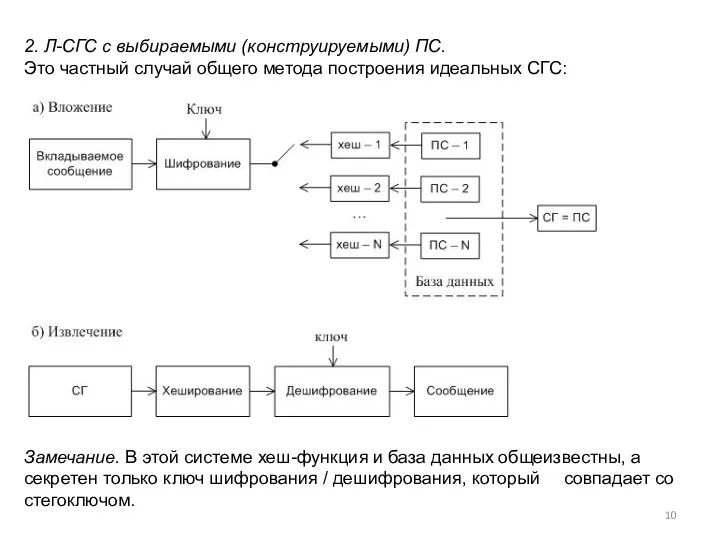

- 10. 2. Л-СГС с выбираемыми (конструируемыми) ПС. Это частный случай общего метода построения идеальных СГС: Замечание. В

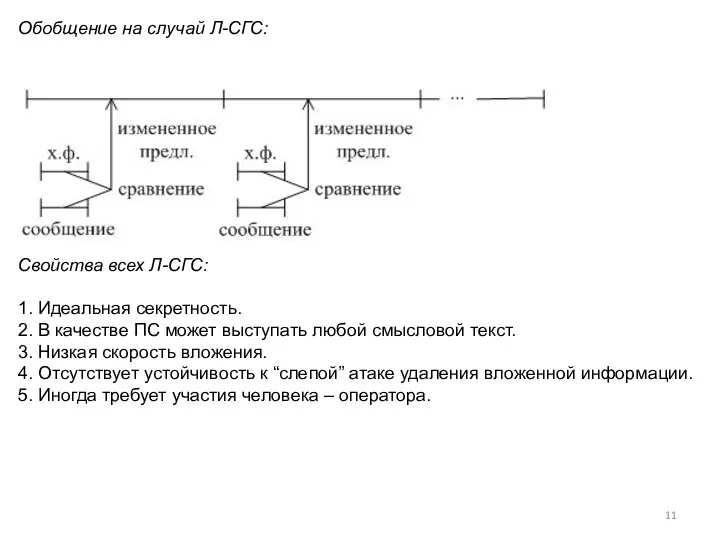

- 11. Обобщение на случай Л-СГС: Свойства всех Л-СГС: 1. Идеальная секретность. 2. В качестве ПС может выступать

- 12. 4.2. Графические СГС. ПС – графический (растровый) документ (текст, картинка, схема, формула, и т.п.) Простейшие методы

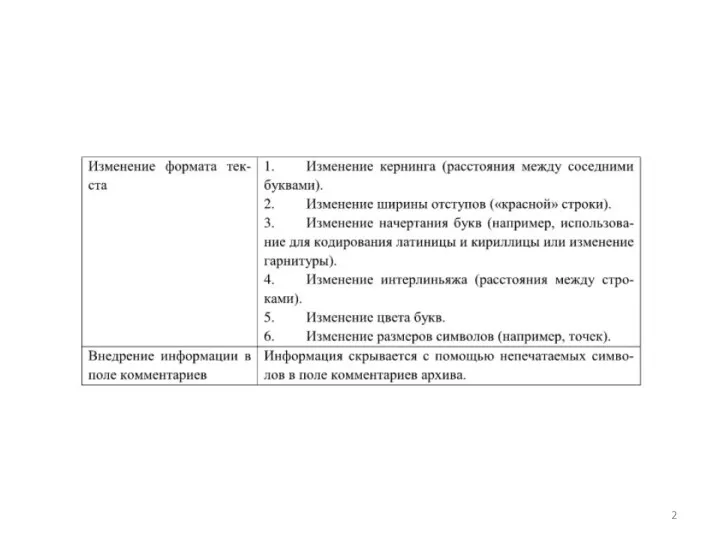

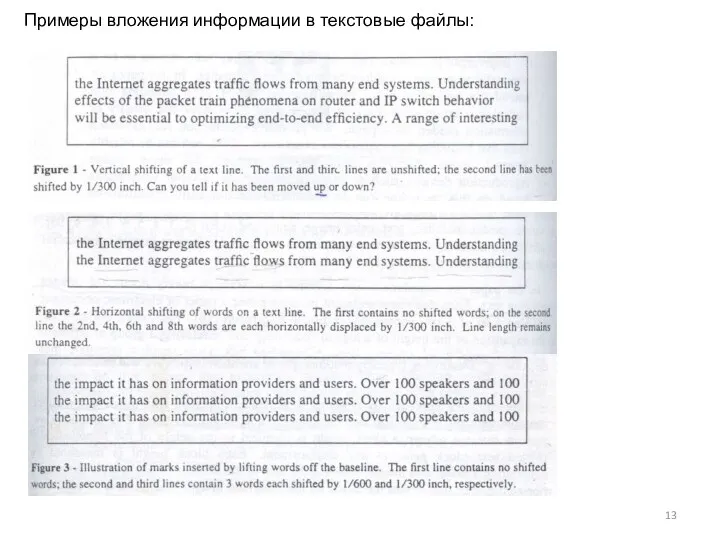

- 13. Примеры вложения информации в текстовые файлы:

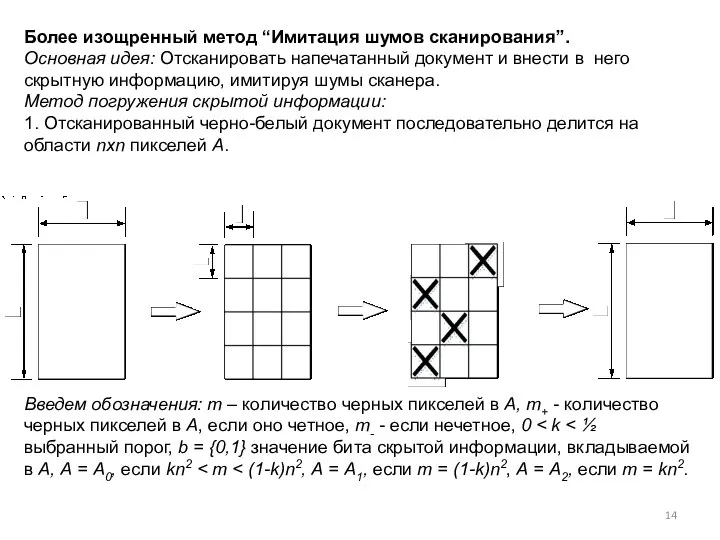

- 14. Более изощренный метод “Имитация шумов сканирования”. Основная идея: Отсканировать напечатанный документ и внести в него скрытную

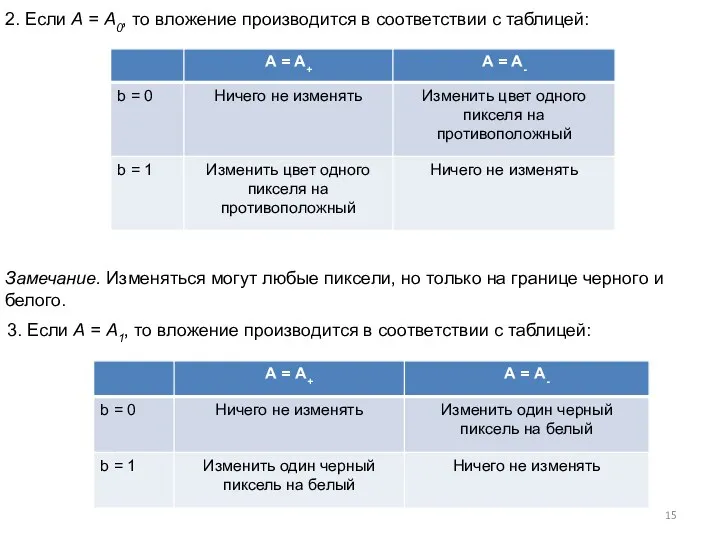

- 15. 2. Если А = А0, то вложение производится в соответствии с таблицей: Замечание. Изменяться могут любые

- 16. 4. Если А = А2, то вложение производится в соответствии с таблицей: 5. Если А ≠

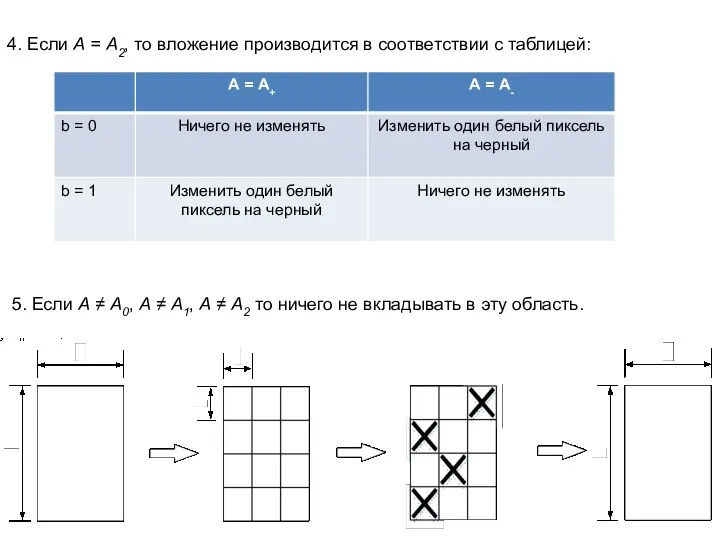

- 17. Метод извлечения скрытой информации: 1. Последовательно разделить изображение на А-области размером nxn. 2. Если А=А0, или

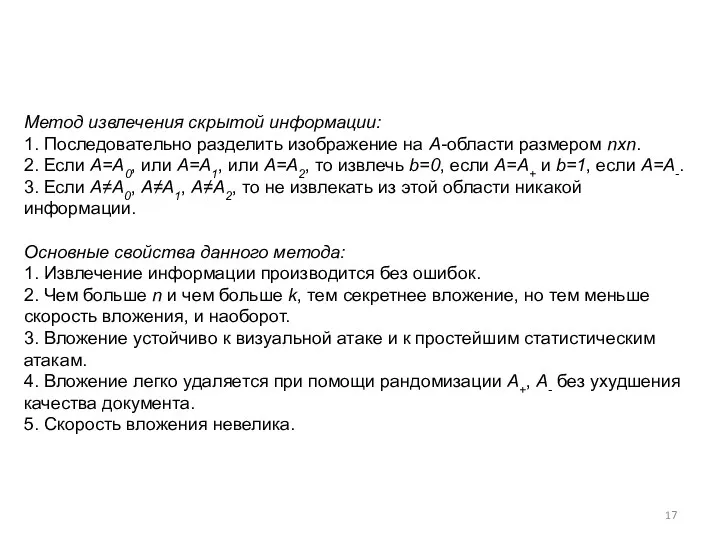

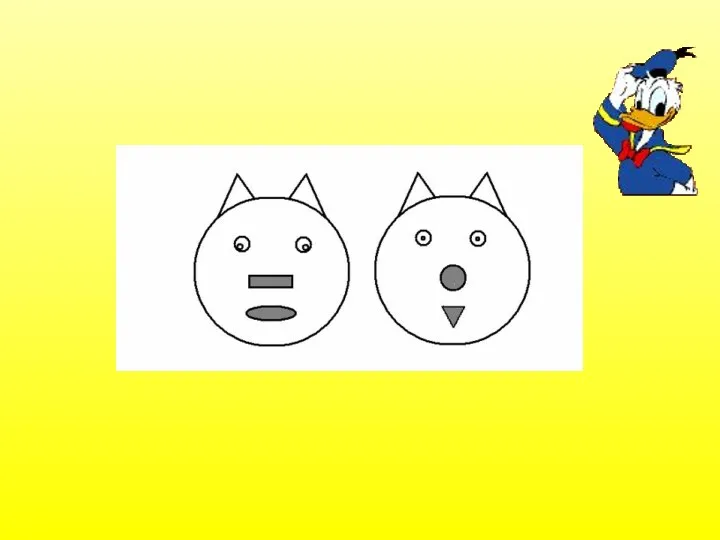

- 18. Атака, основанная на подсчете одиночных отклонений Одиночные отклонений выброс углубление

- 19. Атака, основанная на количестве одиночных отклонений Гипотеза : тот же объем текста на странице формата А4

- 20. Анализ количества одиночных отклонений

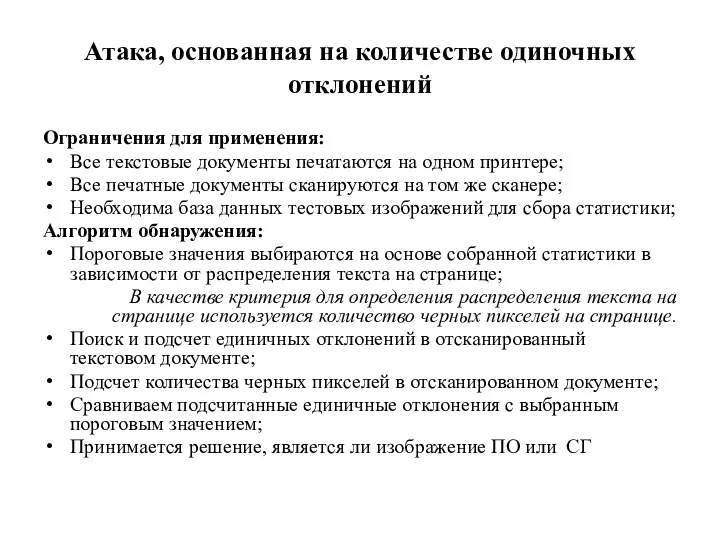

- 21. Атака, основанная на количестве одиночных отклонений Ограничения для применения: Все текстовые документы печатаются на одном принтере;

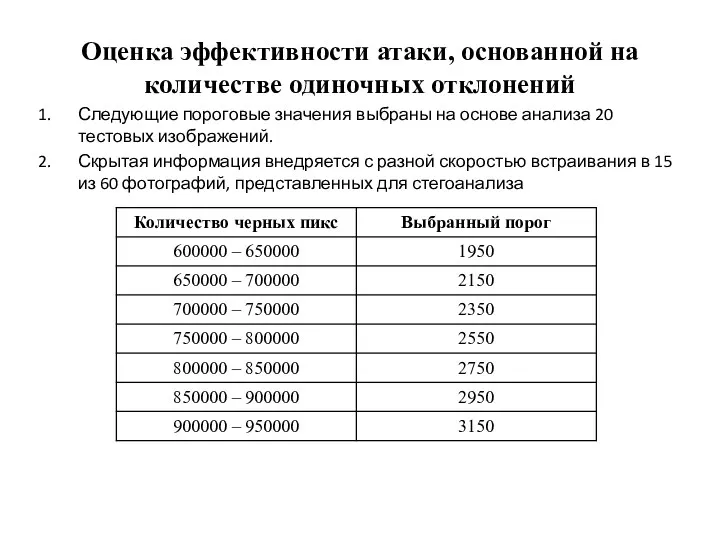

- 22. Оценка эффективности атаки, основанной на количестве одиночных отклонений Следующие пороговые значения выбраны на основе анализа 20

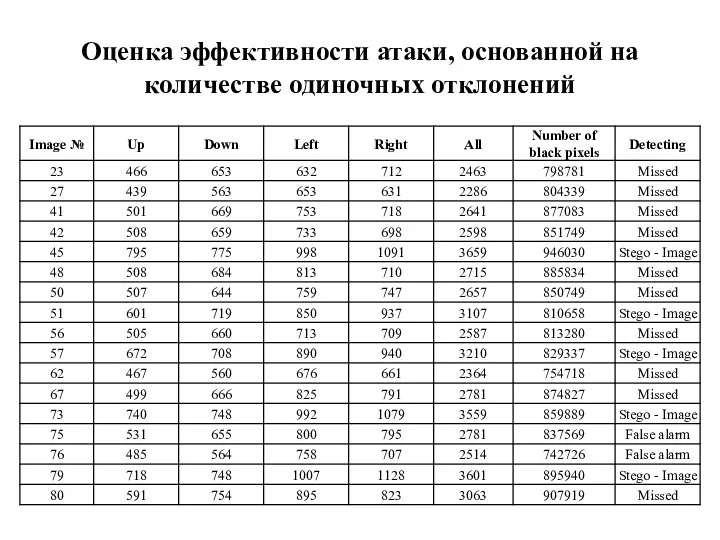

- 23. Оценка эффективности атаки, основанной на количестве одиночных отклонений

- 24. Эксперимент с использованием девяти пар «принтер–сканер» показал, что при отсутствии у стегоаналитика доступа к принтеру и

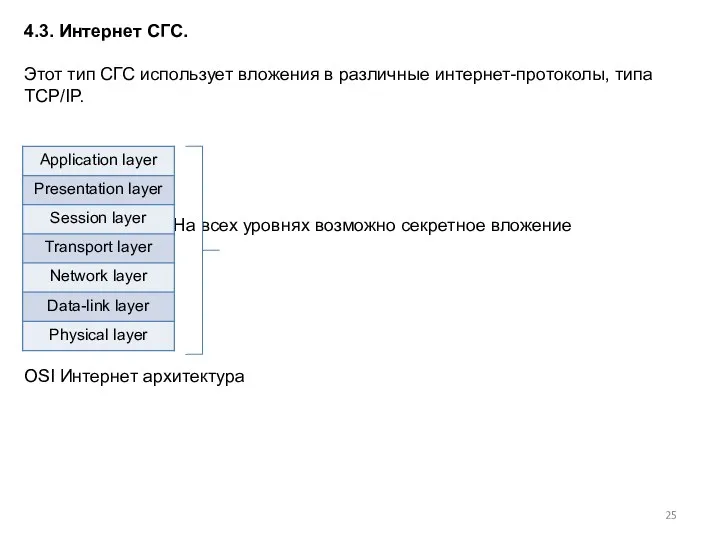

- 25. 4.3. Интернет СГС. Этот тип СГС использует вложения в различные интернет-протоколы, типа TCP/IP. На всех уровнях

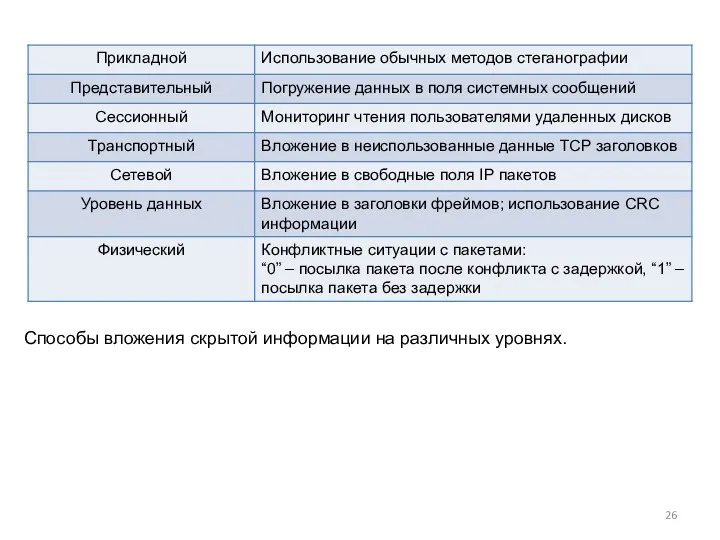

- 26. Способы вложения скрытой информации на различных уровнях.

- 28. Скачать презентацию

Створення веб-сайту бібліотеки

Створення веб-сайту бібліотеки Теория и практика информационно-аналитической работы. Семинар 2

Теория и практика информационно-аналитической работы. Семинар 2 Программирование на языке С++. Лекция 3. Основные типы данных, идентификаторы и их внутреннее представление

Программирование на языке С++. Лекция 3. Основные типы данных, идентификаторы и их внутреннее представление АО ТАСКОМ. Личный Кабинет. Инструкция по оформлению заявок

АО ТАСКОМ. Личный Кабинет. Инструкция по оформлению заявок Қазіргі қолданыстағы жады

Қазіргі қолданыстағы жады Безопасность детей в интернете

Безопасность детей в интернете Занятие по информатике Диск

Занятие по информатике Диск Обзор функциональных возможностей ERP–решения фирмы 1С

Обзор функциональных возможностей ERP–решения фирмы 1С 自动扫口和自动识别下载口. MediaTekI

自动扫口和自动识别下载口. MediaTekI Курсы международной школы программирования Алгоритмика 2019–2020

Курсы международной школы программирования Алгоритмика 2019–2020 Поняття графічного редактора, його призначення

Поняття графічного редактора, його призначення CSS. Модель відображення

CSS. Модель відображення Программист и тестолог: как создаются сложные программы

Программист и тестолог: как создаются сложные программы Прикладные программные средства

Прикладные программные средства Cerberus Mouse FW update SOP

Cerberus Mouse FW update SOP Основные понятия и принципы объектно-ориентированного программирования. Язык программирования Java

Основные понятия и принципы объектно-ориентированного программирования. Язык программирования Java Калькулятор уравнений. Создание приложения для решения уравнений на языке программирования Visual Basic

Калькулятор уравнений. Создание приложения для решения уравнений на языке программирования Visual Basic Типы алгоритмов

Типы алгоритмов Системное программное обеспечение ПК

Системное программное обеспечение ПК Поисковые системы

Поисковые системы Персональные данные (для детей 9-11 лет)

Персональные данные (для детей 9-11 лет) Особенности изучения английского языка с помощью компьютера и интернета

Особенности изучения английского языка с помощью компьютера и интернета Математичний калькулятор

Математичний калькулятор Об оказании АО Корпорация МСП услуг по регистрации на Портале Бизнес-навигатора МСП через МФЦ

Об оказании АО Корпорация МСП услуг по регистрации на Портале Бизнес-навигатора МСП через МФЦ Технология создания информационно-познавательной мультимедийной платформы

Технология создания информационно-познавательной мультимедийной платформы Риски и угрозы современной интернет-среды и их профилактика среди несовершеннолетних

Риски и угрозы современной интернет-среды и их профилактика среди несовершеннолетних Типы связей и виды управления. Естественные и искусственные системы

Типы связей и виды управления. Естественные и искусственные системы Проект Дом Историй

Проект Дом Историй