Содержание

- 2. Содержание: 1.История развития криптологии. 2.Криптография и криптоанализ; Разделы криптографии. Классы методов криптографии. 3. Криптографические стандарты. Основные

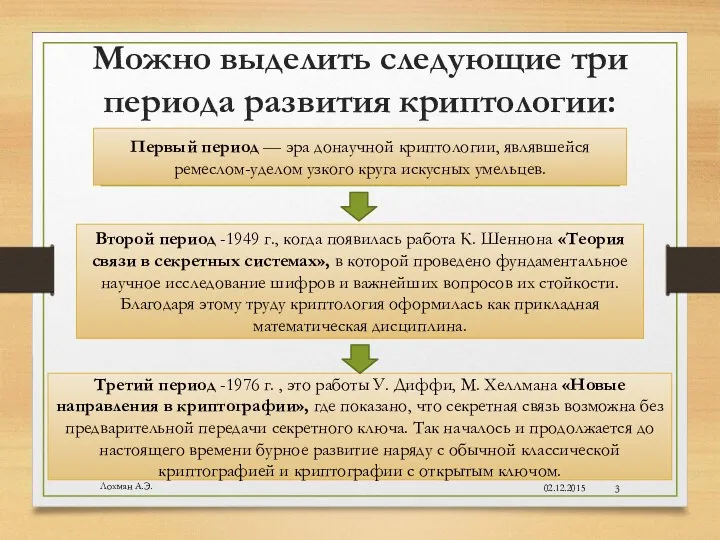

- 3. Можно выделить следующие три периода развития криптологии: 02.12.2015 Лохман А.Э. Первый период — эра донаучной криптологии,

- 4. Криптология разделяется на два направления — криптографию и криптоанализ. Цели этих направлений прямо противоположны: 02.12.2015 Лохман

- 5. • криптосистемы с открытым ключом; • симметричные криптосистемы; • системы электронной подписи; • управление ключами. Основные

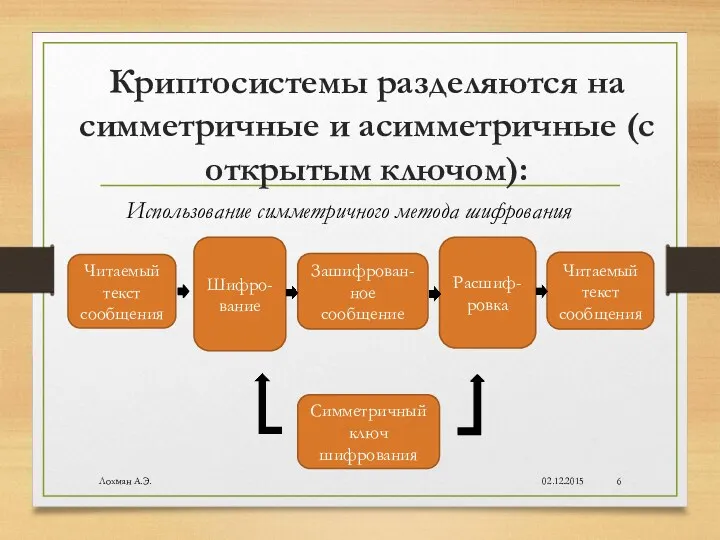

- 6. Криптосистемы разделяются на симметричные и асимметричные (с открытым ключом): 02.12.2015 Лохман А.Э. Читаемый текст сообщения Шифро-вание

- 7. Симметричные криптосистемы 02.12.2015 Лохман А.Э. В симметричных криптосистемах и для шифрования, и для дешифрования используется один

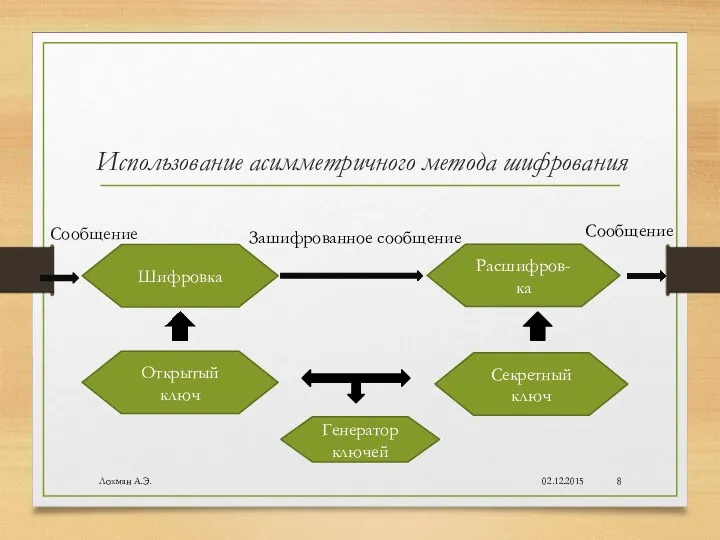

- 8. Использование асимметричного метода шифрования 02.12.2015 Лохман А.Э. Шифровка Расшифров-ка Открытый ключ Секретный ключ Генератор ключей Сообщение

- 9. Асимметричные криптосистемы 02.12.2015 Лохман А.Э. Асимметричные криптографические системы были разработаны в 1970-х гг. Принципиальное отличие асимметричной

- 10. Термины распределение ключей и управление ключами относятся к процессам системы обработки информации, содержанием которых является составление

- 11. Классы методов криптографии: 02.12.2015 Лохман А.Э. 1. Шифрование 2. Кодирование 3. Другие виды

- 12. Под шифрованием понимается такой вид криптографиского закрытия, при котором преобразованию подвергается каждый символ защищаемого сообщения. Все

- 13. Под кодированием понимается такой вид криптографического закрытия, когда некоторые элементы защищаемых данных (это не обязательно отдельные

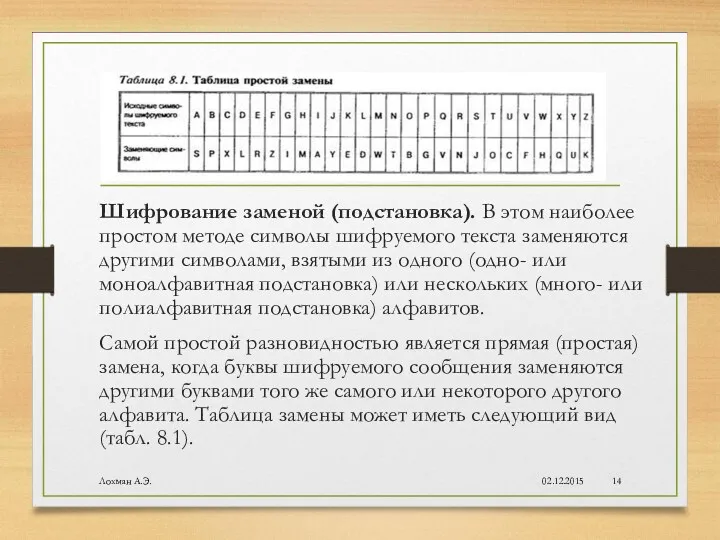

- 14. Шифрование заменой (подстановка). В этом наиболее простом методе символы шифруемого текста заменяются другими символами, взятыми из

- 15. Шифрование методом перестановки. Этот метод заключается в том, что символы шифруемого текста переставляются по определенным правилам

- 16. Например, из фразы ПУСТЬ БУДЕТ ТАК, КАК МЫ ХОТЕЛИ получится такой шифротекст: ИЛЕТО ХЫМКА ККАТТ ЕДУБЬ

- 17. Криптографические стандарты Широко известны алгоритмы блочного шифрования, принятые в качестве государственных стандартов шифрования данных в США

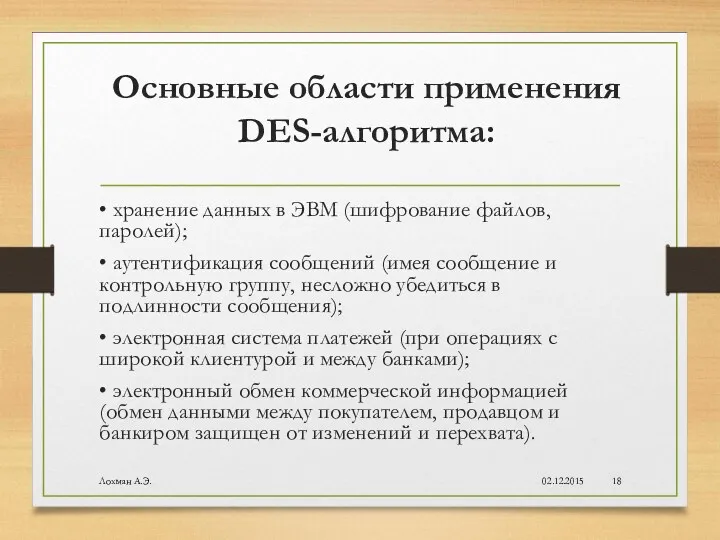

- 18. Основные области применения DES-алгоритма: • хранение данных в ЭВМ (шифрование файлов, паролей); • аутентификация сообщений (имея

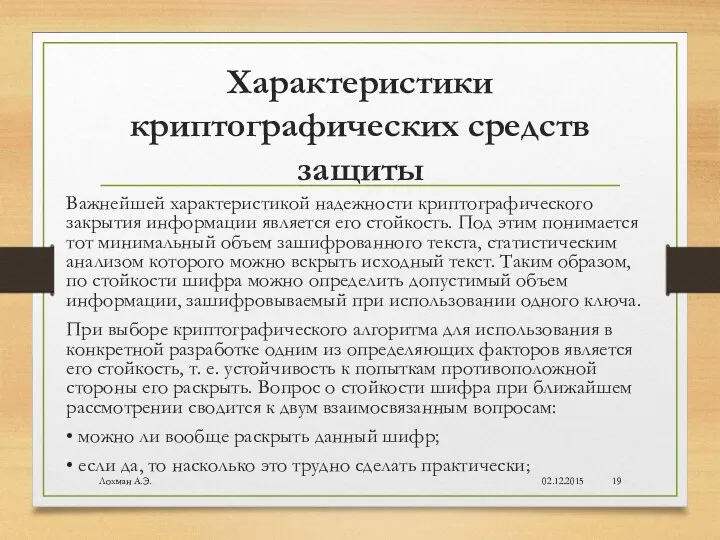

- 19. Характеристики криптографических средств защиты Важнейшей характеристикой надежности криптографического закрытия информации является его стойкость. Под этим понимается

- 20. Все современные криптосистемы построены по принципу Кирхгоффа, т. е. секретность зашифрованных сообщений опре¬деляется секретностью ключа. Это

- 22. Скачать презентацию

Основні визначення мови С++

Основні визначення мови С++ Урок-игра по информатике В гостях у Смешариков. Диск

Урок-игра по информатике В гостях у Смешариков. Диск Информационное обеспечение экономических информационных систем и технологий

Информационное обеспечение экономических информационных систем и технологий Теория формальных языков и трансляций. LR(k )-грамматики и трансляции

Теория формальных языков и трансляций. LR(k )-грамматики и трансляции Компьютерные презентации

Компьютерные презентации Виртуальный помощник. Обработка информации в электронных таблицах

Виртуальный помощник. Обработка информации в электронных таблицах Персональный компьютер

Персональный компьютер Алгоритмическая конструкция следование и ветвление

Алгоритмическая конструкция следование и ветвление Escalus

Escalus Facebook vs Journalism

Facebook vs Journalism Определение количества информации

Определение количества информации Функциональное тестирование

Функциональное тестирование Сложение, вычитание, умножение в двоичной системе счисления

Сложение, вычитание, умножение в двоичной системе счисления Представление опыта работы по теме: Использование групповых форм работы на уроке информатики

Представление опыта работы по теме: Использование групповых форм работы на уроке информатики Розробка гри Служба доставки

Розробка гри Служба доставки Разработка проекта локальной сети для ИП Караваева сервисного центра Сигма

Разработка проекта локальной сети для ИП Караваева сервисного центра Сигма Информационные и коммуникационные технологии в журналистике

Информационные и коммуникационные технологии в журналистике Урок в 6 классе по теме: Создание новогоднего поздравления - открытки в текстовом процессоре Word.

Урок в 6 классе по теме: Создание новогоднего поздравления - открытки в текстовом процессоре Word. Элементы алгебры логики. Математические основы информатики (8 класс)

Элементы алгебры логики. Математические основы информатики (8 класс) Основные структурные элементы информационных систем. (Лекция 2)

Основные структурные элементы информационных систем. (Лекция 2) Универсальный программный комплекс “Диплом и приложение к нему”

Универсальный программный комплекс “Диплом и приложение к нему” Поняття комп'ютерної публікації. Засоби створення публікації

Поняття комп'ютерної публікації. Засоби створення публікації New CCC user guide 2017.5. Overseas Service Planning Team

New CCC user guide 2017.5. Overseas Service Planning Team Java. Основы Java. Лекция 2

Java. Основы Java. Лекция 2 Обзор пройденного материала по информатике

Обзор пройденного материала по информатике Компьютерные сети

Компьютерные сети Анимация В Power point

Анимация В Power point Развивающая игра Прочитай по первым буквам. Часть 3 Слова из 5 букв

Развивающая игра Прочитай по первым буквам. Часть 3 Слова из 5 букв