Содержание

- 2. Перелік тем «Перегляд» мережевого трафіка. Області аналізу. Огляд інструментів: TCPdump; Tshark; Wireshark. Огляд Wireshark.

- 3. «Перегляд» мережевого трафіка Перегляд вихідного потоку бітів є технічно невиправданим, тому ми будемо використовувати спеціальну програму,

- 4. Області аналізу Мережевий аналіз здійснюють з низкою мет: загальний аналіз: пошук і усунення несправностей; безпековий аналіз;

- 5. 1. Завдання загального аналізу Пошук вузлів, що ведуть найбільш активний обмін даними в мережі; огляд мережевих

- 6. 2. Завдання пошуку й усунення несправностей Створення спеціалізованого аналітичного середовища для пошуку й усунення несправностей; визначення

- 7. 3. Завдання безпекового (криміналістичного) аналізу Створення спеціалізованого аналітичного середовища для мережевої криміналістики; виявлення програм, що використовують

- 8. 4. Завдання аналізу прикладних програм Дослідження роботи програм і протоколів; побудова графіка використання смуги пропускання програмою;

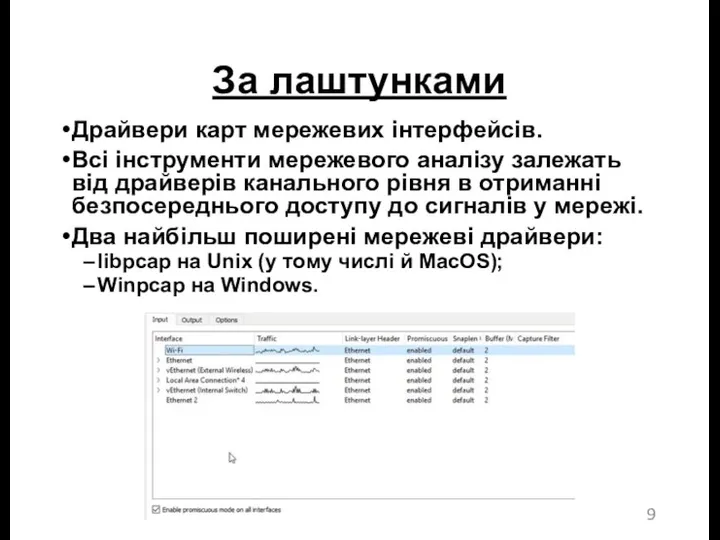

- 9. За лаштунками Драйвери карт мережевих інтерфейсів. Всі інструменти мережевого аналізу залежать від драйверів канального рівня в

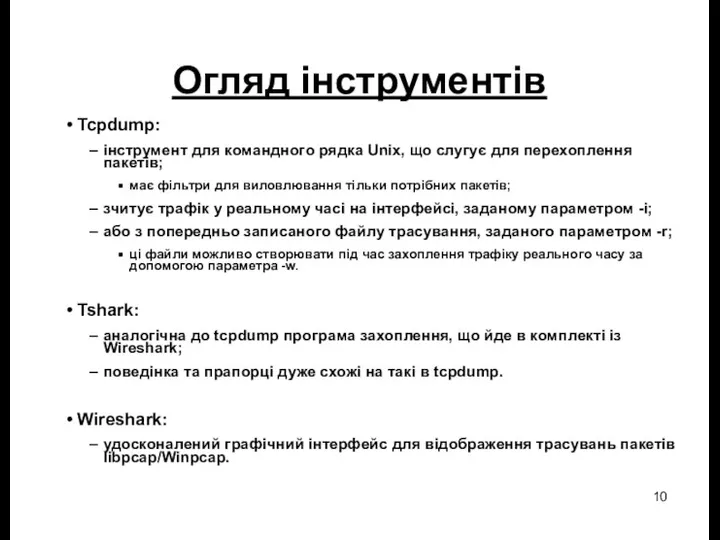

- 10. Огляд інструментів Tcpdump: інструмент для командного рядка Unix, що слугує для перехоплення пакетів; має фільтри для

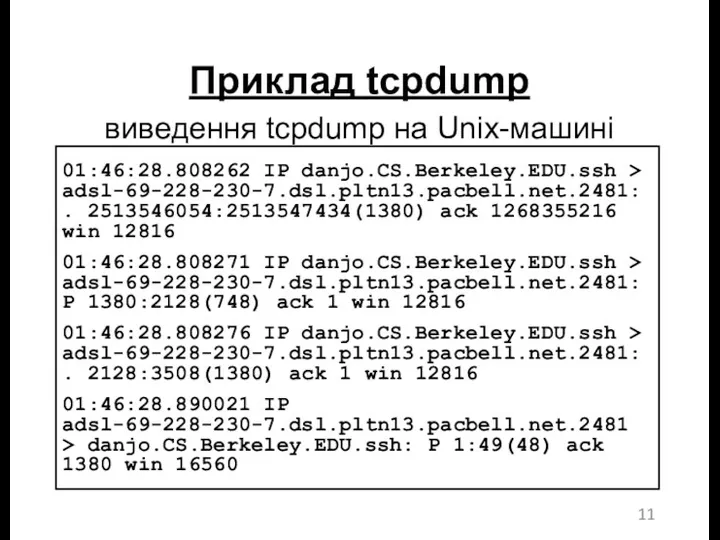

- 11. Приклад tcpdump 01:46:28.808262 IP danjo.CS.Berkeley.EDU.ssh > adsl-69-228-230-7.dsl.pltn13.pacbell.net.2481: . 2513546054:2513547434(1380) ack 1268355216 win 12816 01:46:28.808271 IP danjo.CS.Berkeley.EDU.ssh

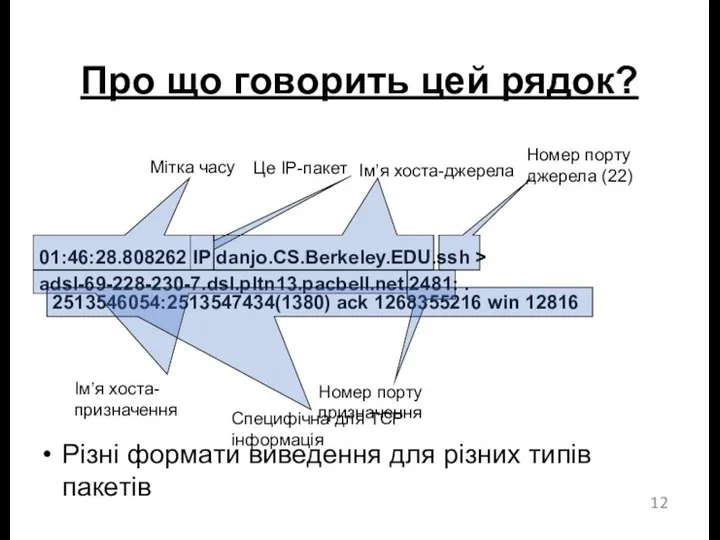

- 12. 01:46:28.808262 IP danjo.CS.Berkeley.EDU.ssh > adsl-69-228-230-7.dsl.pltn13.pacbell.net.2481: . 2513546054:2513547434(1380) ack 1268355216 win 12816 Мітка часу Номер порту джерела

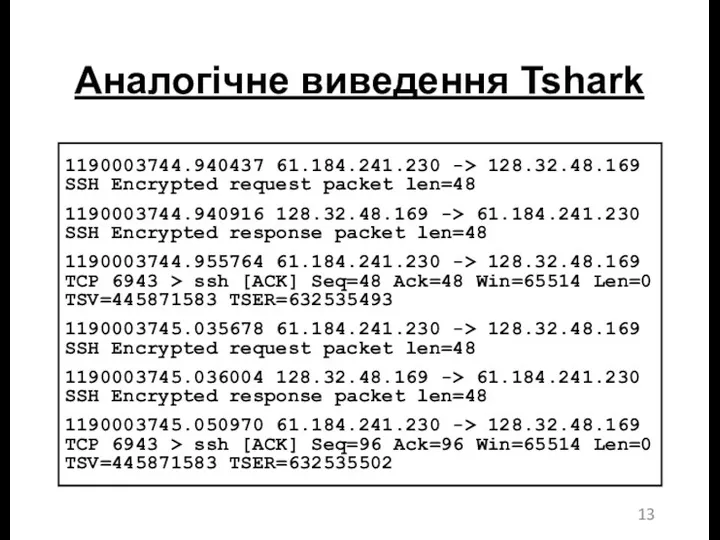

- 13. Аналогічне виведення Tshark 1190003744.940437 61.184.241.230 -> 128.32.48.169 SSH Encrypted request packet len=48 1190003744.940916 128.32.48.169 -> 61.184.241.230

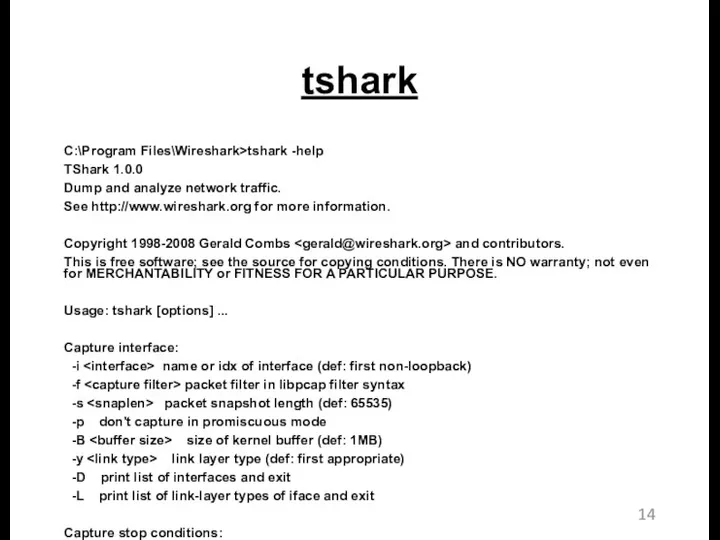

- 14. tshark C:\Program Files\Wireshark>tshark -help TShark 1.0.0 Dump and analyze network traffic. See http://www.wireshark.org for more information.

- 15. Wireshark Прослуховувач пакетів/аналізатор протоколів. Мережевий інструмент із відкритим вихідним кодом. Актуальна версія інструмента Ethereal. https://www.wireshark.org/download.html

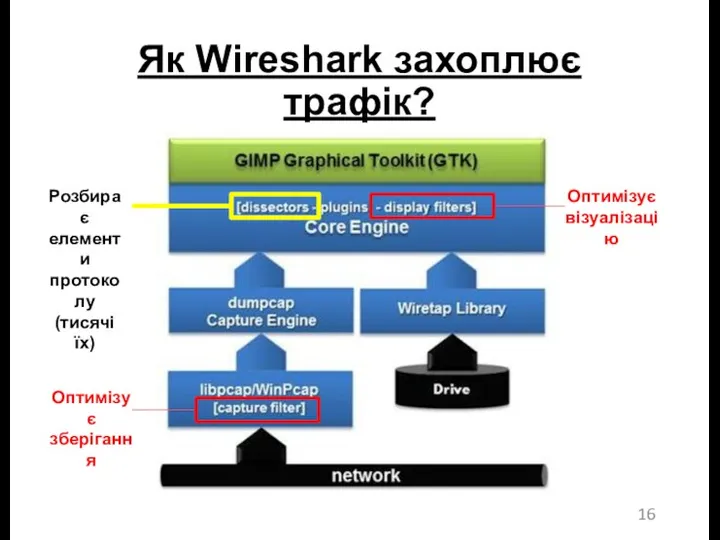

- 16. Як Wireshark захоплює трафік?

- 17. Основи: чому Wireshark? Вільний аналізатор протоколів із відкритим кодом. Простий у вивченні та використанні. Використовується фахівцями

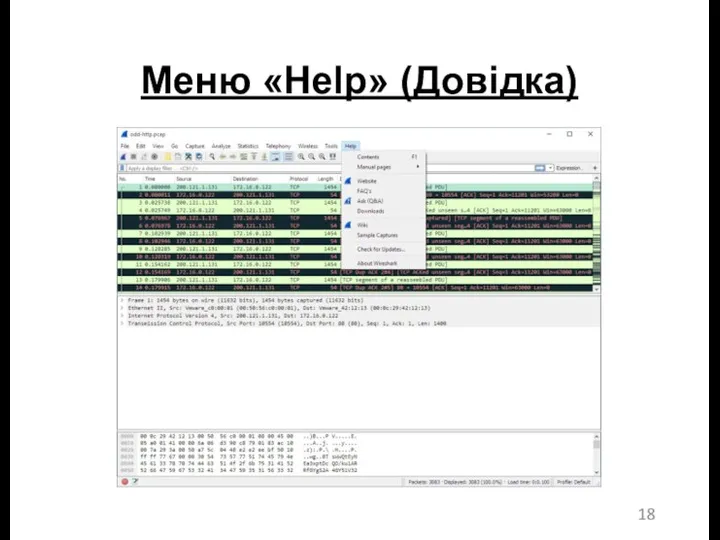

- 18. Меню «Help» (Довідка)

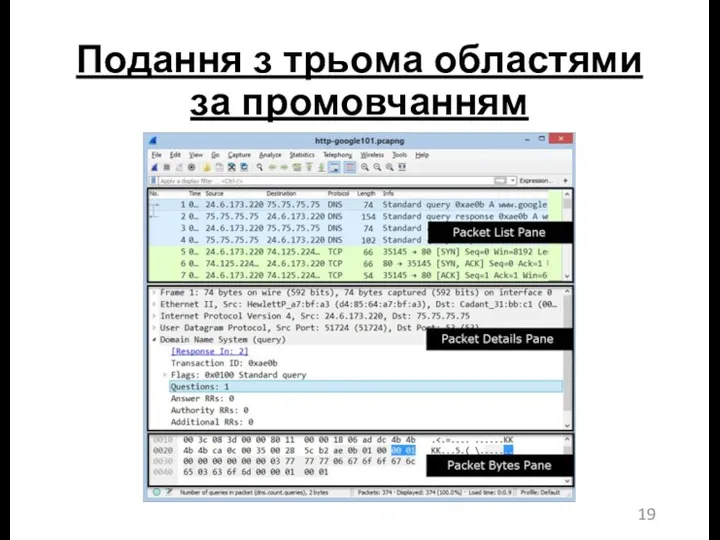

- 19. Подання з трьома областями за промовчанням

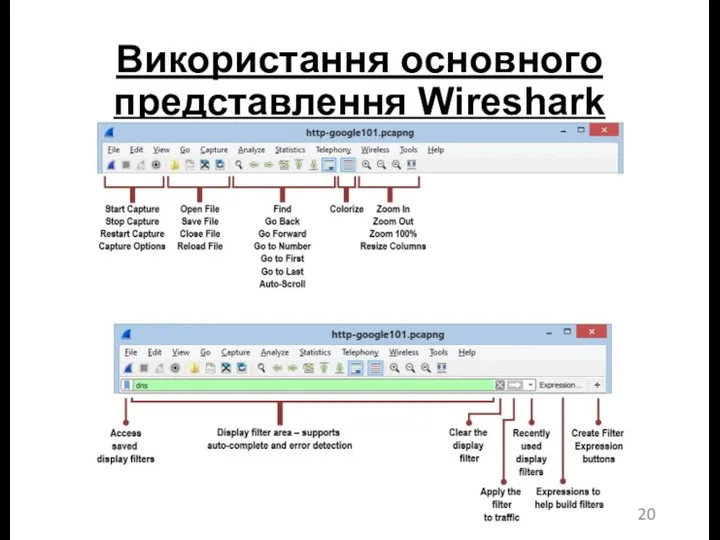

- 20. Використання основного представлення Wireshark

- 21. Фільтри відображення (постфільтри) Фільтри відображення (також відомі як постфільтри) відфільтровують тільки те, що виводиться на екран.

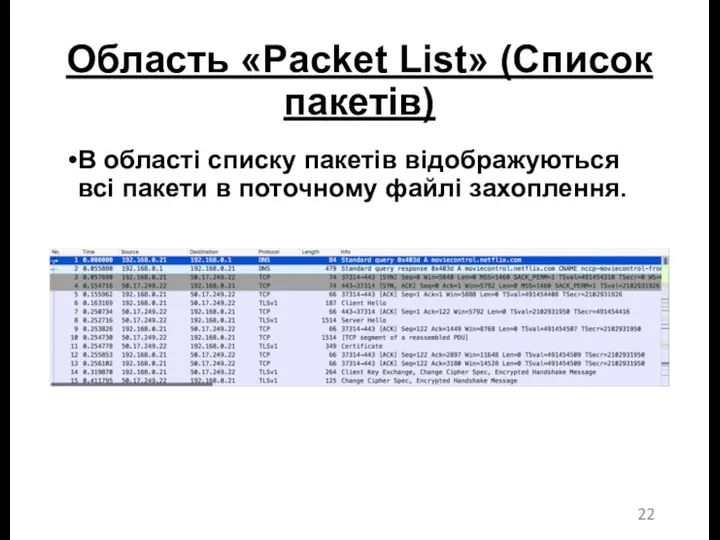

- 22. Область «Packet List» (Список пакетів) В області списку пакетів відображуються всі пакети в поточному файлі захоплення.

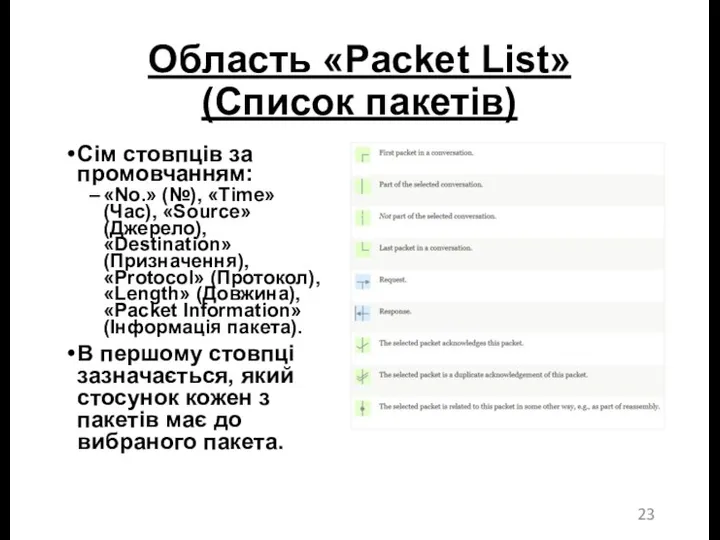

- 23. Область «Packet List» (Список пакетів) Сім стовпців за промовчанням: «No.» (№), «Time» (Час), «Source» (Джерело), «Destination»

- 24. Використання області «Packet List» (Список пакетів) Змінення порядку стовпців. Сортування інформації у стовпці: тільки коли захоплення

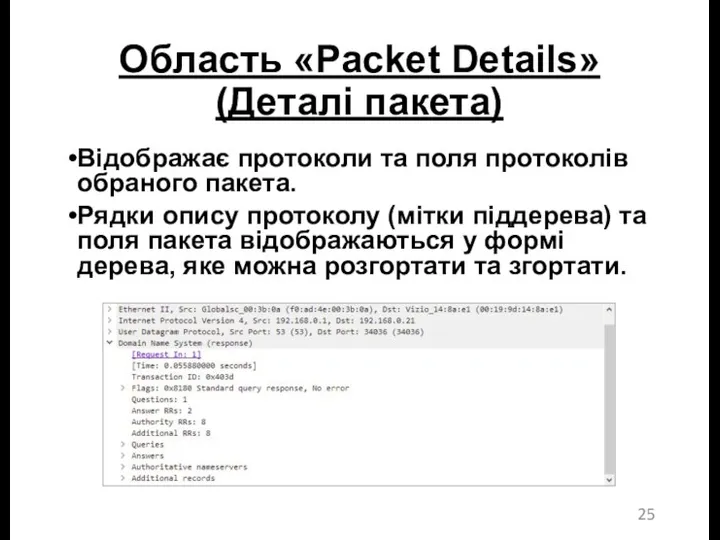

- 25. Область «Packet Details» (Деталі пакета) Відображає протоколи та поля протоколів обраного пакета. Рядки опису протоколу (мітки

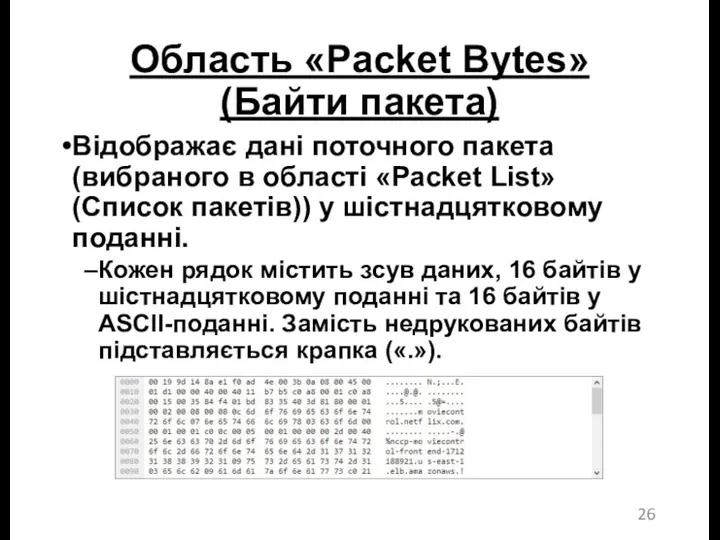

- 26. Область «Packet Bytes» (Байти пакета) Відображає дані поточного пакета (вибраного в області «Packet List» (Список пакетів))

- 27. Куди податися, якщо не вдається розпізнати протокол? Google. wiki.wireshark.org: якщо протокол визначений користувачем, результати можуть різнитися;

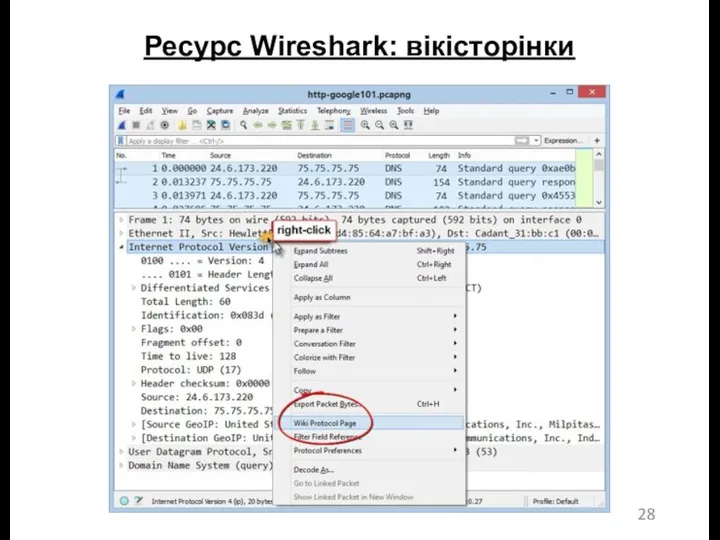

- 28. Ресурс Wireshark: вікісторінки

- 30. Скачать презентацию

Рикани (аниматор ютуба переделывает заставки старых сериалов в аниме стилистику)

Рикани (аниматор ютуба переделывает заставки старых сериалов в аниме стилистику) Общественные коммуникации в эпоху новых медиа

Общественные коммуникации в эпоху новых медиа Database Systems Development. Lecture. 1 Introduction to Database Systems

Database Systems Development. Lecture. 1 Introduction to Database Systems Мастер-класс. Кодирование текстовой информации

Мастер-класс. Кодирование текстовой информации Как интернет влияет на политику

Как интернет влияет на политику Электронное дидактическое пособие. Золотая осень (для дошкольников)

Электронное дидактическое пособие. Золотая осень (для дошкольников) Автоматизированное рабочее место специалиста

Автоматизированное рабочее место специалиста Цифровой дневник. Проект Поселок

Цифровой дневник. Проект Поселок Операционные системы

Операционные системы Кодирование и обработка звуковой информации

Кодирование и обработка звуковой информации Конвергентный журналист

Конвергентный журналист Оптимизация нелинейных систем

Оптимизация нелинейных систем Әртүрлі микроархитектураларды тарату. IJVM микроархитектурасы

Әртүрлі микроархитектураларды тарату. IJVM микроархитектурасы Виявлення атак. Захист периметра комп’ютерних мереж (11 клас)

Виявлення атак. Захист периметра комп’ютерних мереж (11 клас) Списки. Обработка текстовой информации

Списки. Обработка текстовой информации Запросы к нескольким таблицам. Работа с SQL

Запросы к нескольким таблицам. Работа с SQL Работа с интерактивной доской StarBoard

Работа с интерактивной доской StarBoard Анонимность в интернете

Анонимность в интернете QR - код. Урок #1

QR - код. Урок #1 Цвет настроения Mobile Meetup #4. Gradle

Цвет настроения Mobile Meetup #4. Gradle Сервіси синхронного перекладу відео на англійську мову з використанням штучного інтелекту

Сервіси синхронного перекладу відео на англійську мову з використанням штучного інтелекту Геоинформационные технологии

Геоинформационные технологии Компьютерные технологии интеллектуальной поддержки управленческих решений

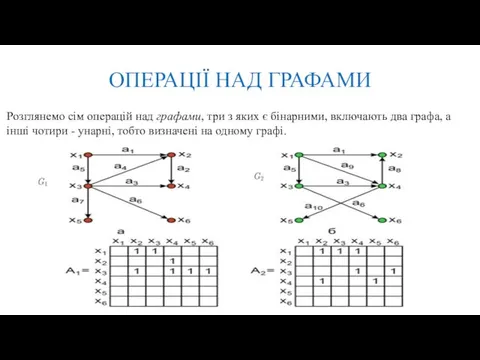

Компьютерные технологии интеллектуальной поддержки управленческих решений Операції над графами

Операції над графами Создаем бизнес-презентацию

Создаем бизнес-презентацию Возможности MS Publisher

Возможности MS Publisher Информационная безопасность

Информационная безопасность Системы автоматизированного проектирования

Системы автоматизированного проектирования