Содержание

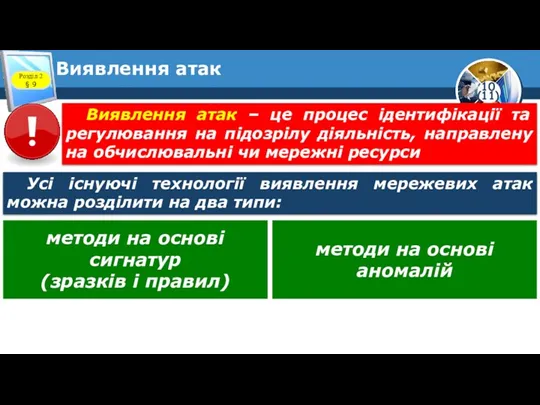

- 2. Виявлення атак Розділ 2 § 9 Усі існуючі технології виявлення мережевих атак можна розділити на два

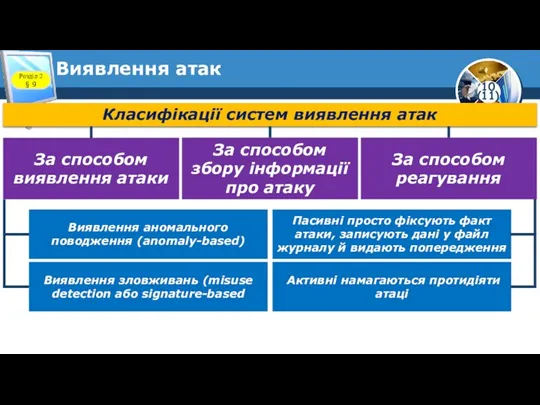

- 3. Виявлення атак Розділ 2 § 9 Класифiкацiї систем виявлення атак Виявлення аномального поводження (anomaly-based) Пасивнi просто

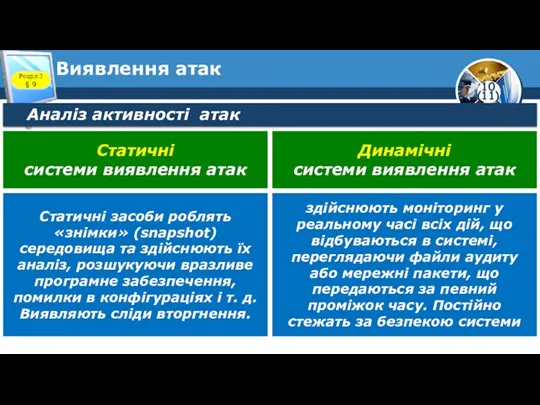

- 4. Виявлення атак Розділ 2 § 9 Аналіз активності атак Статичні системи виявлення атак Динамічні системи виявлення

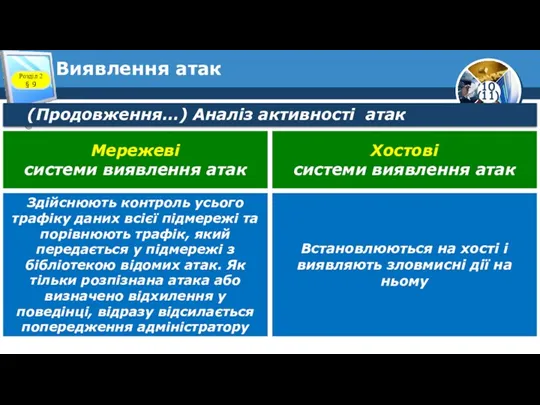

- 5. Виявлення атак Розділ 2 § 9 (Продовження…) Аналіз активності атак Мережеві системи виявлення атак Хостові системи

- 6. Виявлення атак Розділ 2 § 9 Реалізація більшості мережевих атак здійснюються в три етапи.

- 7. Захист периметра комп’ютерних мереж Розділ 2 § 9 Безпека мережі — заходи, які захищають інформаційну мережу

- 8. Захист периметра комп’ютерних мереж Розділ 2 § 9 Безпека інформаційної мережі включає захист:

- 9. Захист периметра комп’ютерних мереж Розділ 2 § 9 Мережева безпека охоплює різні комп'ютерні мережі: приватні державні

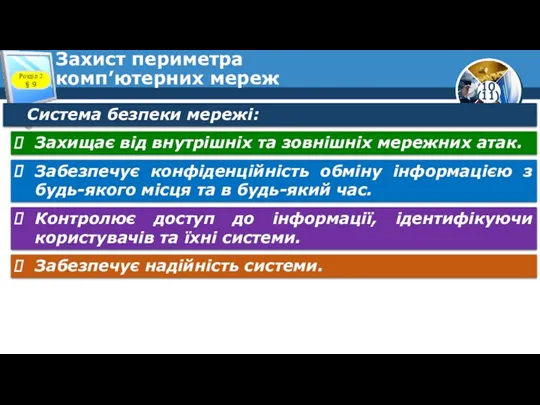

- 10. Захист периметра комп’ютерних мереж Розділ 2 § 9 Система безпеки мережі: Захищає від внутрішніх та зовнішніх

- 11. Захист периметра комп’ютерних мереж Розділ 2 § 9 Ключові елементи захищених мережних служб:

- 12. Захист периметра комп’ютерних мереж Розділ 2 § 9 Методи обмеження доступу в мережі: Фільтрація MAC-адреси Режим

- 13. Захист периметра комп’ютерних мереж Розділ 2 § 9 Фільтрація MAC-адреси Фільтрацію можна здійснювати такими трьома способами:

- 14. Захист периметра комп’ютерних мереж Розділ 2 § 9 Режим прихованого ідентифікатора SSID Ідентифікатор SSID – назва

- 15. Захист периметра комп’ютерних мереж Розділ 2 § 9 Методи аутентифікації Аутентифікація – видача певних прав доступу

- 16. Захист периметра комп’ютерних мереж Розділ 2 § 9 Методи шифрування

- 17. Керування механізмами захисту Розділ 2 § 9 Захист периметра комп’ютерних мереж. Цілісність периметра комп’ютерної мережі забезпечується

- 18. Керування механізмами захисту Розділ 2 § 9 Керування механізмами захисту. Налаштування захисних механізмів може виконуватися засобами:

- 19. Запитання для рефлексії Розділ 2 § 9 Чи встиг я у повному обсязі здійснити заплановане на

- 20. Домашнє завдання Розділ 2 § 9 Зробити пост у соціальних мережах про захист периметра комп’ютерних мереж

- 21. Працюємо за комп’ютером Розділ 2 § 9 Створіть презентацію “Які є види мережевих атак?” 1. Розмісіть

- 23. Скачать презентацию

Шаблон для презентации вторичных источников информации

Шаблон для презентации вторичных источников информации От простого шутера до киберспорта

От простого шутера до киберспорта Технология работы в Microsoft PowerPoint

Технология работы в Microsoft PowerPoint Алгоритмы текстового поиска. Алгоритмы точного поиска образца в тексте

Алгоритмы текстового поиска. Алгоритмы точного поиска образца в тексте Операционная система. Графический интер

Операционная система. Графический интер Интернет и СМИ развитие рекламы, новости и влияние СМИ

Интернет и СМИ развитие рекламы, новости и влияние СМИ Хімічна інформатика

Хімічна інформатика Маршрутизація в мережах зв’язку. (Лекція 1)

Маршрутизація в мережах зв’язку. (Лекція 1) Высказывание. Логические операции

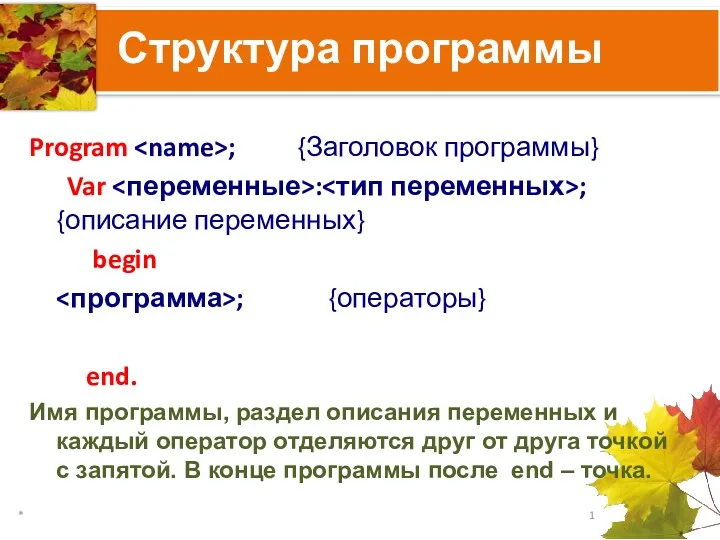

Высказывание. Логические операции Структура программы на языке Паскаль

Структура программы на языке Паскаль Игровые персонажи Dota 2

Игровые персонажи Dota 2 Устройство компьютера

Устройство компьютера Front Row

Front Row Комплексные сетевые решения QTECH для корпоративного рынка

Комплексные сетевые решения QTECH для корпоративного рынка Алгоритмическая конструкция ветвление

Алгоритмическая конструкция ветвление Russia – Global ATM Interoperability

Russia – Global ATM Interoperability Информационная безопасность и кибербезопасность

Информационная безопасность и кибербезопасность Виды приложений и их структура. Лекция №6

Виды приложений и их структура. Лекция №6 Разработка электронного журнала успеваемости

Разработка электронного журнала успеваемости Отношения объектов. Разновидности объектов и их классификация. (Урок 2)

Отношения объектов. Разновидности объектов и их классификация. (Урок 2) Необходимое количество пожарных автомобилей, для перекачки воды к месту тушения пожара, с помощью табличного процессора MS Excel

Необходимое количество пожарных автомобилей, для перекачки воды к месту тушения пожара, с помощью табличного процессора MS Excel Представление данных и адресация переменных: простые типы, записи (структуры)

Представление данных и адресация переменных: простые типы, записи (структуры) Поиск работы в IT: .NET Developer

Поиск работы в IT: .NET Developer Организационно-методические условия функционирования кабинета информатики

Организационно-методические условия функционирования кабинета информатики Трёхмерное представление объектов и территорий в задачах цифровой обработки изображений

Трёхмерное представление объектов и территорий в задачах цифровой обработки изображений Об’єктно-орієнтоване програмування

Об’єктно-орієнтоване програмування Сетевые топологии и способы доступа к среде передачи данных

Сетевые топологии и способы доступа к среде передачи данных История развития сети Интернет. Проектирование и сопровождение

История развития сети Интернет. Проектирование и сопровождение