Содержание

- 2. История проведения конкурса AES В 1997 году правительство США объявило на базе института стандартизации NIST (the

- 3. Требования, которые предъявлялись к новому стандарту: криптоалгоритм должен быть открыто опубликован; криптоалгоритм должен быть симметричным блочным

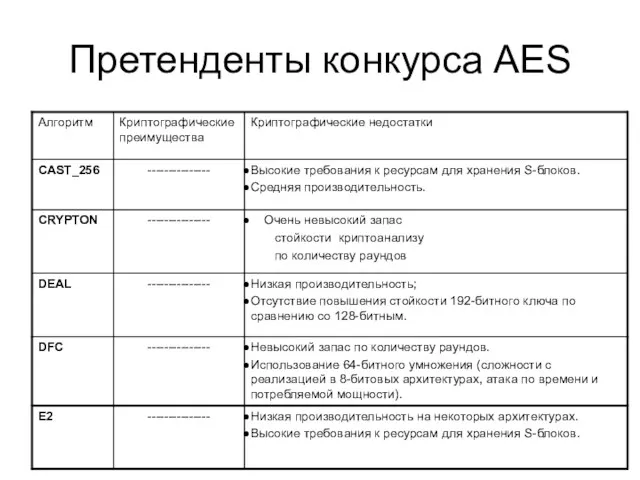

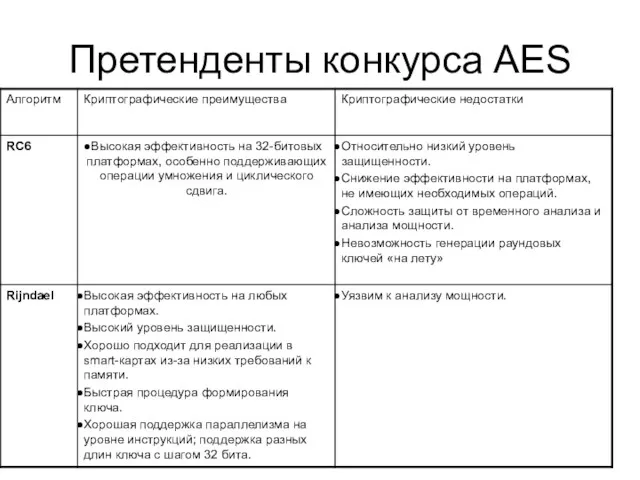

- 4. Претенденты конкурса AES

- 5. Претенденты конкурса AES

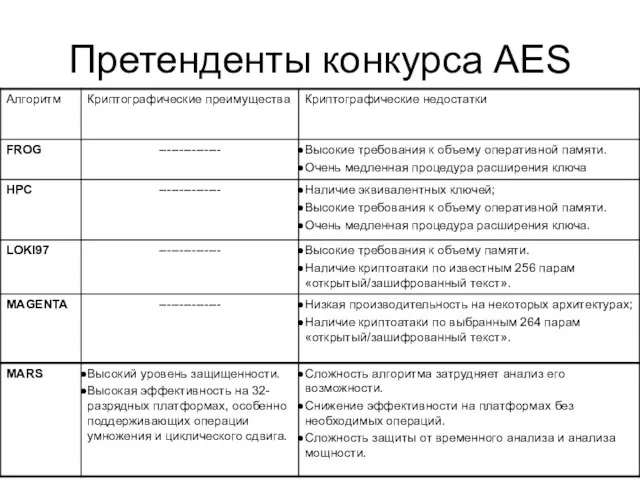

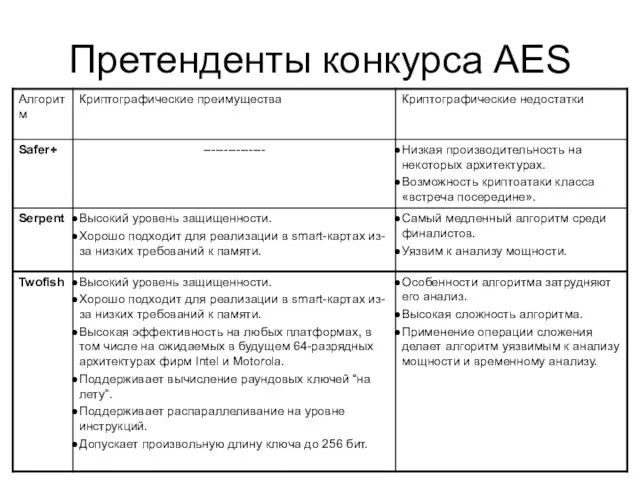

- 6. Претенденты конкурса AES

- 7. Претенденты конкурса AES

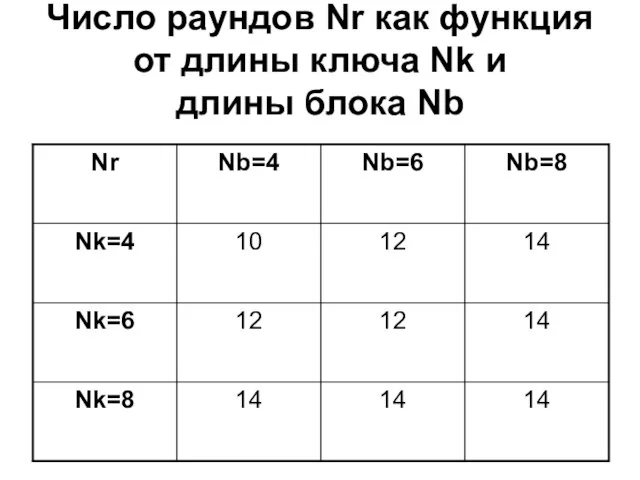

- 10. Число раундов Nr как функция от длины ключа Nk и длины блока Nb

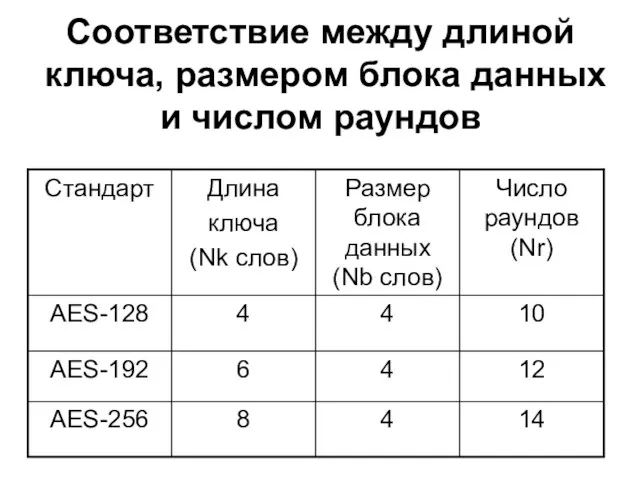

- 11. Соответствие между длиной ключа, размером блока данных и числом раундов

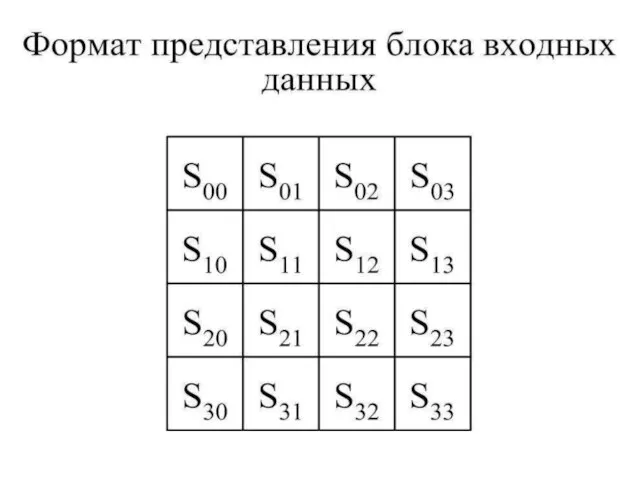

- 12. Раундовое преобразование Раунд состоит из четырех различных преобразований: замена байтов SubBytes() – побайтовой подстановки в S-блоках

- 13. Применение преобразования SubBytes()

- 14. Преобразование SubBytes() Представляет собой нелинейную замену байтов, выполняемую независимо с каждым байтом состояния. Таблицы замены S-блока

- 15. Преобразование SubBytes()

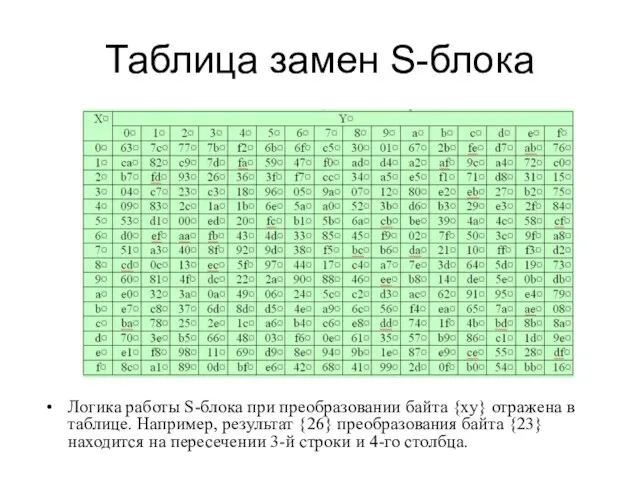

- 16. Таблица замен S-блока Логика работы S-блока при преобразовании байта {xy} отражена в таблице. Например, результат {26}

- 17. Таблица замен S-блока Логика работы S-блока при преобразовании байта {xy} отражена в таблице. Например, результат {26}

- 18. Преобразование сдвига строк (ShiftRows)

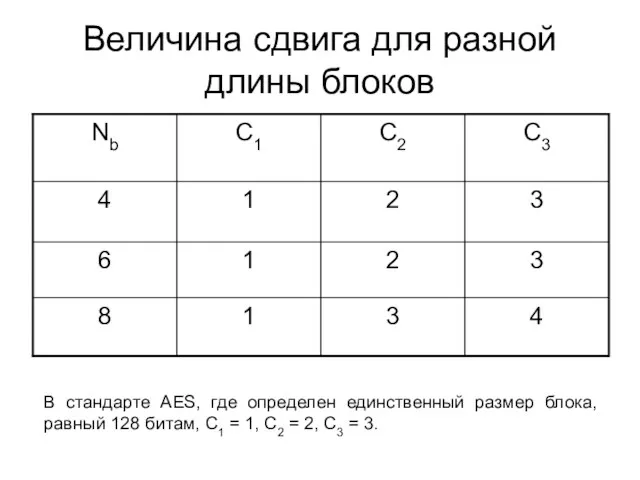

- 19. Величина сдвига для разной длины блоков В стандарте AES, где определен единственный размер блока, равный 128

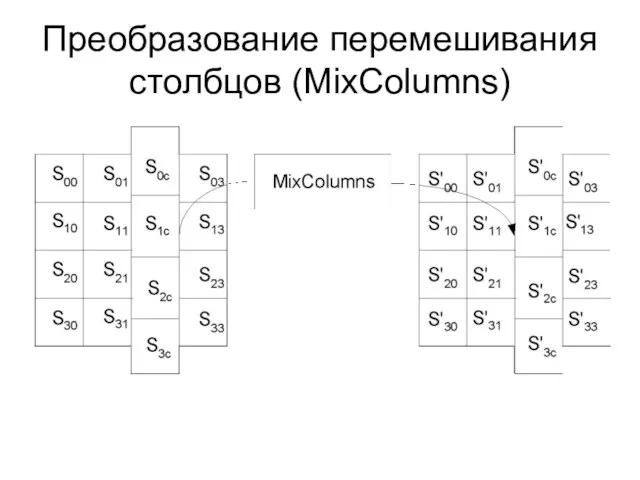

- 20. Преобразование перемешивания столбцов (MixColumns)

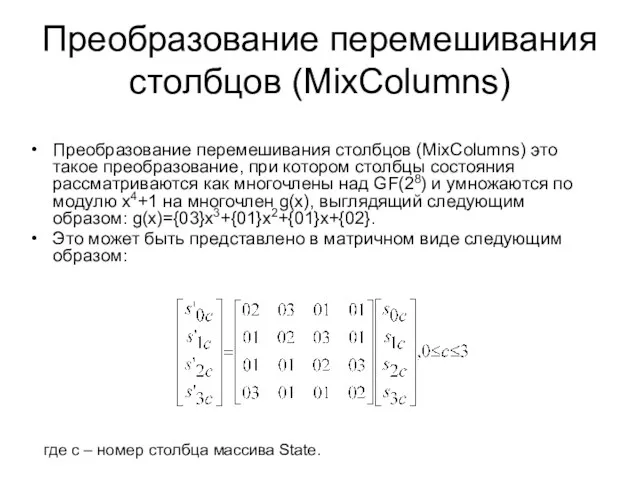

- 21. Преобразование перемешивания столбцов (MixColumns) это такое преобразование, при котором столбцы состояния рассматриваются как многочлены над GF(28)

- 22. В результате такого умножения байты столбца s0c, s1c, s2c, s3c заменяются соответственно на байты: s’0c=({02}*s0c)⊕({03}*s1c) ⊕s2c⊕s3c,

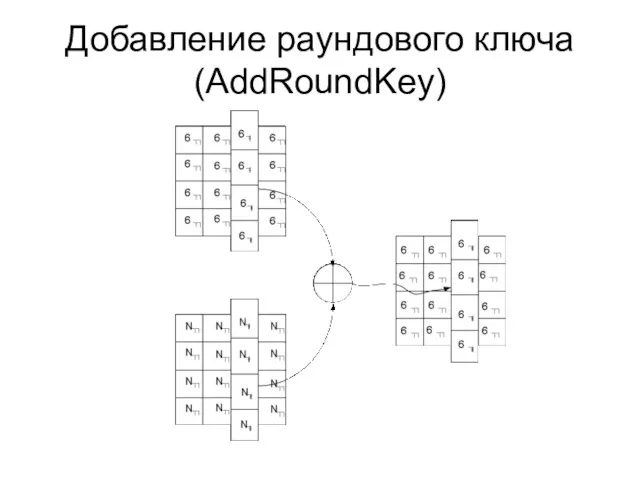

- 23. Добавление раундового ключа (AddRoundKey)

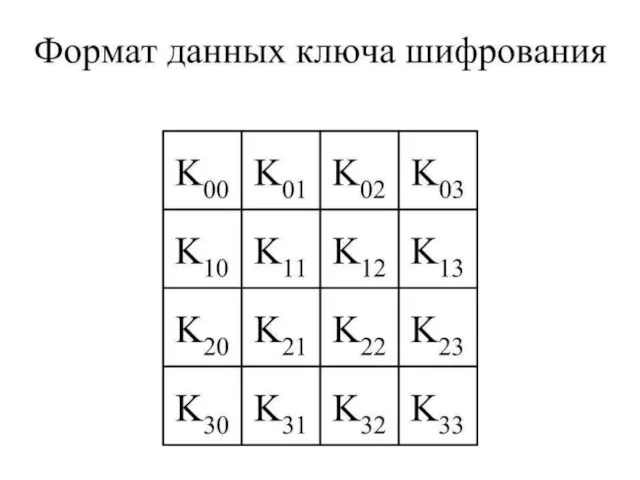

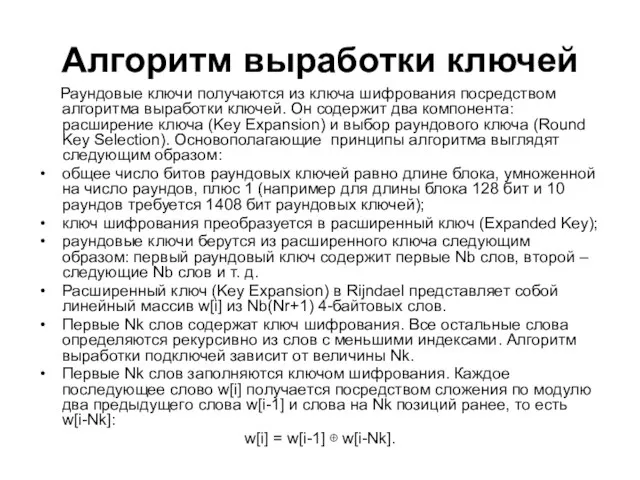

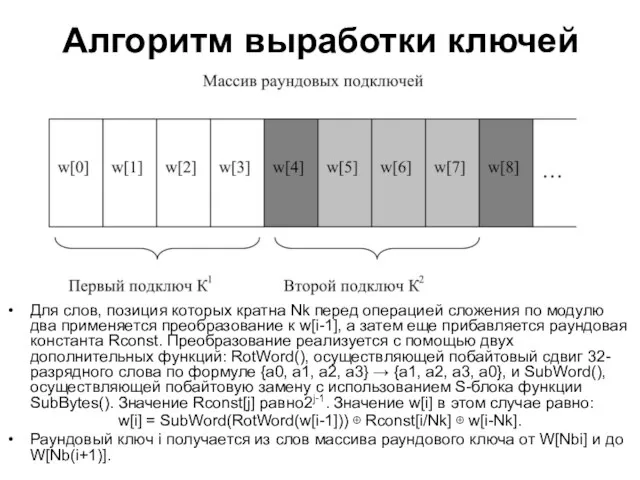

- 24. Алгоритм выработки ключей Раундовые ключи получаются из ключа шифрования посредством алгоритма выработки ключей. Он содержит два

- 25. Алгоритм выработки ключей Для слов, позиция которых кратна Nk перед операцией сложения по модулю два применяется

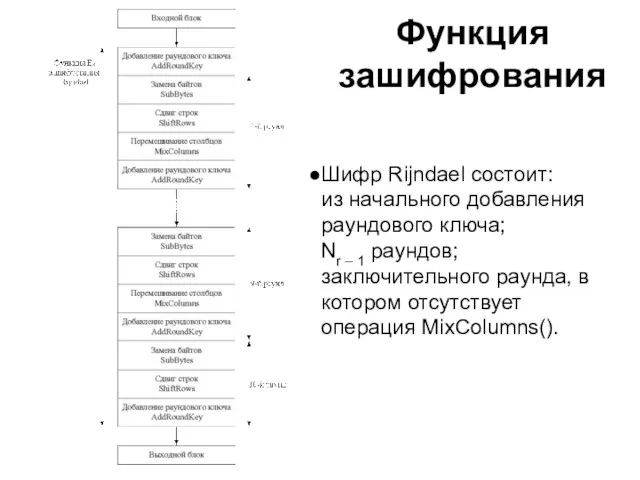

- 26. Функция зашифрования Шифр Rijndael состоит: из начального добавления раундового ключа; Nr – 1 раундов; заключительного раунда,

- 27. Функция обратного дешифрования Если вместо SubBytes(), ShiftRows(), MixColumns() и AddRoundKey() в обратной последовательности выполнить инверсные им

- 28. Функция обратного дешифрования В преобразовании InvMixColumns столбцы состояния рассматриваются как многочлен над GF(28) и умножаются по

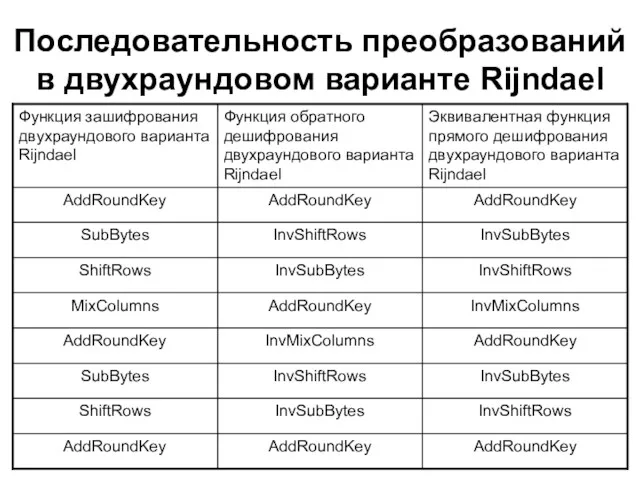

- 29. Последовательность преобразований в двухраундовом варианте Rijndael

- 31. Скачать презентацию

Информационные системы и базы данных

Информационные системы и базы данных Interesting Facts

Interesting Facts Платформы для дистанционного обучения

Платформы для дистанционного обучения Программно аппаратный комплекс ФПСУ IP

Программно аппаратный комплекс ФПСУ IP Метрики параллельных вычислений

Метрики параллельных вычислений Текстовая информация. Тексты в памяти компьютера. Текстовые редакторы и процессоры

Текстовая информация. Тексты в памяти компьютера. Текстовые редакторы и процессоры Сервис Технической поддержки из Личного Кабинета ЕИС

Сервис Технической поддержки из Личного Кабинета ЕИС Компьютерная графика

Компьютерная графика Разработка базы данных для учета стоимости междугородних телефонных переговоров

Разработка базы данных для учета стоимости междугородних телефонных переговоров Операторы Делегаты и события. Атрибуты. Свойства и индексаторы. Пространство имен. (Лекция 5)

Операторы Делегаты и события. Атрибуты. Свойства и индексаторы. Пространство имен. (Лекция 5) Технология программирования

Технология программирования This is your presentation title

This is your presentation title Депрессия и интернет. Новые диагностические возможности

Депрессия и интернет. Новые диагностические возможности Компьютерная графика

Компьютерная графика Подготовка школьников к ЕГЭ по информатике

Подготовка школьников к ЕГЭ по информатике Взаимодействие человека с компьютером. Интерфейс

Взаимодействие человека с компьютером. Интерфейс История развития языков программирования

История развития языков программирования Общие сведения и особенности работы антивирусной программы Dr.Web

Общие сведения и особенности работы антивирусной программы Dr.Web Нормализация Алгоритм. Методические указания к выполнению курсовой работы по дисциплине РИЭАИС

Нормализация Алгоритм. Методические указания к выполнению курсовой работы по дисциплине РИЭАИС Информация ПФДО для родителей. Доступное дополнительное образование для детей в Ярославской области

Информация ПФДО для родителей. Доступное дополнительное образование для детей в Ярославской области Криптография

Криптография Программирование на Python: графика

Программирование на Python: графика Использование редактора блок-схем при решении математических задач на Паскале

Использование редактора блок-схем при решении математических задач на Паскале Жесткие диски. Параметры жестких дисков. Конструкция и принцип действия. Интерфейсы. Основные характеристики

Жесткие диски. Параметры жестких дисков. Конструкция и принцип действия. Интерфейсы. Основные характеристики The basics of working in R

The basics of working in R Що таке комунікація

Що таке комунікація Контент-анализ: количественный и качественный

Контент-анализ: количественный и качественный Понятие алгоритма. Свойства алгоритмов

Понятие алгоритма. Свойства алгоритмов