Основи побудови систем виявлення та реагування на кіберінциденти. Порядок дій зловмисника при підготовці і реалізації кібератаки презентация

Содержание

- 2. Навчальні питання 2 1. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 2. Структура MITRE ATT&CK

- 3. Перше навчальне питання 1. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain.

- 4. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 3 Сучасні спрямовані атаки - це цілий комплекс

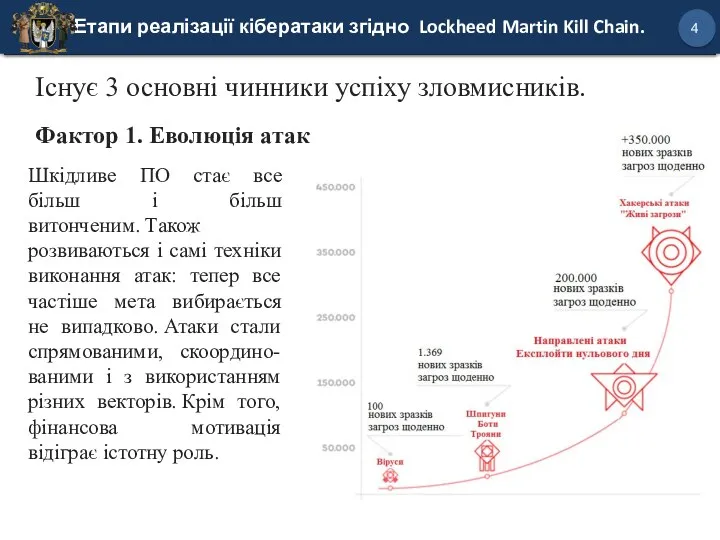

- 5. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 4 Існує 3 основні чинники успіху зловмисників. Шкідливе

- 6. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 5 Існує 3 основні чинники успіху зловмисників. Фактор

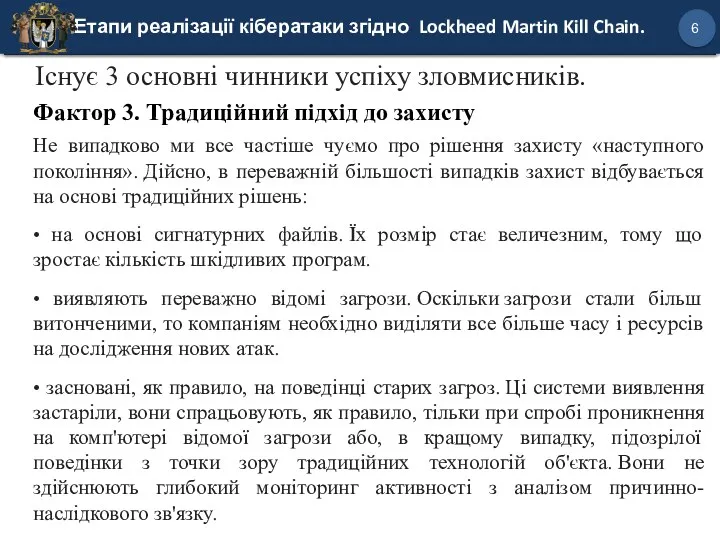

- 7. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 6 Існує 3 основні чинники успіху зловмисників. Фактор

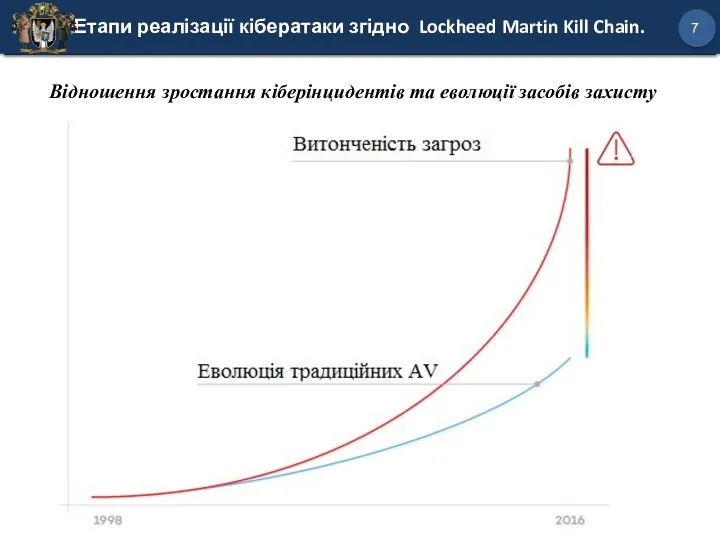

- 8. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 7 Відношення зростання кіберінцидентів та еволюції засобів захисту

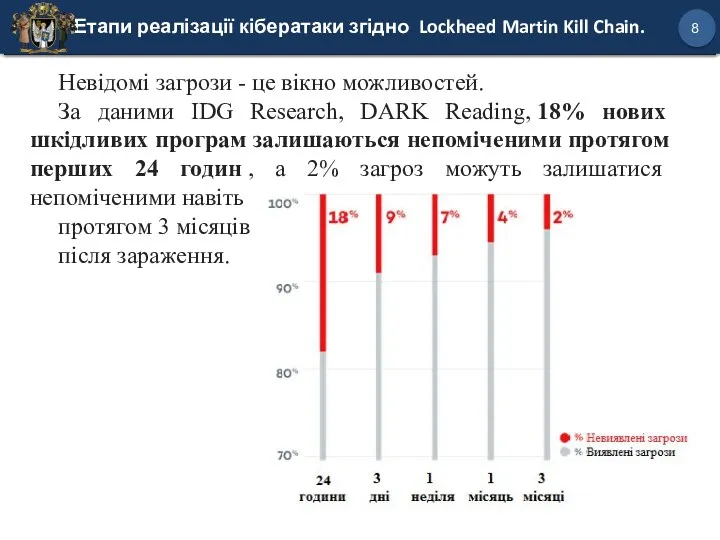

- 9. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 8 Невідомі загрози - це вікно можливостей. За

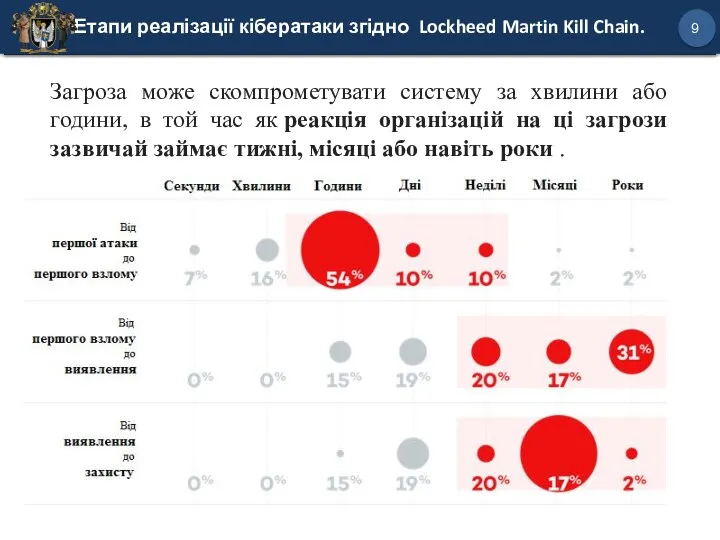

- 10. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 Загроза може скомпрометувати систему за хвилини або

- 11. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 Що таке модель Cyber Kill Chain і

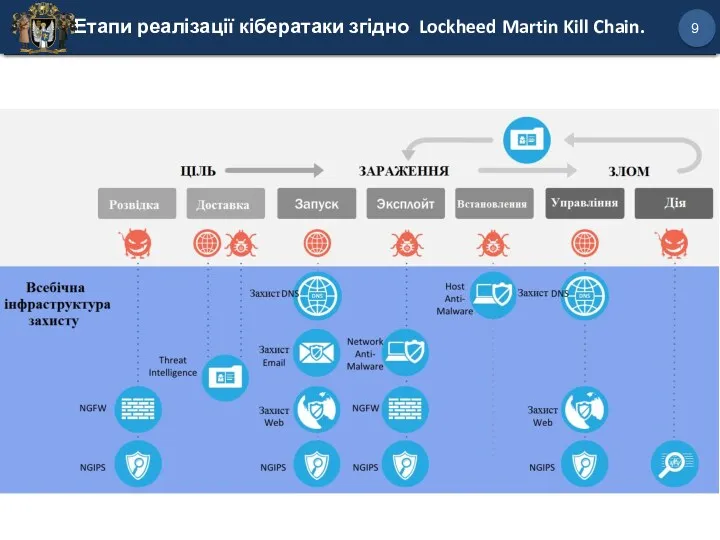

- 12. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 Модель Cyber Kill Chain має 7 етапів

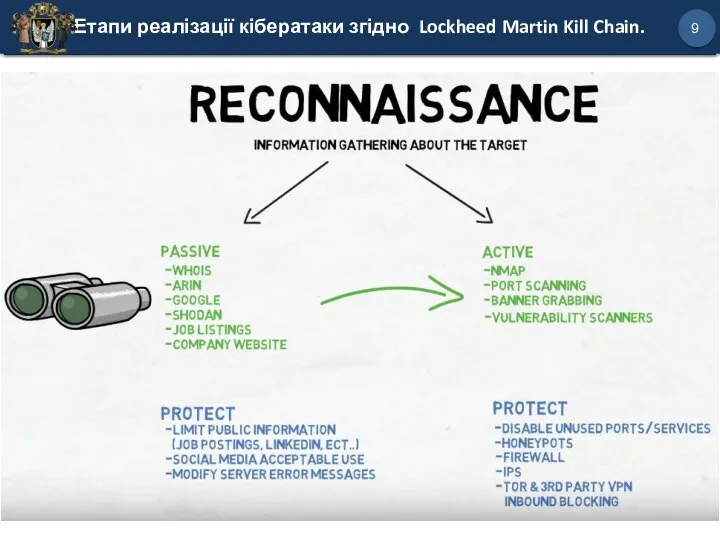

- 13. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 1 Етап. Розвідка (Reconnaissance) Дослідження, ідентифікація і

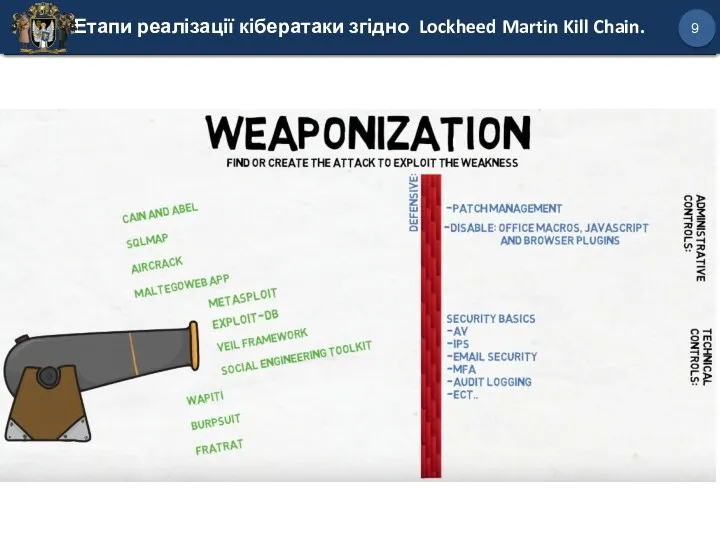

- 14. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 2 Етап. Озброєння (Weaponization) Підбір інструментарію, створення

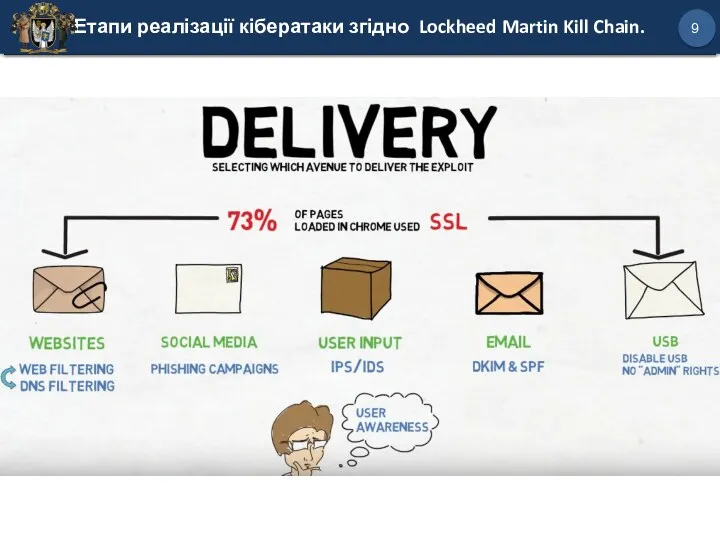

- 15. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 3 Етап. Доставка (Delivery) Передача необхідного (шкідливого)

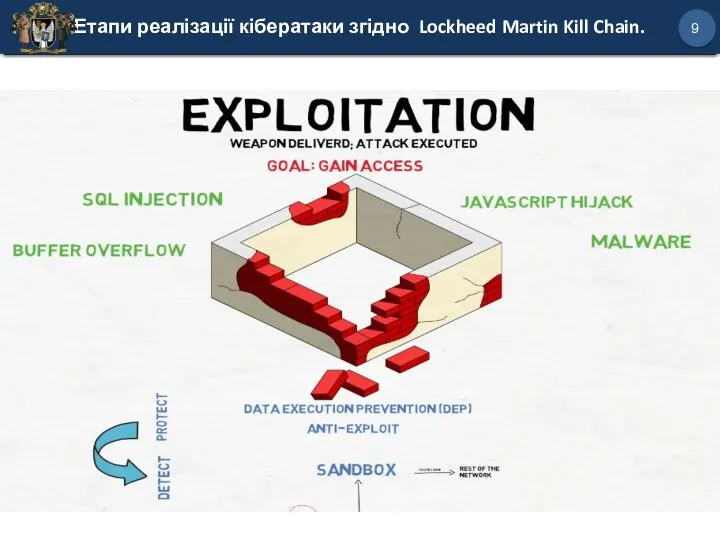

- 16. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 4 Етап. Експлуатація (Еxploitation) Після доставки на

- 17. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 5 Етап. Встановлення (Installation) Встановлення віддаленого доступу

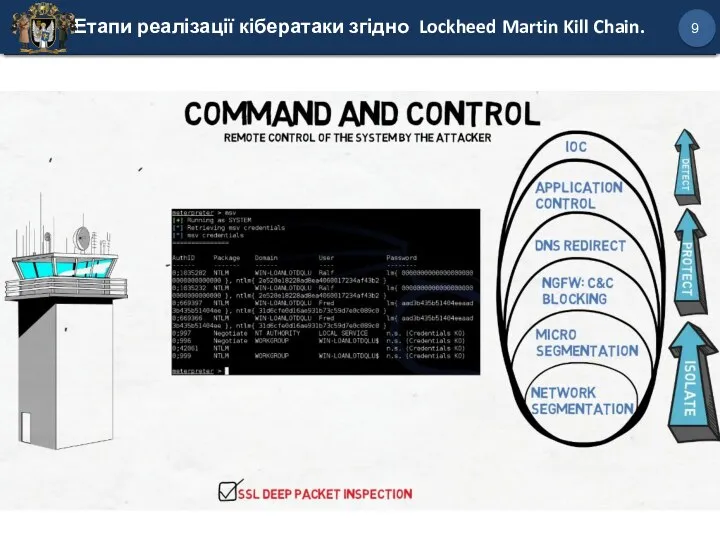

- 18. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 6 Етап. Управління та контроль (Command and

- 19. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 6 Етап. Управління та контроль (Command and

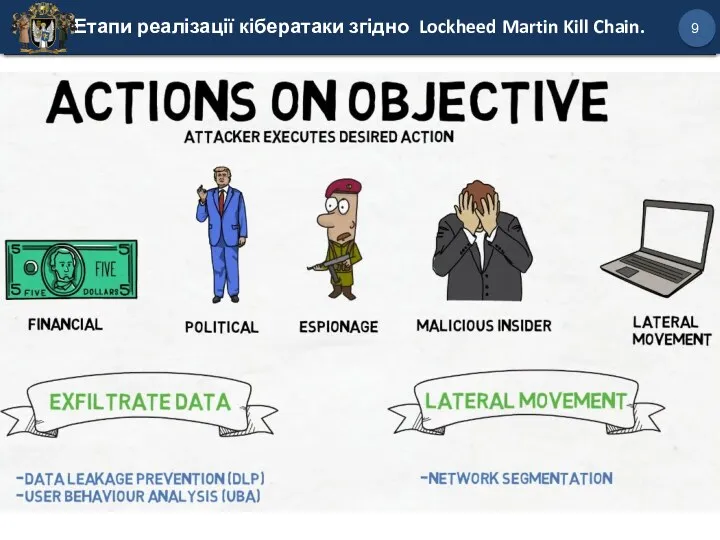

- 20. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 7 Етап. Виконання дій (Actions on Objective)

- 21. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9

- 22. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9

- 23. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9

- 24. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9

- 25. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9

- 26. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9

- 27. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9

- 28. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9

- 29. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9

- 30. Етапи реалізації кібератаки згідно Lockheed Martin Kill Chain. 9 Cyber Kill Chain це систематичний процес досягнення

- 31. Друге навчальне питання 9 2. Структура MITRE ATT&CK Matrix for Enterprise.

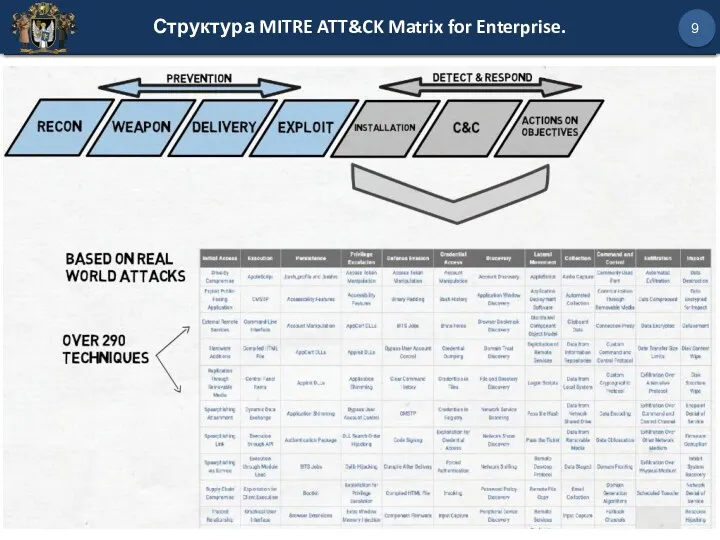

- 32. Структура MITRE ATT&CK Matrix for Enterprise. 9 Ланцюг Cyber Kill Chain добре підходить для моделювання загроз.

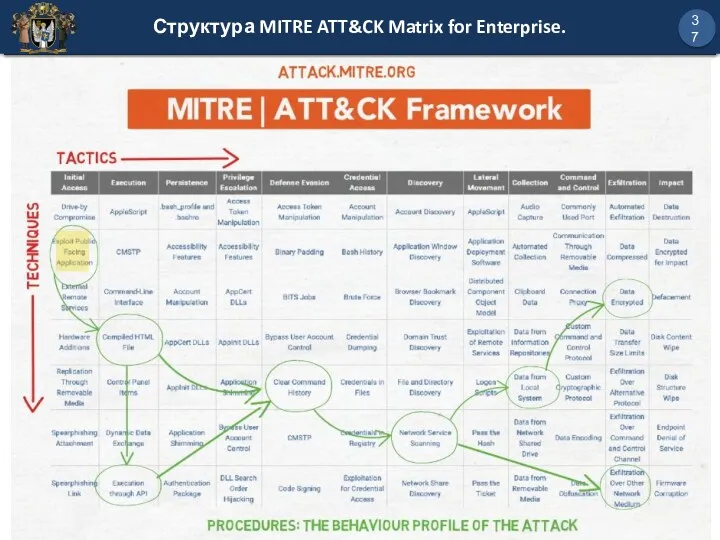

- 33. Структура MITRE ATT&CK Matrix for Enterprise. 9 MITRE ATT & CK - це структурований список відомих

- 34. Структура MITRE ATT&CK Matrix for Enterprise. 9 Зловмисники можуть відслідковуватися за допомогою ведення спостереження за подіями

- 35. Структура MITRE ATT&CK Matrix for Enterprise. 9 MITRE розбила ATT & CK на декілька різних матриць:

- 36. Структура MITRE ATT&CK Matrix for Enterprise. 9 MITRE ATT&CK Matrix

- 37. Структура MITRE ATT&CK Matrix for Enterprise. 9

- 38. Структура MITRE ATT&CK Matrix for Enterprise. 37

- 40. Скачать презентацию

Что такое socket.io

Что такое socket.io Object oriented programming. (Lesson 6, part 2)

Object oriented programming. (Lesson 6, part 2) Полезные адреса Интернет-ресурсов

Полезные адреса Интернет-ресурсов Аппаратное и программное обеспечение ЭВМ и сетей

Аппаратное и программное обеспечение ЭВМ и сетей Способы передачи движения. Модель: Мотоцикл с коляской. Занятие №4

Способы передачи движения. Модель: Мотоцикл с коляской. Занятие №4 Запоминающие устройства компьютера. (Лекция 5)

Запоминающие устройства компьютера. (Лекция 5) Значение логического выражения. Решение задания 3. ОГЭ

Значение логического выражения. Решение задания 3. ОГЭ Процесс загрузки и BIOS

Процесс загрузки и BIOS Электронная почта. Сетевое коллективное взаимодействие и сетевой этикет

Электронная почта. Сетевое коллективное взаимодействие и сетевой этикет Установка виртуальной машины. Установка операционной системы

Установка виртуальной машины. Установка операционной системы Управление файловой системой

Управление файловой системой Структуры данных

Структуры данных Условные операторы

Условные операторы Офіційний майданчик державних закупівель. Ваше зручне місце для торгів. Public-Bid

Офіційний майданчик державних закупівель. Ваше зручне місце для торгів. Public-Bid Введение в Matlab

Введение в Matlab Практическая работа в MS PowerPoint-2010

Практическая работа в MS PowerPoint-2010 Порядок оформления заказа

Порядок оформления заказа Я и интернет будущего

Я и интернет будущего Виды компьютерных сетей

Виды компьютерных сетей Принципы построения компьютеров

Принципы построения компьютеров Способы адресации в микропроцессорных системах

Способы адресации в микропроцессорных системах Оценка сложности вычислительных алгоритмов. Лекция 22

Оценка сложности вычислительных алгоритмов. Лекция 22 Парадигмы программирования

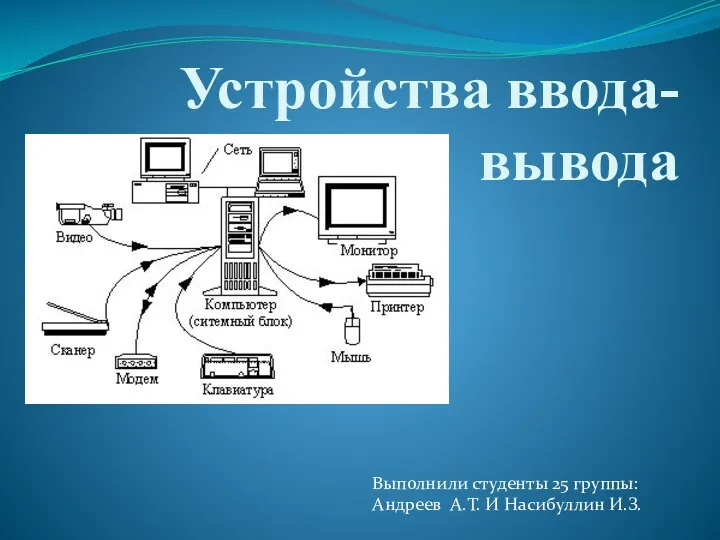

Парадигмы программирования Устройства ввода-вывода

Устройства ввода-вывода Презентация к уроку информатики и ИКТ

Презентация к уроку информатики и ИКТ Создание графических изображений. Обработка графической информации. Информатика. 7 класс

Создание графических изображений. Обработка графической информации. Информатика. 7 класс Всероссийская перепись населения 2020

Всероссийская перепись населения 2020 презентация электронного учебника

презентация электронного учебника