Содержание

- 2. Оглавление Введение Основная часть: 1. Раздел 1 - Основные черты российского мировоззрения 2. Раздел 2 -

- 3. Введение Развитие цифровых технологий привело к появлению большого количества цифровых угроз в интернете. Например, кража персональных

- 4. Ки́бербезопáсность — раздел информационной безопасности, в рамках которого изучают процессы формирования, функционирования и эволюции киберобъектов, для

- 5. Цели кибербезопасности -Обеспечить безопасность сетей, устройств и ПО -Защитить информацию -Обнаружить угрозы и реагировать на инциденты

- 6. Виды угроз Угрозы кибербезопасности — это действия злоумышленников, которые они совершают с помощью интернета и программных

- 7. Как защититься от кибератак Противостоять киберугрозам помогают технологии защиты информации, например антивирусные программы, криптографические методы шифрования

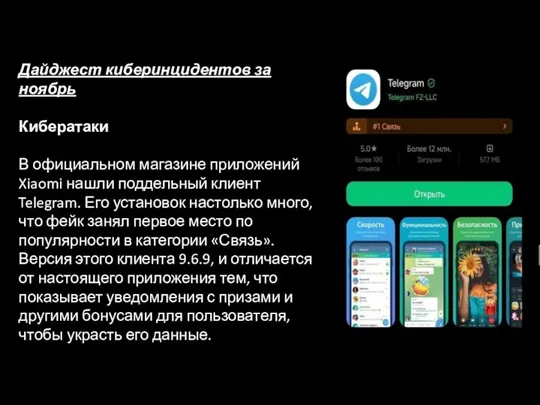

- 8. Дайджест киберинцидентов за ноябрь Кибератаки В официальном магазине приложений Xiaomi нашли поддельный клиент Telegram. Его установок

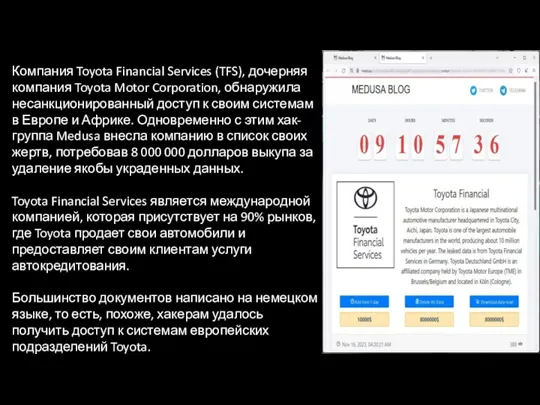

- 9. Компания Toyota Financial Services (TFS), дочерняя компания Toyota Motor Corporation, обнаружила несанкционированный доступ к своим системам

- 10. Кибератака парализовала рынок недвижимости США. В США кибератака парализовала рынок недвижимости. Хакеры взломали крупнейшего страховщика FNF,

- 11. На одном из теневых форумов на продажу выложили данные 815 миллионов граждан Индии. Лот содержит 1.8

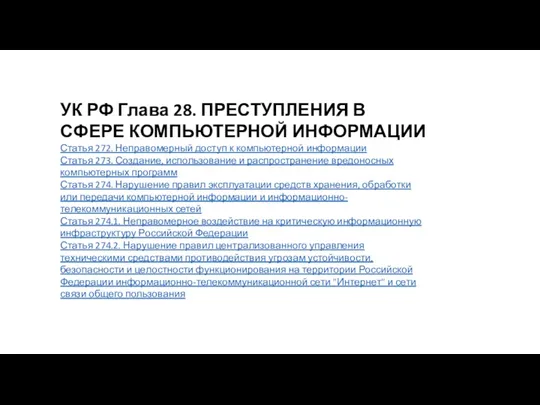

- 12. УК РФ Глава 28. ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ Статья 272. Неправомерный доступ к компьютерной информации

- 13. Заключение

- 15. Скачать презентацию

Устройство компьютера

Устройство компьютера Системы объектов

Системы объектов HTML – Hypertext Markup Language

HTML – Hypertext Markup Language Устройства компьютера

Устройства компьютера Объекты и системы. Отношения объектов и их множеств. (6 класс)

Объекты и системы. Отношения объектов и их множеств. (6 класс) Axborotni himoyalashda tarmoqlararo ekranlarning o’rni

Axborotni himoyalashda tarmoqlararo ekranlarning o’rni Базы данных. Многотабличные базы данных

Базы данных. Многотабличные базы данных Моделирование в Excel. Старинная задача о лошади

Моделирование в Excel. Старинная задача о лошади Интернет в повседневной жизни

Интернет в повседневной жизни Устройства компьютера. Кроссворд

Устройства компьютера. Кроссворд Язык программирования Pascal

Язык программирования Pascal Исполнители вокруг нас

Исполнители вокруг нас Алгоритмы и структуры данных. Алгоритмы с возвратом

Алгоритмы и структуры данных. Алгоритмы с возвратом Директивы

Директивы Учет заявок на участие в фестивале

Учет заявок на участие в фестивале Протокол H.323

Протокол H.323 Безопасная связь и мобильные рабочие места Samsung

Безопасная связь и мобильные рабочие места Samsung Веб-безопасность. Безопасность сайта

Веб-безопасность. Безопасность сайта Data Strategy Program

Data Strategy Program Microsoft Word. Форматирование текста. Практикум №1

Microsoft Word. Форматирование текста. Практикум №1 Система объектов

Система объектов Геоинформационные системы в Интернете (ГИС)

Геоинформационные системы в Интернете (ГИС) Разработка программного обеспечения для получения 3D модели с использованием камеры и проектора

Разработка программного обеспечения для получения 3D модели с использованием камеры и проектора Every

Every Математическая логика и теория алгоритмов: неразрешимые проблемы

Математическая логика и теория алгоритмов: неразрешимые проблемы Функциональное тестирование

Функциональное тестирование Установка и настройка FTP сервера на базе операционной системы Fedora

Установка и настройка FTP сервера на базе операционной системы Fedora Курсы международной школы программирования Алгоритмика 2019–2020

Курсы международной школы программирования Алгоритмика 2019–2020