Содержание

- 2. Протокол «разделения секрета (данных)» Разделение секрета необходимо для исключения возможности несанкционированного использования этих данных одной персоной.

- 3. Простейшая схема разделения секретов – «Все или никто», В ней только объединение частных секретов всех их

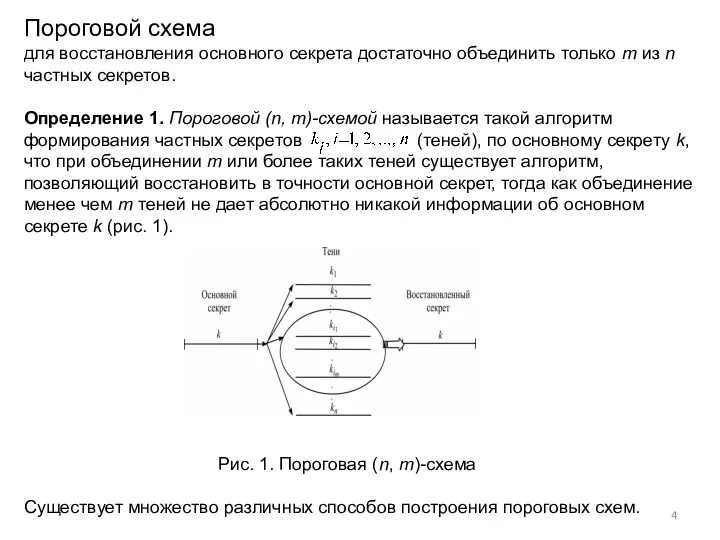

- 4. Пороговой схема для восстановления основного секрета достаточно объединить только m из n частных секретов. Определение 1.

- 5. Схема разделения секрета на основе интерполяции полиномов над конечными полями (схема Шамира)

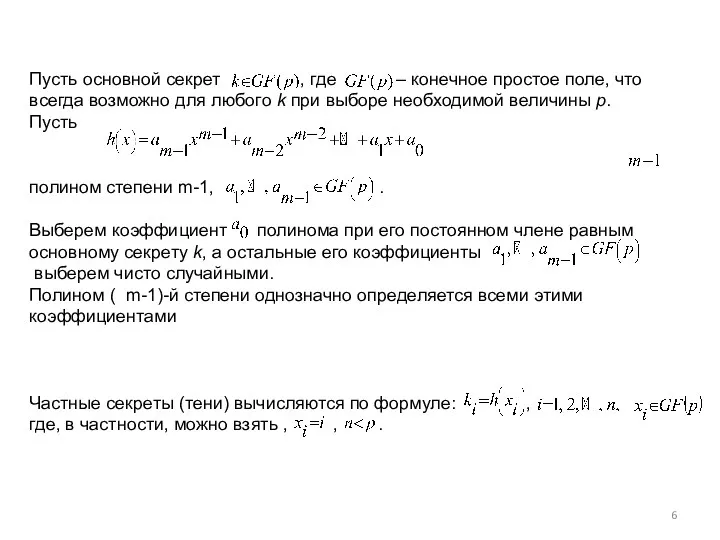

- 6. Пусть основной секрет , где – конечное простое поле, что всегда возможно для любого k при

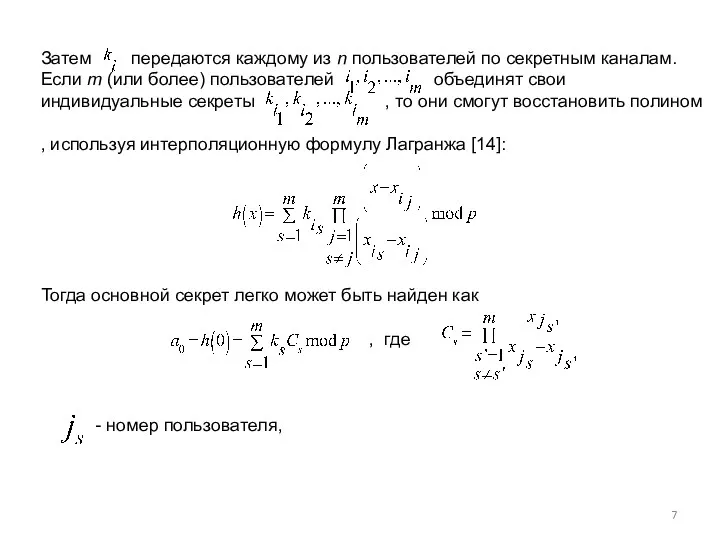

- 7. Затем передаются каждому из n пользователей по секретным каналам. Если m (или более) пользователей объединят свои

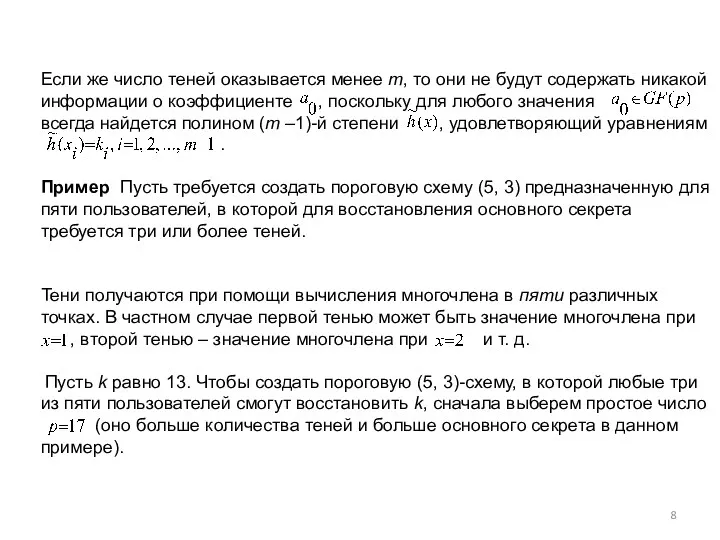

- 8. Если же число теней оказывается менее m, то они не будут содержать никакой информации о коэффициенте

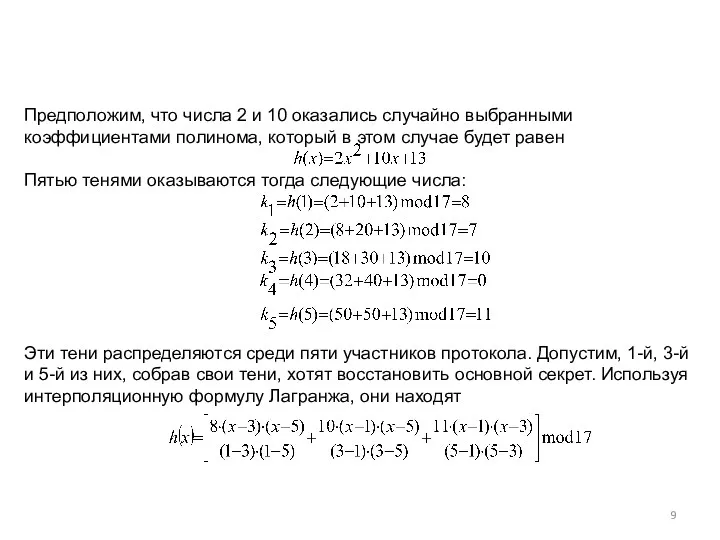

- 9. Предположим, что числа 2 и 10 оказались случайно выбранными коэффициентами полинома, который в этом случае будет

- 10. Произведя все вычисления по модулю 17, получаем . Свободный член в полученном полиноме 13 и есть

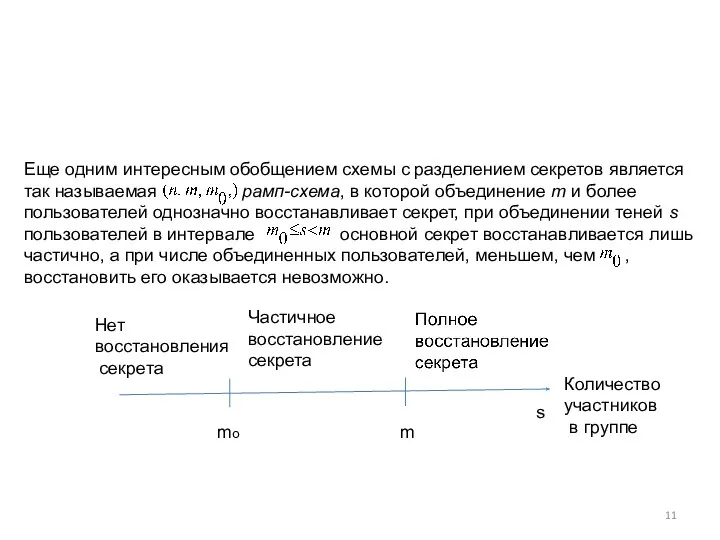

- 11. Еще одним интересным обобщением схемы с разделением секретов является так называемая рамп-схема, в которой объединение m

- 12. (n,m)-cхема разделения секрета Асмуса-Блума Основана на использовании простых чисел и Китайской теоремы об остатках. Пусть М

- 13. Затем доверенный центр выбирает случайное число r и вычисляет число M’ M’= M+rp, Затем для каждого

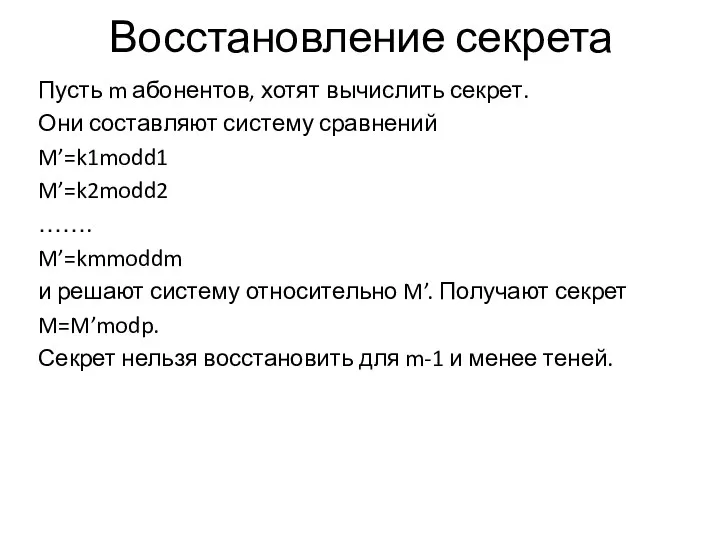

- 14. Восстановление секрета Пусть m абонентов, хотят вычислить секрет. Они составляют систему сравнений M’=k1modd1 M’=k2modd2 ……. M’=kmmoddm

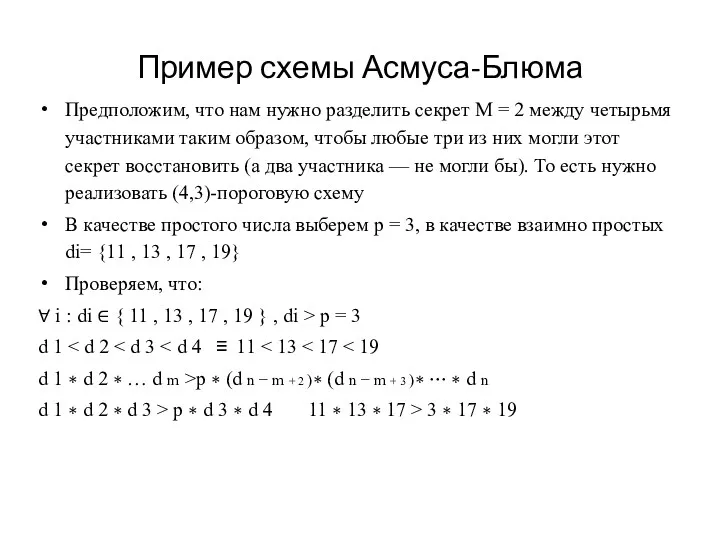

- 15. Пример схемы Асмуса-Блюма Предположим, что нам нужно разделить секрет M = 2 между четырьмя участниками таким

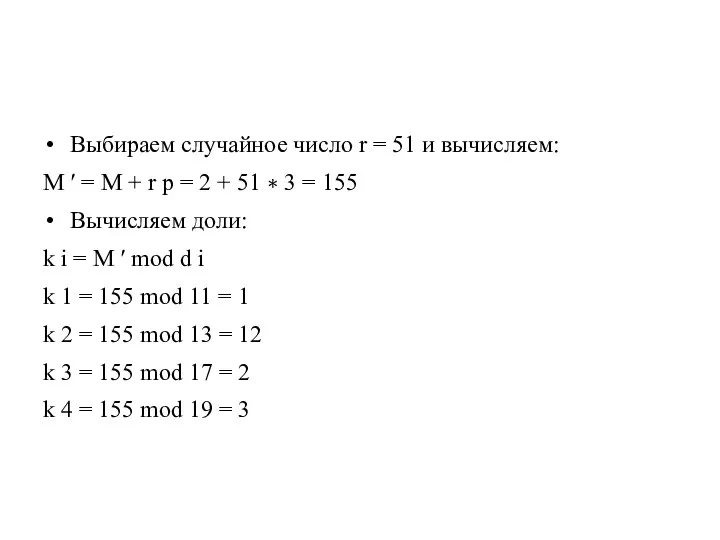

- 16. Выбираем случайное число r = 51 и вычисляем: M ′ = M + r p =

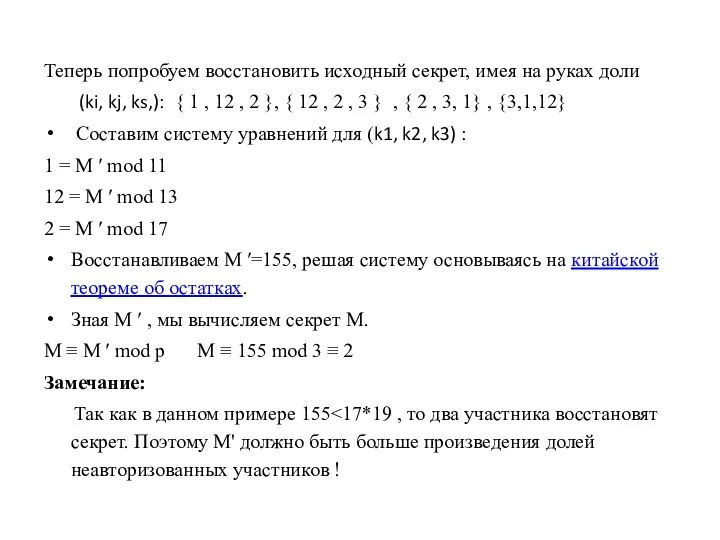

- 17. Теперь попробуем восстановить исходный секрет, имея на руках доли (ki, kj, ks,): { 1 , 12

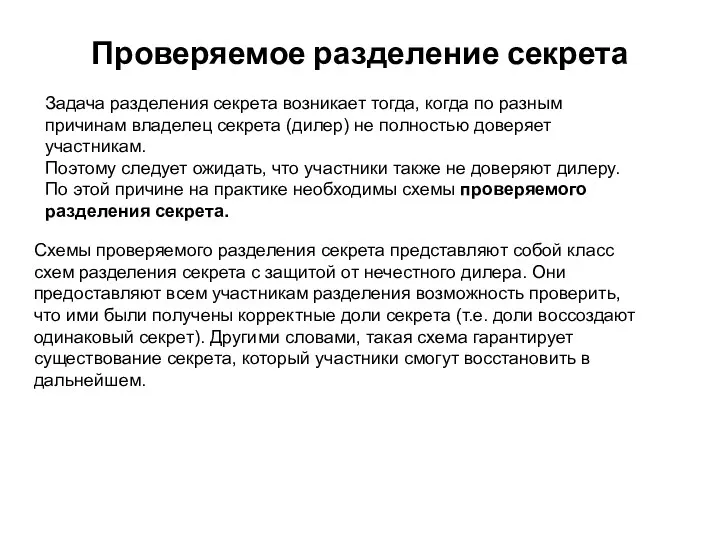

- 18. Проверяемое разделение секрета Задача разделения секрета возникает тогда, когда по разным причинам владелец секрета (дилер) не

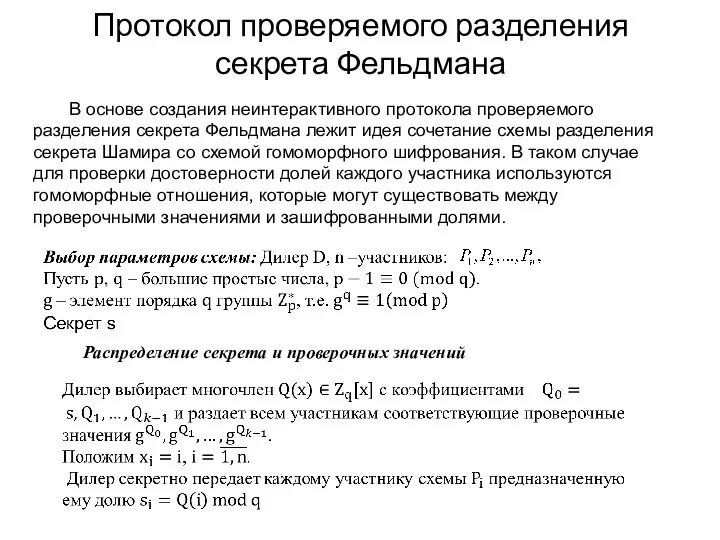

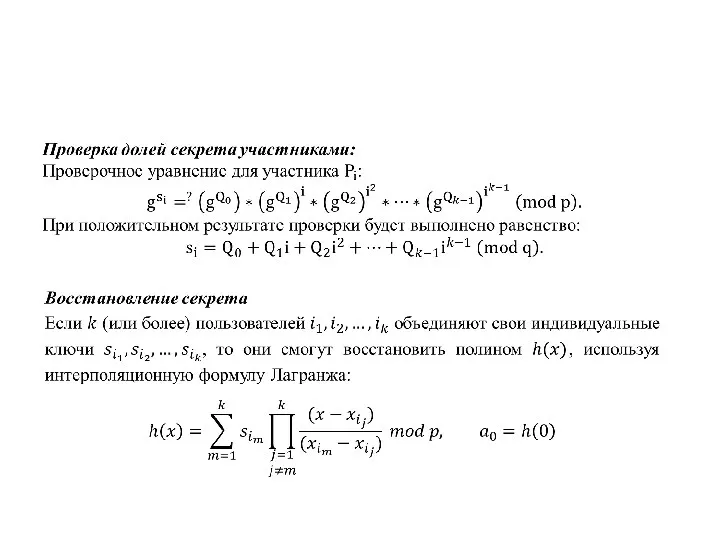

- 19. Протокол проверяемого разделения секрета Фельдмана Распределение секрета и проверочных значений В основе создания неинтерактивного протокола проверяемого

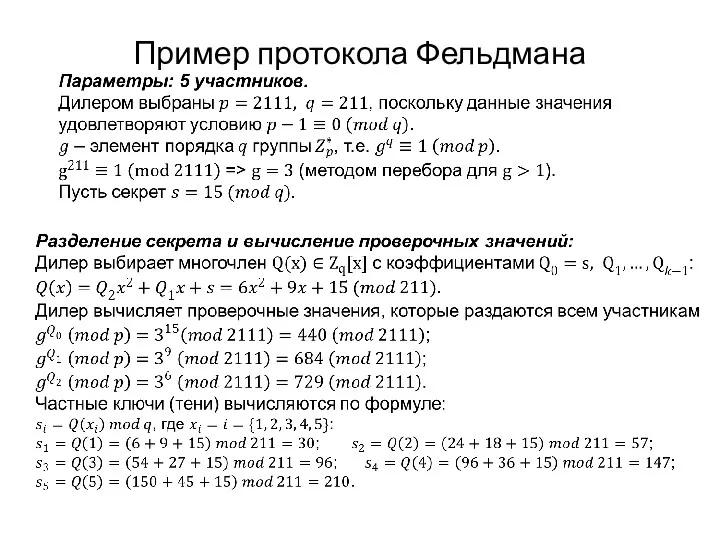

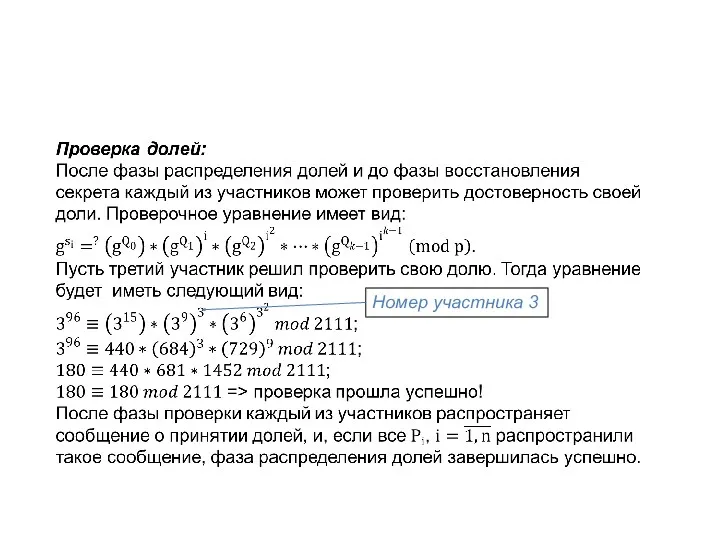

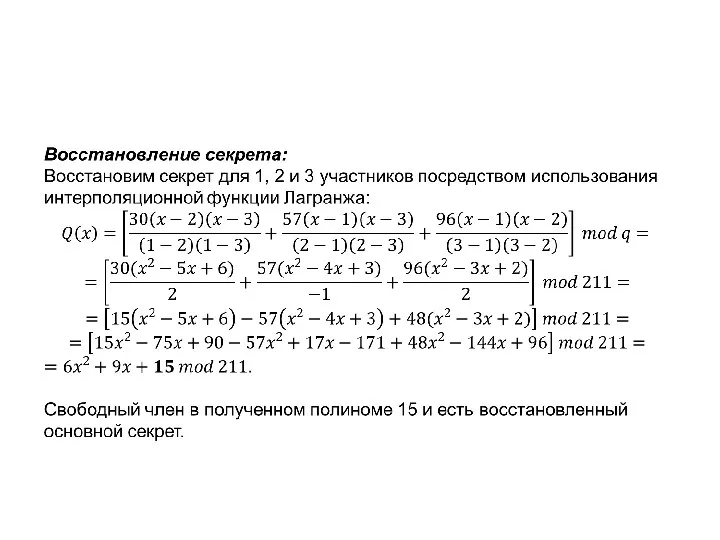

- 21. Пример протокола Фельдмана

- 22. Номер участника 3

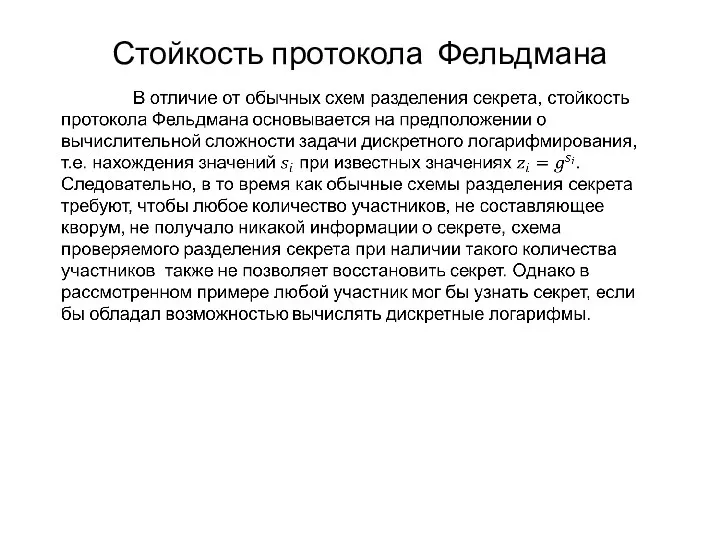

- 24. Стойкость протокола Фельдмана

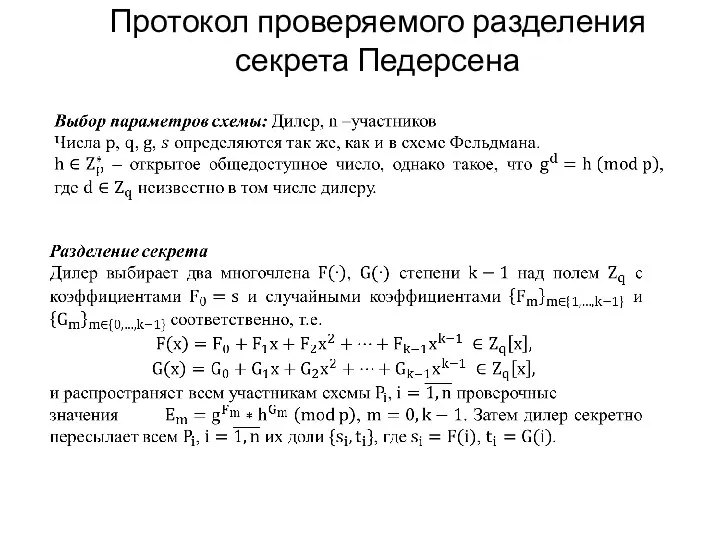

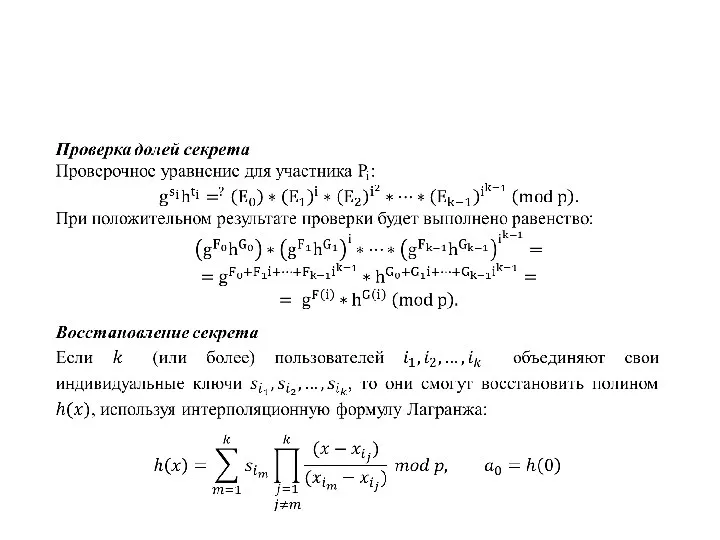

- 25. Протокол проверяемого разделения секрета Педерсена

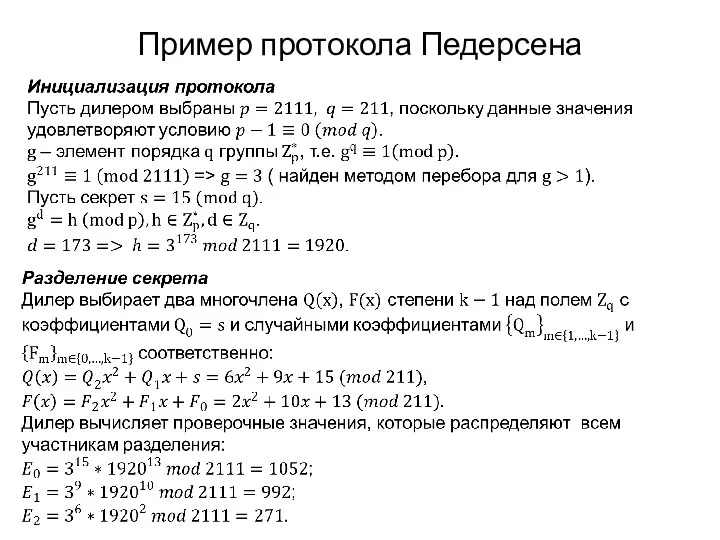

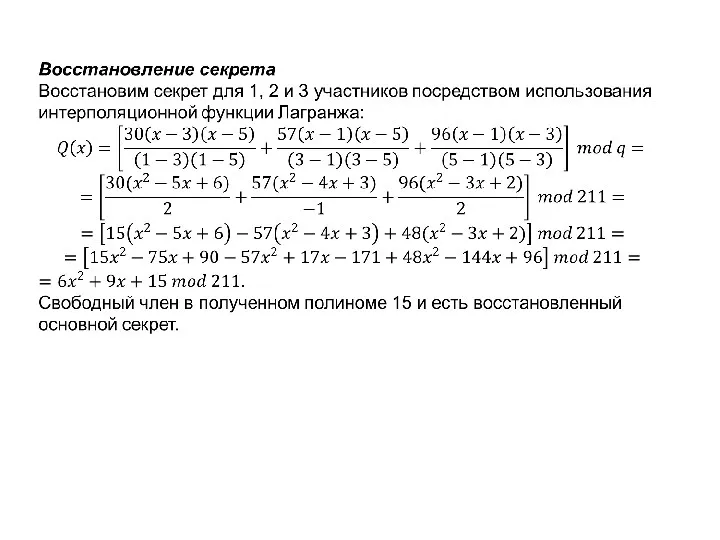

- 27. Пример протокола Педерсена

- 30. Оценка стойкости В отличие от первой схемы, здесь, помимо свойства гомоморфизма дискретного логарифма, используется схема обязательства,

- 31. Протокол поручительства информации или Протокол обязательства Протокол обязательства представляет собой криптографическую схему, которая позволяет зафиксировать некоторое

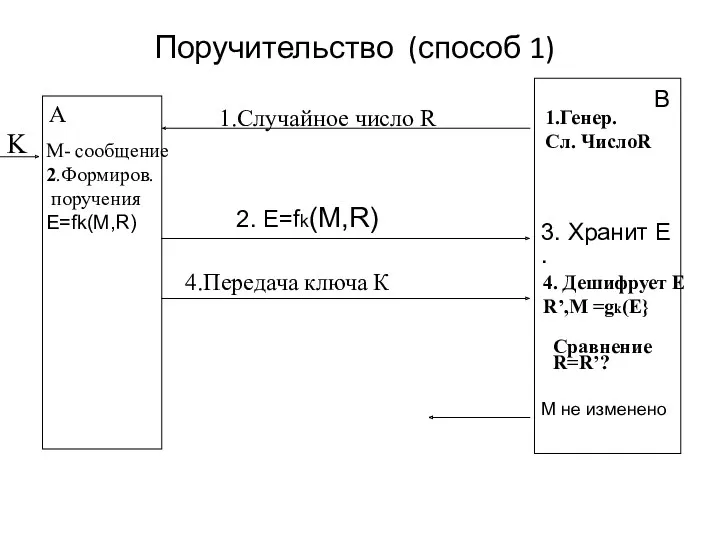

- 32. Поручительство (способ 1) K B

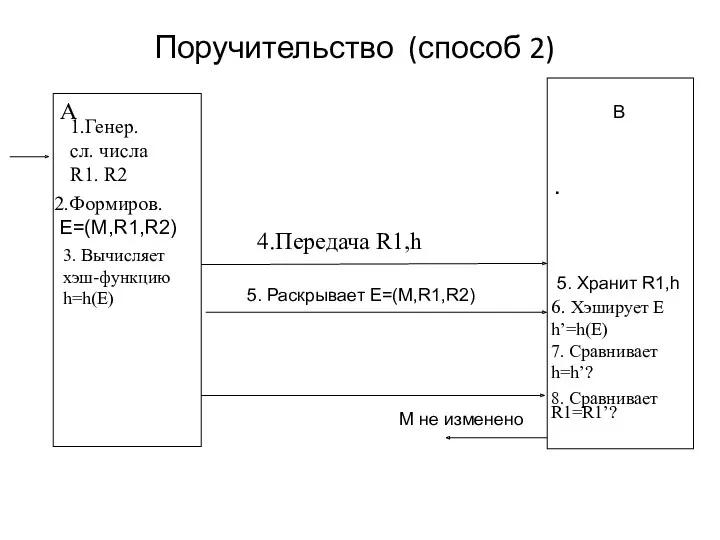

- 34. Поручительство (способ 2) B 3. Вычисляет хэш-функцию h=h(E) 5. Хранит R1,h M не изменено 5. Раскрывает

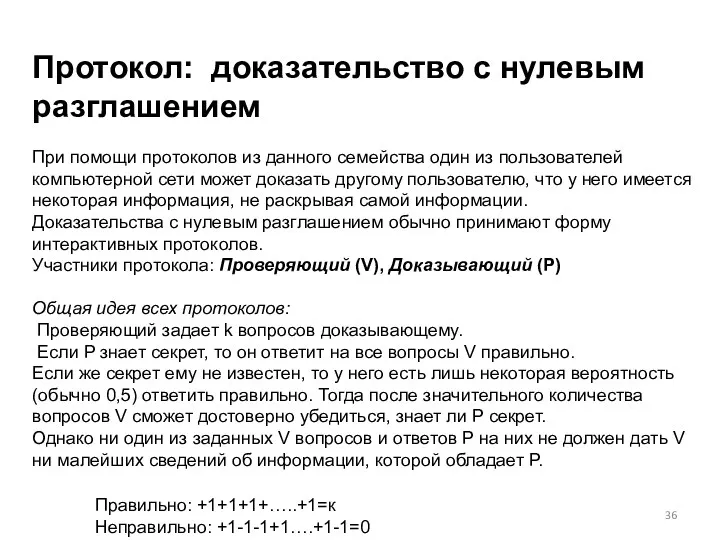

- 36. Протокол: доказательство с нулевым разглашением При помощи протоколов из данного семейства один из пользователей компьютерной сети

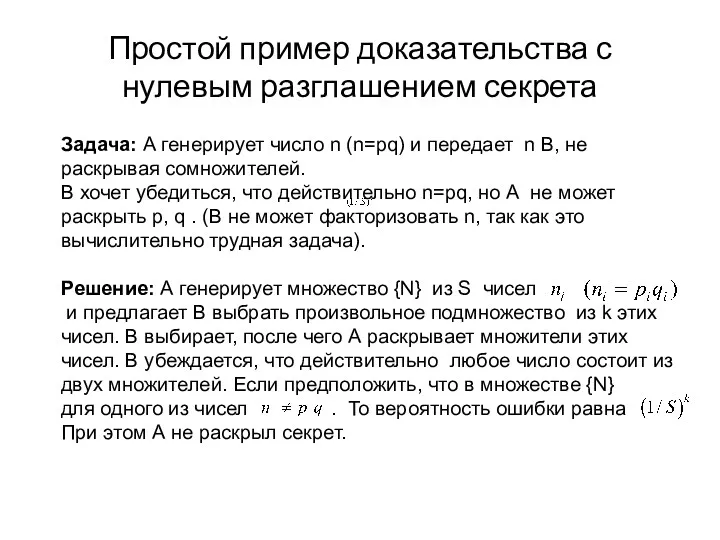

- 37. Простой пример доказательства с нулевым разглашением секрета Задача: А генерирует число n (n=pq) и передает n

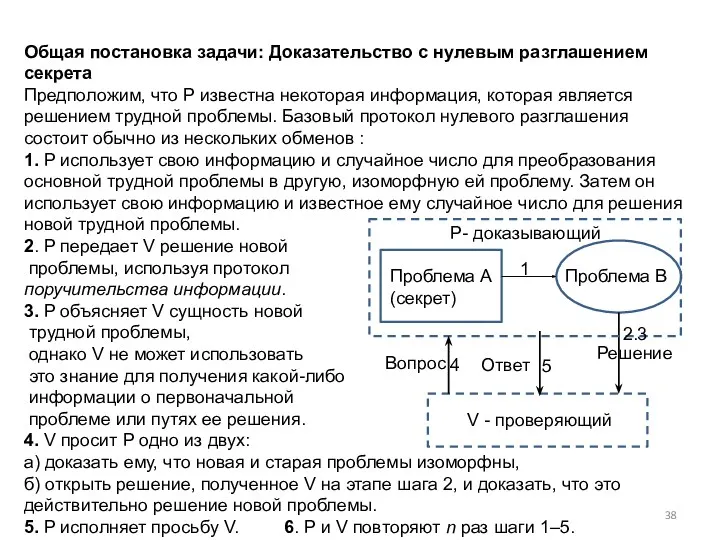

- 38. Общая постановка задачи: Доказательство с нулевым разглашением секрета Предположим, что P известна некоторая информация, которая является

- 39. Пример трудной задачи Рассмотрим нахождение так называемого гамильтонового цикла на заданном графе. Напомним сначала, что гамильтоновым

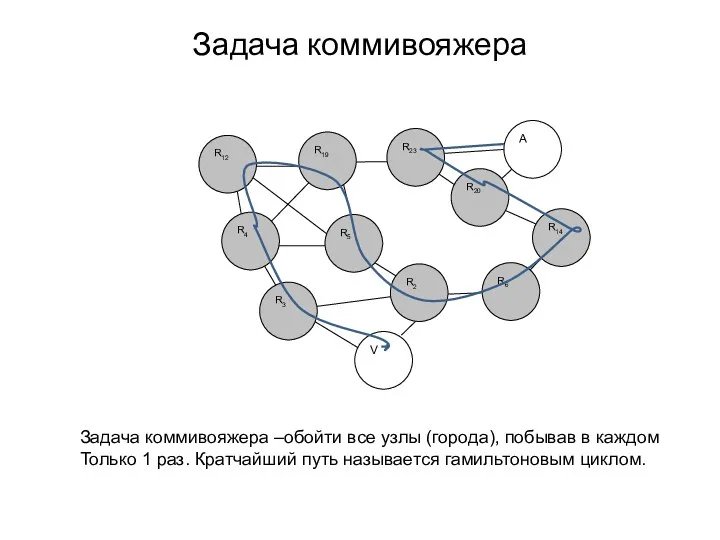

- 40. Задача коммивояжера Задача коммивояжера –обойти все узлы (города), побывав в каждом Только 1 раз. Кратчайший путь

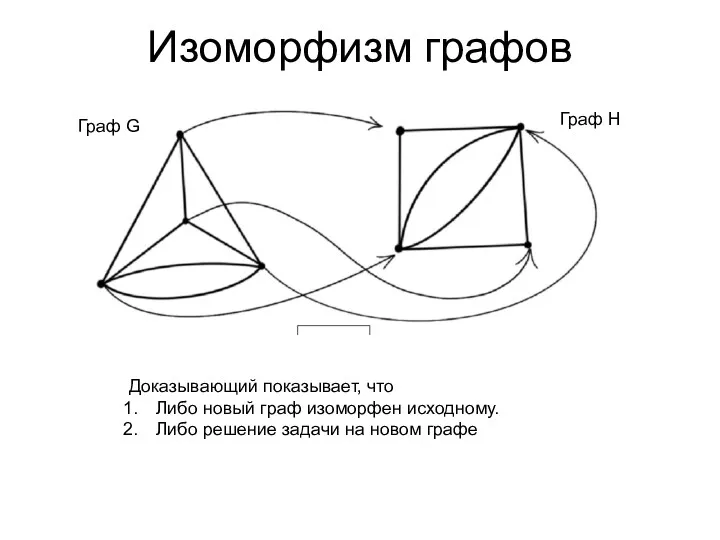

- 41. Изоморфизм графов Доказывающий показывает, что Либо новый граф изоморфен исходному. Либо решение задачи на новом графе

- 42. Протокол доказательства с нулевым разглашением принимает для данной задачи следующий вид: 1. P случайным образом переставляет

- 43. Если P знает ГЦ на графе G, то он сможет правильно выполнить задания V на каждой

- 44. Идентификация (аутентификация) пользователей при помощи протокола с нулевым разглашением Широкое распространение интеллектуальных карт для разнообразных коммерческих,

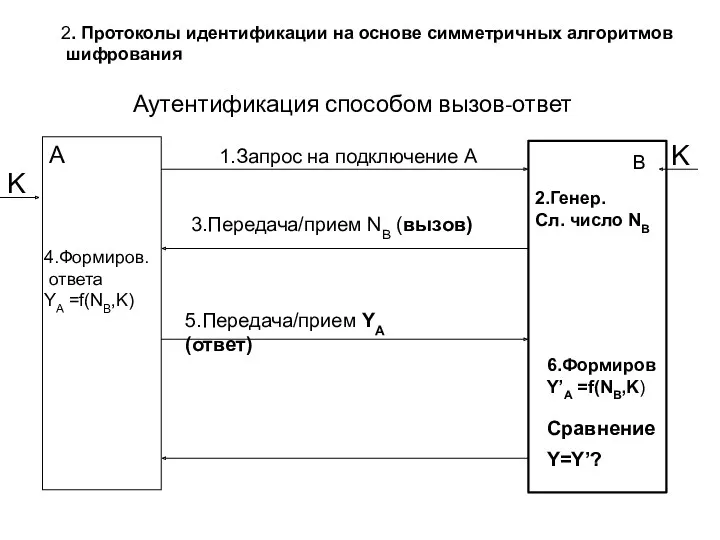

- 45. 2. Протоколы идентификации на основе симметричных алгоритмов шифрования Недостатки. Для работы таких протоколов идентификации необходимо, чтобы

- 46. Аутентификация способом вызов-ответ 2. Протоколы идентификации на основе симметричных алгоритмов шифрования

- 47. Аутентификация пользователя в стандарте мобильной связи запрос

- 48. 3. Способы идентификации на основе использования цифровой подписи В случае идентификации на основе ЦП в ней

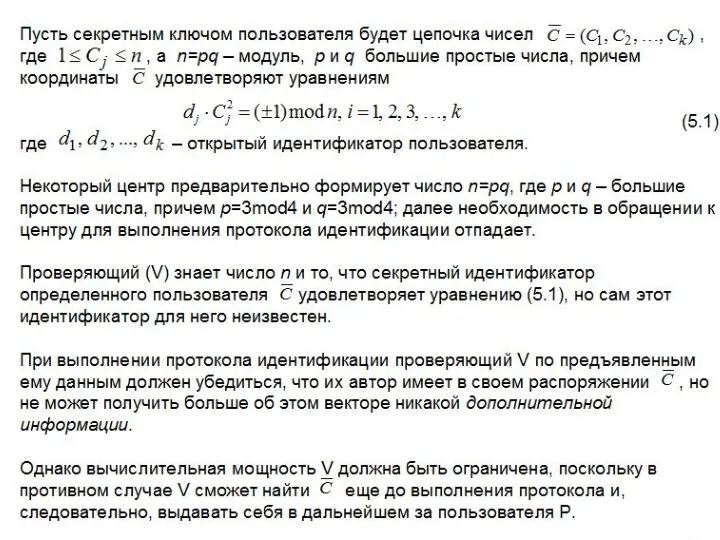

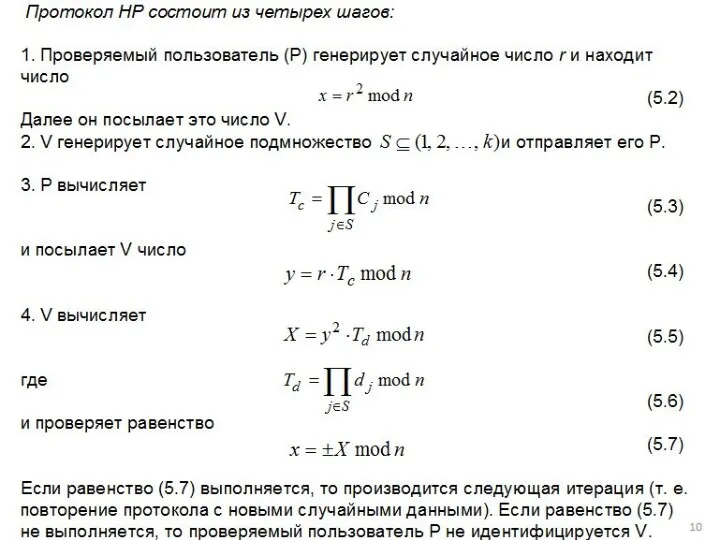

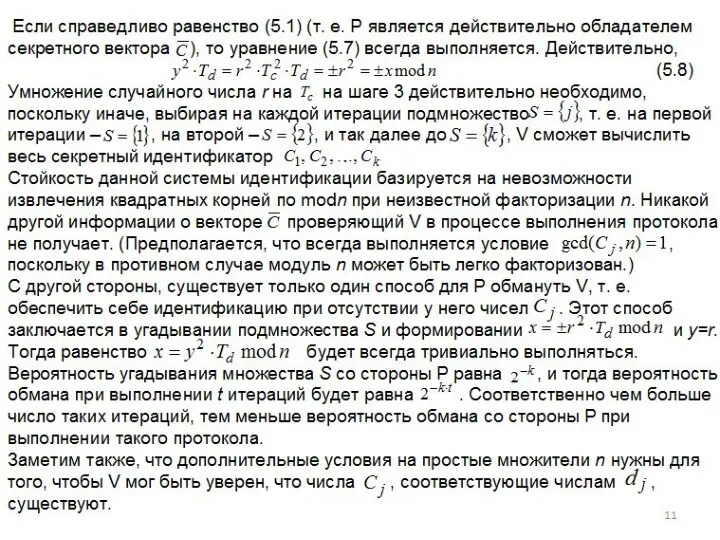

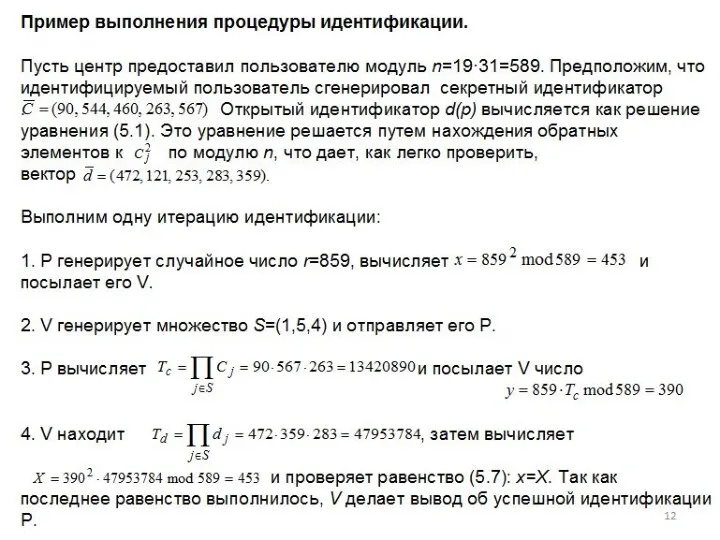

- 49. Рассмотрим далее пример построения подобного протокола [15]. 4. Идентификация пользователей на основе протокола с нулевым разглашением

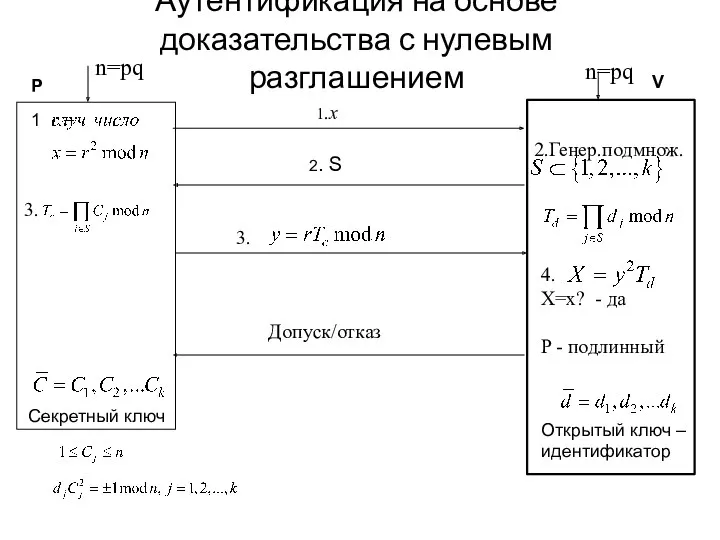

- 52. Аутентификация на основе доказательства с нулевым разглашением n=pq 2.Генер.подмнож. 1.x 2. S Допуск/отказ n=pq 3. 4.

- 56. Скачать презентацию

![Рассмотрим далее пример построения подобного протокола [15]. 4. Идентификация пользователей](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/599974/slide-48.jpg)

Салыстыру және логикалық операторларды қолдану

Салыстыру және логикалық операторларды қолдану Параллельное программирование для ресурсоёмких задач численного моделирования в физике. Лекция 2

Параллельное программирование для ресурсоёмких задач численного моделирования в физике. Лекция 2 Анализ и мониторинг интернет-СМИ. Базы СМИ. Медиаисследования в интернете

Анализ и мониторинг интернет-СМИ. Базы СМИ. Медиаисследования в интернете CSS. Лекция 10

CSS. Лекция 10 Компьютерные словари и системы машинного перевода текстов

Компьютерные словари и системы машинного перевода текстов Інформаційні системи. Інтелектуальна власність та авторське право

Інформаційні системи. Інтелектуальна власність та авторське право Синхронизация в OpenMP

Синхронизация в OpenMP Counter-Strike: Global Offensive. Разработка компьютерных игр

Counter-Strike: Global Offensive. Разработка компьютерных игр Прийоми забезпечення технологічності програмних продуктів. Низхідне та висхідне програмування. Метод покрокової деталізації

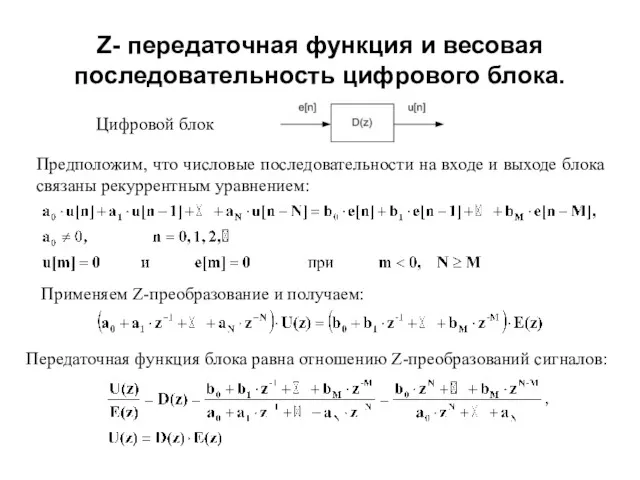

Прийоми забезпечення технологічності програмних продуктів. Низхідне та висхідне програмування. Метод покрокової деталізації Z-передаточная функция и весовая последовательность цифрового блока. (Лекция 6)

Z-передаточная функция и весовая последовательность цифрового блока. (Лекция 6) Масиви. Введення даних у масив

Масиви. Введення даних у масив Қатты диск құрылысы. Жинақтауыштың негізгі түйіндері

Қатты диск құрылысы. Жинақтауыштың негізгі түйіндері Разработка модуля CMS Drupal для создания тестов и оценки знаний пользователей

Разработка модуля CMS Drupal для создания тестов и оценки знаний пользователей Засоби UML для моделювання в програмній інженерії

Засоби UML для моделювання в програмній інженерії Грошові перекази та інтернет- магазини

Грошові перекази та інтернет- магазини Интернет Вещей. Умный дом как пример технологии

Интернет Вещей. Умный дом как пример технологии Розвиток інформатики в Україні

Розвиток інформатики в Україні Сетевая журналистика

Сетевая журналистика Текстовый редактор Microsoft office Word

Текстовый редактор Microsoft office Word Welcome To Epson Printer Customer Care Center

Welcome To Epson Printer Customer Care Center Памятка для школьника. Как создать виртуальную экскурсию в программе Microsoft Office PowerPoint

Памятка для школьника. Как создать виртуальную экскурсию в программе Microsoft Office PowerPoint SAP HANA – платформа для бизнеса в реальном времени

SAP HANA – платформа для бизнеса в реальном времени Моделирование памяти. Информационные объекты MATRIX. Организация циклов

Моделирование памяти. Информационные объекты MATRIX. Организация циклов Вычисления в таблицах Excel

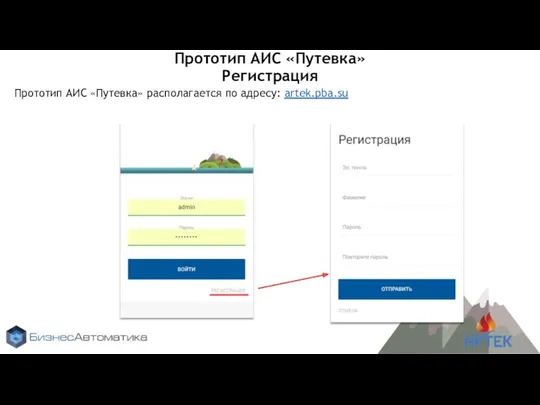

Вычисления в таблицах Excel Прототип АИС Путевка. Регистрация

Прототип АИС Путевка. Регистрация Алгоритм построения орграфа Хаффмана (алгоритм сжатия)

Алгоритм построения орграфа Хаффмана (алгоритм сжатия) Поиск и сортировка информации в базах данных. ЕГЭ

Поиск и сортировка информации в базах данных. ЕГЭ Браузеры и поисковые системы

Браузеры и поисковые системы