Содержание

- 2. SSL/TLS Расшифровка аббревиатур: Secure Socket Layer Transport Layer Secure

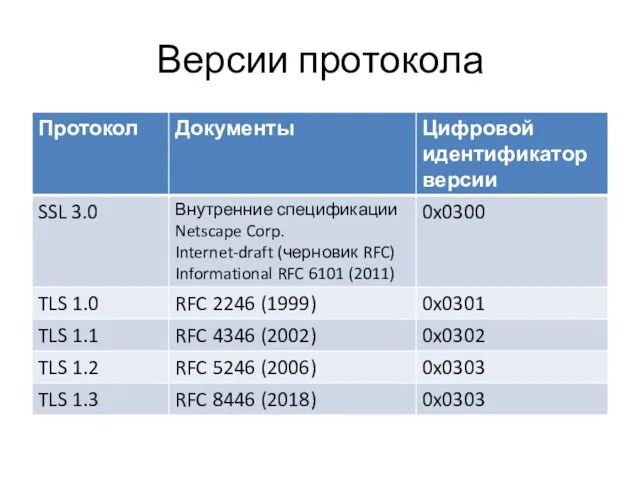

- 3. Версии протокола

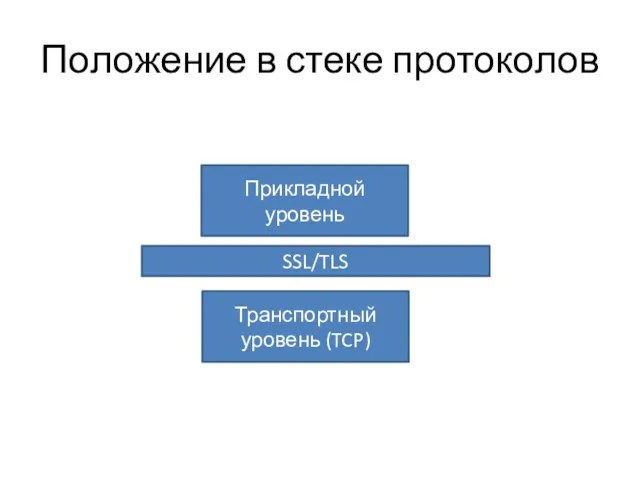

- 4. Положение в стеке протоколов Прикладной уровень SSL/TLS Транспортный уровень (TCP)

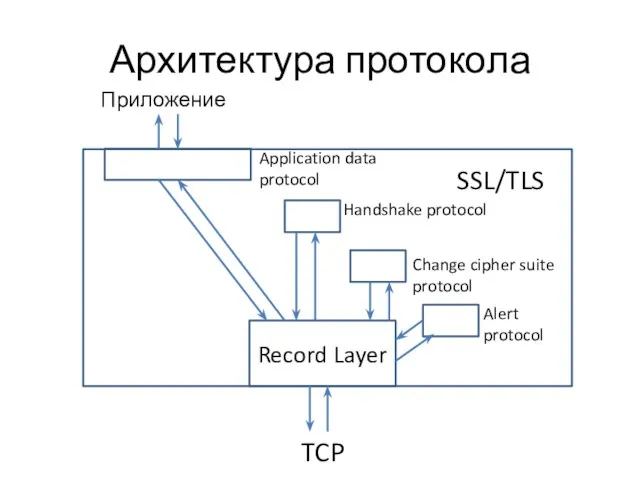

- 5. Архитектура протокола Record Layer SSL/TLS TCP Приложение Application data protocol Handshake protocol Change cipher suite protocol

- 6. Основные характеристики протокола Аутентификация сторон на основе сертификатов X.509 ЭЦП RSA, DSA По умолчанию сервер аутентифицируется,

- 7. Основные характеристики протокола - алгоритмы RSA, DH, DSS (DSA), RC2, RC4, IDEA, DES, 3DES, MD5, SHA-1

- 8. Основные характеристики протокола – алгоритмы в TLS 1.3 Общий секрет: DH, ECDH ЭЦП: RSA, ECDSA, EDDSA

- 9. Работает поверх TCP Дополнительные защищенные TCP-соединения (одновременно или после основного) в рамках одного сеанса протокола Порты:

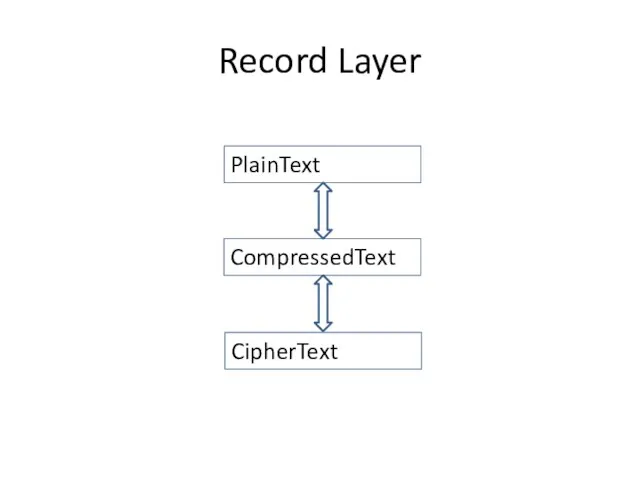

- 10. Record Layer PlainText CompressedText CipherText

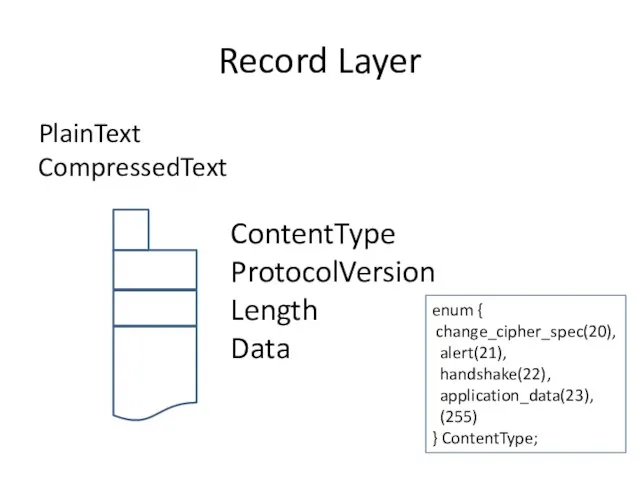

- 11. Record Layer PlainText CompressedText ContentType ProtocolVersion Length Data enum { change_cipher_spec(20), alert(21), handshake(22), application_data(23), (255) }

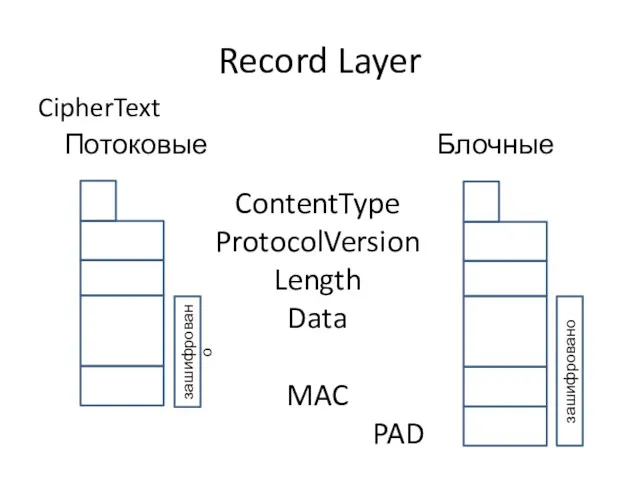

- 12. Record Layer CipherText ContentType ProtocolVersion Length Data MAC PAD Потоковые Блочные зашифровано зашифровано

- 13. Record Layer Pad (SSL 3.0) X Layer X Layer X Layer X Layer L Layer L

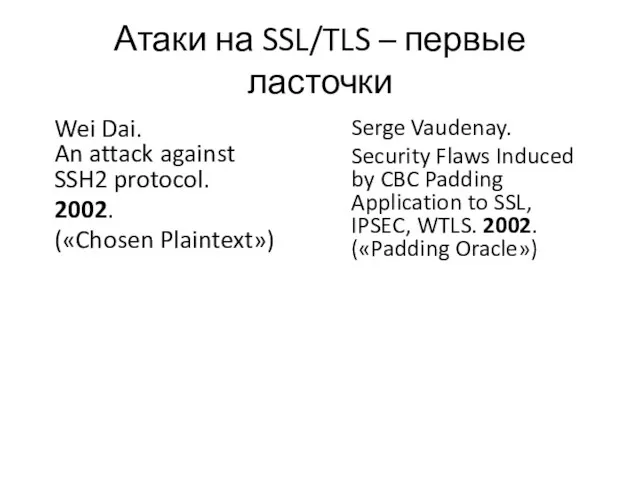

- 14. Атаки на SSL/TLS – первые ласточки Wei Dai. An attack against SSH2 protocol. 2002. («Chosen Plaintext»)

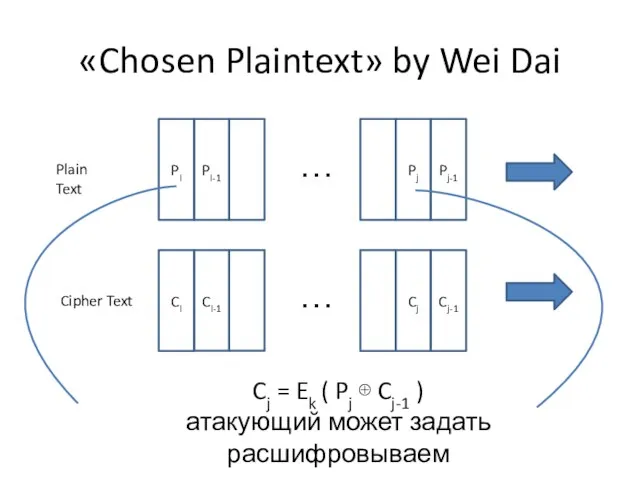

- 15. «Chosen Plaintext» by Wei Dai PI PI-1 Pj Pj-1 … CI CI-1 Cj Cj-1 … Plain

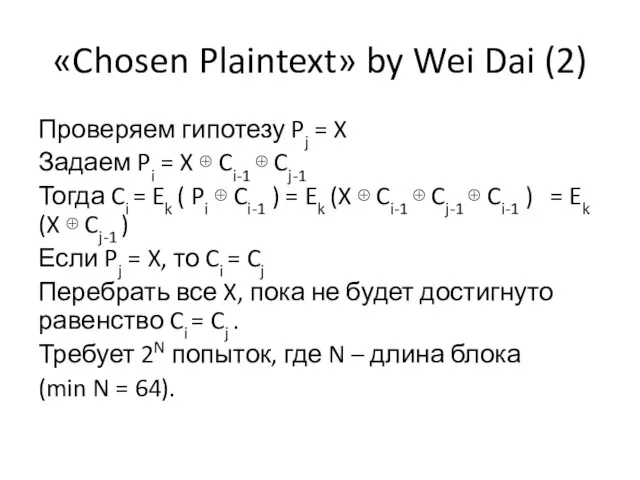

- 16. «Chosen Plaintext» by Wei Dai (2) Проверяем гипотезу Pj = X Задаем Pi = X ⊕

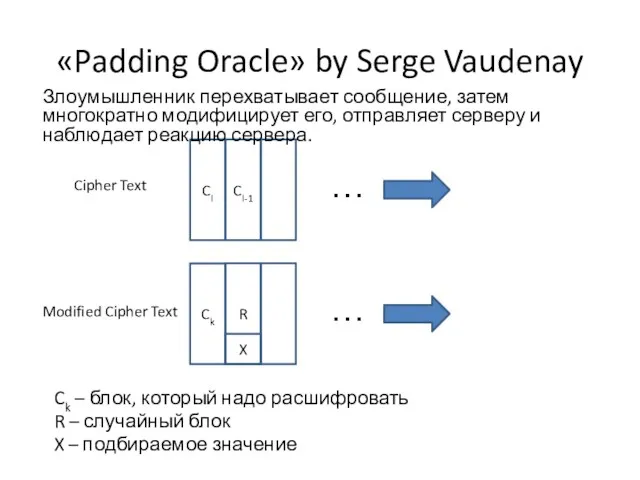

- 17. «Padding Oracle» by Serge Vaudenay CI CI-1 … Cipher Text Ck R … Modified Cipher Text

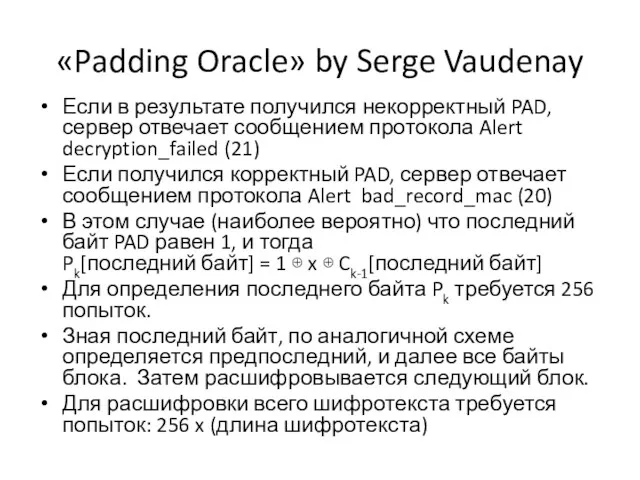

- 18. «Padding Oracle» by Serge Vaudenay Если в результате получился некорректный PAD, сервер отвечает сообщением протокола Alert

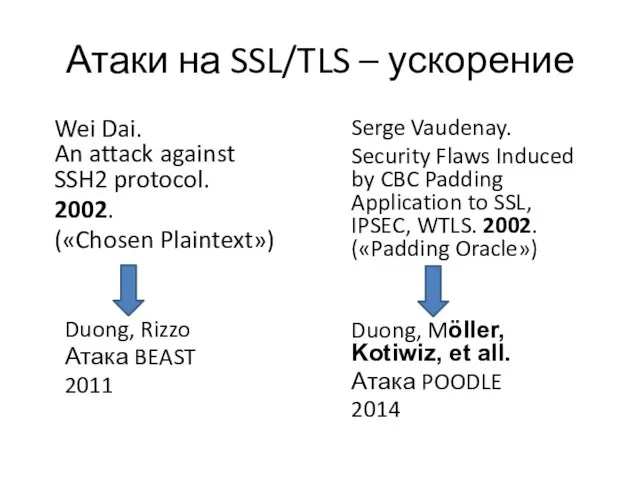

- 19. Атаки на SSL/TLS – ускорение Wei Dai. An attack against SSH2 protocol. 2002. («Chosen Plaintext») Serge

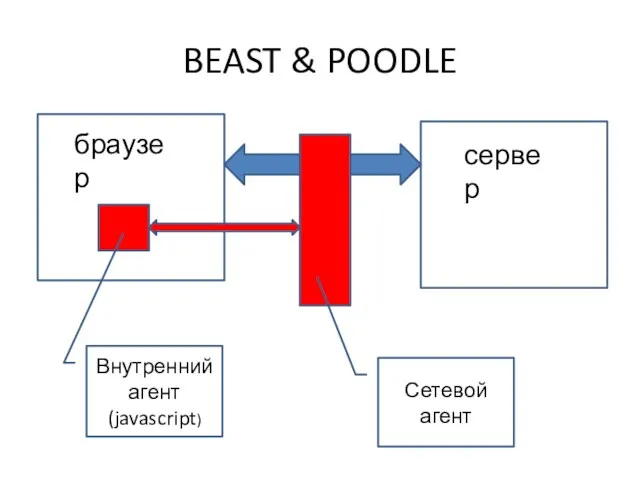

- 20. BEAST & POODLE браузер сервер Внутренний агент (javascript) Сетевой агент

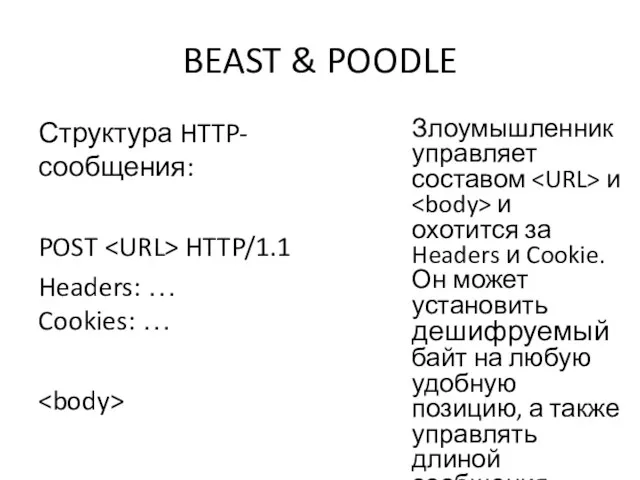

- 21. BEAST & POODLE Структура HTTP-сообщения: POST HTTP/1.1 Headers: … Cookies: … Злоумышленник управляет составом и и

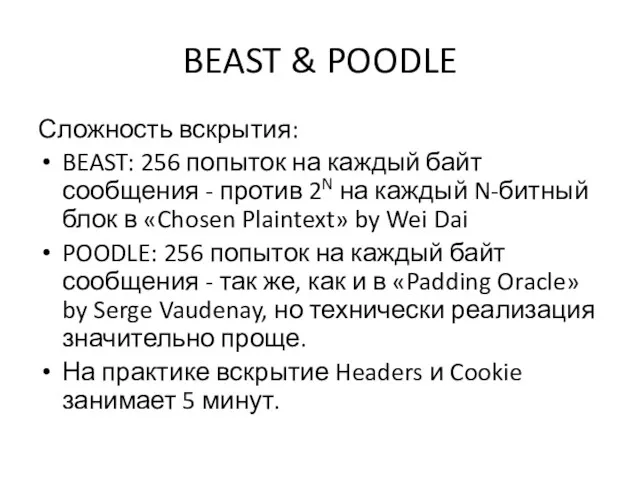

- 22. BEAST & POODLE Сложность вскрытия: BEAST: 256 попыток на каждый байт сообщения - против 2N на

- 23. POODLE Состав атаки Атака против Handshake protocol, заставляющая стороны переключиться на SSL 3.0 Собственно алгоритм Padding

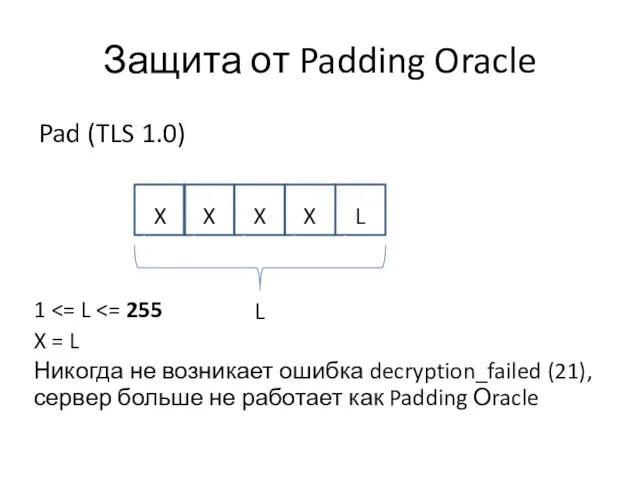

- 24. Защита от Padding Oracle Pad (TLS 1.0) X Layer X Layer X Layer X Layer L

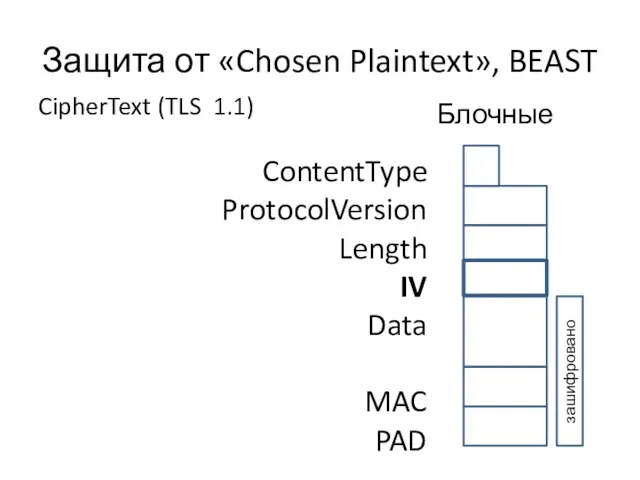

- 25. Защита от «Chosen Plaintext», BEAST CipherText (TLS 1.1) ContentType ProtocolVersion Length IV Data MAC PAD Блочные

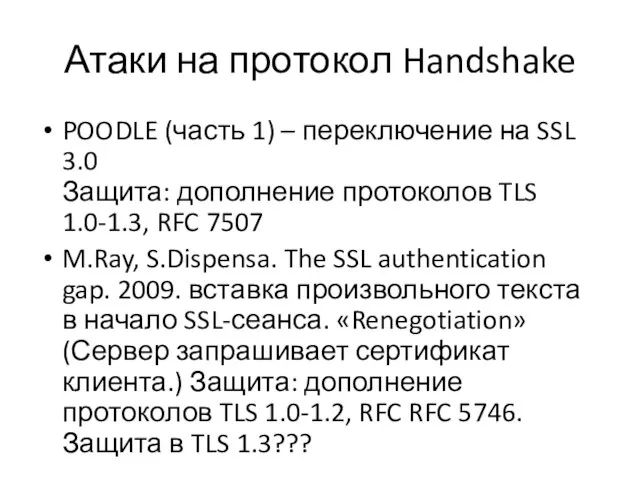

- 26. Атаки на протокол Handshake POODLE (часть 1) – переключение на SSL 3.0 Защита: дополнение протоколов TLS

- 27. Hello Extensions Extensions – дополнительные, необязательные поля, которые могут быть добавлены к сообщениям протокола Handshake ClientHello

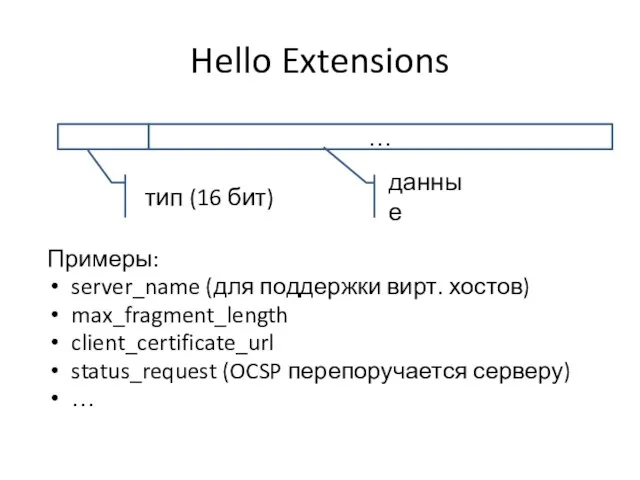

- 28. Hello Extensions Примеры: server_name (для поддержки вирт. хостов) max_fragment_length client_certificate_url status_request (OCSP перепоручается серверу) … …

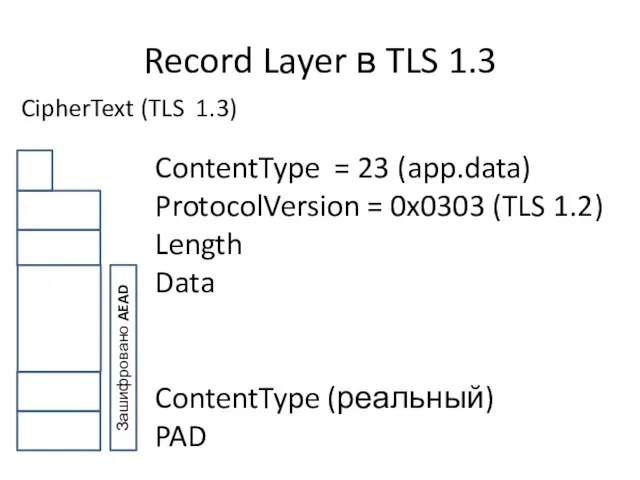

- 29. Record Layer в TLS 1.3 ContentType = 23 (app.data) ProtocolVersion = 0x0303 (TLS 1.2) Length Data

- 30. Record Layer в TLS 1.3 – шифрование AEAD AEAD – Authenticated Encryption with Associated Data Режим

- 32. Скачать презентацию

Организация поиска патентной и непатентной информации

Организация поиска патентной и непатентной информации Тілдіѕ таѕдау ќўрылымына есептер шыєару. Switch кґп нўсќалы таѕдау операторы

Тілдіѕ таѕдау ќўрылымына есептер шыєару. Switch кґп нўсќалы таѕдау операторы Единицы измерения информации

Единицы измерения информации Презентация к уроку Знакомство с Интернетом в 7 классе специальной (коррекционной) школы VIII вида

Презентация к уроку Знакомство с Интернетом в 7 классе специальной (коррекционной) школы VIII вида Регистрация на сайте Госуслуги

Регистрация на сайте Госуслуги Проектирование информационных систем

Проектирование информационных систем Комплекс по оптимизации аппаратно-программного обеспечения

Комплекс по оптимизации аппаратно-программного обеспечения Обновление встроенного программного обеспечения смартфона МегаФон U8230

Обновление встроенного программного обеспечения смартфона МегаФон U8230 Технология Wi-Fi

Технология Wi-Fi Бизнес-форум. Управление мобильностью ИТ-персонала в России. Пакет Информационный партнер

Бизнес-форум. Управление мобильностью ИТ-персонала в России. Пакет Информационный партнер Автомобильные диагностические сканеры

Автомобильные диагностические сканеры Искусственный интеллект (ИИ)

Искусственный интеллект (ИИ) Прерывания в системах DOS и BIOS. (Лекция 13)

Прерывания в системах DOS и BIOS. (Лекция 13) Алан Тьюринг. Расшифровка Энигмы

Алан Тьюринг. Расшифровка Энигмы Компьютерлік графика

Компьютерлік графика Системное и прикладное программное обеспечение. Основные понятия

Системное и прикладное программное обеспечение. Основные понятия Сравнительный анализ дизайна интернет-сайтов

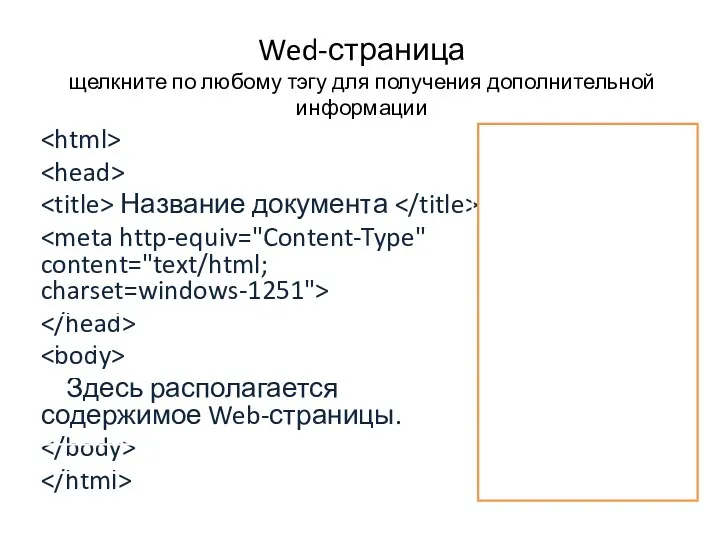

Сравнительный анализ дизайна интернет-сайтов HTML язык презентация

HTML язык презентация Разработка клиентских частей интернет-ресурсов. Введение в HTML, ознакомление со структурой языка, работа с тегами

Разработка клиентских частей интернет-ресурсов. Введение в HTML, ознакомление со структурой языка, работа с тегами обобщение опыта работы

обобщение опыта работы Разработка платформы для блогинга о путешествиях с использованием фреймворка Bootstrap

Разработка платформы для блогинга о путешествиях с использованием фреймворка Bootstrap Интерактивный плакат на тему: Формы представления информации Диск

Интерактивный плакат на тему: Формы представления информации Диск Chapter 4: CSS for Content Presentation

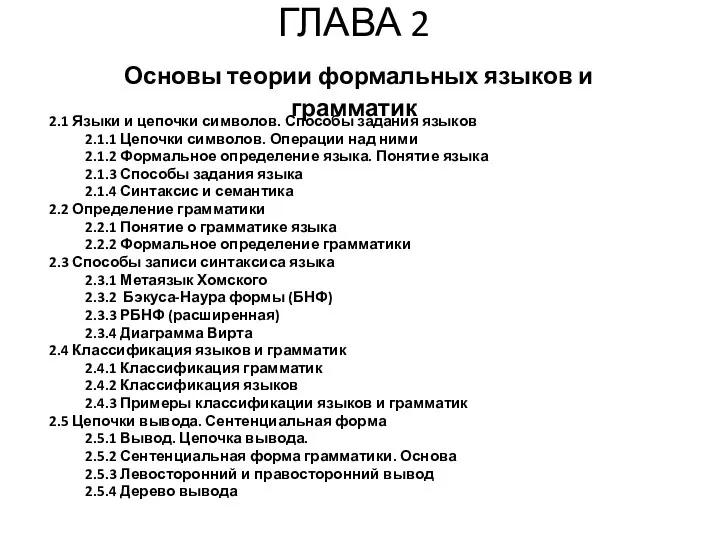

Chapter 4: CSS for Content Presentation Теория формальных языков и грамматик. (Глава 2)

Теория формальных языков и грамматик. (Глава 2) Web - cайт: создание гиперссылки, списков, таблиц, изображений

Web - cайт: создание гиперссылки, списков, таблиц, изображений Внешние запоминающие устройства. Жесткий диск

Внешние запоминающие устройства. Жесткий диск Информационная безопасность

Информационная безопасность Микрокомпьютер Lego EV3

Микрокомпьютер Lego EV3