Литература:

Спортак Марк, Паппас Френк. Компьютерные сети и сетевые технологии. – М.:

ТИД "ДС", 2002.

Грязнов Е., Панасенко С. Безопасность локальных сетей – Электрон. журнал "Мир и безопасность" № 2, 2003. – Режим доступа к журн.: www.daily.sec.ru..

Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001.

Климов С.М. Методы и модели противодействия компьютерным атакам.- Люберцы: Каталист, 2008г., 316с.

В. Г. Олифер, Н. А. Олифер. Компьютерные сети. Принципы, технологии, протоколы. – СПб: Питер, 2000.

3

Widget, element and render Trees

Widget, element and render Trees Разработка корпоративного веб-сайта

Разработка корпоративного веб-сайта Базы данных, как основа современных CALS-технологий

Базы данных, как основа современных CALS-технологий Information technologies in the professional sphere

Information technologies in the professional sphere Интегрированная среда программирования

Интегрированная среда программирования Массивы

Массивы Основы теории коммуникации

Основы теории коммуникации Информационные процессы и их реализация с помощью компьютеров. (Лекция 7)

Информационные процессы и их реализация с помощью компьютеров. (Лекция 7) Сайт о компьютерной игре. Посадочная и регистрационная страницы

Сайт о компьютерной игре. Посадочная и регистрационная страницы Системи управління базами даних: основи побудови та моделі організації

Системи управління базами даних: основи побудови та моделі організації Одномерные массивы. Вставка, удаление элемента.

Одномерные массивы. Вставка, удаление элемента. С++. История языка Си++

С++. История языка Си++ Лекция 2. Аппаратное обеспечение информационных технологий

Лекция 2. Аппаратное обеспечение информационных технологий Текстовый процессор MS Word

Текстовый процессор MS Word Технологии мультимедиа

Технологии мультимедиа Автоматизированные информационные системы медицинских организаций

Автоматизированные информационные системы медицинских организаций Разработка REST API сервиса Информер о предстоящих рейсах

Разработка REST API сервиса Информер о предстоящих рейсах Графические возможности языка Паскаль

Графические возможности языка Паскаль Разработка веб-форм

Разработка веб-форм Технология машиностроения

Технология машиностроения Элементы математической логики

Элементы математической логики Проект использования оборудования 3COM в ЛВС

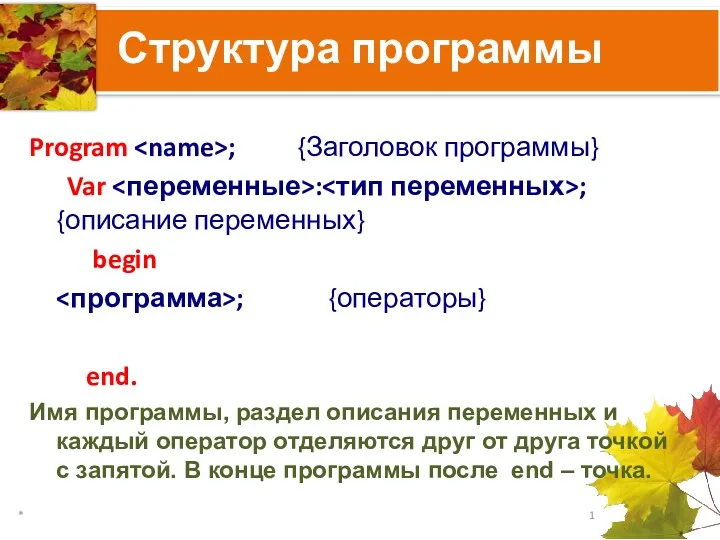

Проект использования оборудования 3COM в ЛВС Структура программы на языке Паскаль

Структура программы на языке Паскаль Урок 17 Содержание и объём понятий

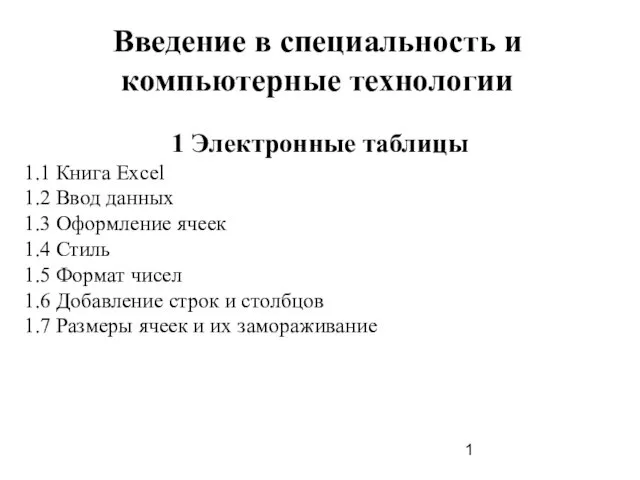

Урок 17 Содержание и объём понятий Электронные таблицы. Формулы и функции. Вычисления в Excel. Графики и диаграммы

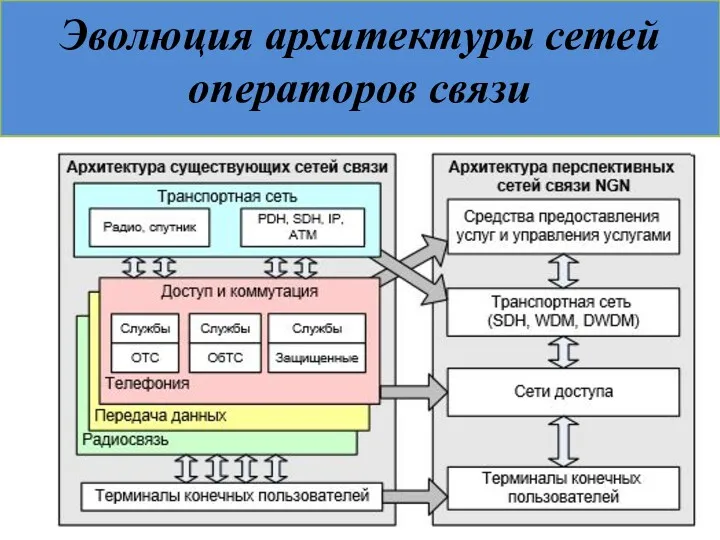

Электронные таблицы. Формулы и функции. Вычисления в Excel. Графики и диаграммы Эволюция архитектуры сетей операторов связи

Эволюция архитектуры сетей операторов связи Инструкция товароведа для работы в 1С 8.3 Торговля (часть 2)

Инструкция товароведа для работы в 1С 8.3 Торговля (часть 2) Составление индивидуальной траектории обучения

Составление индивидуальной траектории обучения