Слайд 2

Опр.1 Безопасность информационных ресурсов (информации) - это

защищенность информации во времени и пространстве

от любых объективных и субъективных угроз, возникающих в обычных условиях функционирования организации и условиях экстремальных ситуаций.

Слайд 3

Угрозы:

стихийные бедствия, другие неуправляемые события, пассивные и активные попытки злоумышленников создать

потенциальную или реальную угрозу несанкционированного доступа к документам, делам, базам данных.

Слайд 4

Опр. 2 ИБ — это комплекс мероприятий, обеспечивающий следующие факторы:

Слайд 5

конфиденциальность — возможность ознакомиться с информацией (с данными или сведениями, несущими

смысловую нагрузку, а не с последовательностью бит их представляющих) имеют в своем распоряжении только те лица, кто владеет соответствующими полномочиями;

Слайд 6

целостность — возможность внести изменение в информацию (смысловое выражение) должны иметь

только те лица, кто на это уполномочен;

Слайд 7

доступность — возможность получения авторизованного доступа к информации со стороны уполномоченных

лиц в соответствующий санкционированный для работы период времени.

Слайд 8

Слайд 9

учет, т. е. все действия лица, выполняемые им в рамках, контролируемых

системой безопасности, должны быть зафиксированы и проанализированы;

Слайд 10

неотрекаемость или апеллируемость т. е. лицо, направившее информацию другому лицу, не

может отречься от факта направления информации, а лицо, получившее информацию, не может отречься от факта ее получения.

Чем это может быть обеспечено?

Слайд 11

Учет обычно ведется средствами электронных регистрационных журналов, которые используются в основном

только уполномоченными службами, и его основное отличие — в регулярности анализа этих журналов.

Слайд 12

Апеллируемость обеспечивается средствами криптографии (электронно-цифровой подписью), и ее характерная черта —

возможность использования в качестве доказательного материала во внешних инстанциях, например в суде, при наличии соответствующего законодательства.

Слайд 13

Механизмы информационной безопасности (ИБ)

Слайд 14

1) политика

— набор формальных (официально утвержденных либо традиционно сложившихся) правил, которые

регламентируют функционирование механизма ИБ;

Слайд 15

2) идентификация

— определение (распознавание) каждого участника процесса информационного взаимодействия перед

тем как к нему будут применены какие бы то ни было понятия ИБ;

Слайд 16

3) аутентификация

— обеспечение уверенности в том, что участник процесса обмена

информацией идентифицирован верно, т. е. действительно является тем, чей идентификатор он предъявил;

Слайд 17

4) контроль доступа

— создание и поддержание набора правил, определяющих каждому

участнику процесса информационного обмена разрешение на доступ к ресурсам и уровень этого доступа;

Слайд 18

5) авторизация

— формирование профиля прав для конкретного участника процесса информационного

обмена (аутентифицированного или анонимного) из набора правил контроля доступа;

Слайд 19

6) аудит и мониторинг

— регулярное отслеживание событий, происходящих в процессе

обмена информацией, с регистрацией и анализом значимых или подозрительных событий;

Слайд 20

Понятия "аудит" и "мониторинг" при этом несколько различаются, так как первое

предполагает анализ событий постфактум, а второе приближено к режиму реального времени

Слайд 21

7) реагирование на инциденты

— совокупность процедур или мероприятий, которые производятся

при нарушении или подозрении на нарушение ИБ;

Слайд 22

8) управление конфигурацией

— создание и поддержание функционирования среды информационного обмена

в работоспособном состоянии и в соответствии с требованиями ИБ;

Слайд 23

9) управление пользователями

— обеспечение условий работы пользователей в среде информационного

обмена в соответствии с требованиями ИБ;

Слайд 24

В данном случае под пользователями понимаются все, кто использует данную информационную

среду, в том числе и администраторы

Слайд 25

10) управление рисками

— обеспечение соответствия возможных потерь от нарушения ИБ

мощности защитных средств (то есть затратам на их построение);

Слайд 26

11) обеспечение устойчивости

— поддержание среды информационного обмена в работоспособном состоянии

и соответствии требованиям ИБ в условиях деструктивных внешних или внутренних воздействий.

Слайд 27

Инструментарий информационной безопасности

Слайд 28

1) персонал

— люди, которые будут обеспечивать претворение в жизнь ИБ

во всех аспектах, то есть разрабатывать, внедрять, поддерживать, контролировать и исполнять;

Слайд 29

2) нормативное обеспечение

— документы, которые создают правовое пространство для функционирования

ИБ;

Слайд 30

3) модели безопасности

— схемы обеспечения ИБ, заложенные в данную конкретную

информационную систему или среду;

Слайд 31

4) криптография

— методы и средства преобразования информации в вид, затрудняющий

или делающий невозможным несанкционированные операции с нею (чтение и/или модификацию), вместе с методами и средствами создания, хранения и распространения ключей — специальных информационных объектов, реализующих эти санкции;

Слайд 32

5) антивирусное обеспечение

— средство для обнаружения и уничтожения зловредного кода

(вирусов, троянских программ

и т. п.);

Слайд 33

6) сканеры безопасности

— устройства проверки качества функционирования модели безопасности для

данной конкретной информационной системы;

Слайд 34

7) системы обнаружения атак

— устройства мониторинга активности в информационной среде,

иногда с возможностью принятия самостоятельного участия в указанной активной деятельности;

Слайд 35

8) резервное копирование

— сохранение избыточных копий информационных ресурсов на случай

их возможной утраты или повреждения;

Слайд 36

9) дублирование (резервирование)

— создание альтернативных устройств, необходимых для функционирования информационной

среды, предназначенных для случаев выхода из строя основных устройств;

Слайд 37

10) аварийный план

— набор мероприятий, предназначенных для претворения в жизнь,

в случае если события происходят или произошли не так, как было предопределено правилами информационной безопасности;

Слайд 38

11) обучение пользователей

— подготовка активных участников информационной среды для работы

в условиях соответствия требованиям ИБ.

Слайд 39

Слайд 40

1) Физическая безопасность

— обеспечение сохранности оборудо- вания, предназначенного для функци-

онирования информационной среды, контроль доступа людей к этому оборудованию;

защита самих пользователей информа- ционной среды от физического воздей- ствия злоумышленников;

защита информации не виртуального характера

Слайд 41

2) Компьютерная безопасность (сетевая, телекоммуникаци- онная, безопасность данных)

— обеспечение защиты

информации в ее виртуальном виде.

Слайд 42

Место ИБ в национальной безопасности страны

Слайд 43

Национальная безопасность России существенным образом зависит от обеспечения информационной безопасности, и

в ходе технического прогресса эта зависимость будет только возрастать. Почему? (В России, как и во всем мире, государственная тайна остается важнейшим инструментом защиты оборонных, экономических, политических и других важнейших интересов страны.)

Обеспечением ИБ в нашей стране занимаются органы федеральной службы безопасности по защите сведений, составляющих государственную тайну.

Слайд 44

Согласно «Стратегии национальной безопасности Российской Федерации до 2020 года», национальная безопасность

— состояние защищенности личности, общества и государства от внутренних и внешних угроз, которое позволяет обеспечить конституционные права, свободы, достойные качество и уровень жизни граждан, суверенитет, территориальную целостность и устойчивое развитие России, оборону и безопасность государства.

Слайд 45

Федеральной службой по техническому и экспортному контролю разработаны, а приказом Минздравсоцразвития

России от 22 апреля 2009 г. № 205 утверждены «Квалификационные характеристики должностей руководителей и специалистов по обеспечению безопасности информации в ключевых системах информационной инфраструктуры, противодействию техническим разведкам и технической защите информации», в соответствии с которыми современный специалист по защите информации должен уметь определять состав защищаемой информации, степень уязвимости, рассчитывать ущерб от возможной утраты информации, оценивать эффективность различных методов и средств защиты, проводить специальные исследования и сертификацию различных технических средств обработки и защиты информации, уметь проектировать и внедрять системы защиты информации, знать и использовать зарубежный опыт.

Информация, информационные системы и технологии. Информатика в современном мире. Основы информационной культуры

Информация, информационные системы и технологии. Информатика в современном мире. Основы информационной культуры Локальные и глобальные компьютерные сети. Коммуникационные технологии

Локальные и глобальные компьютерные сети. Коммуникационные технологии Администрирование 1С

Администрирование 1С Шаблоны слайдов от McKinsey

Шаблоны слайдов от McKinsey Hyper Text Markup Language - Язык разметки гипертекста

Hyper Text Markup Language - Язык разметки гипертекста Автоматизированное тестирование

Автоматизированное тестирование Informatyka. Sortowanie danych

Informatyka. Sortowanie danych Корпорация Microsoft и её подразделения

Корпорация Microsoft и её подразделения Машина Тьюринга

Машина Тьюринга Графика в Pascal ABC.NET

Графика в Pascal ABC.NET Защита информации, антивирусная защита информации

Защита информации, антивирусная защита информации UML Унифицированный язык моделирования. Самоучитель

UML Унифицированный язык моделирования. Самоучитель Язык программирования C#

Язык программирования C# Технологии обработки графических образов. Лекция 6

Технологии обработки графических образов. Лекция 6 Компьютерные технологии интеллектуальной поддержки управленческих решений

Компьютерные технологии интеллектуальной поддержки управленческих решений Сеть Ethernet. Базовые понятия

Сеть Ethernet. Базовые понятия Информационные технологии (ИТ)

Информационные технологии (ИТ) урок информатики Кодирование текстовой информации для 8 класса

урок информатики Кодирование текстовой информации для 8 класса Тезаурус. Безопасный интернет

Тезаурус. Безопасный интернет Глобальные и локальные сети

Глобальные и локальные сети Ошибки продвижения бизнеса в интернете

Ошибки продвижения бизнеса в интернете Java SE8 Основы программирования. Введение. История. IDE среды. Термины ООП

Java SE8 Основы программирования. Введение. История. IDE среды. Термины ООП Страницы. Следующий уровень

Страницы. Следующий уровень Многообразие схем

Многообразие схем Текстовий процесор (урок 18, 6 клас)

Текстовий процесор (урок 18, 6 клас) Медиа-карта. СМИ в сфере бизнеса и финансов

Медиа-карта. СМИ в сфере бизнеса и финансов Программный комплексАВС ООО НПП АВС-Н

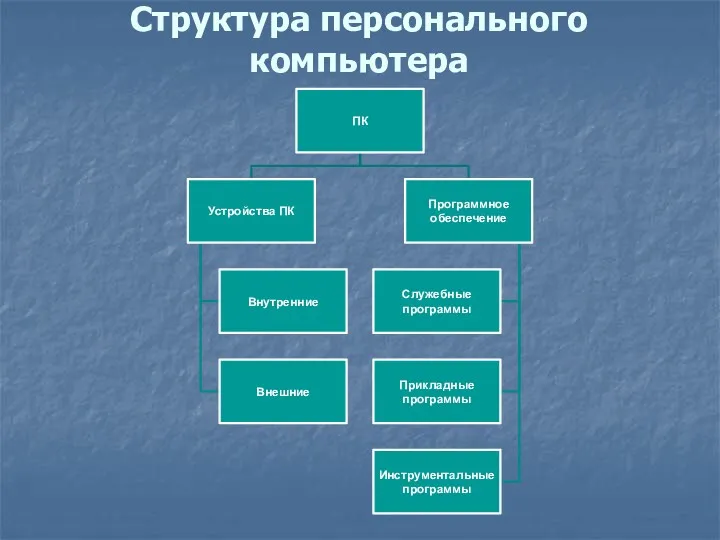

Программный комплексАВС ООО НПП АВС-Н Структура персонального компьютера

Структура персонального компьютера