Тема 1.3. Обеспечение безопасности компьютерных систем и сетей. Безопасность компьютерных систем презентация

Содержание

- 2. Лекция. Безопасность компьютерных систем. ТЕМА 1.3. Обеспечение безопасности компьютерных систем и сетей План занятия: Проблемы обеспечения

- 3. 1. Проблемы обеспечения безопасности в компьютерных системах и сетях. Типовая корпоративная сеть. Уязвимости и их классификация

- 4. Современные КС обеспечивают различного рода службы - традиционные передачи данных, IP –телефония, аудиоконференции и видеопередачи, защита

- 5. Решение телекоммуникационных проблем Одной из основных проблем при создании КС является организация каналов связи. Как правило

- 6. В настоящее время эта проблема решается путем подключения к уже существующим глобальным сетям (ГС), например, Internet.

- 7. При создании КС необходимо уделить крайне значительное внимание безопасности передачи данных и предотвращению недозволенного доступа к

- 8. В этой зоне обычно располагается w.w.w. сервер и почтовый сервер. Управление связями и пакетами в ДМЗ

- 9. Уязвимостью (vulnerability) называется любая характеристика информационной системы, использование которой нарушителем может привести к реализации угрозы. При

- 10. Существуют инструментальные средства, которые могут помочь в обнаружении уязвимостей в системе. Хотя эти инструменты могут обеспечить

- 11. В качестве уязвимых компонентов ИС рассматриваются общесистемное (общее), прикладное, специальное ПО, технические средства, сетевое (коммуникационное, телекоммуникационное)

- 12. Классификация Уязвимости ИС по области происхождения подразделяются на следующие классы: уязвимости кода; уязвимости конфигурации; уязвимости архитектуры;

- 13. Уязвимости ИС по типам недостатков ИС подразделяются на следующие: недостатки, связанные с неправильной настройкой параметров ПО.

- 14. недостатки, связанные с внедрением произвольного кода. недостатки, связанные с переполнением буфера памяти. недостатки, связанные с неконтролируемой

- 15. 2. Назначение, возможности и защитные механизмы межсетевых экранов. Угрозы, связанные с периметром сети. Типы межсетевых экранов.

- 16. Для зашиты периметра используются следующие средства: Межсетевые экраны (МЭ), называемые также сетевые экраны, или firewall или

- 17. Защита периметра - это контроль взаимодействия внутренней сети с внешними сетями. В рамках защиты периметра решаются

- 18. Межсетевой экран (МЭ) — это специализированное программное или аппаратное (или программно-аппаратное) средство, позволяющее разделить сеть на

- 19. Основные механизмы защиты, реализуемые МЭ: Фильтрация сетевого трафика - она может осуществляться на любом уровне модели

- 20. Кроме того, МЭ могут обеспечивать и дополнительные механизмы защиты: Аутентификация (дополнительная), Противодействие некоторым сетевым атакам (наиболее

- 21. Существуют две методологии функционирования МЭ: согласно первой брандмауэр пропускает через себя весь трафик, за исключением того,

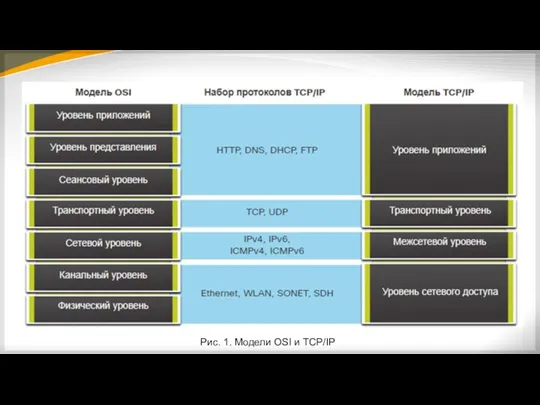

- 22. Рис. 1. Модели OSI и TCP/IP

- 23. Все брандмауэры можно условно разделить на четыре категории в соответствии с теми уровнями модели OSI, на

- 24. В пакетных фильтрах каждый пакет, прежде чем быть переданным, анализируется на предмет соответствия критериям передачи или

- 25. Шлюзы сеансового уровня (circuit-level gateway) - это брандмауэры, работающие на сеансовом уровне модели OSI или на

- 26. Шлюзы прикладного уровня (application-level gateway) ALG - также называются proxy-серверами, функционируют на прикладном уровне модели OSI,

- 27. Поскольку данные брандмауэры анализируют пакеты на прикладном уровне, они способны осуществлять фильтрацию специфических команд, например http:post,

- 28. Stateful Packet Inspection (SPI) - объединяют в себе преимущества пакетных фильтров, шлюзов сеансового уровня и шлюзов

- 29. SPI-брандмауэры осуществляют фильтрацию пакетов на сетевом уровне, определяют легитимность установления сеанса связи, основываясь на данных сеансового

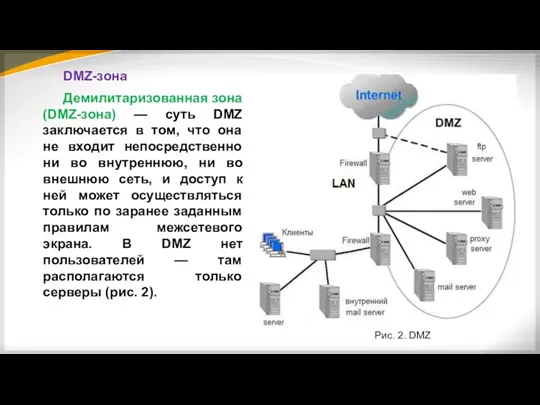

- 30. DMZ-зона Демилитаризованная зона (DMZ-зона) — суть DMZ заключается в том, что она не входит непосредственно ни

- 31. Демилитаризованная зона как правило служит для предотвращения доступа из внешней сети к хостам внутренней сети за

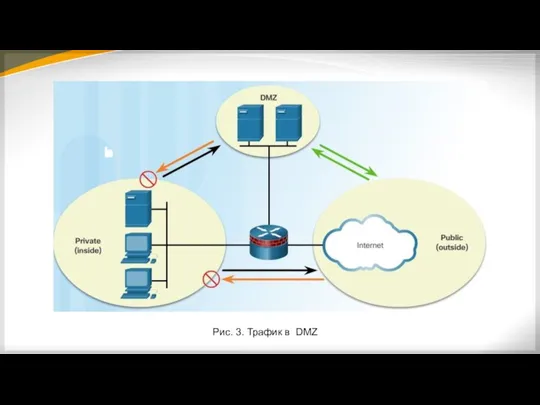

- 32. Рис. 3. Трафик в DMZ

- 33. МЭ позволяют эффективно реализовать политику безопасности, касающуюся вопросов обмена информацией с «чужими» сетями (например, с внешним

- 34. МЭ могут содержать ошибки: В программном обеспечении (ошибки реализации). Допущенные при конфигурировании правил МЭ (ошибки обслуживания)

- 35. Сети HoneyNet. Honeypot — ресурс, представляющий собой приманку для злоумышленников. Это оборудование или ПО, которые специально

- 36. Основная цепь «HoneyNet» - сбор данных о противнике, изучение его тактики. С её помощью можно решить

- 37. Схема «HoneyNet» должна быть спроектирована таким образом, чтобы обеспечить: Возможность контроля ситуации Возможность фиксации как можно

- 38. Сегмент «HoneyNet» состоит из: Узлов-приманок. Они создают сетевую среду, моделирующую реальную сеть предприятия. На этих узлах

- 40. Скачать презентацию

Единицы измерения информации

Единицы измерения информации Базы данных. СУБД. Модели представления данных

Базы данных. СУБД. Модели представления данных AP-GS1002 WEB. Setup Guide Eng

AP-GS1002 WEB. Setup Guide Eng Updating software

Updating software Installation peripherals. Verifying

Installation peripherals. Verifying Сортировка массива. Метод пузырька.

Сортировка массива. Метод пузырька. Компания Century Star Media Co

Компания Century Star Media Co Антивирус Касперского

Антивирус Касперского Поисковая система

Поисковая система Oracle Application Express 5.1

Oracle Application Express 5.1 Application Server 2017

Application Server 2017 Безопасность будущего (кибербезопасность)

Безопасность будущего (кибербезопасность) High Performance Deep Learning on Intel Architecture

High Performance Deep Learning on Intel Architecture Аппаратное обеспечение для подключения к сети интернет

Аппаратное обеспечение для подключения к сети интернет Архитектуры ИС на основе технологии Intranet и распределенные ИС

Архитектуры ИС на основе технологии Intranet и распределенные ИС Пушкинский городской округ. Мобильное приложение

Пушкинский городской округ. Мобильное приложение Кибернетическая модель управления

Кибернетическая модель управления Eva-приложение для оценки объектов недвижимости. Преимущества системы Eva, выгоды

Eva-приложение для оценки объектов недвижимости. Преимущества системы Eva, выгоды Виртуальный батл. Конкурс Разминка

Виртуальный батл. Конкурс Разминка Единицы измерения информации. Алфавитный подход к измерению информации

Единицы измерения информации. Алфавитный подход к измерению информации Принципы геолого-технологического моделирования (построение структурно-стратиграфического каркаса и трехмерной сетки (3D-грида)

Принципы геолого-технологического моделирования (построение структурно-стратиграфического каркаса и трехмерной сетки (3D-грида) Электронный бизнес

Электронный бизнес IMS3/UniteCM Settings IMS3 IP Address Used for messaging

IMS3/UniteCM Settings IMS3 IP Address Used for messaging Полиморфизм

Полиморфизм Компьютерлік желілердің классификациясы

Компьютерлік желілердің классификациясы час звена Психоактивные вещества

час звена Психоактивные вещества Презентация

Презентация Проблема безопасности детей в медийном пространстве

Проблема безопасности детей в медийном пространстве