Содержание

- 2. Существуют три разновидности угроз: 1. Угрозы нарушения доступности. 2. Угрозы нарушения целостности. 3. Угрозы нарушения конфиденциальности

- 3. 1. Методы защиты Конфиденциальности информации Конфиденциальность информации - параметр информации определяющие её неразглашение третьему кругу лиц.

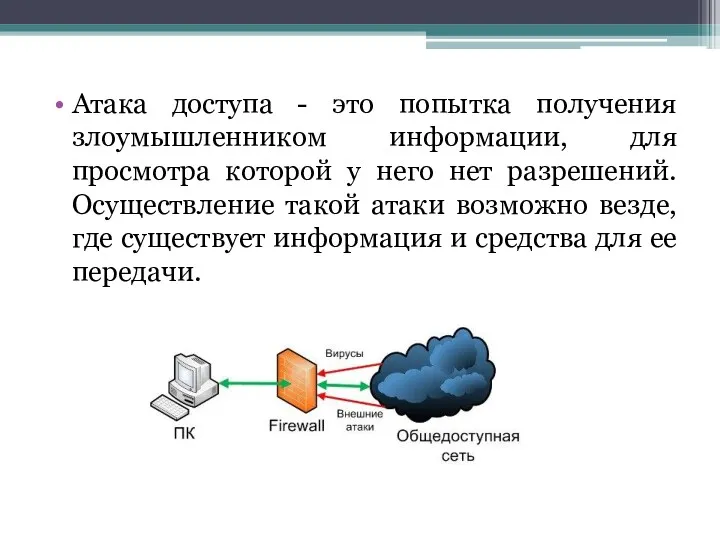

- 4. Атака доступа - это попытка получения злоумышленником информации, для просмотра которой у него нет разрешений. Осуществление

- 5. Виды атак: Подсматривание; Подслушивание; Перехват.

- 6. Методы защиты: 1. Грамотная политика доступа к файлам, раздаваемая не автоматически, а в ручную, исходя из

- 7. Пример угроз Можно запросто обмануть пользователя отправив его на конкретный сайт находящийся на конкретном ip-адресе. Обычно

- 8. 2. Методы защиты целостности информации Целостность информации – параметр информации, определяющий, что после создания файла тот

- 9. Для реализации угрозы целостности злоумышленники используют атаку модификации. Атака модификации - это попытка неправомочного изменения информации.

- 10. Виды атаки модификации: Замена; Добавление; Удаление.

- 11. Методы защиты: 1. Хеширование документов, чья целостность находится под угрозой. 2. Использование цифровой подписи 3. Тщательная

- 12. Пример угроз Внедрение вредоносных программ. К вредоносным программам относят: вирусы; программы «троянский конь»; черви.

- 13. 3. Методы защиты доступности информации Доступность информации - параметр информации, который определяет, что информация должна быть

- 14. Для реализации угрозы доступности информации злоумышленник использует атаку на отказ в обслуживании. Атаки на отказ в

- 15. Виды DoS атак: Отказ в доступе к информации Отказ в доступе к приложениям Отказ в доступе

- 16. Метод защиты: Для защиты от сетевых атак применяется ряд фильтров, подключенных к интернет-каналу с большой пропускной

- 17. Пример угроз Угрозы доступности могут выглядеть грубо — как повреждение или даже разрушение оборудования (в том

- 19. Скачать презентацию

Основи інтернет

Основи інтернет Комбинированный тип данных

Комбинированный тип данных Интернет сауда тиімді ма

Интернет сауда тиімді ма Обработка текстовой информации

Обработка текстовой информации Обработка фотографии. Создание различных эффектов

Обработка фотографии. Создание различных эффектов Теория и методика преподавания предмета Окружающий мир. Информационные источники

Теория и методика преподавания предмета Окружающий мир. Информационные источники Программа CCleaner

Программа CCleaner С++. Базовый уровень. Создание оконных приложений

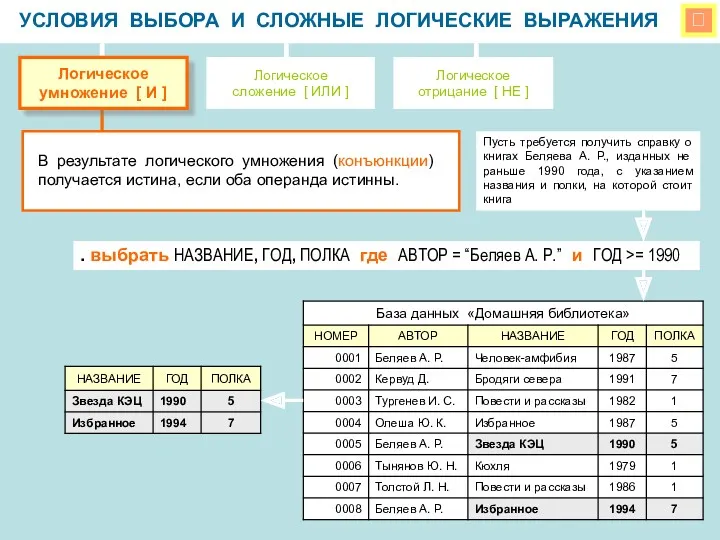

С++. Базовый уровень. Создание оконных приложений Условия выбора и сложные логические выражения

Условия выбора и сложные логические выражения Логические принципы проектирования современного компьютера

Логические принципы проектирования современного компьютера Право и этика в интернете

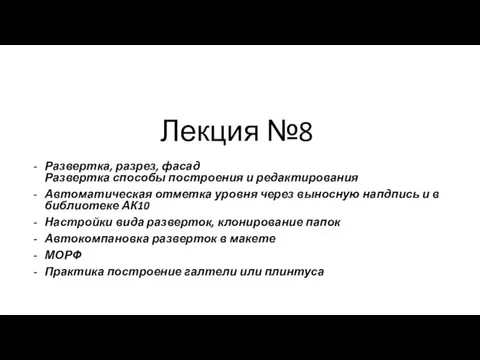

Право и этика в интернете Развертка, разрез, фасад. Развертка: способы построения и редактирования

Развертка, разрез, фасад. Развертка: способы построения и редактирования Bootstrap - свободный набор инструментов для создания сайтов и веб-приложений

Bootstrap - свободный набор инструментов для создания сайтов и веб-приложений Модель передачи информации

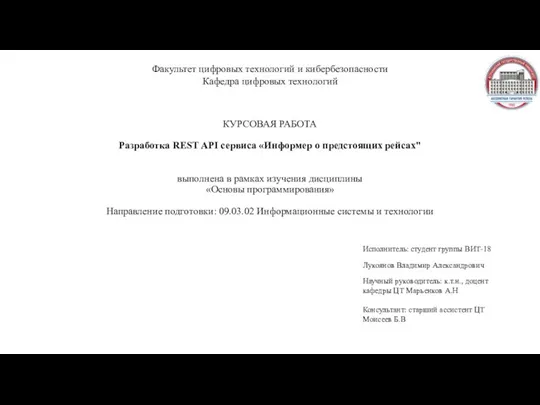

Модель передачи информации Разработка REST API сервиса Информер о предстоящих рейсах

Разработка REST API сервиса Информер о предстоящих рейсах Онлайн-кассы

Онлайн-кассы Языки программирования. Индивидуальный итоговый проект

Языки программирования. Индивидуальный итоговый проект HTML. CSS. Виды вёрстки

HTML. CSS. Виды вёрстки Информационные технологии и их роль в обществе

Информационные технологии и их роль в обществе Компютерні віруси та антивірусні програми

Компютерні віруси та антивірусні програми Приложение “Guozhen Online”

Приложение “Guozhen Online” Республиканская олимпиада по информатике 2010 года. Заключительный этап. Разбор задач

Республиканская олимпиада по информатике 2010 года. Заключительный этап. Разбор задач Псевдоклассы и псевдоэлементы. Позиционирование элементов. HTML

Псевдоклассы и псевдоэлементы. Позиционирование элементов. HTML Стандартизація та сертифікація інформаційних управляючих систем

Стандартизація та сертифікація інформаційних управляючих систем Вкладені цикли. Покрокове введення та виведення даних. Лекція №8

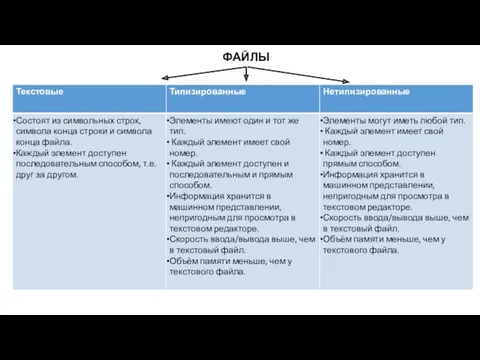

Вкладені цикли. Покрокове введення та виведення даних. Лекція №8 Текстовые, типизированные, нетипизированные файлы

Текстовые, типизированные, нетипизированные файлы Условие Фано

Условие Фано Поняття про мультимедіа

Поняття про мультимедіа