Содержание

- 2. Управление доступом

- 3. Доступ к информации – ознакомление с информацией и ее обработка. Субъект доступа – лицо или процесс,

- 4. Правила разграничения доступа - совокупность правил, регламентирующих права субъектов доступа к объектам доступа. Санкционированный доступ -

- 5. Идентификатор доступа - уникальный признак объекта или субъекта доступа. Пароль - идентификатор субъекта, который является его

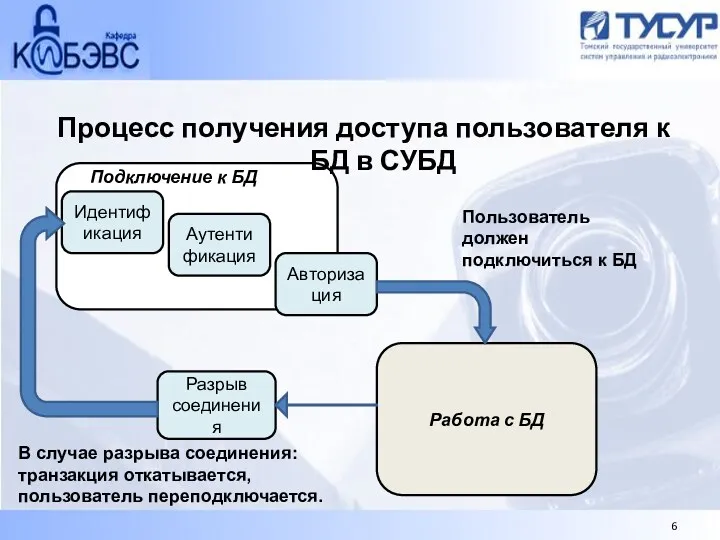

- 6. Работа с БД Разрыв соединения Процесс получения доступа пользователя к БД в СУБД Пользователь должен подключиться

- 7. Модели разграничения доступа

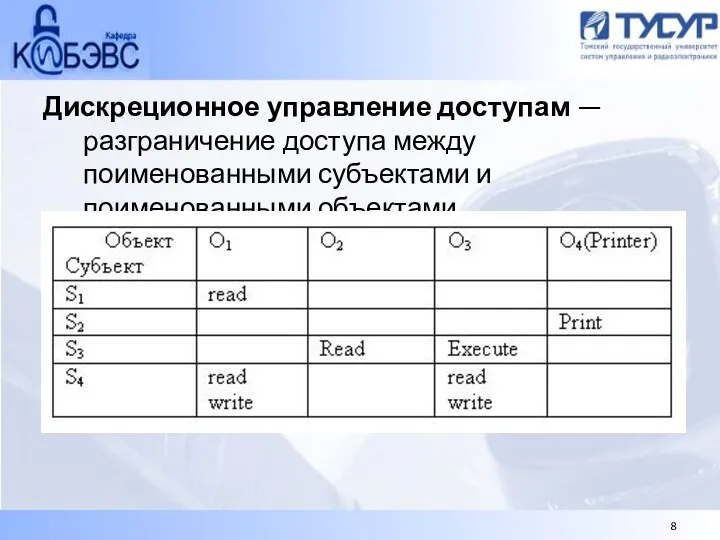

- 8. Дискреционное управление доступам — разграничение доступа между поименованными субъектами и поименованными объектами.

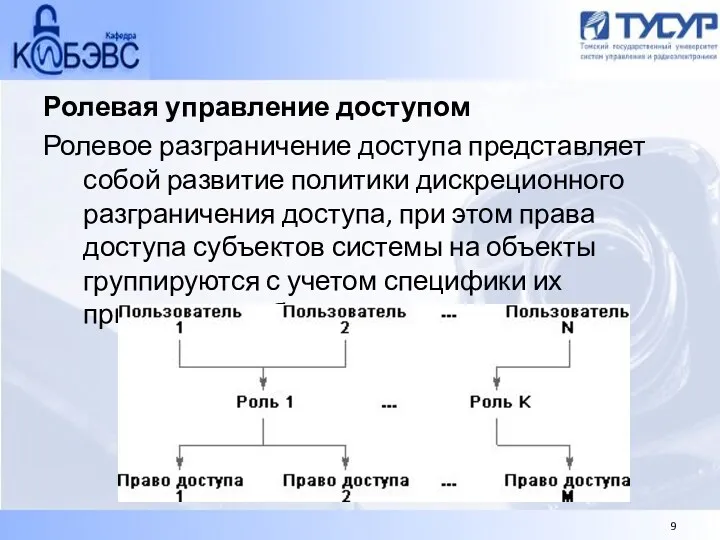

- 9. Ролевая управление доступом Ролевое разграничение доступа представляет собой развитие политики дискреционного разграничения доступа, при этом права

- 10. Мандатное управление доступом предполагает назначение объекту метки секретности, а субъекту – уровня допуска. Доступ субъектов к

- 11. Управление пользователями После проектирования логической структуры базы данных, связей между таблицами, ограничений целостности и других структур

- 12. В большинстве СУБД двухуровневая схема ограничения доступа к данным: 1. создание учетной записи пользователя, для подключения

- 13. Роль – «объект» СУБД, определяющий уровень доступа субъектов к объектам СУБД. Роль делиться на 2 группы:

- 14. Роль – «объект» СУБД, определяющий уровень доступа субъектов к объектам СУБД. Роль делиться на 2 группы:

- 15. Для создания пользователя следует предпринять следующие шаги: 1. Создать в базе данных учетную запись пользователя, указав

- 16. Стандартные процедуры Создание новой учетной записи может быть произведено с помощью системной хранимой процедуры: sp_addlogin [@login=]

- 17. Пользователь, который создает объект в базе данных (таблицу, хранимую процедуру, просмотр), становится его владельцем. Владелец объекта

- 18. Передача прав владения от одного пользователя другому с помощью процедуры: sp_changeobjectowner [@objname=] ‘имя_объекта’ [@newowner=] ‘имя_владельца’

- 19. Роль позволяет объединить в одну группу пользователей, выполняющих одинаковые функции. В SQL Server реализовано два вида

- 20. Фиксированные роли сервера: - sysadmin с правом выполнения любых функций SQL-сервера. Фиксированные роли базы данных: -

- 21. Роли базы данных позволяют объединять пользователей в одну административную единицу и работать с ней как с

- 22. создание новой роли: sp_addrole [@rolename=] 'имя_роли' [, [@ownername=] 'имя_владельца'] добавление пользователя к роли: sp_addrolemember [@rolename=] 'имя_роли',

- 23. удаление пользователя из роли: sp_droprolemember [@rolename=] 'имя_роли', [@membername=] 'имя_пользователя' удаление роли: sp_droprole [@rolename=] 'имя_роли'

- 25. Скачать презентацию

![Передача прав владения от одного пользователя другому с помощью процедуры: sp_changeobjectowner [@objname=] ‘имя_объекта’ [@newowner=] ‘имя_владельца’](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/312848/slide-17.jpg)

![создание новой роли: sp_addrole [@rolename=] 'имя_роли' [, [@ownername=] 'имя_владельца'] добавление](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/312848/slide-21.jpg)

![удаление пользователя из роли: sp_droprolemember [@rolename=] 'имя_роли', [@membername=] 'имя_пользователя' удаление роли: sp_droprole [@rolename=] 'имя_роли'](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/312848/slide-22.jpg)

Интернет как глобальная информационная система

Интернет как глобальная информационная система Передача информации в информационно-измерительных системах

Передача информации в информационно-измерительных системах Программирование разветвляющихся алгоритмов. Начала программирования

Программирование разветвляющихся алгоритмов. Начала программирования Введение в программирование на C#. Условный оператор. Типы данных. Цикл for

Введение в программирование на C#. Условный оператор. Типы данных. Цикл for Компонентно-орієнтоване проектування. Основи розробки веб-застосувань за допомогою АSР.NЕТ. Керування станом у ASP.NET

Компонентно-орієнтоване проектування. Основи розробки веб-застосувань за допомогою АSР.NЕТ. Керування станом у ASP.NET Опрацювання текстових даних

Опрацювання текстових даних Компьютерные системы и сети. Введение. История развития компьютерных систем. Основные понятия

Компьютерные системы и сети. Введение. История развития компьютерных систем. Основные понятия Microsoft Office Access

Microsoft Office Access Кнопки. Стилистика кнопок

Кнопки. Стилистика кнопок Вредные советы

Вредные советы Мобільні операційні системи

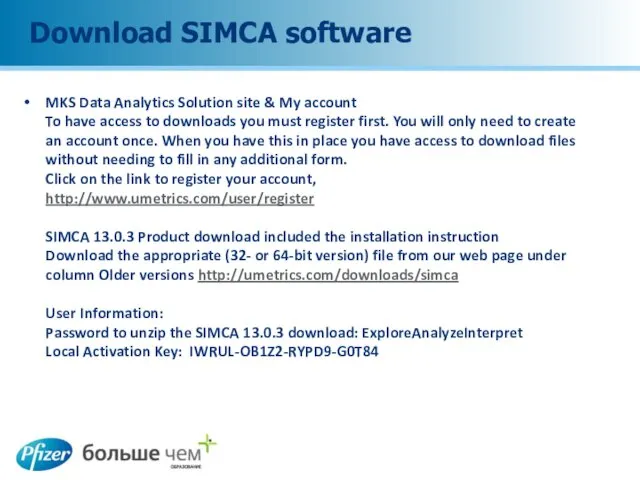

Мобільні операційні системи Download SIMCA software

Download SIMCA software Ақпаратты қорғау

Ақпаратты қорғау Моделі і метрики якості програмних систем

Моделі і метрики якості програмних систем Застосування Microsoft Excel для математичних розрахунків. (Тема 4)

Застосування Microsoft Excel для математичних розрахунків. (Тема 4) Алгебра логики

Алгебра логики Security Rewrite - RPO screens

Security Rewrite - RPO screens Локальные сети

Локальные сети Уровень приложений

Уровень приложений Информация как продукт (лекция 3)

Информация как продукт (лекция 3) Рекурсия. Определение факториала. (Тема 10)

Рекурсия. Определение факториала. (Тема 10) КП Экотон. Коммерческое предложение по рекламе для направления продажа квартир

КП Экотон. Коммерческое предложение по рекламе для направления продажа квартир MS Excel жүйесіндегі іскер графика

MS Excel жүйесіндегі іскер графика Пошук відомостей у мережі Інтернет (Урок 8)

Пошук відомостей у мережі Інтернет (Урок 8) Структура программы на языке Pascal

Структура программы на языке Pascal Анализ бизнес-процессов средствами BPwin

Анализ бизнес-процессов средствами BPwin Всемирная паутина

Всемирная паутина Арифметические основы ЭВМ

Арифметические основы ЭВМ