Слайд 2

Информационной безопасностью называют комплекс организационных, технических и технологических мер по защите

информации от неавторизованного доступа, разрушения, модификации, раскрытия и задержек в доступе.

Слайд 3

Текущие работы

Необходимо регулярно осуществлять:

поддержку пользователей;

поддержку программного обеспечения;

конфигурационное управление;

резервное

копирование;

управление носителями;

документирование;

регламентные работы.

Слайд 4

Гарантии информационной безопасности:

достигаются следующие цели:

конфиденциальность информации (свойство информационных ресурсов, в том

числе информации, связанное с тем, что они не станут доступными и не будут раскрыты для неуполномоченных лиц);

целостность информации и связанных с ней процессов (неизменность информации в процессе ее передачи или хранения);

доступность информации, когда она нужна (свойство информационных ресурсов, в том числе информации, определяющее возможность их получения и использования по требованию уполномоченных лиц); учет всех процессов, связанных с информацией.

Слайд 5

Три составляющие обеспечения безопасности информации :

Конфиденциальность,

Целостность,

Доступность

Точками приложения процесса защиты

информации к информационной системе являются:

аппаратное обеспечение,

программное обеспечение

обеспечение связи (коммуникации)

Сами процедуры(механизмы) защиты разделяются на:

защиту физического уровня,

защиту персонала

организационный уровень.

Слайд 6

Политика безопасности

Комплекс мер и активных действий по управлению и совершенствованию

систем и технологий безопасности, включая информационную безопасность.

Слайд 7

Актуальность создания политики безопасности

Разработка Политики безопасности является необходимым шагом на пути

внедрения полноценной системы управления информационной безопасности компании

Слайд 8

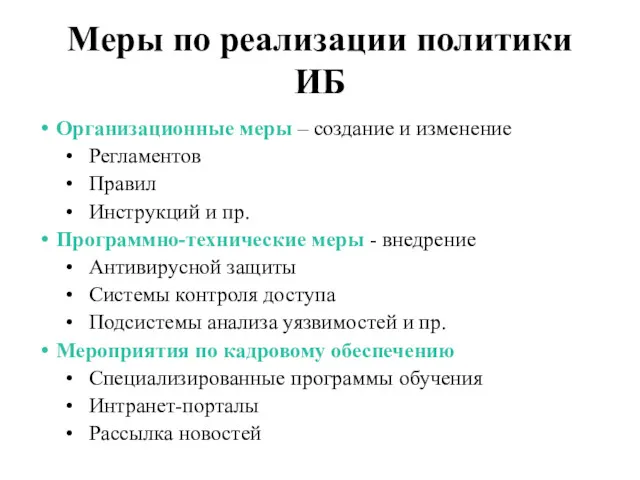

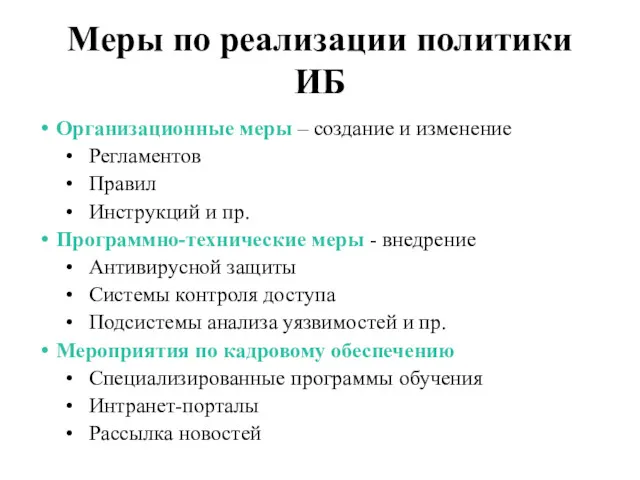

Меры по реализации политики ИБ

Организационные меры – создание и изменение

Регламентов

Правил

Инструкций

и пр.

Программно-технические меры - внедрение

Антивирусной защиты

Системы контроля доступа

Подсистемы анализа уязвимостей и пр.

Мероприятия по кадровому обеспечению

Специализированные программы обучения

Интранет-порталы

Рассылка новостей

Слайд 9

Организационная защита

организация режима и охраны.

организация работы с сотрудниками (подбор

и расстановка персонала, включая ознакомление с сотрудниками, их изучение, обучение правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации и др.)

организация работы с документами и документированной информацией (разработка, использование, учет, исполнение, возврат, хранение и уничтожение документов и носителей конфиденциальной информации)

организация использования технических средств сбора, обработки, накопления и хранения конфиденциальной информации;

организация работы по анализу внутренних и внешних угроз конфиденциальной информации и выработке мер по обеспечению ее защиты;

организация работы по проведению систематического контроля за работой персонала с конфиденциальной информацией, порядком учета, хранения и уничтожения документов и технических носителей.

Слайд 10

Технические средства защиты информации

Для защиты периметра информационной системы создаются:

системы

охранной и пожарной сигнализации;

системы цифрового видео наблюдения;

системы контроля и управления доступом (СКУД).

Защита информации от ее утечки техническими каналами связи

обеспечивается следующими средствами и мероприятиями:

использованием экранированного кабеля и прокладка проводов и

кабелей в экранированных конструкциях;

установкой на линиях связи высокочастотных фильтров;

построение экранированных помещений («капсул»);

использование экранированного оборудования;

установка активных систем зашумления;

создание контролируемых зон.

Тестирующая оболочка.

Тестирующая оболочка. Установка и сопровождение OC Windows 8

Установка и сопровождение OC Windows 8 Проблемы и перспективы преподавания медицинской информатики на современном этапе

Проблемы и перспективы преподавания медицинской информатики на современном этапе Кодирование числовой информации. Системы счисления.

Кодирование числовой информации. Системы счисления. ОС Windows, файловая система

ОС Windows, файловая система Вредоносные и антивирусные программы. Компьютерные черви и защита от них

Вредоносные и антивирусные программы. Компьютерные черви и защита от них Контрольная работа. Особенности проведения контрольных работ на уроках информатики

Контрольная работа. Особенности проведения контрольных работ на уроках информатики Фанатские переводы видеоигр

Фанатские переводы видеоигр Мы в современном медиапространстве: уважение, безопасность, достоверностьё1

Мы в современном медиапространстве: уважение, безопасность, достоверностьё1 Компьютерные программы, используемые при автоматизации работы парикмахерских и салонов красоты

Компьютерные программы, используемые при автоматизации работы парикмахерских и салонов красоты Путешествие по стране Интернетии. Внеклассное мероприятие по информатике для 5 класса

Путешествие по стране Интернетии. Внеклассное мероприятие по информатике для 5 класса What is cloud computing

What is cloud computing Основы программирования. Циклы

Основы программирования. Циклы Примеры циклов пересчет

Примеры циклов пересчет Истинность высказывания со словами и, или

Истинность высказывания со словами и, или Информация. Количество информации

Информация. Количество информации Комплектование библиотечного фонда

Комплектование библиотечного фонда Обработка больших данных

Обработка больших данных Основы программирования (Python)

Основы программирования (Python) Осуществление поиска информации в Интернет. Решение задач ЕГЭ по теме

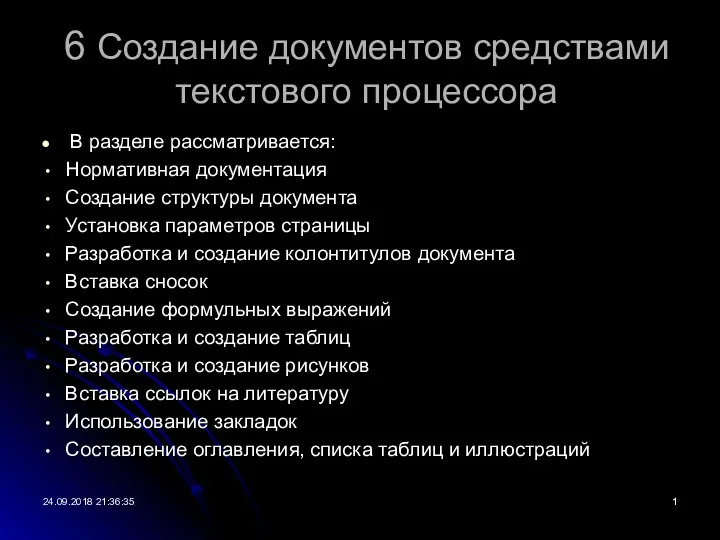

Осуществление поиска информации в Интернет. Решение задач ЕГЭ по теме Создание документов средствами текстового процессора

Создание документов средствами текстового процессора Технические устройства компьютера

Технические устройства компьютера Память компьютера

Память компьютера Компьютер – универсальная машина для работы с информацией

Компьютер – универсальная машина для работы с информацией Расчетные методики ПП ЭкоСфера-предприятие. Расчет выбросов от автотранспорта (Автомойка)

Расчетные методики ПП ЭкоСфера-предприятие. Расчет выбросов от автотранспорта (Автомойка) Алгоритм

Алгоритм История развития языков программирования

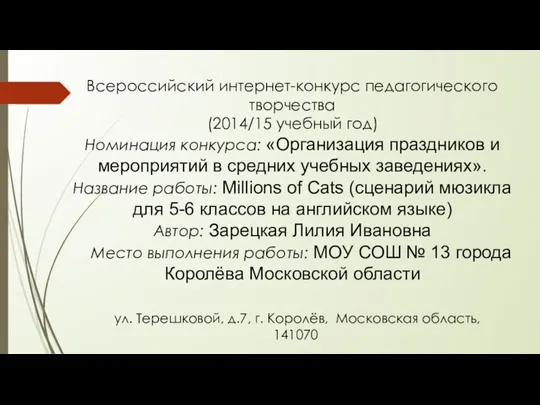

История развития языков программирования Всероссийский интернет-конкурс педагогического творчества

Всероссийский интернет-конкурс педагогического творчества