Содержание

- 2. Принцип атаки внедрения SQL Допустим, серверное ПО, получив входной параметр id, использует его для создания SQL-запроса.

- 3. Если на сервер передан параметр id, равный 5 (например так: http://example.org/script.php?id=5), то выполнится следующий SQL-запрос:s WHERE

- 4. Но если злоумышленник передаст в качестве параметра id строку -1 OR 1=1 (например, так: http://example.org/script.php?id=-1+OR+1=1), то

- 5. Внедрение в строковые параметры Предположим, серверное ПО, получив запрос на поиск данных в новостях параметром search_text,

- 6. Сделав запрос вида http://example.org/script.php?search_text=Test мы получим выполнение следующего SQL-запроса: SELECT id_news, news_date, news_caption, news_text, news_id_author FROM

- 7. Но, внедрив в параметр search_text символ кавычки (который используется в запросе), мы можем кардинально изменить поведение

- 8. Защита от атак типа внедрение SQL-кода Для защиты от данного типа атак необходимо тщательно фильтровать входные

- 9. Фильтрация строковых параметров Предположим, что код, генерирующий запрос (на языке программирования Паскаль), выглядит так: statement :=

- 10. Чтобы внедрение кода (закрытие строки, начинающейся с кавычки, другой кавычкой до её завершения текущей закрывающей кавычкой

- 11. Для PHP фильтрация может быть такой:

- 12. Фильтрация целочисленных параметров Возьмём другой запрос: statement := 'SELECT * FROM users WHERE id = '

- 13. В данном случае поле id имеет числовой тип, и его чаще всего не берут в кавычки.

- 14. Для PHP этот метод будет выглядеть так: $query = 'SELECT * FROM users WHERE id =

- 16. Скачать презентацию

Редактор презентаций Скакалочка Диск

Редактор презентаций Скакалочка Диск Электронные системы тестирования

Электронные системы тестирования Информационные и управляющие системы

Информационные и управляющие системы Системы распознавания символов

Системы распознавания символов Операционные системы. Межпроцессное взаимодействие. Передача информации между процессами через Win32 API

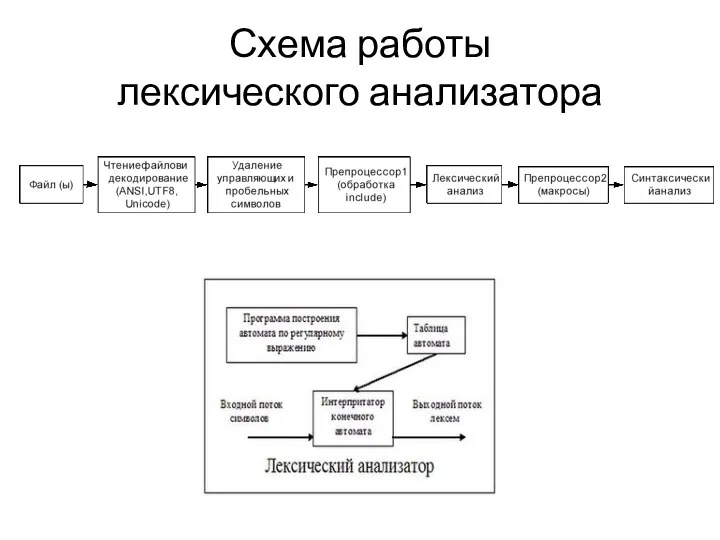

Операционные системы. Межпроцессное взаимодействие. Передача информации между процессами через Win32 API Схема работы лексического анализатора

Схема работы лексического анализатора Классификация библиографических пособий

Классификация библиографических пособий Дистанционная подготовка к Всероссийской олимпиаде по информатике. Сортировки

Дистанционная подготовка к Всероссийской олимпиаде по информатике. Сортировки Учителя, родители и дети в цифровом пространстве

Учителя, родители и дети в цифровом пространстве Машинно-зависимые языки программирования

Машинно-зависимые языки программирования Своя игра

Своя игра Компьютерные технологии в науке и производстве

Компьютерные технологии в науке и производстве Скорость передачи информации

Скорость передачи информации Формати аудіо- та відеофайлів

Формати аудіо- та відеофайлів San berlenleriň görnüşlerini özgertmek

San berlenleriň görnüşlerini özgertmek 4Х стратегии в космосе: история и популярность на примере Master of orion и stellaris

4Х стратегии в космосе: история и популярность на примере Master of orion и stellaris Великие открытия XX века в сфере информатики

Великие открытия XX века в сфере информатики Мультипрограммирование на основе прерываний

Мультипрограммирование на основе прерываний Форматирование символов и абзацев

Форматирование символов и абзацев Up work app. App Idea Explained

Up work app. App Idea Explained IP – адреса и маски подсети

IP – адреса и маски подсети Разработка Web - сайтов с использованием языка разметки гипертекста. Форматирование текста

Разработка Web - сайтов с использованием языка разметки гипертекста. Форматирование текста Разработка веб-сайта с использованием языка разметки гипертекста HTML

Разработка веб-сайта с использованием языка разметки гипертекста HTML Основы автоматизации технологических процессов

Основы автоматизации технологических процессов Среда программирования Кумир

Среда программирования Кумир Интернет в работе переводчика - мой опыт

Интернет в работе переводчика - мой опыт HTML. Детали. Специальные элементы

HTML. Детали. Специальные элементы Алгоритмы и их свойства

Алгоритмы и их свойства