- Главная

- Информатика

- Защита данных

Содержание

- 2. Содержание. 1. Цель, актуальность, задача. (стр. 3) 2. Вводная часть. (стр. 4) 3. Основная часть. (стр.

- 3. Цель, актуальность, задача. Цель исследования: понять и изучить для чего нужна защита данных, а также узнать,

- 4. Вводная часть. Защитные данные имеют достаточно много способов и действий, ориентированных на защиту от несанкционированных действий

- 5. Основная часть. На первом этапе развития концепций обеспечения безопасности данных преимущество отдавалось программным средствам защиты. Когда

- 6. Криптографические преобразования. Про криптографические преобразования нужно поговорить отдельно. Есть два вида: шифрование и кодирование. Шифрование возможно

- 7. Собственный эксперимент. План исследований: используем программное обеспечение для того, чтобы выявить входящего трафика в сеть, выбрать

- 8. Заключение. С помощью программного обеспечения можно выявить полноту усвоения, а также структуру унифицированной концепции защиты информации,

- 9. Графики защиты информационных сетей.

- 10. Вывод моего проекта. Подводя итог, можно с уверенностью сказать, что есть много различных программных обеспечений, с

- 12. Скачать презентацию

Содержание.

1. Цель, актуальность, задача. (стр. 3)

2. Вводная часть. (стр. 4)

3. Основная

Содержание.

1. Цель, актуальность, задача. (стр. 3)

2. Вводная часть. (стр. 4)

3. Основная

4. Собственный эксперимент и заключение. (стр. 7-8)

5. График и таблица защиты данных. (стр. 9)

6. Вывод. (стр. 10)

7. Источник информации. (стр. 11)

Цель, актуальность, задача.

Цель исследования: понять и изучить для чего нужна защита

Цель, актуальность, задача.

Цель исследования: понять и изучить для чего нужна защита

Актуальность: недостаточно технологий для защиты данных, любая информация, имеющая финансовую или политическую ценность, подвергается угрозе. Дополнительным риском становится возможность перехвата управления критическими объектами информационной инфраструктуры.

Задача: сбалансированная защита конфиденциальности, целостности и доступности данных, с учётом целесообразности применения и без какого-либо ущерба организация.

Вводная часть.

Защитные данные имеют достаточно много способов и действий, ориентированных на

Вводная часть.

Защитные данные имеют достаточно много способов и действий, ориентированных на

Она включает в себя:

1. данные, которые передаются между людьми и специализированными аппаратами;

2. знаки (у животных, растений);

3. другие отличительные свойства (клетки, органы).

Нужно понимать, что защита данных, применяется в различных средах таких как: политической, экономической, социальной и духовной.

Основная часть.

На первом этапе развития концепций обеспечения безопасности данных преимущество отдавалось

Основная часть.

На первом этапе развития концепций обеспечения безопасности данных преимущество отдавалось

Управление представляет собой регулирование использования всех ресурсов системы в рамках установленного технологического цикла обработки и передачи данных, где в качестве ресурсов рассматриваются технические средства.

Препятствия физически преграждают нарушителю путь к защищаемым данным.

Маскировка представляет собой метод защиты данных путем их криптографического закрытия.

Регламентация как метод защиты заключается в разработке и реализации в процессе функционирования информационной системы комплексов мероприятий, создающих такие условия технологического цикла обработки данных.

Побуждение состоит в создании такой обстановки и условий, при которых правила обращения с защищенными данными регулируются моральными и нравственными нормами.

Принуждение включает угрозу материальной, административной и уголовной ответственности за нарушение правил обращения с защищенными данными.

Криптографические преобразования.

Про криптографические преобразования нужно поговорить отдельно. Есть два вида: шифрование

Криптографические преобразования. Про криптографические преобразования нужно поговорить отдельно. Есть два вида: шифрование

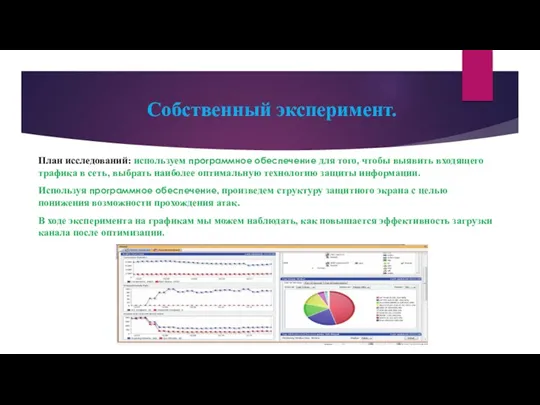

Собственный эксперимент.

План исследований: используем программное обеспечение для того, чтобы выявить входящего

Собственный эксперимент.

План исследований: используем программное обеспечение для того, чтобы выявить входящего

Используя программное обеспечение, произведем структуру защитного экрана с целью понижения возможности прохождения атак.

В ходе эксперимента на графикам мы можем наблюдать, как повышается эффективность загрузки канала после оптимизации.

Заключение.

С помощью программного обеспечения можно выявить полноту усвоения, а также структуру

Заключение.

С помощью программного обеспечения можно выявить полноту усвоения, а также структуру

Графики защиты информационных сетей.

Графики защиты информационных сетей.

Вывод моего проекта.

Подводя итог, можно с уверенностью сказать, что есть много

Вывод моего проекта.

Подводя итог, можно с уверенностью сказать, что есть много

Устройство компьютера

Устройство компьютера Основы технологии ASP.Net Web Forms

Основы технологии ASP.Net Web Forms Спам и защита от него

Спам и защита от него Место и роль современных информационных технологий и систем в управлении экономическими процессами. Раздел 1

Место и роль современных информационных технологий и систем в управлении экономическими процессами. Раздел 1 Инструкция по созданию автособираемого оглавления в Microsoft Word 2013

Инструкция по созданию автособираемого оглавления в Microsoft Word 2013 Quick Manual (Q&A)

Quick Manual (Q&A) Формы. Настройка внешнего вида формы

Формы. Настройка внешнего вида формы Схемы информационных потоков

Схемы информационных потоков Стандартные приложения операционной системы Windows 7

Стандартные приложения операционной системы Windows 7 Sztos. Инструкция оплаты через терминал

Sztos. Инструкция оплаты через терминал Язык HTML

Язык HTML Организация современного телевидения и перспективы развития. Лекция 2

Организация современного телевидения и перспективы развития. Лекция 2 Операционная система Windows

Операционная система Windows Автоматизированная информационно-аналитическая платформа мониторинга сообщений СМИ, социальных сетей и блогосферы

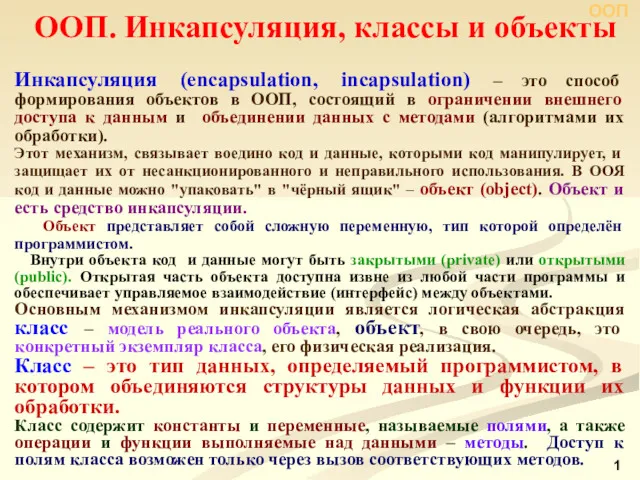

Автоматизированная информационно-аналитическая платформа мониторинга сообщений СМИ, социальных сетей и блогосферы ООП. Инкапсуляция, классы и объекты

ООП. Инкапсуляция, классы и объекты Интернет-предпринимательство. Ценностное предложение

Интернет-предпринимательство. Ценностное предложение Урок по технике безопасности

Урок по технике безопасности Информационные системы

Информационные системы Good Hygiene Practices along the coffee chain

Good Hygiene Practices along the coffee chain HTML documents and JavaScript

HTML documents and JavaScript Основы логики. Построение таблиц истинности для сложных выражений

Основы логики. Построение таблиц истинности для сложных выражений Разработка приложения по выбору веб-камер

Разработка приложения по выбору веб-камер Базы данных. Access 2003. Тема 4. Базы данных Access. Работа с таблицами

Базы данных. Access 2003. Тема 4. Базы данных Access. Работа с таблицами C++. Основные достоинства языка

C++. Основные достоинства языка Архитектура Oracle. Программные модули (PL/SQL, лекция 12)

Архитектура Oracle. Программные модули (PL/SQL, лекция 12) Презентация к уроку в 9 классе Вспомогательные алгоритмы и подпрограммы

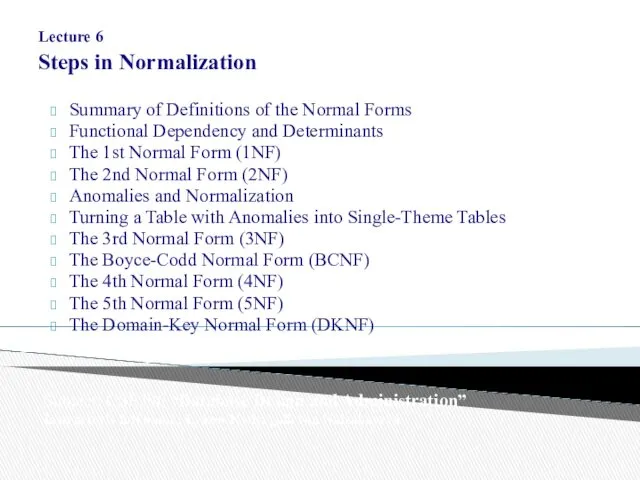

Презентация к уроку в 9 классе Вспомогательные алгоритмы и подпрограммы Steps in Normalization

Steps in Normalization Медиа-карта региона: федеральные СМИ

Медиа-карта региона: федеральные СМИ