Слайд 2

Содержание

1. Введение

2. Определение понятия «Технические каналы»

3. Анализ угроз

4. Основные методы утечки

информации

5. Классификация информации и оценка её степени конфиденциальности

6. Контроль доступа

7. Шифрование данных

8. Обновление ПО и применение патчей

9. Обучение сотрудников

10. Аудит информационной безопасности

11. Установка брандмауэров и антивирусного программного обеспечения

12. Мониторинг и обнаружение

Заключение

Слайд 3

1. Введение

- Утечка информации стала одной из наиболее серьёзных угроз для

компаний и организаций в информационном цифромов мире.

- В настоящее время технические каналы являются одним из основных способов утечки информации (например, через сеть, устройства хранения данных и коммуникационные средства).

Слайд 4

2. Определение понятия «Технические каналы»

Технические каналы – это средства передачи информации,

которые используются в современных технических системах, таких как компьютеры, сети, мобильные устройства и т.д.

Слайд 5

3. Анализ угроз

Первым шагом в защите информации от утечки по техническим

каналам является анализ угроз. Необходимо идентифицировать потенциальные уязвимости и слабые места в системе передачи информации. Это включает в себя оценку рисков и возможных каналов утечки, а также определение основных угроз, таких как прослушивание, перехват и восстановление информации.

Слайд 6

4. Основные методы утечки информации

- Подслушивание и перехват данных по сети

или при передаче.

- Взлом системы и доступ к защищенным данным.

- Уязвимости программного обеспечения и операционной системы.

- Кража устройств хранения данных.

Слайд 7

5. Классификация информации и оценка её степени конфиденциальности

Важно классифицировать информацию по

степени конфиденциальности (например, общедоступная, коммерческая, конфиденциальная, секретная) и провести анализ её уязвимостей.

Слайд 8

6. Контроль доступа

Один из наиболее эффективных способов защиты от утечки информации

по техническим каналам – это установка контроля доступа. Это включает в себя управление правами доступа к системе, физическую безопасность помещений и контроль доступа к серверам и сетям. Также важно регулярно обновлять пароли и ограничивать доступ к информации определённым группам пользователей.

Слайд 9

7. Шифрование данных

Для защиты информации от утечки необходимо применять современные методы

шифрования данных. Это позволяет обезопасить информацию от несанкционированного доступа и предотвратить возможность расшифровки данных в случае их перехвата.

Слайд 10

8. Обновление ПО и применение патчей

Регулярное обновление и применение патчей помогает

закрыть уязвимости и предотвратить потенциальные утечки информации.

Слайд 11

9. Обучение сотрудников

Организация обучающих программ по безопасности информации для всех сотрудников,

чтобы иметь хорошее понимание угроз и методов их предотвращения.

Слайд 12

10. Аудит информационной безопасности

Регулярное проведение аудита информации безопасности позволяет выявить и

устранить уязвимости и слабые места в системе

Слайд 13

11. Установка брандмауэров и антивирусного ПО

Установка и настройка брандмауэров и антивирусного

программного обеспечения помогает обнаружить и блокировать попытки несанкционированного доступа или передачи информации

Слайд 14

12. Мониторинг и обнаружение

Осуществление постоянного мониторинга и обнаружения аномалий в системе

передачи информации может рано обнаружить попытки утечки. Использование специализированных программного и аппаратного обеспечения позволяет обнаруживать необычную активность и принимать меры по её пресечению.

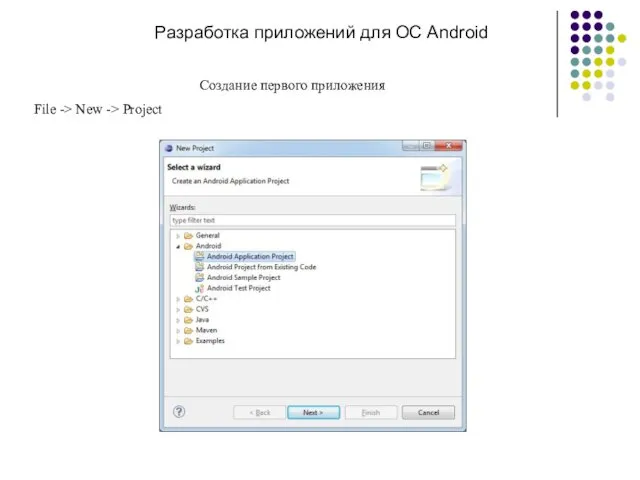

Разработка приложений для ОС Android. Создание первого приложения. (Лекция 2)

Разработка приложений для ОС Android. Создание первого приложения. (Лекция 2) История развития языка UML

История развития языка UML Құрылымдаушы-суретші. Паркетчик және PascalABC программалармен жұмыс істеу Мысал Паркетчик PascalABC

Құрылымдаушы-суретші. Паркетчик және PascalABC программалармен жұмыс істеу Мысал Паркетчик PascalABC Программирование на языке высокого уровня. (Лекции 1, 2)

Программирование на языке высокого уровня. (Лекции 1, 2) Решение задач линейного программирования

Решение задач линейного программирования Информационные системы и технологии

Информационные системы и технологии Представление знаний в интеллектуальных системах

Представление знаний в интеллектуальных системах Файл. Понятие, открытие и сохранения файла

Файл. Понятие, открытие и сохранения файла Module 9: The Transport Layer

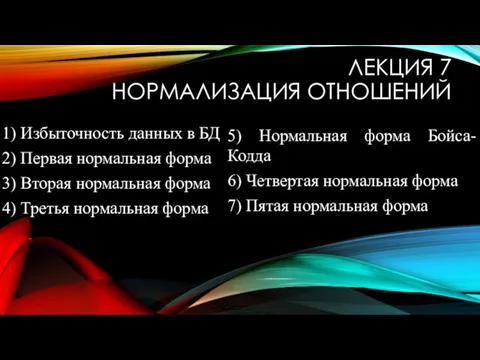

Module 9: The Transport Layer Нормализация отношений

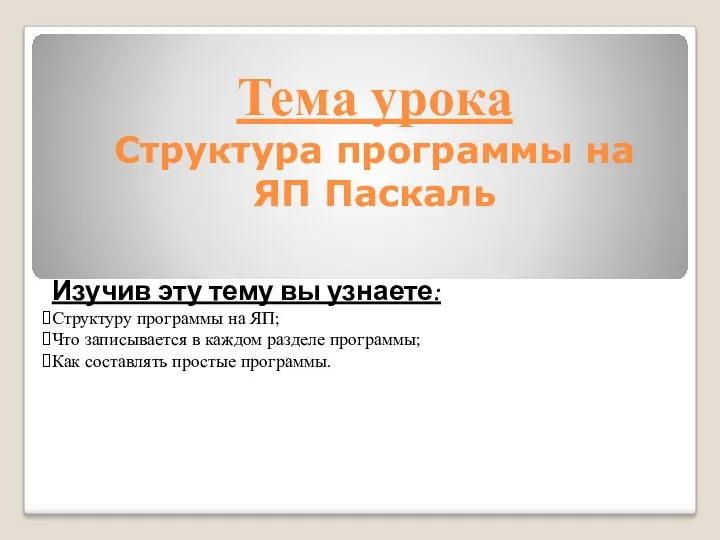

Нормализация отношений Конспект урока. 11 класс. Структура программы на ЯП Паскаль.

Конспект урока. 11 класс. Структура программы на ЯП Паскаль. Перечень опасных событий. Модели угроз нарушителя и модель защиты от компьютерных атак. (Лекция 3)

Перечень опасных событий. Модели угроз нарушителя и модель защиты от компьютерных атак. (Лекция 3) Polymorphism. Создание проекта

Polymorphism. Создание проекта Динамические структуры данных (язык Си). Тема 6. Деревья

Динамические структуры данных (язык Си). Тема 6. Деревья Программное обеспечение

Программное обеспечение WEB java

WEB java Видеосистема персонального компьютера

Видеосистема персонального компьютера Открытый урок по информатике Алгоритм ветвления 9 класс

Открытый урок по информатике Алгоритм ветвления 9 класс LMS (Learning Management System) система управления обучением

LMS (Learning Management System) система управления обучением Кодирование графифической информации

Кодирование графифической информации Welcome to CAD/CAM services

Welcome to CAD/CAM services Общие сведения о системах счисления. Двоичная система счисления

Общие сведения о системах счисления. Двоичная система счисления Презентация Кодирование информации 8 класс

Презентация Кодирование информации 8 класс Электронное портфолио

Электронное портфолио Презентация Преобразование двумерных массивов: удаление, вставка, обмен строк и столбцов., 9,10 класс

Презентация Преобразование двумерных массивов: удаление, вставка, обмен строк и столбцов., 9,10 класс ГИИ, концепции

ГИИ, концепции Алгоритмы и структуры данных

Алгоритмы и структуры данных Конспект урока информатики и ИКТ по теме Умозаключение 4 класс

Конспект урока информатики и ИКТ по теме Умозаключение 4 класс