Медицина. Порядок выполнения ФЗ-187 О безопасности критической информационной инфраструктуры РФ презентация

Содержание

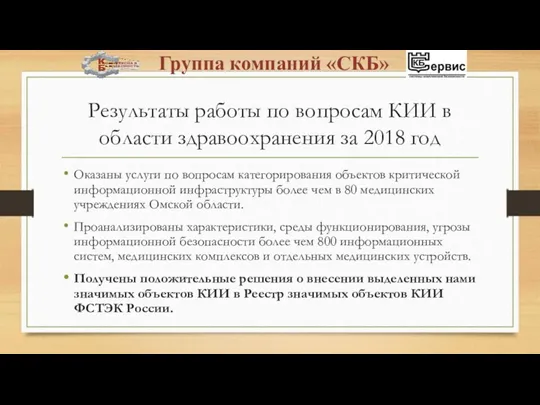

- 4. Результаты работы по вопросам КИИ в области здравоохранения за 2018 год Оказаны услуги по вопросам категорирования

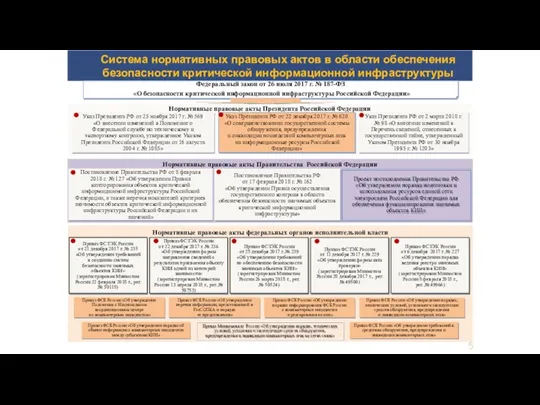

- 5. Система нормативных правовых актов в области обеспечения безопасности критической информационной инфраструктуры Нормативные правовые акты федеральных органов

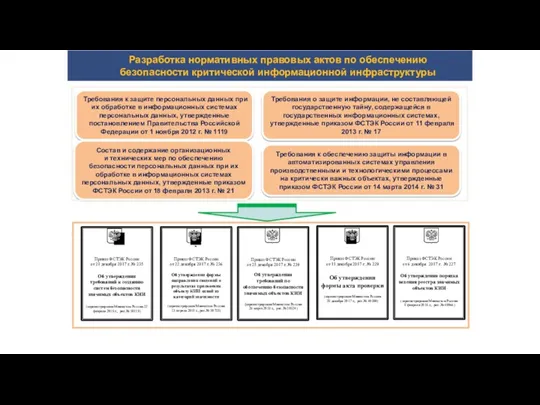

- 6. Разработка нормативных правовых актов по обеспечению безопасности критической информационной инфраструктуры Требования к защите персональных данных при

- 7. Устойчивое функционирование критической информационной инфраструктуры РФ при проведении в отношении ее компьютерных атак Цель реализации Федерального

- 8. Термины и определения Федеральный закон от 26.07.2017 N 187-ФЗ "О безопасности критической информационной инфраструктуры Российской Федерации"

- 9. Критическая информационная инфраструктура (КИИ) - объекты критической информационной инфраструктуры, а также сети электросвязи, используемые для организации

- 10. Под сетями электросвязи следует понимать технологические системы, обеспечивающие один или несколько видов передач: телефонную, телеграфную, факсимильную,

- 11. Объекты КИИ - информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов критической информационной инфраструктуры п. 7

- 12. Объекты КИИ - (информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления) функционирующие в сфере здравоохранения, и принадлежащие

- 13. Субъекты критической информационной инфраструктуры - государственные органы, государственные учреждения, российские юридические лица и (или) индивидуальные предприниматели,

- 14. Компьютерная атака - целенаправленное воздействие программных и (или) программно-аппаратных средств на объекты КИИ, сети электросвязи, используемые

- 15. Безопасность критической информационной инфраструктуры - состояние защищенности критической информационной инфраструктуры, обеспечивающее ее устойчивое функционирование при проведении

- 16. Этап I. Организационно-распорядительный

- 17. Задачи этапа: Сформировать структуру управления процессом обеспечения безопасности КИИ медицинской организации. Сформировать и утвердить перечень (план)

- 18. Мероприятия: Назначение, из состава руководящих работников медицинской организации, лица, уполномоченного по вопросам организации обеспечения безопасности объектов

- 19. При принятии решения о создании структурного подразделения и (или) назначении работников организации, на которых возложены функции

- 20. Этап II. Категорирование объектов КИИ Статья 7 Федерального закона от 26.07.2017 N 187-ФЗ "О безопасности критической

- 21. Категорирование объекта КИИ - установление соответствия объекта КИИ критериям значимости и показателям их значений, присвоение ему

- 22. В каком порядке? ПОСТАНОВЛЕНИЕ от 8 февраля 2018 г. № 127 ОБ УТВЕРЖДЕНИИ ПРАВИЛ КАТЕГОРИРОВАНИЯ ОБЪЕКТОВ

- 23. Что подлежит категорированию? Категорированию подлежат объекты КИИ, которые обеспечивают управленческие, технологические, производственные, финансово-экономические и (или) иные

- 24. Кто категорирует? Приказом по организации создается комиссия по категорированию объектов КИИ

- 25. Кто входит в комиссию? 1. Руководитель субъекта критической информационной инфраструктуры или уполномоченное им лицо (должностное лицо

- 26. Кто входит в комиссию? 2. Работники субъекта КИИ, являющиеся специалистами в области осуществляемых видов деятельности, и

- 27. Кто входит в комиссию? 3. Работники субъекта критической информационной инфраструктуры, на которых возложены функции обеспечения безопасности

- 28. Кто входит в комиссию? 4. Работники подразделения по защите государственной тайны субъекта критической информационной инфраструктуры (в

- 29. Кто входит в комиссию? 5. Работники структурного подразделения по гражданской обороне и защите от чрезвычайных ситуаций

- 30. Кто главный? Комиссию по категорированию возглавляет руководитель субъекта критической информационной инфраструктуры или уполномоченное им лицо

- 31. Что нужно сделать? 1. Определить управленческие, технологические, производственные, финансово-экономические и (или) иные процессы в рамках выполнения

- 32. Неужели все процессы в организации? Ведь их очень много! Да, но работу можно оптимизировать, рассмотрев только

- 33. А на простом языке? Процессы, при осуществлении которых используются компьютеры, компьютеризированное оборудование, компьютерные программы, базы данных

- 34. А есть шпаргалка? Методические рекомендации по обеспечению функциональных возможностей медицинских информационных систем медицинских организаций, Минздрав России

- 35. А есть шпаргалка? Методические рекомендации по обеспечению функциональных возможностей региональных медицинских информационных систем (РМИС), Минздрав России

- 36. А есть шпаргалка? http://www.idmz.ru/jurnali/vrach-i-informatsionnye-tekhnologii

- 37. Какие из выделенных процессов нужно учитывать при категорировании? Нарушение и (или) прекращение которых может привести к

- 38. Как определить перечень негативных последствий? Виды негативных последствий перечислены в Перечне показателей критериев значимости объектов критической

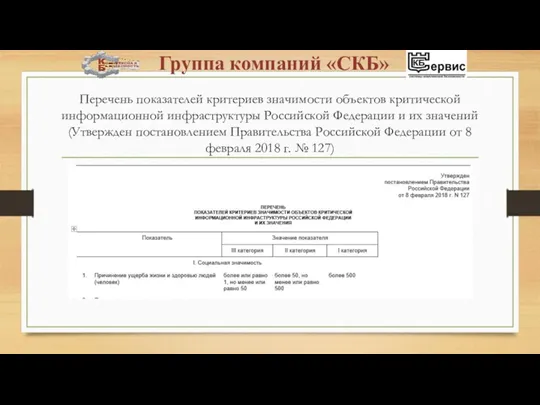

- 39. Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений (Утвержден постановлением Правительства

- 40. Какие типовые негативные последствия характерны для процессов в медицинской организации? Социальные: Причинение ущерба жизни и здоровью

- 41. Какие типовые негативные последствия характерны для процессов в медицинской организации? Политические (для бюджетных учреждений): Прекращение или

- 42. Какие типовые негативные последствия характерны для процессов в медицинской организации? Экономические (для бюджетных учреждений): Возникновение ущерба

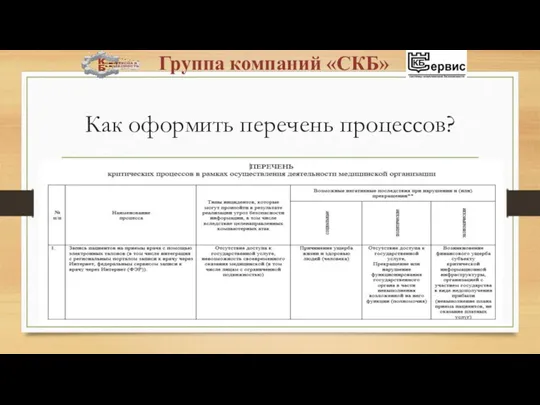

- 43. Как оформить перечень процессов?

- 44. Критические процессы определили, что дальше? Выявляются объекты критической информационной инфраструктуры (ИС, ИТКС и АСУ), которые обрабатывают

- 45. Какие типовые объекты КИИ характерны для медицинской организации? Медицинская информационная система. Лабораторная информационная система. Радиологические информационные

- 46. Какие объекты КИИ можно исключить из рассмотрения? Полностью автономные устройства (функционирующие без подключения к ЭВМ и

- 47. Объекты КИИ выявили, что дальше? Оформляется проект перечня объектов критической информационной инфраструктуры, подлежащих категорированию.

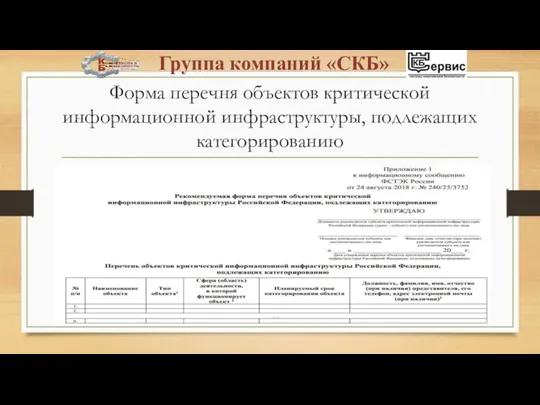

- 48. Форма перечня объектов критической информационной инфраструктуры, подлежащих категорированию

- 49. Проект перечня объектов критической информационной инфраструктуры, подлежащих категорированию Направляется (без подписи руководителя МО!) отраслевому регулятору для

- 50. Согласованный отраслевым регулятором перечень объектов критической информационной инфраструктуры, подлежащих категорированию Направляется (в течении 5 дней с

- 51. Перечень направили, что дальше? Рассматриваются возможные действия нарушителей в отношении объектов критической информационной инфраструктуры, а также

- 52. Модель нарушителя и угроз безопасности оформляются на каждый объект КИИ? Модель угроз безопасности информации может разрабатываться

- 53. По какой методике формируются модель нарушителя и модель угроз? ИНФОРМАЦИОННОЕ СООБЩЕНИЕ (ФСТЭК России) о методических документах

- 54. По какой методике формируются модель нарушителя и модель угроз? При моделировании угроз информационной безопасности обязательно применение

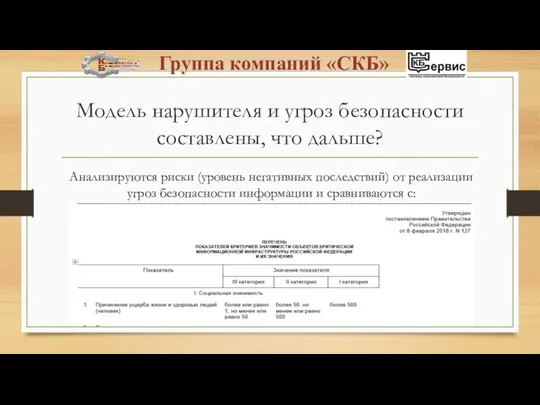

- 55. Модель нарушителя и угроз безопасности составлены, что дальше? Анализируются риски (уровень негативных последствий) от реализации угроз

- 56. Оценили, что делать дальше? Оформляется акт категорирования, который должен содержать сведения об объекте КИИ, результаты анализа

- 57. Акт с результатами категорирования подписывается членами комиссии по категорированию и утверждается руководителем субъекта критической информационной инфраструктуры;

- 58. Завершение категорирования Субъект КИИ в течение 10 дней со дня утверждения акта категорирования направляет в федеральный

- 59. Можно выдохнуть, пока ожидаем решения ФСТЭК России о правильности нашего категорирования На рассмотрение ФСТЭК России сведений

- 60. Что если ФСТЭК России не согласиться с результатами категорирования? ФСТЭК России в десятидневный срок со дня

- 61. Что если ФСТЭК России согласиться с результатами категорирования? ФСТЭК России вносит сведения о таком объекте критической

- 62. Этап III. Создание и эксплуатация системы безопасности значимых объектов КИИ

- 63. Руководящие документы Требования к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению

- 64. Руководящие документы Требования по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации, Утверждены приказом ФСТЭК

- 65. Основные требования Руководитель субъекта критической информационной инфраструктуры или уполномоченное им лицо, на которое возложены функции обеспечения

- 66. Основные требования Руководитель субъекта критической информационной инфраструктуры определяет состав и структуру системы безопасности, а также функции

- 67. Основные требования Руководитель субъекта критической информационной инфраструктуры создает или определяет структурное подразделение, ответственное за обеспечение безопасности

- 68. Основные требования Структурное подразделение по безопасности, специалисты по безопасности реализуют функции по обеспечению безопасности значимых объектов

- 69. Основные требования Подразделения, эксплуатирующие значимые объекты критической информационной инфраструктуры, должны обеспечивать безопасность эксплуатируемых ими значимых объектов

- 70. Основные требования Сертифицированные средства защиты информации применяются в случаях, установленных законодательством Российской Федерации (например: когда значимый

- 71. Основные требования Субъектом критической информационной инфраструктуры в рамках функционирования системы безопасности должны быть утверждены организационно-распорядительные документы

- 72. Основные требования При построении системы безопасности (далее – СБ)отдельных значимых объектов должны быть: Разработано техническое задание

- 73. Основные требования В рамках функционирования системы безопасности субъектом критической информационной инфраструктуры должны быть внедрены следующие процессы:

- 74. Основные требования Контроль эффективности системы безопасности проводится ежегодно комиссией, назначаемой субъектом критической информационной инфраструктуры. В состав

- 75. Основные требования В случае проведения по решению руководителя субъекта критической информационной инфраструктуры внешней оценки (внешнего аудита)

- 77. Скачать презентацию

Рак молочной железы. Скрининг и диагностика

Рак молочной железы. Скрининг и диагностика Стоматологическая клиника “Ангард”

Стоматологическая клиника “Ангард” Нетрадиционные оздоровительные методики и технологии. (Часть 2)

Нетрадиционные оздоровительные методики и технологии. (Часть 2) Опухоли кроветворной ткани. Лейкозы

Опухоли кроветворной ткани. Лейкозы Анализ модуляций кардиоритма испытуемых в процессе прослушивания аудиозаписей

Анализ модуляций кардиоритма испытуемых в процессе прослушивания аудиозаписей Физиология выделения. Физиология почек и водно-солевого обмена

Физиология выделения. Физиология почек и водно-солевого обмена Контроль иммунного ответа. Иммунодефициты. Принципы оценки иммунного статуса

Контроль иммунного ответа. Иммунодефициты. Принципы оценки иммунного статуса Гепатит. Признаки и симптомы. Пути заражения

Гепатит. Признаки и симптомы. Пути заражения Генные болезни человека, связанные с нарушением систем репарации

Генные болезни человека, связанные с нарушением систем репарации Риккетсии

Риккетсии Лечение псориаза топическими ГКС с салициловой кислотой

Лечение псориаза топическими ГКС с салициловой кислотой Воздействие наноматериалов на организм человека. Концепция токсикологических исследований

Воздействие наноматериалов на организм человека. Концепция токсикологических исследований Лечебно-охранительный режим в ЛПО

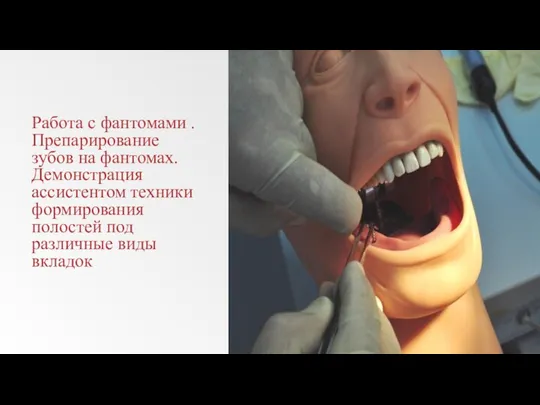

Лечебно-охранительный режим в ЛПО Работа с фантомами

Работа с фантомами Megaloblastic anemia

Megaloblastic anemia Profilaxia tumorilor la copii și adolescenți

Profilaxia tumorilor la copii și adolescenți Иммунопатологические процессы. Лекция № 5

Иммунопатологические процессы. Лекция № 5 Острая диарея

Острая диарея Аллергиялық жағдайлар. Созылмалы рецидивті афтозды стоматит, көп түрлі талшықты эритема. Этиологиясы, патогенезі клиникасы

Аллергиялық жағдайлар. Созылмалы рецидивті афтозды стоматит, көп түрлі талшықты эритема. Этиологиясы, патогенезі клиникасы Кардиотоничесике средства

Кардиотоничесике средства Принципы диспансерного наблюдения детей

Принципы диспансерного наблюдения детей Нейроофтальмологические нарушения при нейромышечных заболеваниях

Нейроофтальмологические нарушения при нейромышечных заболеваниях Гигиенические основы построения режима дня детей. (Лекция 2)

Гигиенические основы построения режима дня детей. (Лекция 2) Хирургическая анатомия передней брюшной стенки. Грыжи передней брюшной стенки и принципы грыжесечения

Хирургическая анатомия передней брюшной стенки. Грыжи передней брюшной стенки и принципы грыжесечения Доврачебная помощь при неотложных состояниях и острых заболеваниях. Острая сосудистая недостаточность

Доврачебная помощь при неотложных состояниях и острых заболеваниях. Острая сосудистая недостаточность Радиоактивті индикаторларды халық шаруашылығының әртүрлі салаларында қолданылуы

Радиоактивті индикаторларды халық шаруашылығының әртүрлі салаларында қолданылуы Менингококковая инфекция

Менингококковая инфекция Тыныш тұншықпасын бақылау деңгейін бағалау (спирометрия,пикфлоуметрия)

Тыныш тұншықпасын бақылау деңгейін бағалау (спирометрия,пикфлоуметрия)