Содержание

- 2. Классификация угроз безопасности операционной системы Единой и общепринятой классификации угроз безопасности операционной системы не существует. Однако

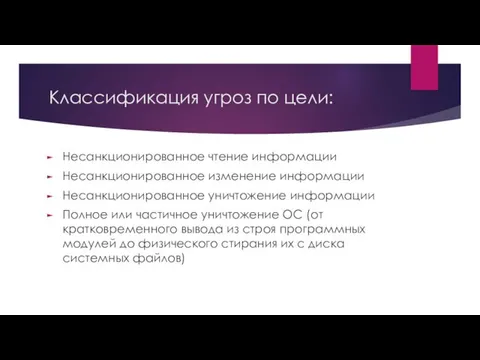

- 3. Классификация угроз по цели: Несанкционированное чтение информации Несанкционированное изменение информации Несанкционированное уничтожение информации Полное или частичное

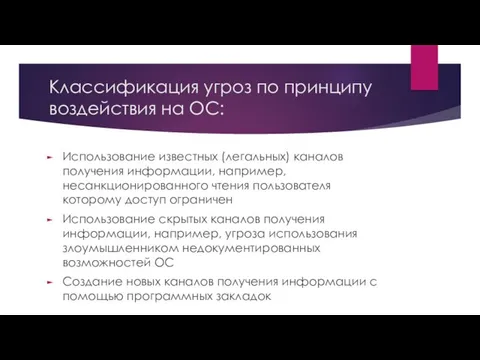

- 4. Классификация угроз по принципу воздействия на ОС: Использование известных (легальных) каналов получения информации, например, несанкционированного чтения

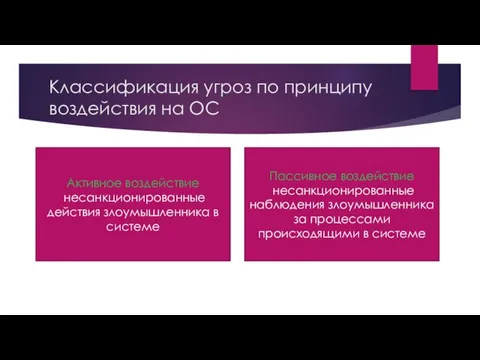

- 5. Классификация угроз по принципу воздействия на ОС Активное воздействие несанкционированные действия злоумышленника в системе Пассивное воздействие

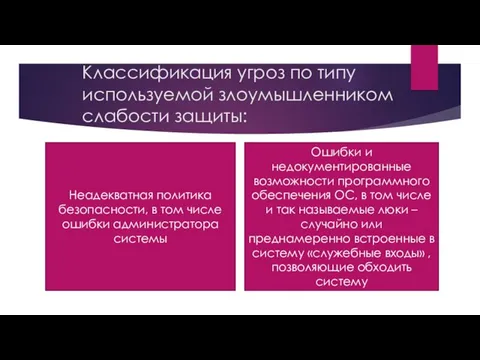

- 6. Классификация угроз по типу используемой злоумышленником слабости защиты: Неадекватная политика безопасности, в том числе ошибки администратора

- 7. Классификация угроз по способу воздействия на объект атаки: непосредственное воздействие превышение пользователем своих полномочий работа от

- 8. Классификация угроз по способу действия злоумышленника: В интерактивном режиме (вручную) В пакетном режиме (с помощью специально

- 9. Классификация угроз по объекту атаки: Операционная система в целом Объекты ОС Каналы передачи данных

- 10. Классификация угроз по используемым средствам атаки: Штатные средства ОС без использования дополнительного программного обеспечения ПО третьих

- 11. Классификация угроз по состоянию атакуемого объекта ОС на момент атаки: Хранение Передача Обработка

- 12. Типичные атаки на ОС СКАНИРОВАНИЕ ФАЙЛОВОЙ СИСТЕМЫ КРАЖА КЛЮЧЕВОЙ ИНФОРМАЦИИ ПОДБОР ПАРОЛЯ СБОРКА МУСОРА ПРОГРАММНЫЕ ЗАКЛАДКИ

- 13. Понятие защищенной ОС Защищенной называется ОС, если она предусматривает средства защиты от основных классов угроз Частично

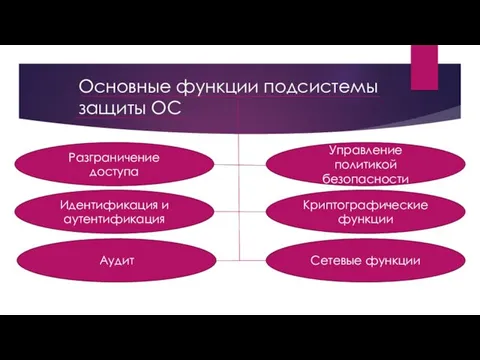

- 14. Основные функции подсистемы защиты ОС Разграничение доступа Управление политикой безопасности Идентификация и аутентификация Аудит Криптографические функции

- 15. Идентификация, аутентификация, аудит и авторизация субъектов доступа Идентификация субъекта доступа заключается в том, что субъект сообщает

- 16. Идентификация, аутентификация, аудит и авторизация субъектов доступа Процедура аудита применительно к ОС заключается в регистрации в

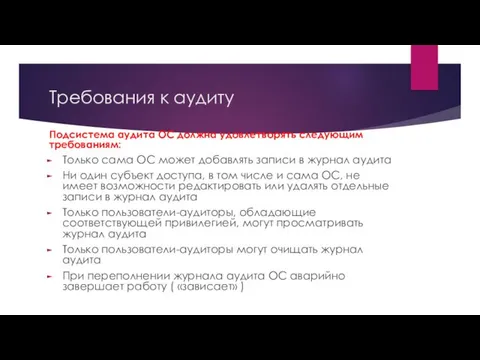

- 18. Требования к аудиту Подсистема аудита ОС должна удовлетворять следующим требованиям: Только сама ОС может добавлять записи

- 19. Требования к аудиту Политика аудита - это совокупность правил, определяющих то, какие события должны регистрироваться в

- 21. Скачать презентацию

Типы химических реакций

Типы химических реакций Организация учета ГСМ на складах ГСМ авиапредприятий

Организация учета ГСМ на складах ГСМ авиапредприятий Додаткове завдання з мови.

Додаткове завдання з мови. Виды технологической карты урока английского языка

Виды технологической карты урока английского языка Организация объединенных наций (ООН)

Организация объединенных наций (ООН) Назначение геофизических исследований скважин при геологическом изучении недр и добычи нефти и газа

Назначение геофизических исследований скважин при геологическом изучении недр и добычи нефти и газа Импрессионизм в музыке и живописи

Импрессионизм в музыке и живописи Квилинг

Квилинг Запорная арматура

Запорная арматура Хранимые процедуры (stored procedures)

Хранимые процедуры (stored procedures) крупнейшие теракты мира

крупнейшие теракты мира ПАЛЬЧИКОВЫЙ ТЕАТР ИЗ ФЕТРА СВОИМИ РУКАМИ

ПАЛЬЧИКОВЫЙ ТЕАТР ИЗ ФЕТРА СВОИМИ РУКАМИ День памяти и скорби

День памяти и скорби Развитие фонематического восприятия

Развитие фонематического восприятия Дециметр. Урок № 91

Дециметр. Урок № 91 Презентация Предметно-развивающая среда в старшей группе детского сада

Презентация Предметно-развивающая среда в старшей группе детского сада Введение. Язык и речь

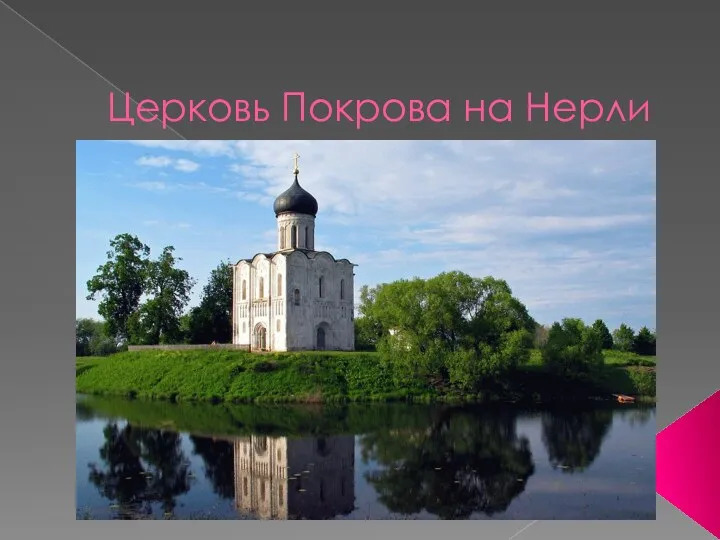

Введение. Язык и речь Церковь Покрова на Нерли

Церковь Покрова на Нерли Международные валютные отношения

Международные валютные отношения Презентация КЛЯКСЫ

Презентация КЛЯКСЫ Симфонический оркестр (часть 1)

Симфонический оркестр (часть 1) Shanghai WTL Welding Equipment

Shanghai WTL Welding Equipment Анализ устойчивости линейных непрерывных систем

Анализ устойчивости линейных непрерывных систем ENGLISH

ENGLISH Автоматизированная система управления рестораном МИКРОИНВЕСТ

Автоматизированная система управления рестораном МИКРОИНВЕСТ Какая бывает промышленность?

Какая бывает промышленность? Обмен липидов

Обмен липидов Тендеры: ТО и ремонт автомобилей

Тендеры: ТО и ремонт автомобилей