Содержание

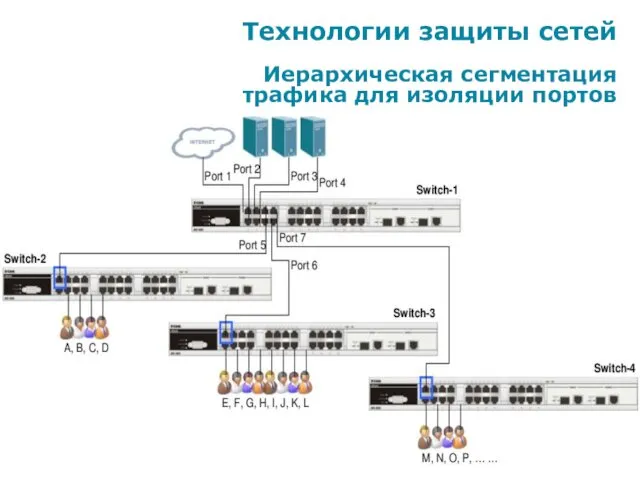

- 2. Технологии защиты сетей Иерархическая сегментация трафика для изоляции портов

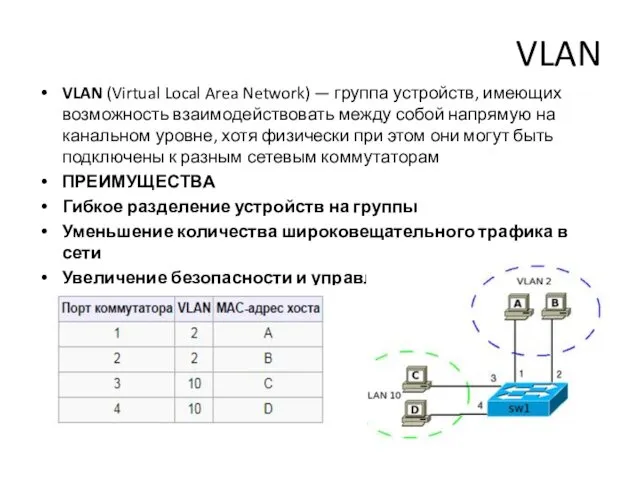

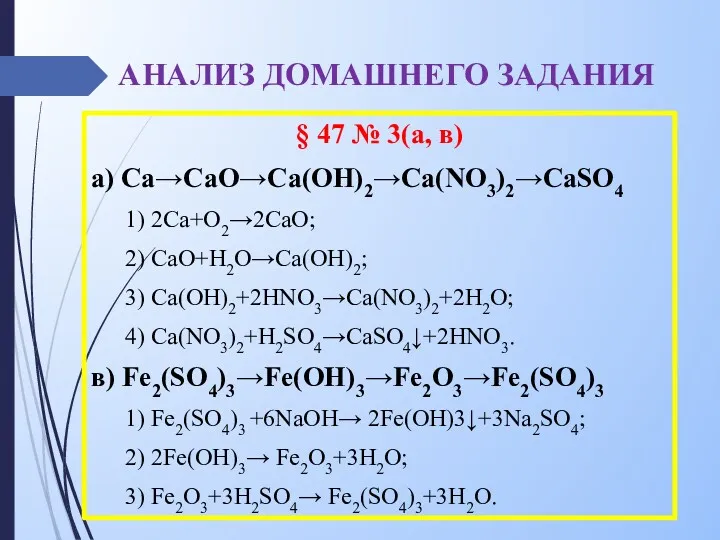

- 3. VLAN VLAN (Virtual Local Area Network) — группа устройств, имеющих возможность взаимодействовать между собой напрямую на

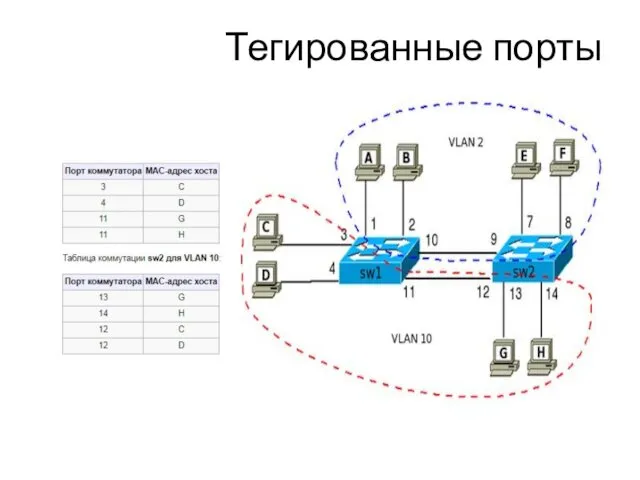

- 4. Тегированные порты

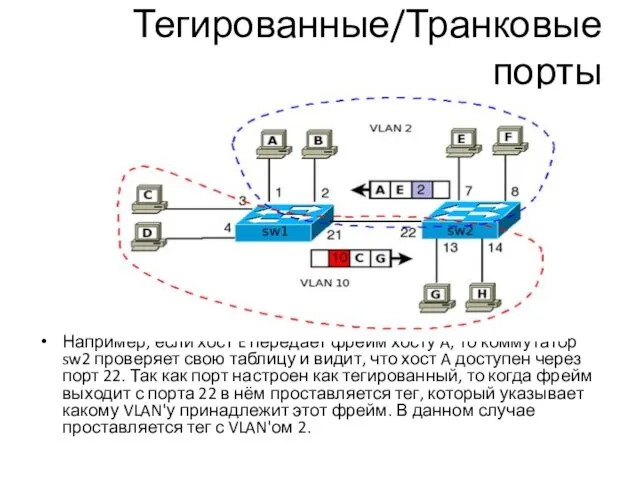

- 5. Тегированные/Транковые порты Например, если хост E передает фрейм хосту A, то коммутатор sw2 проверяет свою таблицу

- 6. Проектирование сети Постановка задачи 1. Определение зон подключение 2. Разделение групп пользователей, участвующих в операционной деятельности

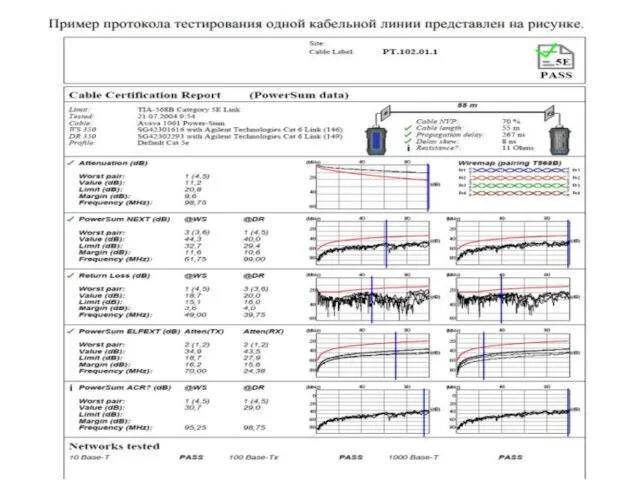

- 7. Документация сети Титульный лист; Оглавление; Пояснительная записка; Схема прокладки кабельных трасс (ЛВС, ВОЛС); Схем расположения и

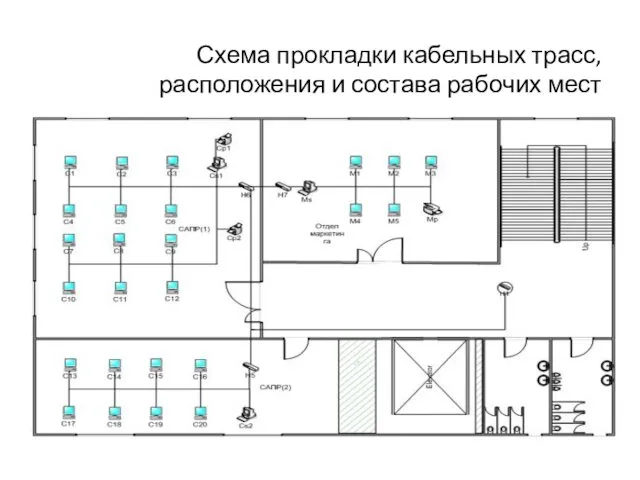

- 8. Схема прокладки кабельных трасс, расположения и состава рабочих мест

- 9. Структурная схема СКС, отражающая коммутацию портов

- 11. Маркировка промаркирован каждый кабель Указываем: модель железки, установленная версия IOS, объем RAM\NVRAM, список интерфейсов, метки на

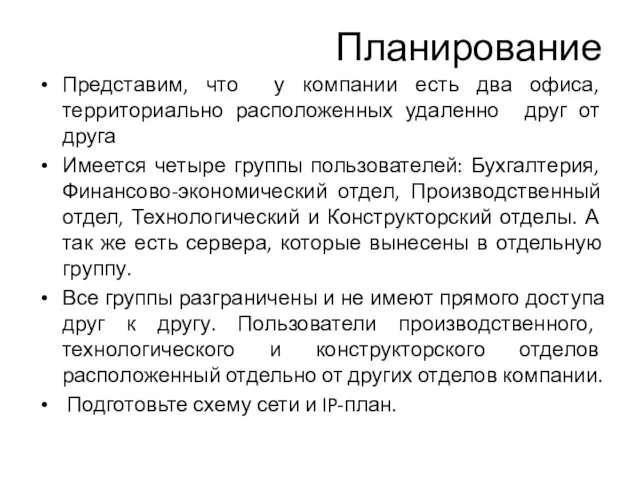

- 12. Планирование Представим, что у компании есть два офиса, территориально расположенных удаленно друг от друга Имеется четыре

- 13. Планирование При проектировании сети следует придерживаться иерархической модели сети, которая имеет много достоинств по сравнению с

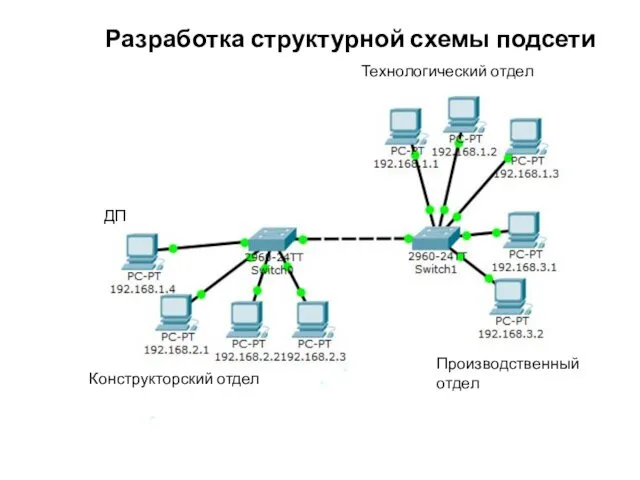

- 14. Разработка структурной схемы подсети Конструкторский отдел Производственный отдел Технологический отдел ДП

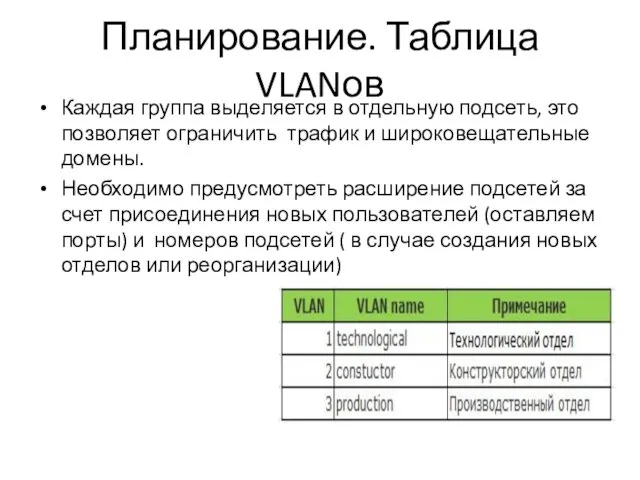

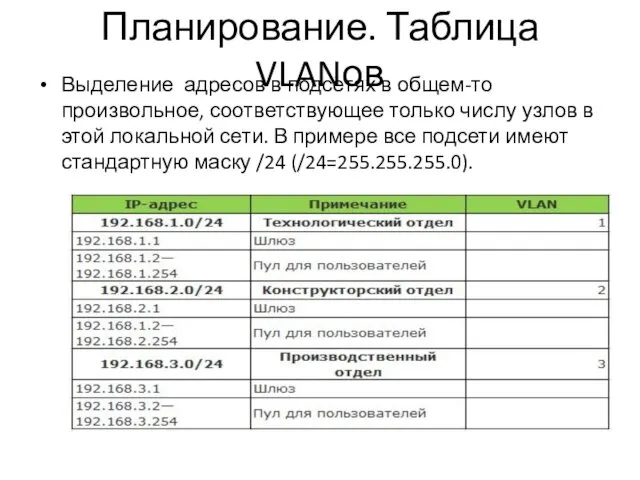

- 15. Планирование. Таблица VLANов Каждая группа выделяется в отдельную подсеть, это позволяет ограничить трафик и широковещательные домены.

- 16. Планирование. Таблица VLANов Выделение адресов в подсетях в общем-то произвольное, соответствующее только числу узлов в этой

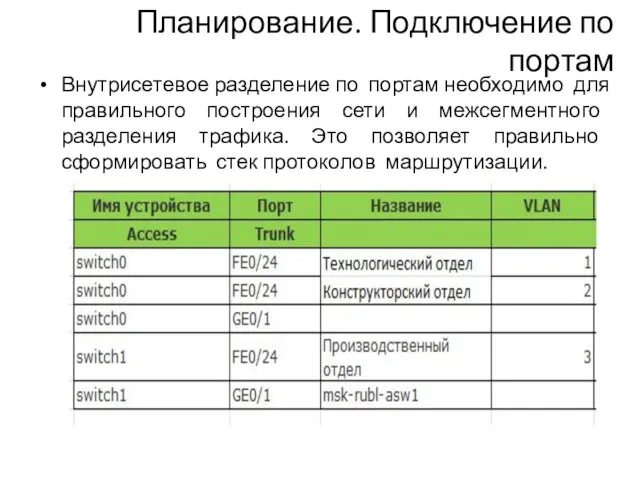

- 17. Планирование. Подключение по портам Внутрисетевое разделение по портам необходимо для правильного построения сети и межсегментного разделения

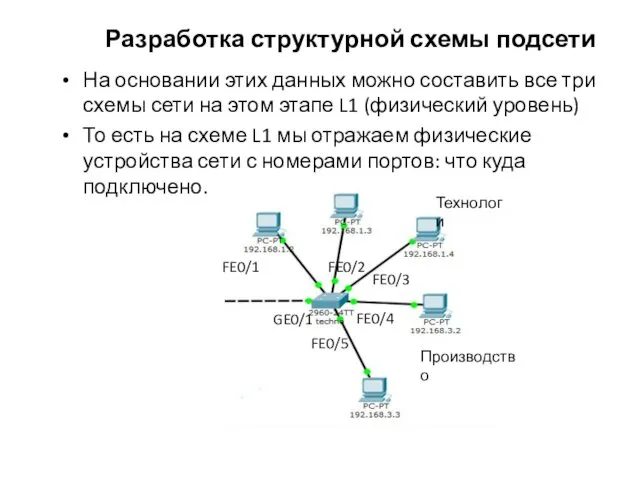

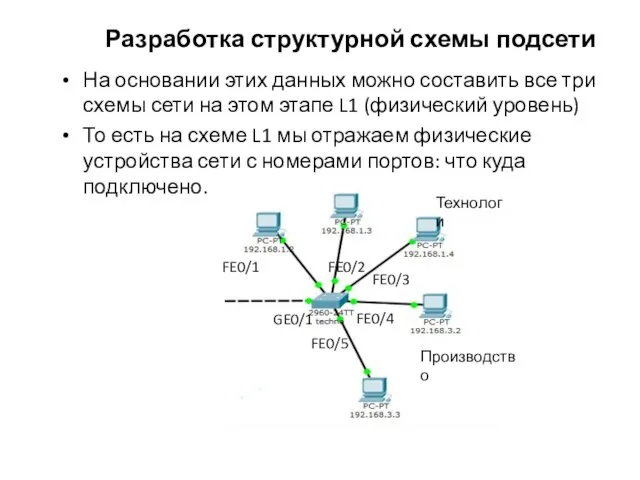

- 18. Разработка структурной схемы подсети На основании этих данных можно составить все три схемы сети на этом

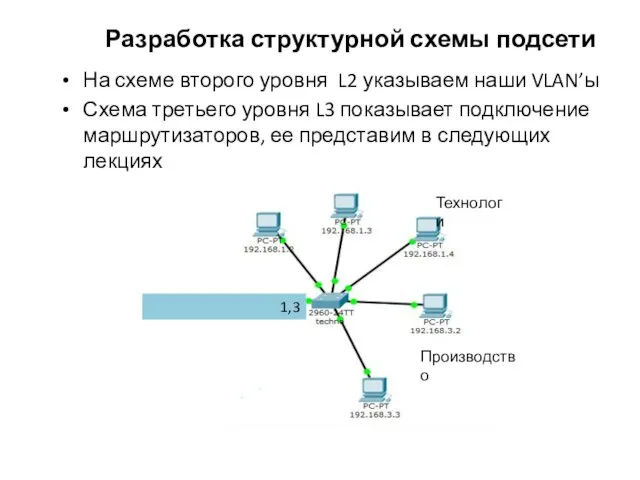

- 19. Разработка структурной схемы подсети На схеме второго уровня L2 указываем наши VLAN’ы Схема третьего уровня L3

- 20. Разработка структурной схемы подсети На основании этих данных можно составить все три схемы сети на этом

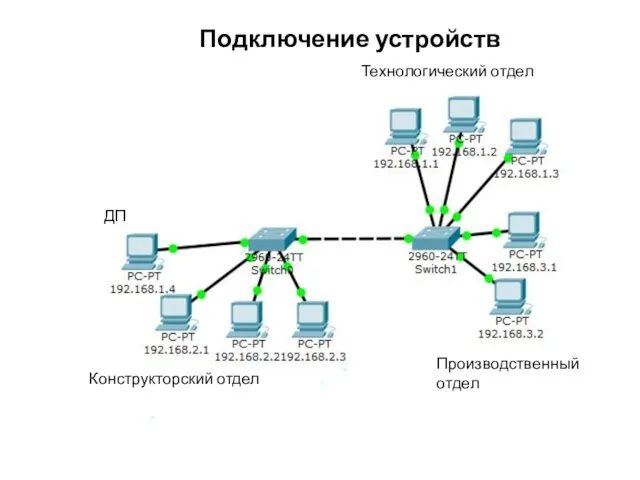

- 21. Подключение устройств Конструкторский отдел Производственный отдел Технологический отдел ДП

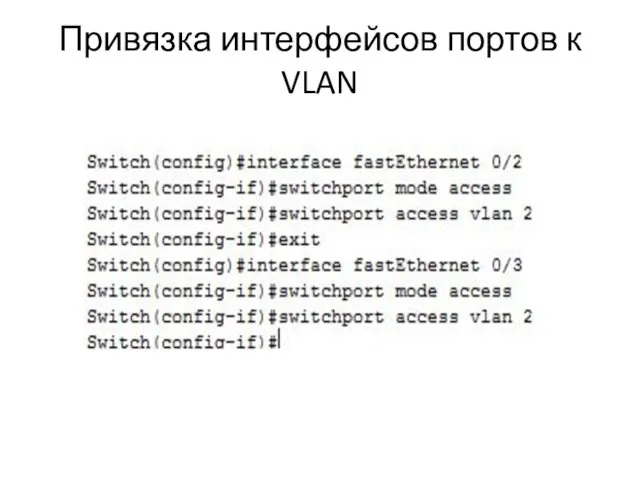

- 22. Привязка интерфейсов портов к VLAN

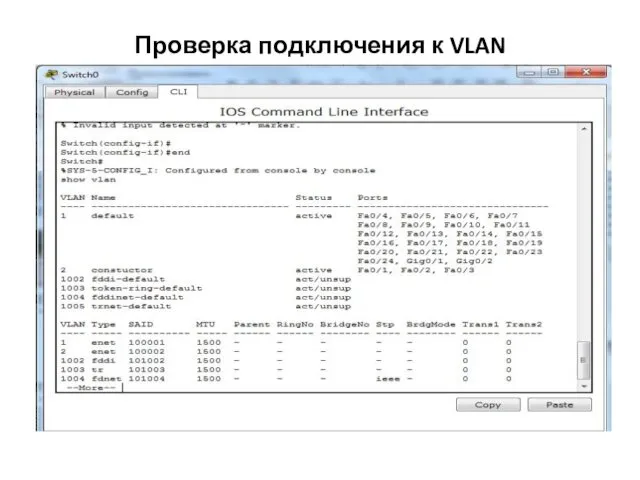

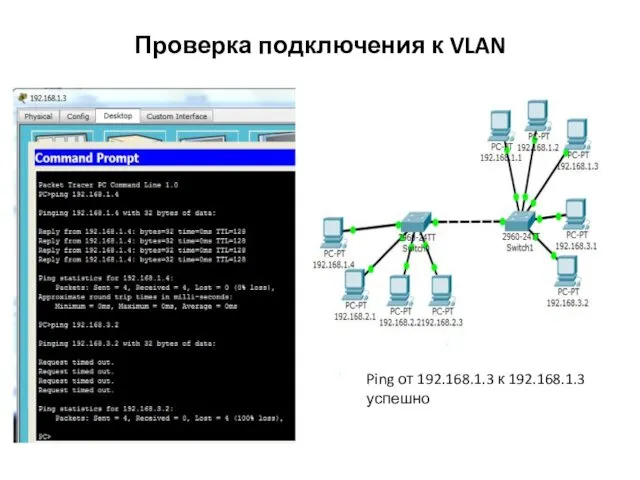

- 23. Проверка подключения к VLAN

- 24. Проверка подключения к VLAN Ping от 192.168.1.3 к 192.168.1.3 успешно

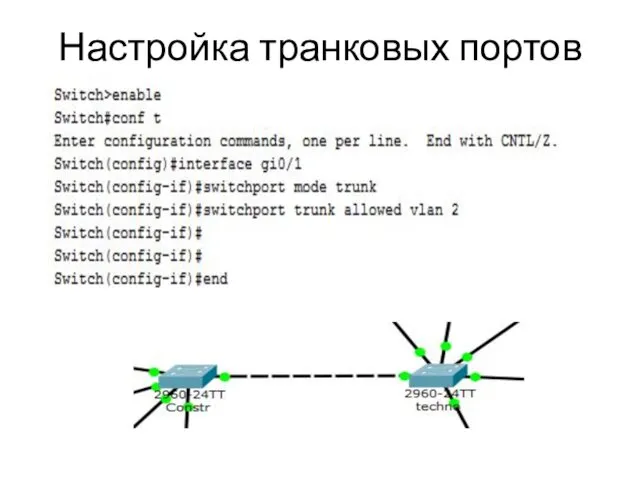

- 25. Настройка транковых портов

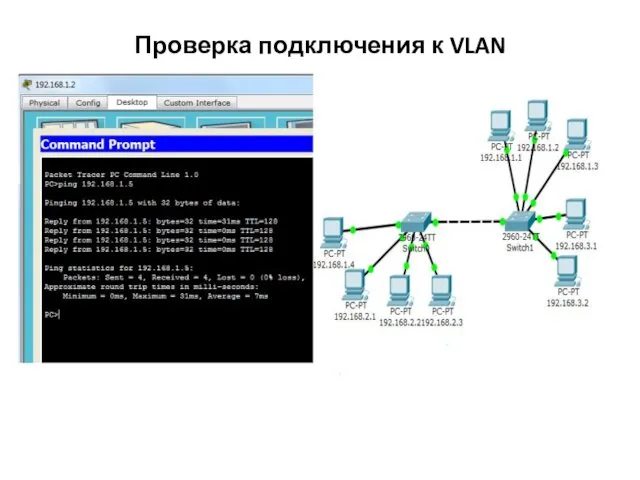

- 26. Проверка подключения к VLAN

- 28. Скачать презентацию

Русско-японская война 1904-1905 года

Русско-японская война 1904-1905 года Амфотерные оксиды и гидроксиды

Амфотерные оксиды и гидроксиды тест Мир звезд

тест Мир звезд Царство растения

Царство растения Пассажирские перевозки. Организация перевозок пассажиров на пригородных автобусных маршрутах. Тема 6. Лекция 1

Пассажирские перевозки. Организация перевозок пассажиров на пригородных автобусных маршрутах. Тема 6. Лекция 1 Тренажёр-тест по английскому языку

Тренажёр-тест по английскому языку Управление деловой карьерой и служебно-профессиональным продвижением персонала

Управление деловой карьерой и служебно-профессиональным продвижением персонала Основные аспекты экскурсионной деятельности в школьном музее

Основные аспекты экскурсионной деятельности в школьном музее Дифференциальная диагностика менингиального синдрома

Дифференциальная диагностика менингиального синдрома С днем медика

С днем медика Георг Симон Ом

Георг Симон Ом Анализ мониторинга интегративных качеств дошкольников

Анализ мониторинга интегративных качеств дошкольников Lecture 2. Employment Procedure. Employment Contract. Categories of employees

Lecture 2. Employment Procedure. Employment Contract. Categories of employees Solution methods for bilevel optimization

Solution methods for bilevel optimization Стандартизация. Нормативно-правовая база стандартизации

Стандартизация. Нормативно-правовая база стандартизации Строение атома

Строение атома Жизнь Пифагора

Жизнь Пифагора Введение. Кристаллография

Введение. Кристаллография Расчет оборудования для подготовки формовочных материалов и приготовления смесей

Расчет оборудования для подготовки формовочных материалов и приготовления смесей Основные этапы работы над сочинением на ЕГЭ по русскому языку

Основные этапы работы над сочинением на ЕГЭ по русскому языку Мечети мира

Мечети мира С днём матери

С днём матери Почему у кошек бывают разные глаза

Почему у кошек бывают разные глаза В царстве грибов

В царстве грибов Санкт-Петербург – вторая столица России

Санкт-Петербург – вторая столица России Зигзагообразная строчка

Зигзагообразная строчка Презентация Театрализованная деятельность в детском саду в подготовительной группе

Презентация Театрализованная деятельность в детском саду в подготовительной группе Культура Древней Руси. История России

Культура Древней Руси. История России