Правовые нормы, относящиеся к информации, правонарушения в информационной сфере, меры их предотвращения презентация

Содержание

- 2. ИНФОРМАЦИОННЫЕ РЕСУРСЫ ПРИНЯТО РАССМАТРИВАТЬ В ДВУХ АСПЕКТАХ: ? как материальный продукт, который можно покупать и продавать

- 4. Правовая охрана программ для ПК впервые в полном объеме введена в Российской Федерации Законом РФ «О

- 5. ПРАВОВОЕ РЕГУЛИРОВАНИЕ РОССИЙСКОЙ ФЕДЕРАЦИИ Закон «О правовой охране программ для ЭВМ и баз данных» регламентирует юридические

- 6. Предоставляемая настоящим законом правовая охрана распространяется на все виды программ для ЭВМ (в том числе на

- 7. Правовая охрана информации. В настоящее время в России “законодательство в сфере информатизации” охватывает по различным оценкам

- 8. Выписка из Уголовного кодекса Российской Федерации Глава 28. Преступления в сфере компьютерной информации

- 9. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине

- 10. Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию,

- 11. Нарушение правил эксплуатации ЭВМ лицом, имеющим доступ к ЭВМ, повлекшее уничтожение, блокирование или модификацию охраняемой законом

- 12. Правовая охрана информации. Для нарушителей авторских прав закон предусматривает возмещение убытков автору и выплаты нарушителем штрафа

- 13. Для признания и осуществления авторского права на программы для ЭВМ не требуется ее регистрация в какой-либо

- 14. Защита информации. Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет

- 15. Латинская буква С внутри круга Имя обладателя исключительных авторских прав Дата первого опубликования Корпорация Microsoft, 1993-1997

- 16. Необходимо знать и выполнять существующие законы, запрещающие нелегальное копирование и использование лицензионного программного обеспечения. В отношении

- 17. Защита от несанкционированного копирования — система мер, направленных на противодействие несанкционированному копированию информации, как правило представленной

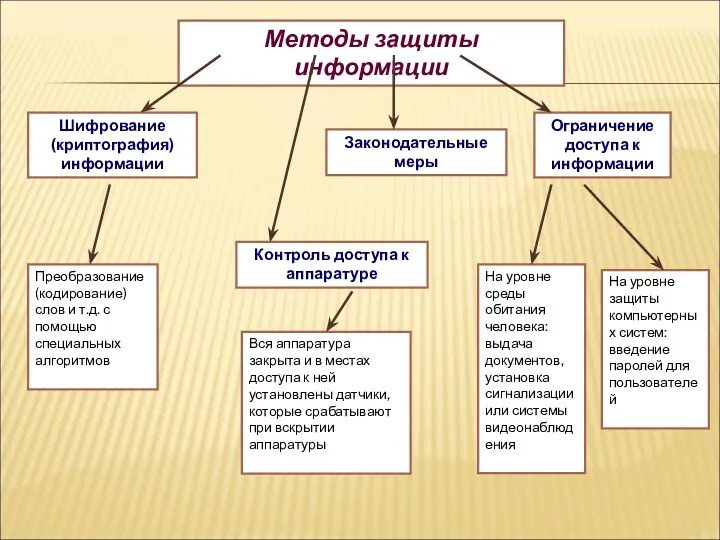

- 18. Методы защиты информации Ограничение доступа к информации Шифрование (криптография) информации Контроль доступа к аппаратуре Законодательные меры

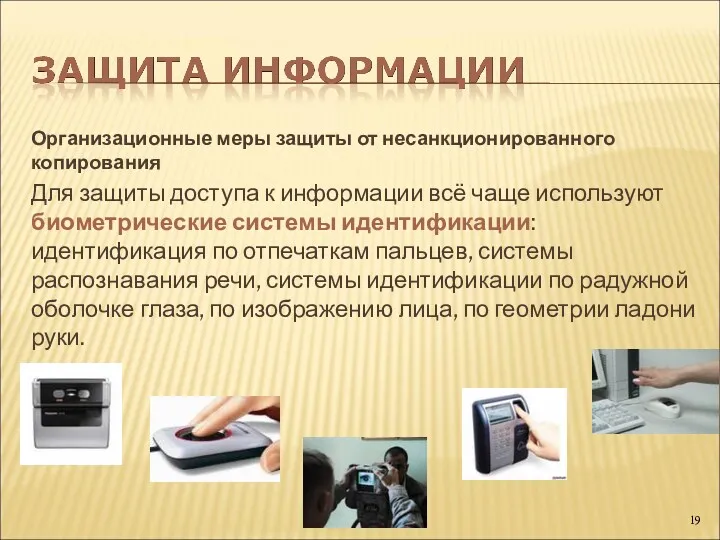

- 19. Организационные меры защиты от несанкционированного копирования Для защиты доступа к информации всё чаще используют биометрические системы

- 20. Биометрические системы защиты по отпечаткам пальцев по характеристикам речи по геометрии ладони руки по радужной оболочке

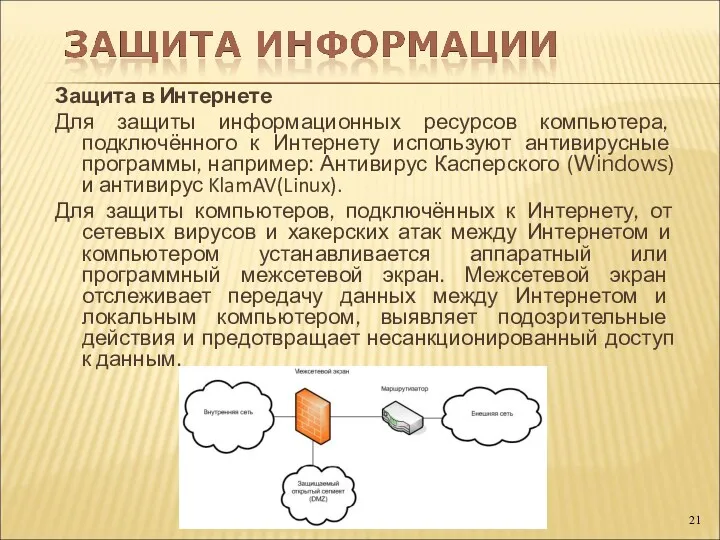

- 21. Защита в Интернете Для защиты информационных ресурсов компьютера, подключённого к Интернету используют антивирусные программы, например: Антивирус

- 22. Вредоносные программы Вирусы, черви, троянские и хакерские программы Потенциально опасное программное обеспечение Шпионское, рекламное программное обеспечение

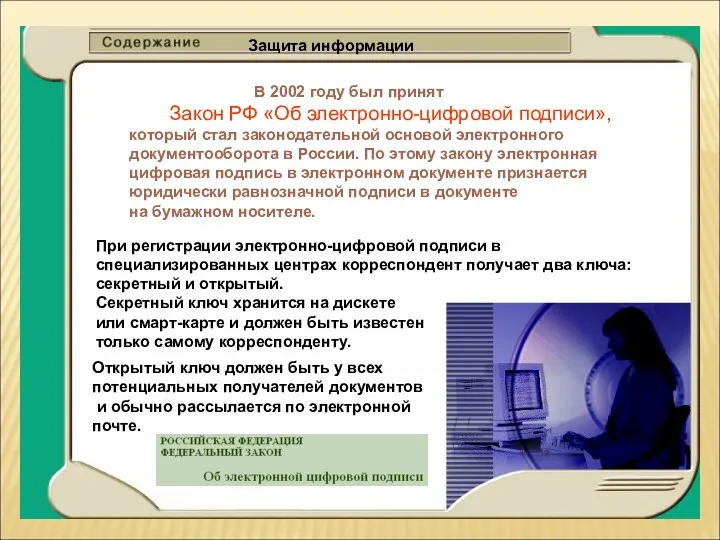

- 23. Защита информации В 2002 году был принят Закон РФ «Об электронно-цифровой подписи», который стал законодательной основой

- 24. Защита доступа к компьютеру. Для предотвращения несанкционированного доступа к данным, хранящимся на компьютере, используются пароли. Компьютер

- 25. Компьютерные пираты, нелегально тиражируя программное обеспечение, обесценивают труд программистов, делают разработку программ экономически невыгодным бизнесом. Кроме

- 26. Каждый диск, папка и файл локального компьютера, а также компьютера, подключенного к локальной сети, может быть

- 27. Защита информации в Интернете. Если компьютер подключен к Интернету, то в принципе любой пользователь, также подключенный

- 28. Безопасность в World Wide Web. Для того чтобы этого не происходило, устанавливается программный или аппаратный барьер

- 29. Правовая охрана программ и данных. Тема «Лицензионные, условно бесплатные и бесплатные программы». Программы по их юридическому

- 30. ПРАВОВАЯ ОХРАНА ПРОГРАММ ? Лицензионные – разработчики программы несут ответственность за её нормальное функционирование ? Условно-бесплатные

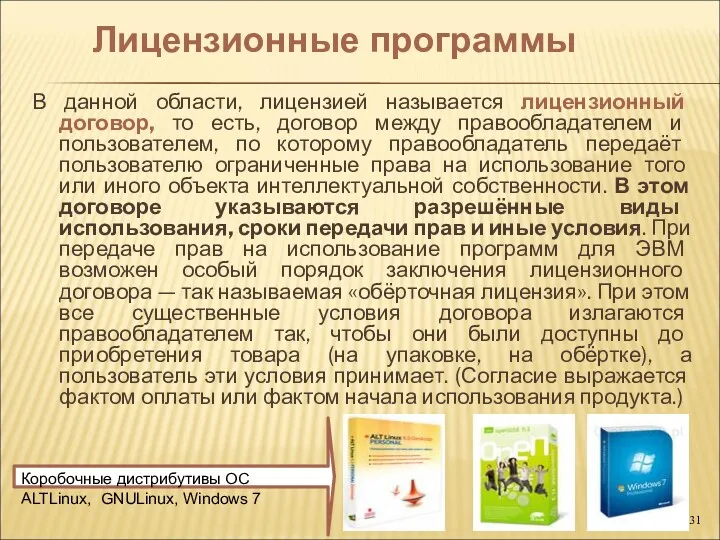

- 31. В данной области, лицензией называется лицензионный договор, то есть, договор между правообладателем и пользователем, по которому

- 32. Windows 7 Домашняя базовая ; CorelDRAW® Graphics Suite X6; Microsoft Project Standard 2010 и др. ЛИЦЕНЗИОННЫЕ

- 33. Shareware —в русском языке этот термин интерпретируется как «условно-бесплатное программное обеспечение». Основной принцип Shareware — «попробуй,

- 34. Условно-бесплатные программы (примеры): ABBYY FineReader 11; Acronis True Image Home 2013; PROMT Professional 9.5 и др.

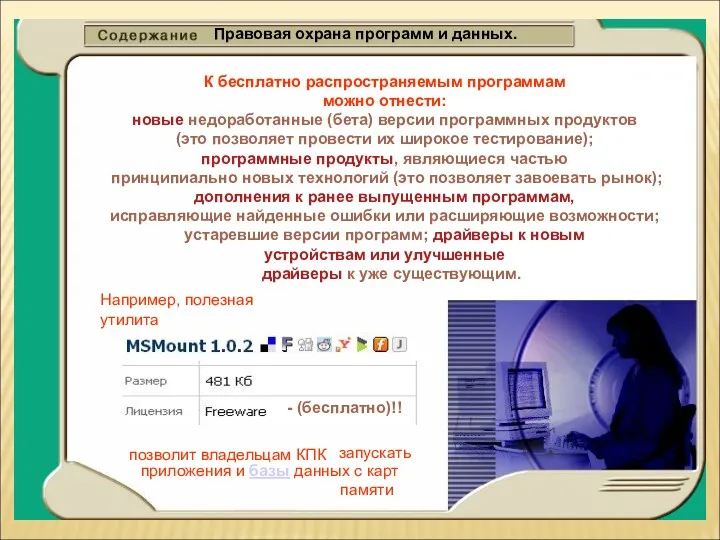

- 35. Правовая охрана программ и данных. К бесплатно распространяемым программам можно отнести: новые недоработанные (бета) версии программных

- 36. Свободное программное обеспечение — программное обеспечение с открытым кодом, которое пользователь может легально запускать, модифицировать и

- 37. Свободно распространяемые программы (примеры): Foxit Reader; OpenOffice.org; Winamp standard v 5.57 и др.

- 38. Правонарушения в информационной сфере Наиболее частые правонарушения в информационной сфере – проступки (незначительная опасность): дисциплинарные, административные

- 39. Административный проступок – противоправное виновное деяние, посягающее на государственный или общественный порядок, собственность, права и свободы

- 40. Дисциплинарный проступок – проступок, совершенный лицом, которое в силу своих должностных обязанностей должен соблюдать правила, устанавливающие

- 41. Гражданские правонарушения выражаются в нарушении норм, регулирующих информационно-имущественные отношения и интересы собственно информационных ведомств, организаций, структур

- 42. К сожалению, в обязательном минимуме содержания среднего (полного) общего образования мало внимания уделяется правовым вопросам в

- 44. Скачать презентацию

Антимонопольное законодательство РФ

Антимонопольное законодательство РФ Виды государственных (муниципальных) учреждений

Виды государственных (муниципальных) учреждений Архитектурное законодательство и нормирование

Архитектурное законодательство и нормирование Правовой нигилизм как отрицательный фактор политики

Правовой нигилизм как отрицательный фактор политики Відповідальність в міжнародному праві

Відповідальність в міжнародному праві Наложение административных взысканий. Общие правила наложения административных взысканий

Наложение административных взысканий. Общие правила наложения административных взысканий Интеллектуальная собственность в современной рыночной экономике. Механизмы защиты прав собственников

Интеллектуальная собственность в современной рыночной экономике. Механизмы защиты прав собственников Состояние и тенденции развития частных экспертных теорий

Состояние и тенденции развития частных экспертных теорий Государство и право. Их роль в жизни общества

Государство и право. Их роль в жизни общества Судебные доказательства и доказывание

Судебные доказательства и доказывание Гражданское право. Особенности гражданского судопроизводства

Гражданское право. Особенности гражданского судопроизводства Тәуелсіздік-ел тірегі

Тәуелсіздік-ел тірегі Обеспечение исполнения обязательств

Обеспечение исполнения обязательств Порядок ЮЗЭДО. Описание мероприятий по подключению и настройке

Порядок ЮЗЭДО. Описание мероприятий по подключению и настройке Формування та розробка профилів митних ризиків

Формування та розробка профилів митних ризиків ДОЛ Сахареж - 2018. Нормативные документы

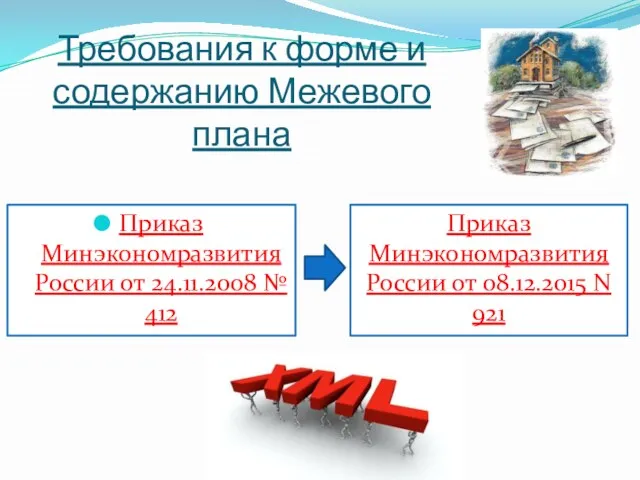

ДОЛ Сахареж - 2018. Нормативные документы Требования к форме и содержанию межевого плана

Требования к форме и содержанию межевого плана Как правильно читать квитанцию об оплате жилищно - коммунальных услуг

Как правильно читать квитанцию об оплате жилищно - коммунальных услуг Товарищество на вере

Товарищество на вере Конституционно-правовые нормы и конституционные правоотношения

Конституционно-правовые нормы и конституционные правоотношения Порядок исполнения наказания в виде ограничения свободы

Порядок исполнения наказания в виде ограничения свободы Конституционные основы судебной власти

Конституционные основы судебной власти Конституция Российской Федерации

Конституция Российской Федерации Криминогенная обстановка в Нерюнгринском районе

Криминогенная обстановка в Нерюнгринском районе Джон Джилинджер

Джон Джилинджер Особенности системы источников права социального обеспечения РФ

Особенности системы источников права социального обеспечения РФ Взаимодействие филиала ФГБУ ФКП Росреестра и предпринимательского сообщества Пермского края

Взаимодействие филиала ФГБУ ФКП Росреестра и предпринимательского сообщества Пермского края Пенітенціарна злочинність та її показники

Пенітенціарна злочинність та її показники