Содержание

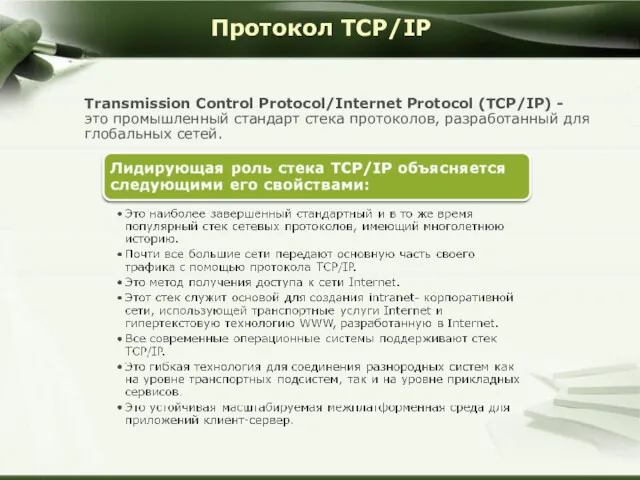

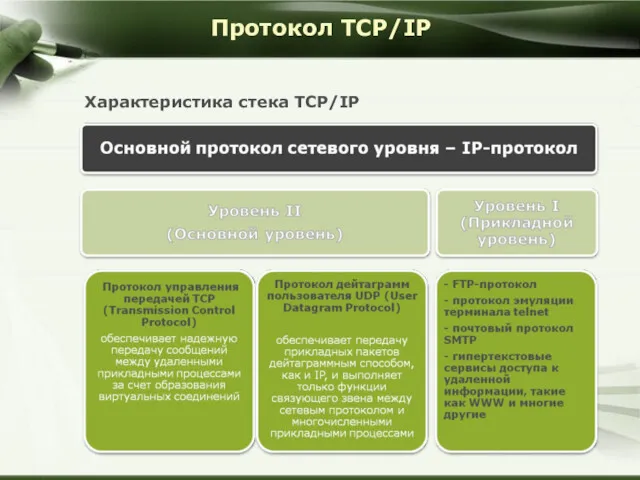

- 2. Протокол TCP/IP

- 3. Протокол TCP/IP

- 4. Типовая IP-сеть организации

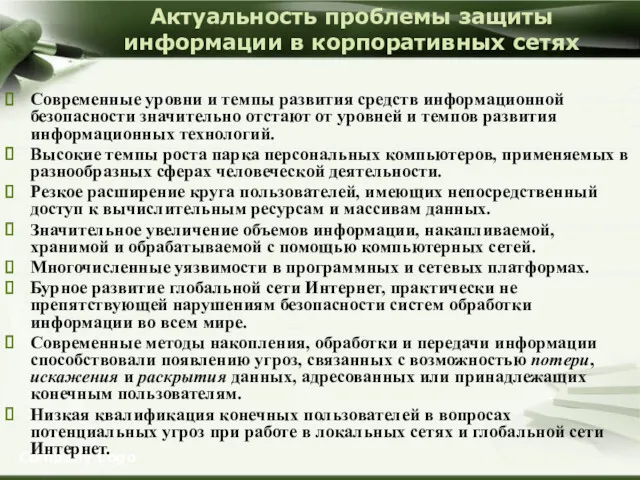

- 5. Company Logo Современные уровни и темпы развития средств информационной безопасности значительно отстают от уровней и темпов

- 6. Угрозы локальной сети Перехват сетевых пакетов Некорректное использование коммуникационных портов Несанкционированный доступ ко всему сетевому трафику

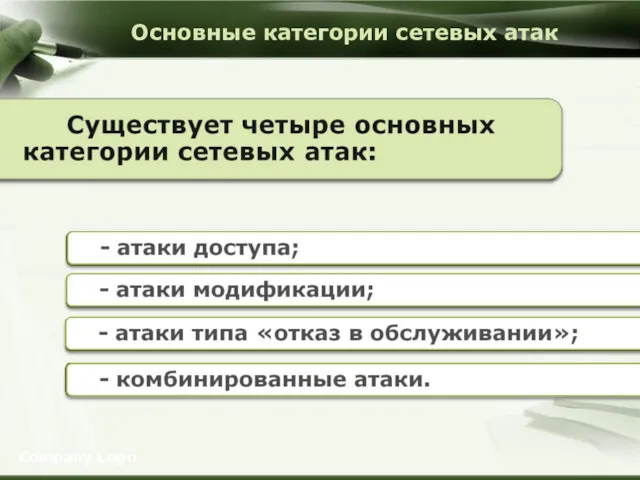

- 7. Company Logo Основные категории сетевых атак

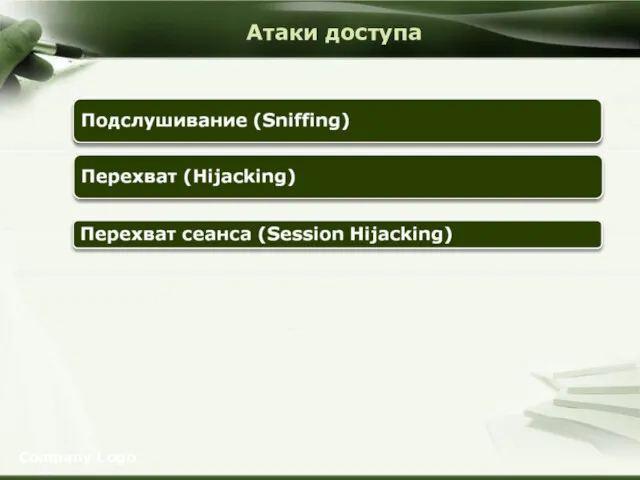

- 8. Company Logo Атаки доступа

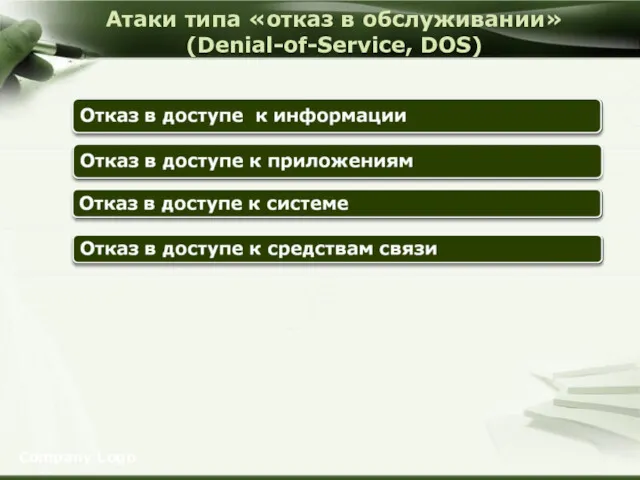

- 9. Company Logo Атаки типа «отказ в обслуживании» (Denial-of-Service, DOS)

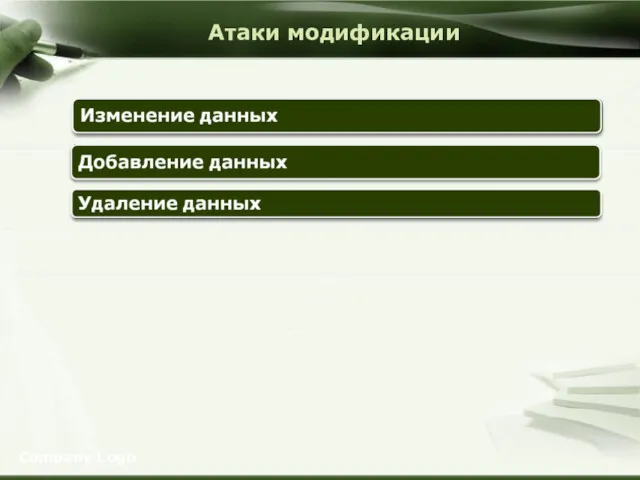

- 10. Company Logo Атаки модификации

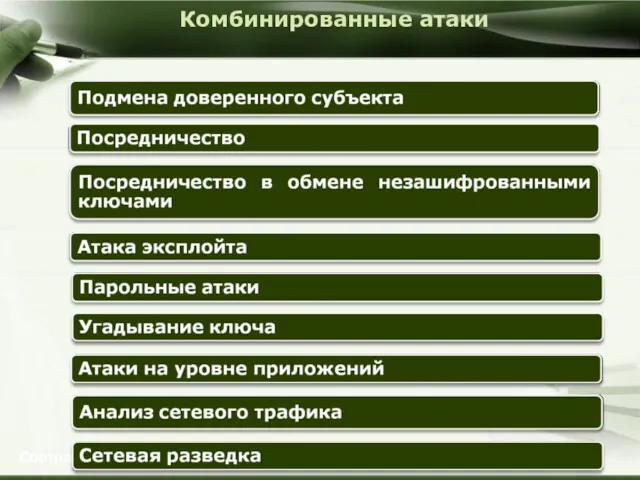

- 11. Company Logo Комбинированные атаки

- 12. Company Logo Комбинированные атаки

- 13. Company Logo Угрозы и уязвимости беспроводных сетей

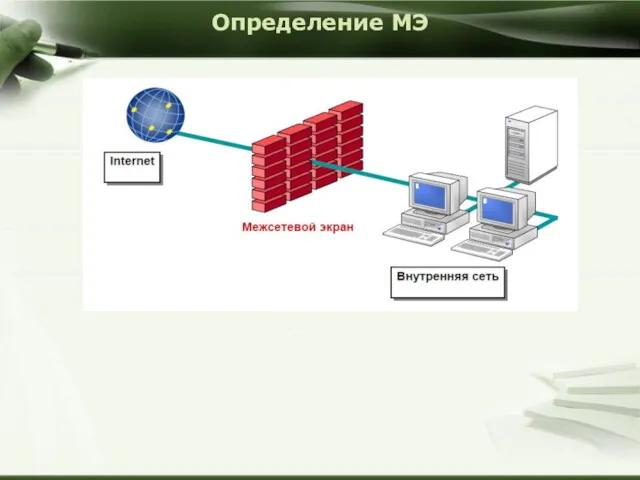

- 14. Определение МЭ

- 15. Определение МЭ Межсетевой экран – локальное (однокомпонентное) или функционально-распределенное средство (комплекс), реализующее контроль информации, поступающей в

- 16. Основные функции МЭ Управление трафиком (разрешение-запрет, фильтрация) Преобразование адресов Посредничество при реализации межсетевого взаимодействия (прокси) Аудит

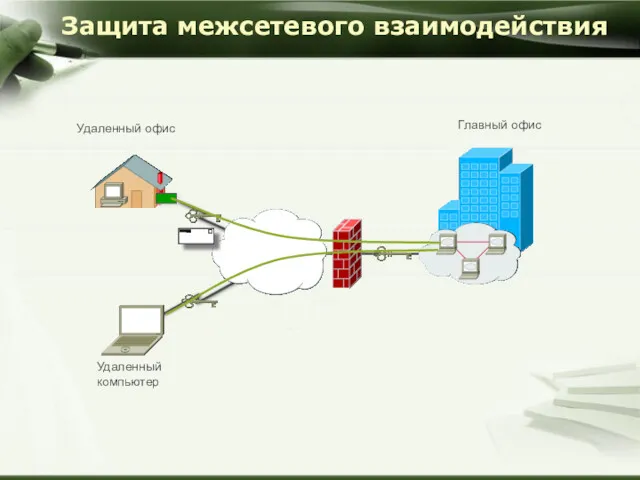

- 17. Защита межсетевого взаимодействия Удаленный компьютер

- 18. Классификация межсетевых экранов 1. По технологии: - фильтр VLAN (коммутатор) - пакетные фильтры (маршрутизатор) - шлюзы

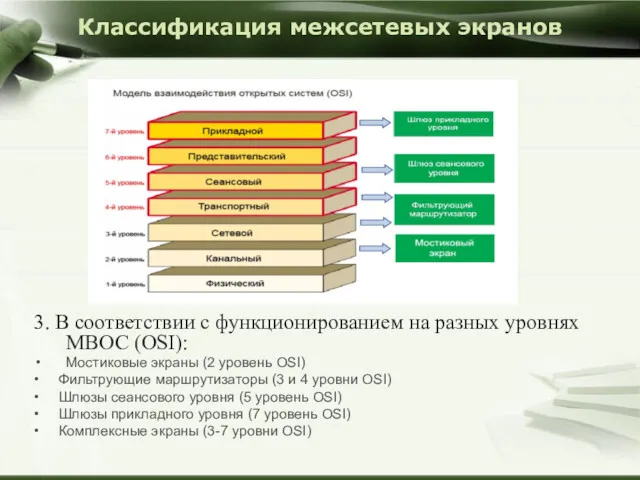

- 19. Классификация межсетевых экранов 3. В соответствии с функционированием на разных уровнях МВОС (OSI): Мостиковые экраны (2

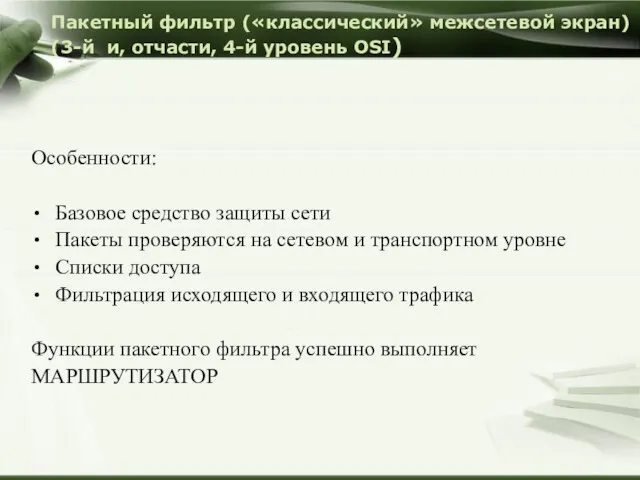

- 20. Пакетный фильтр («классический» межсетевой экран) (3-й и, отчасти, 4-й уровень OSI) Особенности: Базовое средство защиты сети

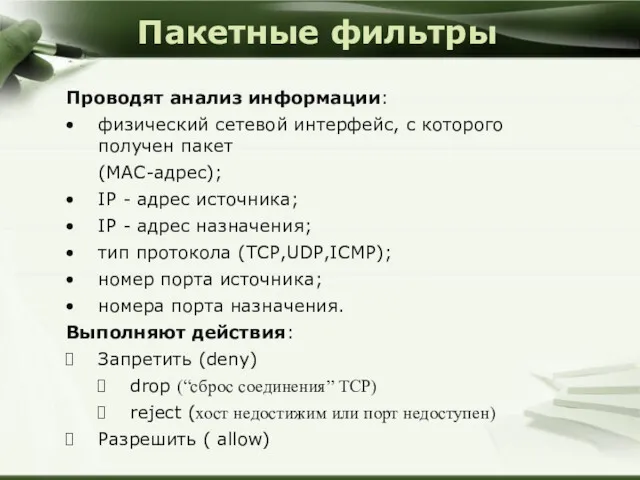

- 21. Пакетные фильтры Проводят анализ информации: физический сетевой интерфейс, с которого получен пакет (MAC-адрес); IP - адрес

- 22. 2. Обработка правил осуществляется в порядке следования «СВЕРХУ ВНИЗ» Логика работы пакетного фильтра 1. ЗАПРЕЩЕНО ВСЁ,

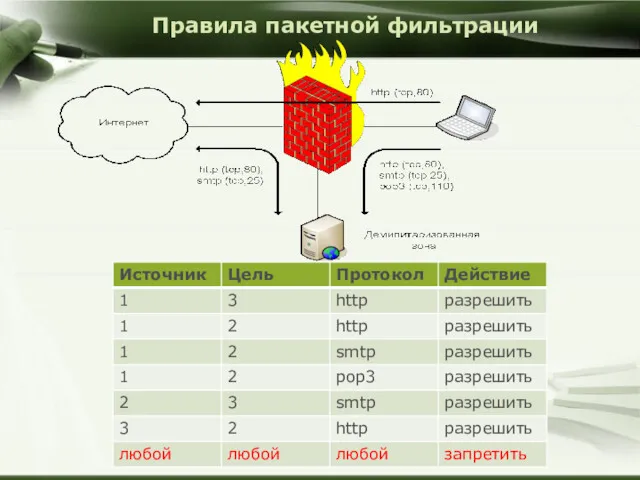

- 23. Правила пакетной фильтрации 2

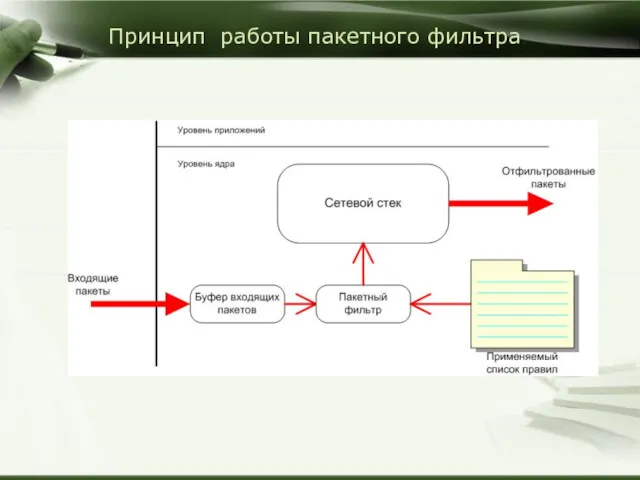

- 24. Принцип работы пакетного фильтра

- 25. Достоинства пакетных фильтров Высокая производительность Относительная дешевизна Возможность трансляции сетевых адресов Могут быть реализованы «аппаратно» Не

- 26. Эффективно противодействовать угрозам на сетевом уровне способны межсетевые экраны, обрабатывающие не только содержание пакетов, но и

- 27. Межсетевые экраны уровня соединения (шлюзы сеансового уровня) Основная задача – проверка, является ли пакет запросом на

- 28. Трансляция сетевых адресов (network address translation, NAT) Скрытия адресации внутренней сети от внешнего сегмента Обеспечения частичной

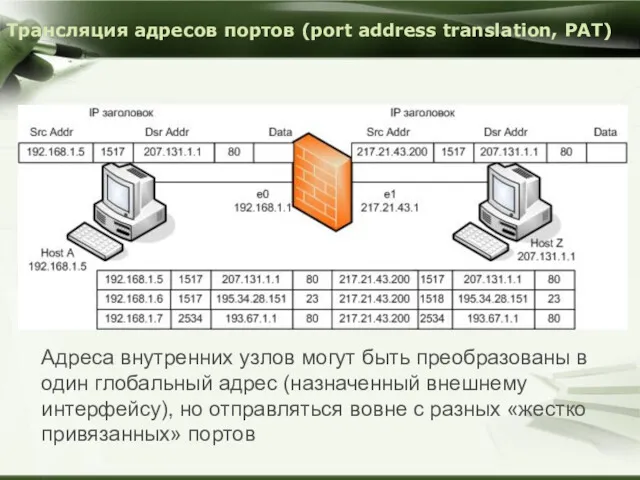

- 29. Трансляция адресов портов (port address translation, PAT) Адреса внутренних узлов могут быть преобразованы в один глобальный

- 30. Межсетевые экраны прикладного уровня (proxy) Основная задача – проверка данных на соответствие определенному протоколу прикладного уровня

- 31. Межсетевые экраны прикладного уровня

- 32. Межсетевые экраны прикладного уровня Каждая служба-PROXY специфична и предназначена для определенного приложения. Функционирует на прикладном уровне.

- 33. Достоинства МЭ прикладного уровня Работают с протоколами верхнего уровня (только :) Хранят информацию о состоянии приложения

- 34. Недостатки МЭ прикладного уровня PROXY «слушают» порт, как сетевой сервис, т.е. не работают с портом, как

- 35. Межсетевые экраны экспертного уровня имеют набор прикладных посредников поддерживают технологию инспекции состояния имеют встроенные механизмы обнаружения

- 36. Демилитаризованная зона DMZ (Demilitarized Zone) демилитаризованная зона – сеть, которая добавляется между защищенной сетью и сетью,

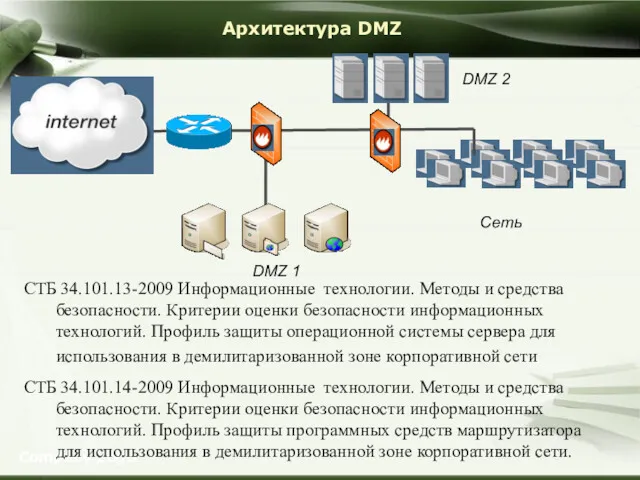

- 37. Company Logo Архитектура DMZ СТБ 34.101.13-2009 Информационные технологии. Методы и средства безопасности. Критерии оценки безопасности информационных

- 38. Контроль контента Контроль содержания электронной почты Контроль содержания Web трафика СТБ П 34.101.4-2010 Информационные технологии и

- 39. Основные функции систем контроля контента электронной почты Борьба с утечками конфиденциальной информации полный разбор сообщений с

- 40. Основные функции систем контроля Web контента Борьба с утечками конфиденциальной информации фильтрации содержимого информации, исходящей из

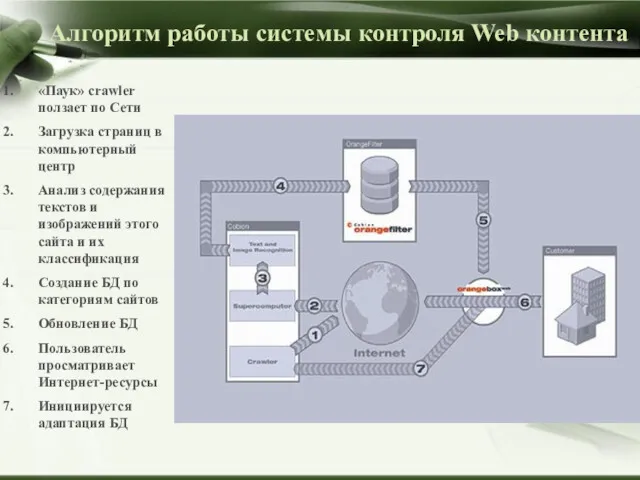

- 41. Алгоритм работы системы контроля Web контента «Паук» crawler ползает по Сети Загрузка страниц в компьютерный центр

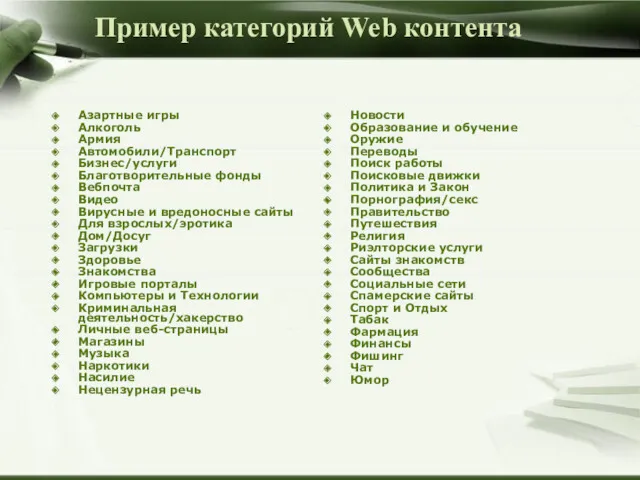

- 42. Пример категорий Web контента Азартные игры Алкоголь Армия Автомобили/Транспорт Бизнес/услуги Благотворительные фонды Вебпочта Видео Вирусные и

- 43. Средство скрытого проникновения в корпоративные сети spam интернет-пейджеры (IM, Instant messaging) AOL (AOL IM – AIM,

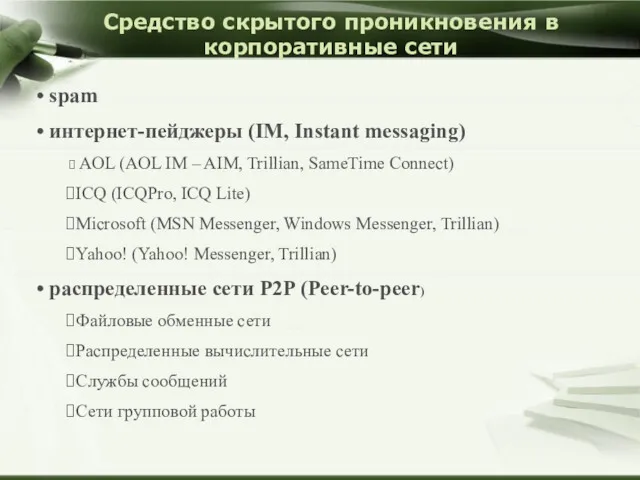

- 44. Канал утечки конфиденциальной информации

- 45. Интернет и проблемы рабочего времени

- 46. Проблемы электронной почты

- 47. Структура общего почтового трафика По оценке Symantec, во второй половине 2006 года количество спам-рассылок неуклонно увеличивалось,

- 48. Решение проблем защиты электронной почты Антивирусная защита Защита от спама Контроль содержимого (контента)

- 49. Антивирусная защита Антивирусная защита SMTP коннектора Антивирусная защита почтового сервера Антивирусная защита почтового клиента Антивирусная защита

- 50. Защита от спама Признаки определения спама: сообщение является массовой рассылкой; сообщение рассылается без согласия пользователя; сообщение

- 51. Методы защита от спама Фильтрация почты по “черным спискам” Запрет на получение или отправление файлов определенного

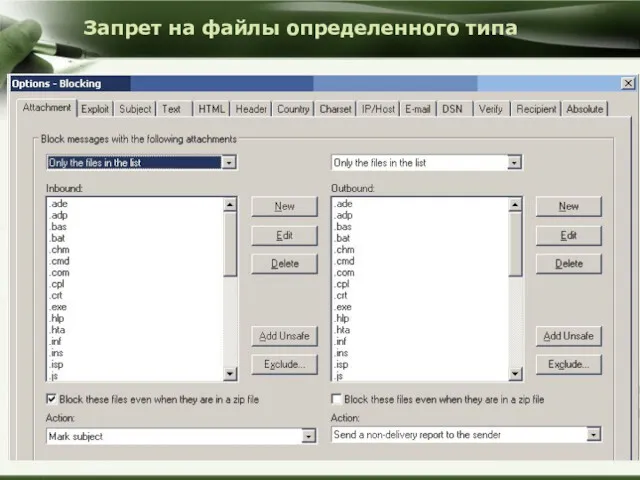

- 52. Запрет на файлы определенного типа

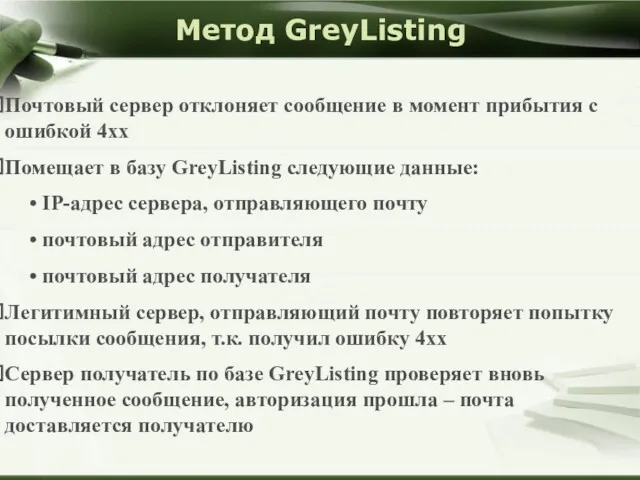

- 53. Метод GreyListing Почтовый сервер отклоняет сообщение в момент прибытия с ошибкой 4хх Помещает в базу GreyListing

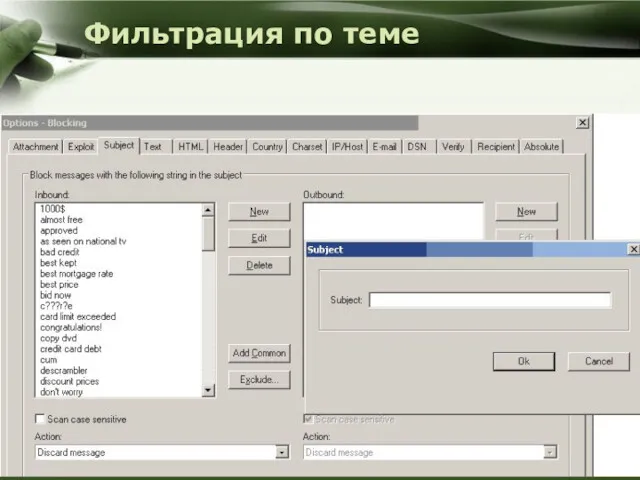

- 54. Фильтрация по теме

- 55. Фильтрация по тексту Метод Distributed Checksum Clearing house (DCC) http://www.rhyolite.com/anti-spam/dcc Статистический метод (Statistical Token Analysis –

- 56. Технологии аутентификации Аутентификация отправителя по IP-адресу: SPF (Sender Policy Framework) RFC4408 апрель 2006 - Experimental Protocol

- 57. Метод SPF Администратор (владелец) домена публикует данные, описывающие возможные источники электронной почты с адресами отправителя из

- 58. Метод SPF Результатом анализа SPF-политики на принимающей стороне является SPF-статус сообщения, который может иметь одно из

- 59. Sender ID Framework Microsoft Проверяет “from”, содержащиеся в теле сообщения e-mail, а не только адреса отправителя

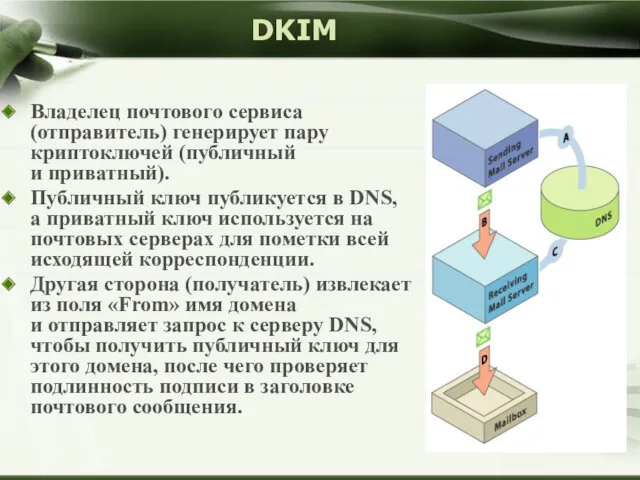

- 60. DKIM Владелец почтового сервиса (отправитель) генерирует пару криптоключей (публичный и приватный). Публичный ключ публикуется в DNS,

- 61. DKIM Достоинства «достоверность» является свойством письма, а не почтовой сессии Недостатки при внедрении на публичном сервисе,

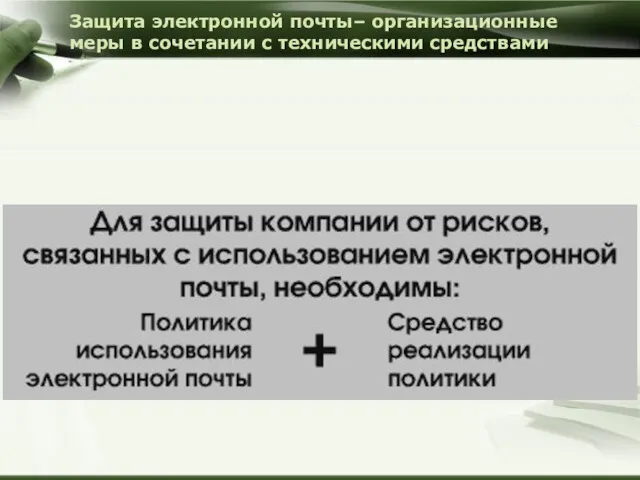

- 62. Защита электронной почты– организационные меры в сочетании с техническими средствами

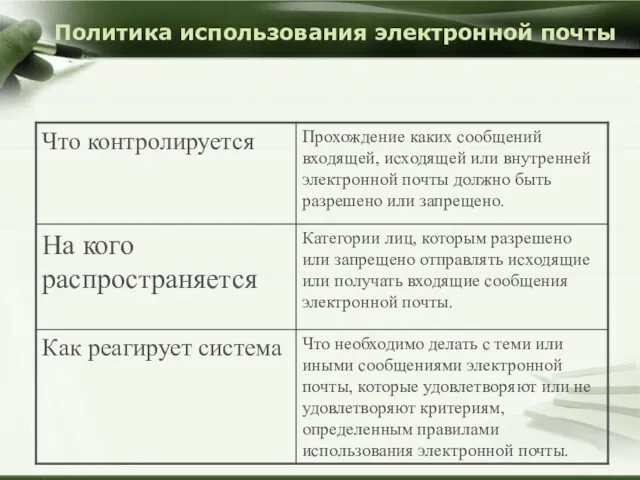

- 63. Политика использования электронной почты

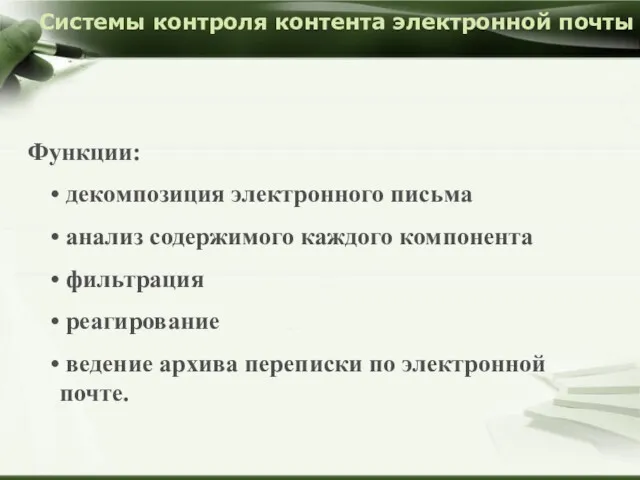

- 64. Функции: декомпозиция электронного письма анализ содержимого каждого компонента фильтрация реагирование ведение архива переписки по электронной почте.

- 65. Технические решения защиты электронной почты

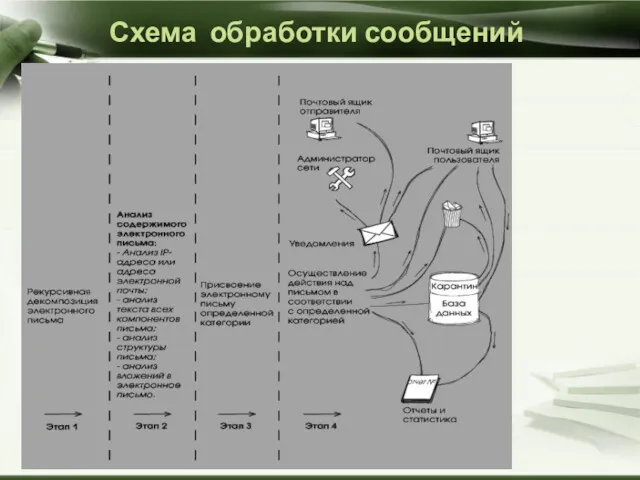

- 66. Схема обработки сообщений

- 67. Требования к системам контроля содержимого электронной почты Полнота — это способность систем контроля обеспечить наиболее глубокую

- 68. Распределение сайтов с нелегальным контентом _________________________________ По материалам отчета Internet Watch Foundation за 2005 год (Фонд

- 69. Системы контроля Web-трафика Основные функции: Классификация трафика, приходящего из Интернет Проверка IP, протоколов, URL, типов и

- 70. Системы контроля Web-трафика Могут обеспечить: предотвращение утечки конфиденциальной информации мониторинг подозрительной и запрещенной активности пользователя защиту

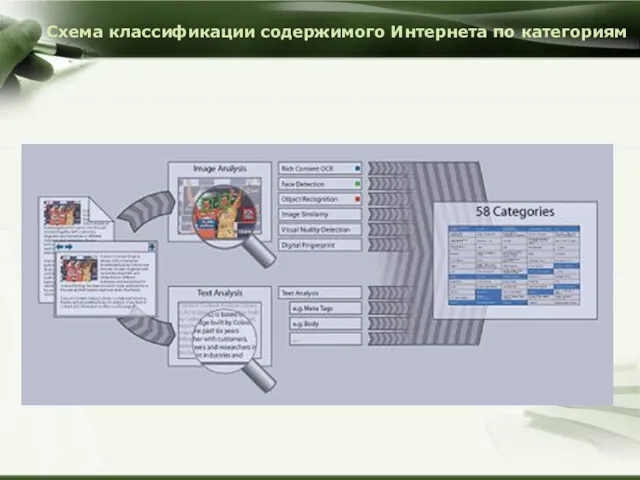

- 71. Схема классификации содержимого Интернета по категориям

- 72. Настройка правил

- 73. Технологии фильтрации IM и P2P трафика Детектирование протокола передачи данных Мониторинг соединений на портах, характерных для

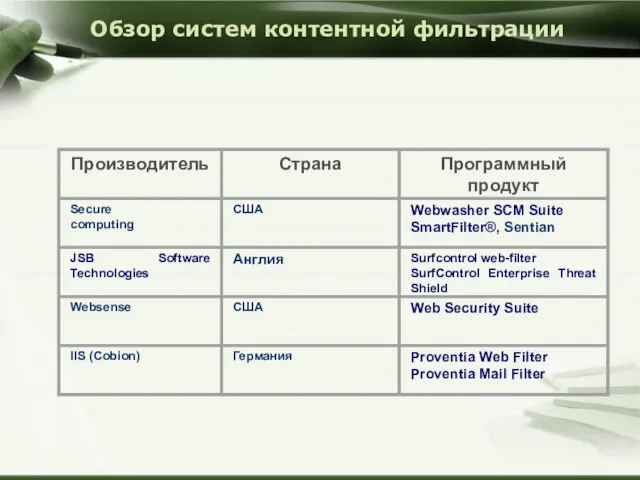

- 74. Обзор систем контентной фильтрации

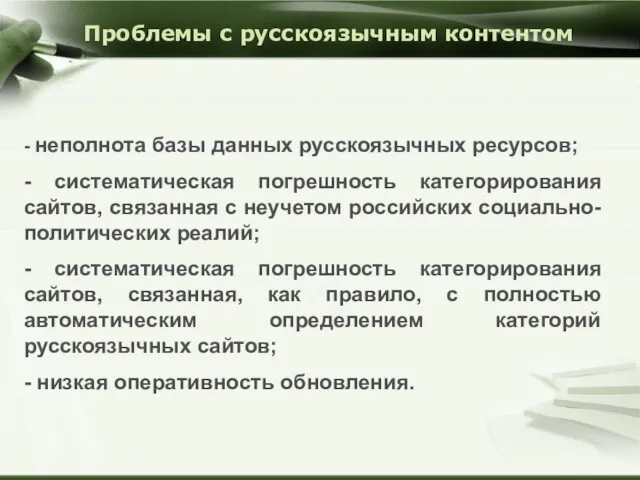

- 75. Проблемы с русскоязычным контентом - неполнота базы данных русскоязычных ресурсов; - систематическая погрешность категорирования сайтов, связанная

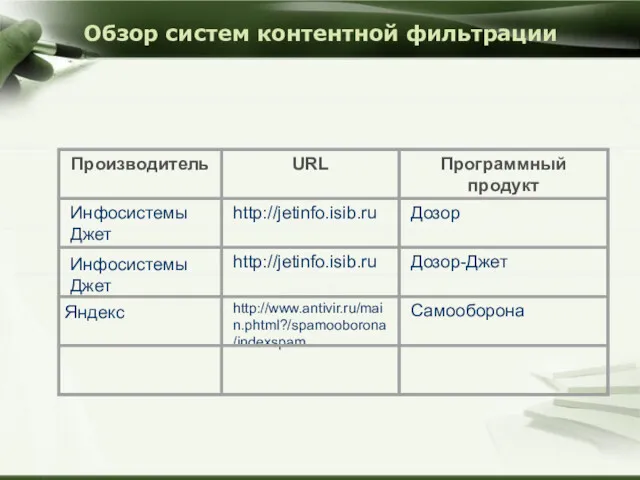

- 76. Обзор систем контентной фильтрации Инфосистемы Джет Яндекс

- 77. Company Logo Определение VPN Виртуальная частная сеть (Virtual Private Network) – зашифрованный инкапсулированный процесс коммуникации, который

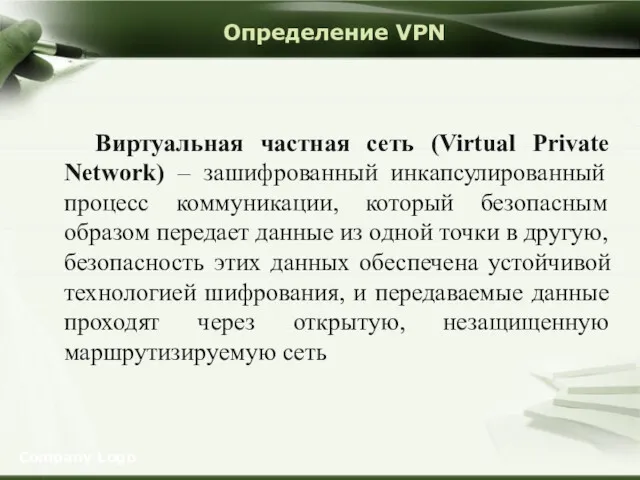

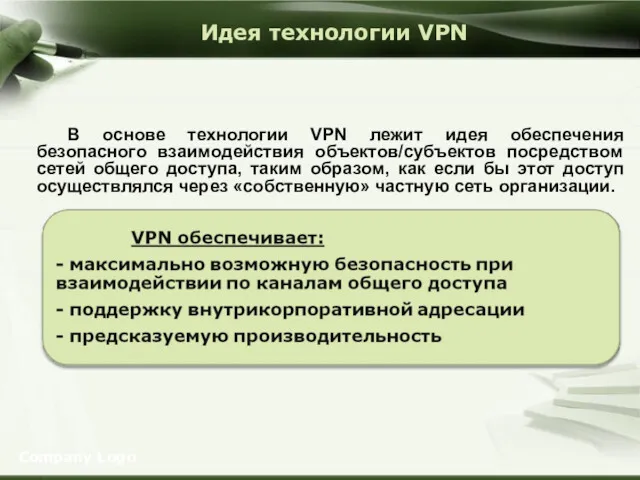

- 78. Company Logo Идея технологии VPN В основе технологии VPN лежит идея обеспечения безопасного взаимодействия объектов/субъектов посредством

- 79. Company Logo Основные функции VPN Защита виртуальных каналов, проходящих через публичные сети Защита собственно информации, которая

- 80. VPN. Преимущества. в большинстве случаях, VPN сети обеспечивают достаточный уровень защищенности передаваемых данных. позволяют существенно снизить

- 81. Безопасность при реализации VPN Предварительная идентификация и авторизация сторон Шифрование трафика Поддержка различных уровней доступа Удобство

- 82. Варианты использования VPN Intranet VPN Удаленные офисы Удаленные пользователи (Remote Access VPN) Узлы локальной сети (Client/Server

- 83. Схемы построения VPN

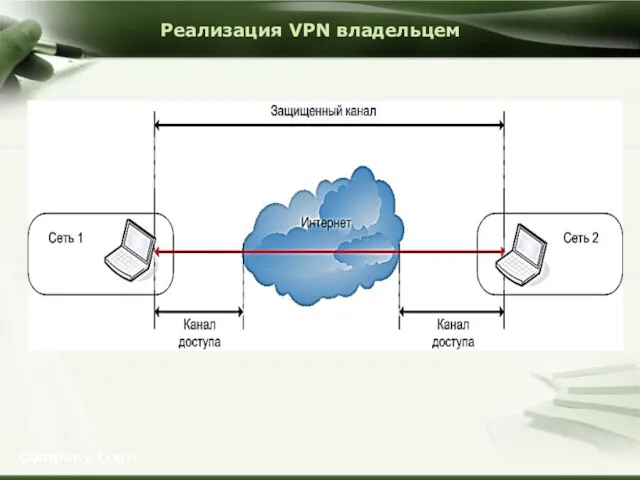

- 84. Реализация VPN владельцем Company Logo

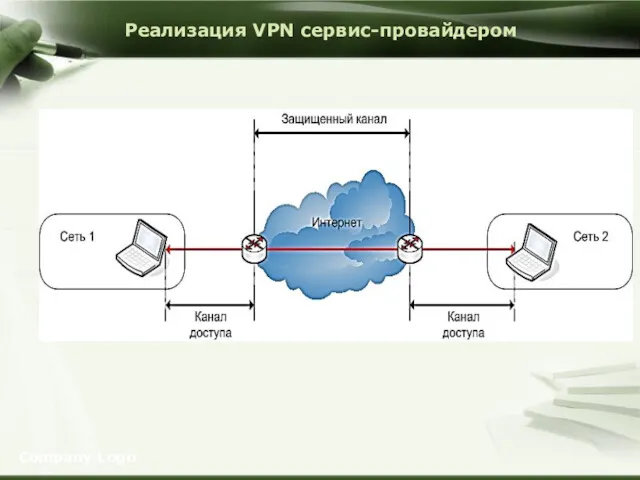

- 85. Реализация VPN сервис-провайдером Company Logo

- 86. Протоколы туннелирования VPN Туннелирование – процесс создания виртуального канала или соединения, проведенное через открытую сеть. Туннелирование

- 87. Протоколы туннелирования VPN Туннель создается между двумя узлами сети. Сторона, которая инициирует создание туннеля называется инициатором,

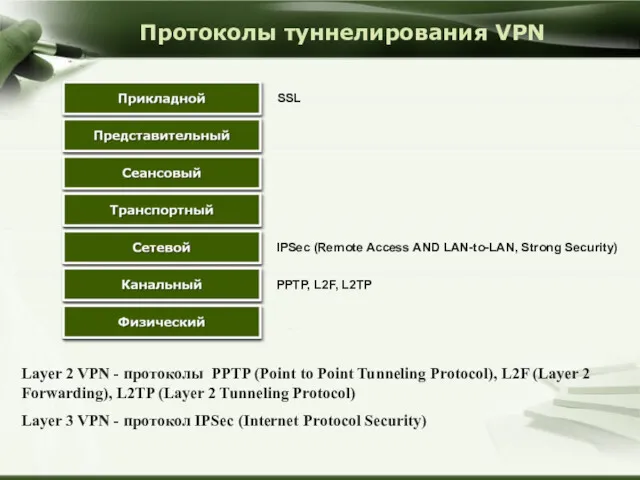

- 88. Протоколы туннелирования VPN IPSec (Remote Access AND LAN-to-LAN, Strong Security) PPTP, L2F, L2TP Layer 2 VPN

- 89. Аутентификация Aутентификация (authentication) - процедура проверки подлинности участников процесса обмена информации Аутентификация в VPN данных пользователей

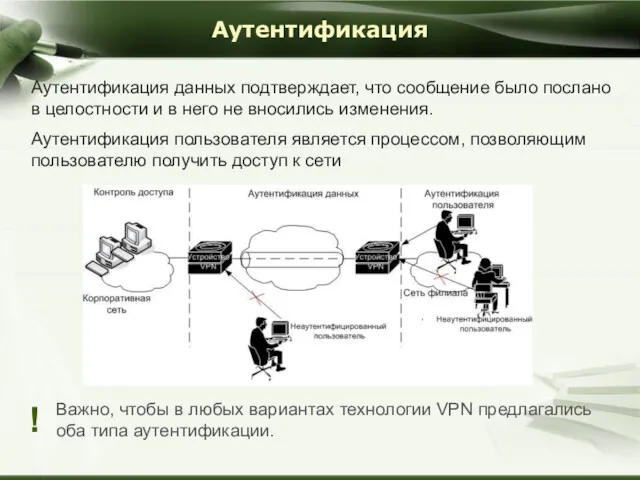

- 90. Аутентификация данных подтверждает, что сообщение было послано в целостности и в него не вносились изменения. Аутентификация

- 91. Аутентификация данных

- 92. Примеры построения VPN VPN на базе межсетевых экранов VPN на базе маршрутизаторов VPN на базе сетевой

- 93. Примеры построения VPN VPN на базе межсетевых экранов Большинство брандмауэров поддерживают туннелирование и шифрование данных. В

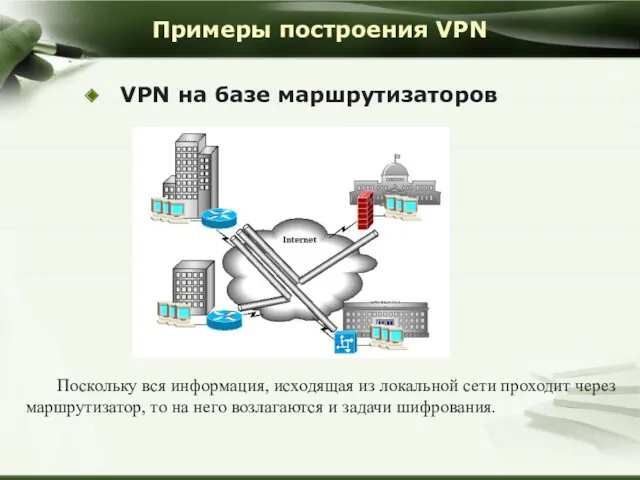

- 94. Примеры построения VPN VPN на базе маршрутизаторов Поскольку вся информация, исходящая из локальной сети проходит через

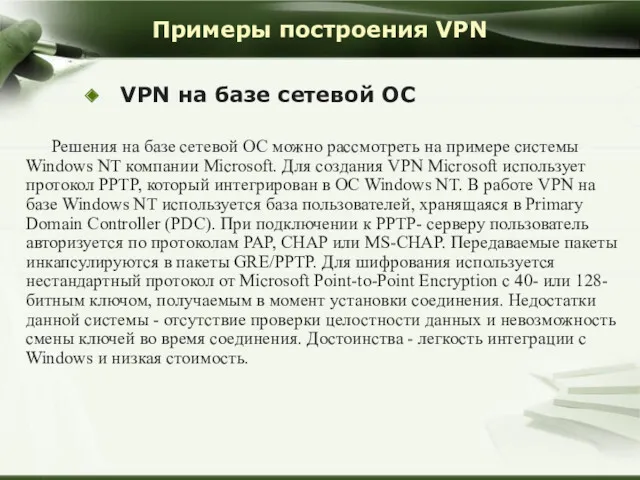

- 95. Примеры построения VPN VPN на базе сетевой ОС Решения на базе сетевой ОС можно рассмотреть на

- 96. Примеры построения VPN VPN на база аппаратных средств Вариант построения VPN на специальных устройствах может быть

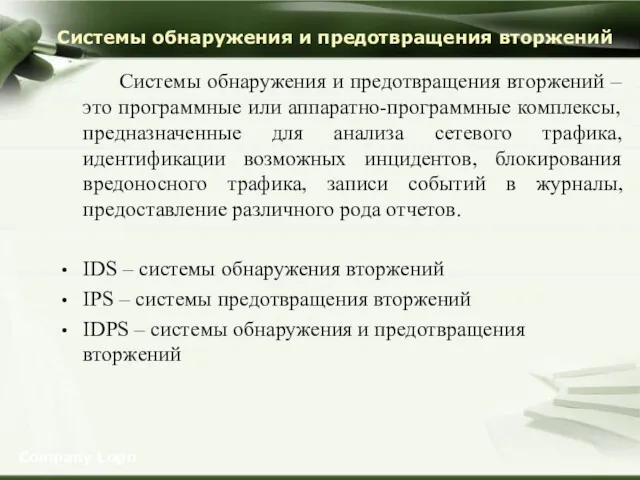

- 97. Company Logo Системы обнаружения и предотвращения вторжений Системы обнаружения и предотвращения вторжений – это программные или

- 98. Company Logo Структурная схема IDS

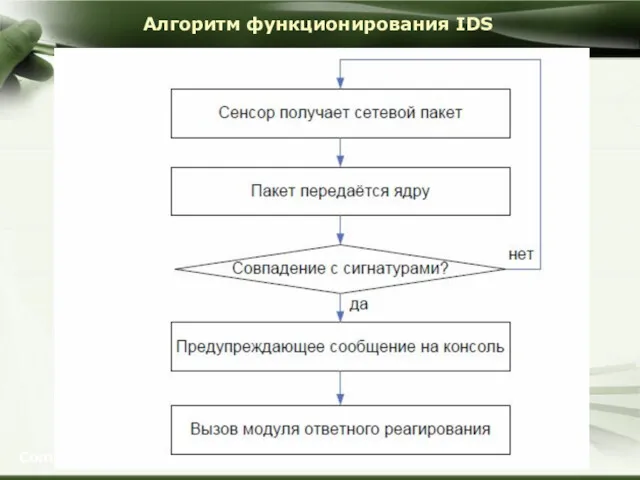

- 99. Company Logo Алгоритм функционирования IDS

- 100. Company Logo Типы IDPS: Сетевые (network-based IDPS, NIDPS) Узловые (host-based IDPS, HIDPS) Системы обнаружения и предотвращения

- 101. Company Logo Сетевые IDPS Сетевые IDPS собирают информацию из самой сети, как правило, посредством захвата и

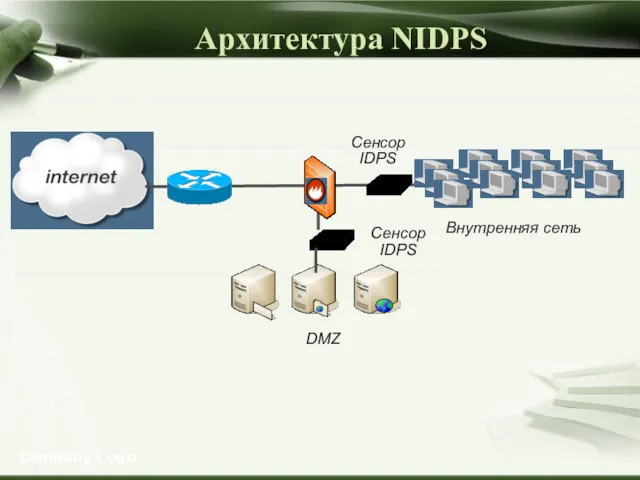

- 102. Company Logo Архитектура NIDPS DMZ Внутренняя сеть Сенсор IDPS Сенсор IDPS

- 103. Company Logo Методы размещение сенсоров Метод подключения в разрыв сети обеспечивает полный контроль всего трафика, проходящего

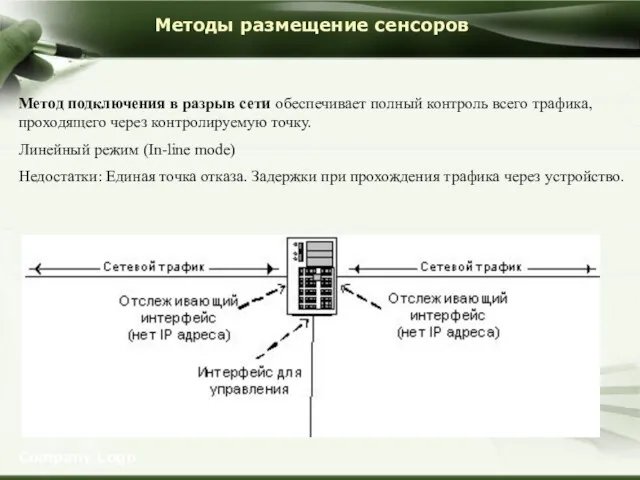

- 104. Company Logo Методы размещение сенсоров Метод перенаправления предполагает установку сенсора (или нескольких сенсоров) для поиска подозрительного

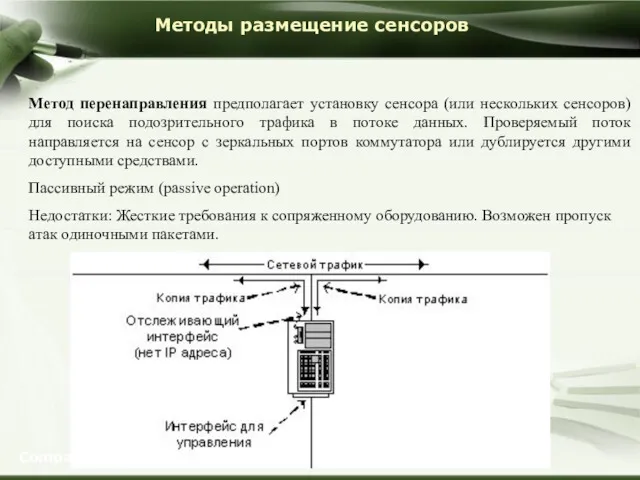

- 105. Company Logo Узловые IDPS Узловые IDPS устанавливаются на узле, который они будут отслеживать. Узлом может быть

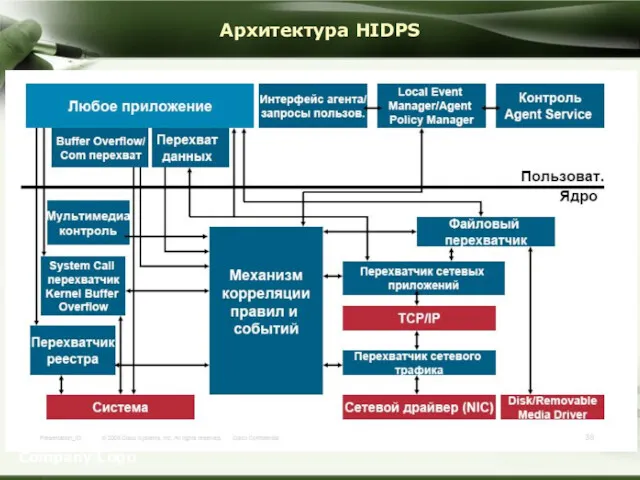

- 106. Company Logo Архитектура HIDPS

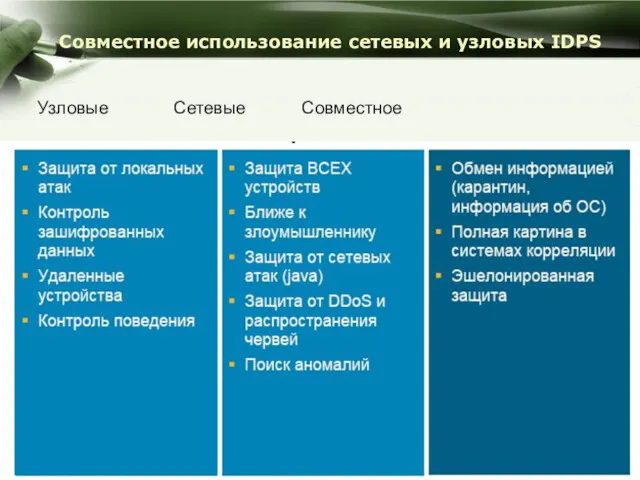

- 107. Company Logo Совместное использование сетевых и узловых IDPS Узловые Сетевые Совместное

- 108. Company Logo IDPS обеспечивают: Распознавание проникновения в сеть Генерацию предупреждающих сообщений Автоматизацию ответных действий 100 %

- 109. Сканеры безопасности Сканеры безопасности — это программные или аппаратные средства, служащие для осуществления диагностики и мониторинга

- 110. Сканеры безопасности Сканирование ("логический вывод" (inference)) - механизм пассивного анализа, с помощью которого сканер пытается определить

- 111. Сканеры безопасности Зондирование ("подтверждение" (verification)) - механизм активного анализа, который позволяет убедиться, присутствует или нет на

- 112. Сканеры безопасности Сканеры безопасности можно классифицировать: Сканеры портов Сканеры, исследующие топологию компьютерной сети Сканеры, исследующие уязвимости

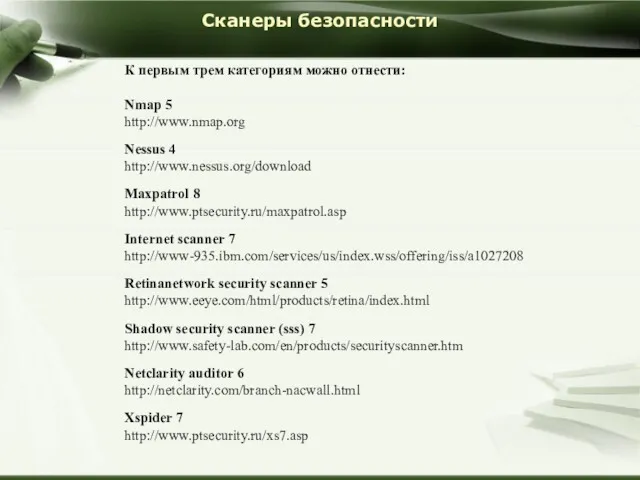

- 113. Сканеры безопасности К первым трем категориям можно отнести: Nmap 5 http://www.nmap.org Nessus 4 http://www.nessus.org/download Maxpatrol 8

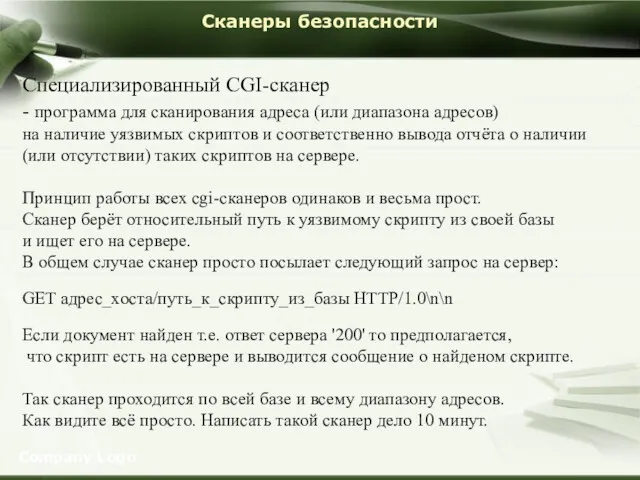

- 114. Company Logo Сканеры безопасности Специализированный CGI-сканер - программа для сканирования адреса (или диапазона адресов) на наличие

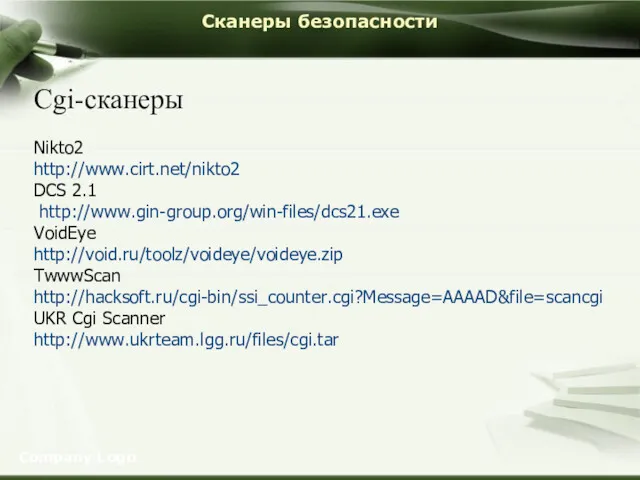

- 115. Company Logo Cgi-сканеры Nikto2 http://www.cirt.net/nikto2 DCS 2.1 http://www.gin-group.org/win-files/dcs21.exe VoidEye http://void.ru/toolz/voideye/voideye.zip TwwwScan http://hacksoft.ru/cgi-bin/ssi_counter.cgi?Message=AAAAD&file=scancgi UKR Cgi Scanner http://www.ukrteam.lgg.ru/files/cgi.tar

- 117. Скачать презентацию

Презентация к уроку Кодирование текстовой информации

Презентация к уроку Кодирование текстовой информации Standard COBIT (Control Objectives for Information and Related Technology)

Standard COBIT (Control Objectives for Information and Related Technology) Основные требования к информационной безопасности предприятия. Лекция 3

Основные требования к информационной безопасности предприятия. Лекция 3 Создание итоговых запросов

Создание итоговых запросов Информационное обеспечение ЭИС

Информационное обеспечение ЭИС Заливка цветом. Другие операции

Заливка цветом. Другие операции Технологии доступа к данным в среде Visual Studio 2010 (Лекция 18)

Технологии доступа к данным в среде Visual Studio 2010 (Лекция 18) G2A

G2A Переменные и типы данных в C#. (Модуль 2)

Переменные и типы данных в C#. (Модуль 2) Ппрограммное обеспечение KoBo Toolbox

Ппрограммное обеспечение KoBo Toolbox Структури й обєднання (тема 10)

Структури й обєднання (тема 10) Методы поиска экстремума

Методы поиска экстремума Презентация к урокуАлгоритм.Свойства алгоритмов

Презентация к урокуАлгоритм.Свойства алгоритмов AES стандарты. Rijndael алгоритмдер. (Дәріс 5)

AES стандарты. Rijndael алгоритмдер. (Дәріс 5) Разработка программного обеспечения на примере отечественного производителя Эльбрус

Разработка программного обеспечения на примере отечественного производителя Эльбрус Принципы построения распределенных баз данных

Принципы построения распределенных баз данных Информационные ресурсы и сервисы Интернета

Информационные ресурсы и сервисы Интернета Создание видеозаписи выступления

Создание видеозаписи выступления Travel-блоги известных путешественников для вдохновения

Travel-блоги известных путешественников для вдохновения КМиСЗИ. Криптография

КМиСЗИ. Криптография Большие данные в контексте цифровизации образования от понятия к технологиям обработки

Большие данные в контексте цифровизации образования от понятия к технологиям обработки Основні поняття позиційної і непозиційної системи числення

Основні поняття позиційної і непозиційної системи числення Windows Movie Maker

Windows Movie Maker Помехоустойчивое кодирование сообщений

Помехоустойчивое кодирование сообщений Императивное (процедурное) программирование

Императивное (процедурное) программирование Компьютерная графика

Компьютерная графика Основы разработки управляющих программ для станков с ЧПУ (ручное программирование, среда Siemens NX)

Основы разработки управляющих программ для станков с ЧПУ (ручное программирование, среда Siemens NX) Компьютерные изображения

Компьютерные изображения