Содержание

- 2. Регламент курса 8 уроков по 2 часа. Домашние задания. Виртуальная машина для практики. Видеозаписи уроков будут

- 3. Что будем изучать на курсе? Мы будем рассматривать уязвимости клиентской части веб-приложений, которые приводят к XSS.

- 4. Что получим по окончании курса? Изучим признаки наличия уязвимостей, которые приводят к атакам на клиентов. Изучим

- 5. Чем опасны уязвимости клиентской части веб-приложения? Кража пользовательских данных. Возможность подделки запросов пользователей. Взятие под контроль

- 6. План урока Что понимают под XSS. Как возникают уязвимости XSS. Виды XSS. Практика. Вопросы участников.

- 7. Что понимают под XSS

- 8. Что понимают под XSS Уязвимость межсайтового скриптинга (англ. Cross Site Scripting или XSS) заключается в том,

- 11. Опасность для жертвы: Злоумышленник может составить сценарий, позволяющий, используя XSS, получить данные, к которым должен иметь

- 12. Используя XSS, злоумышленник: Получает доступ к пользовательским данным. Может вносить любые изменения во внешний вид страницы.

- 13. Причины возникновения XSS

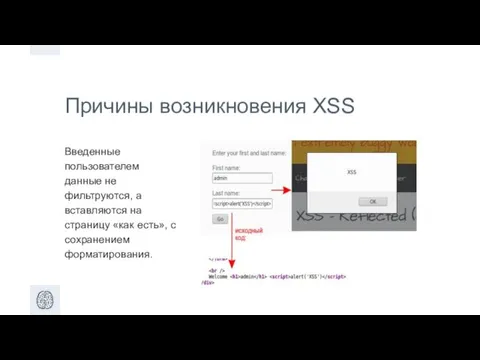

- 14. Причины возникновения XSS Введенные пользователем данные не фильтруются, а вставляются на страницу «как есть», с сохранением

- 15. Причины возникновения XSS $name=$_POST["login"]; ?> Login is: Данные пользователя, полученные из внешних источников, передаются и сохраняются

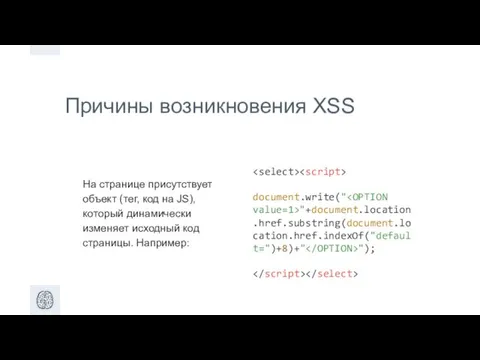

- 16. Причины возникновения XSS document.write(" "+document.location.href.substring(document.location.href.indexOf("default=")+8)+" "); На странице присутствует объект (тег, код на JS), который динамически

- 17. Основные заблуждения относительно XSS Ожидание: XSS – это проблема сервера или серверной части. Реальность: При наличии

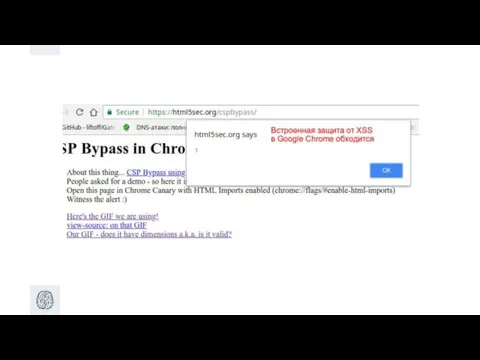

- 19. Основные заблуждения относительно XSS Ожидание: В современных браузерах существует защита от XSS Реальность: В Firefox защиты

- 22. Основные заблуждения относительно XSS Ожидание: От XSS спасут фильтры, правила и антивирусы Реальность: Далеко не все

- 23. Основные заблуждения относительно XSS Главное заблуждение: XSS лично меня не коснется, у меня красть нечего.

- 24. Основные заблуждения относительно XSS Реальность: Можно использовать XSS, чтобы помещать на сайт рекламу, фальшивые окна с

- 25. Виды XSS

- 26. Виды XSS Reflected XSS (Отраженная XSS). Stored XSS (Хранимая XSS). Blind XSS (Слепая XSS). DOM-based XSS

- 27. Reflected XSS

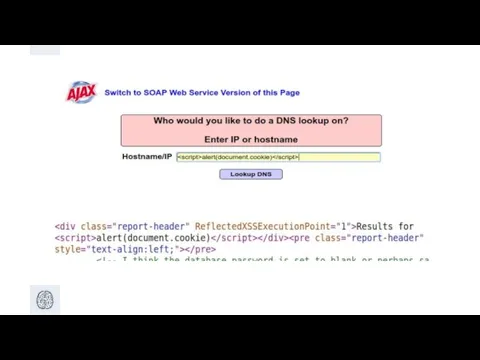

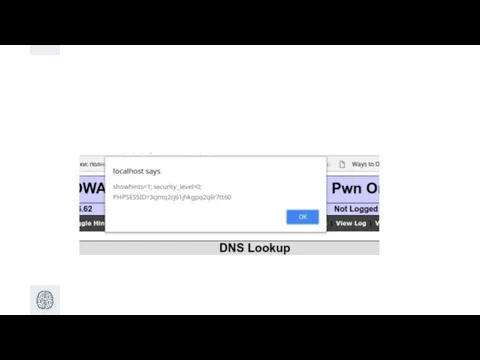

- 28. Reflected XSS Непостоянная (англ. Reflected – отраженный) XSS: Образуется, когда данные, предоставленные клиентом, выполняются непосредственно серверными

- 29. Reflected XSS Выводы: Payload злоумышленника не сохраняется на сервере, а сразу отражается пользователю. Жертва должна запустить

- 30. Stored XSS

- 31. Stored XSS Хранимая (англ. Stored – хранимый) XSS: Образуется, когда данные, предоставленные клиентом, выполняются непосредственно серверными

- 33. Stored XSS Выводы: Payload злоумышленника сохраняется на сервере и доступен для всех пользователей, которые перейдут на

- 34. Blind XSS

- 35. Blind XSS Слепая (англ. Blind – слепой) XSS: Образуется, когда данные, предоставленные клиентом, выполняются непосредственно серверными

- 36. В случае Blind XSS это не обязательно та же страница, где ввели payload

- 37. Где встречается Blind XSS Contact/Feedback страницы – срабатывание после просмотра страницы модератором. Просмотрщики логов – срабатывание

- 38. Blind XSS Выводы: Blind XSS срабатывает не там, где вводится payload. Blind XSS может быть очень

- 39. DOM-Based XSS

- 40. DOM-Based XSS DOM-based XSS (XSS в параметрах DOM): Происходит эксплуатация параметров DOM – нельзя отследить наличие

- 42. Где встречается DOM-Based XSS document.write(…) document.writeln(…) document.body.innerHtml=… Прочие сущности, которые динамически меняют структуру документа.

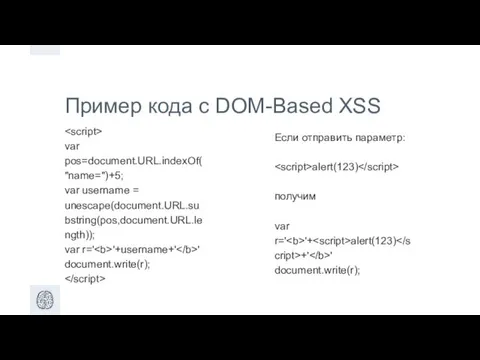

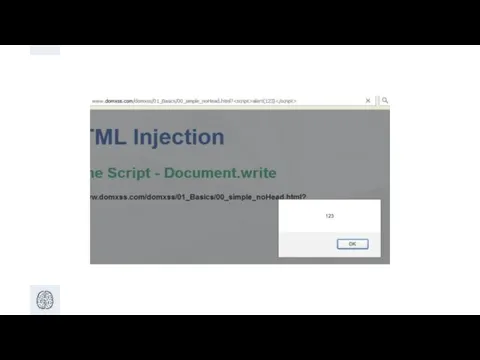

- 43. Пример кода с DOM-Based XSS var pos=document.URL.indexOf("name=")+5; var username = unescape(document.URL.substring(pos,document.URL.length)); var r=' '+username+' ' document.write(r);

- 45. DOM-Based XSS Выводы: Payload должен передаваться «как есть» и попадать на страницу в неизменном виде. Контекст,

- 46. Self XSS

- 47. Self XSS Что будет, если XSS есть, но у злоумышленника не воспроизводится? Только сам пользователь сайта

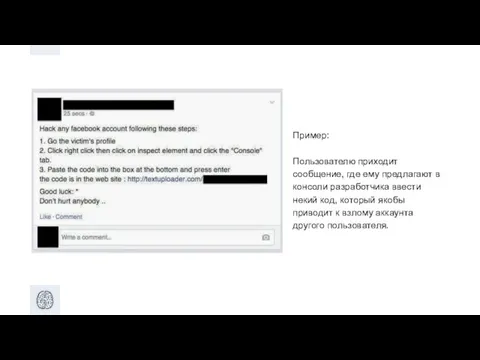

- 48. Пример: Пользователю приходит сообщение, где ему предлагают в консоли разработчика ввести некий код, который якобы приводит

- 49. Особенности Self XSS Многие bug-bounty программы не считают Self XSS уязвимостью. Злоумышленнику может не хватать какого-то

- 50. Практическая часть. Демонстрация эксплуатации некоторых видов XSS

- 51. Практическое задание Внимательно изучите все рассмотренные примеры и ответьте на вопрос: можно ли использовать поисковые системы

- 53. Скачать презентацию

![Причины возникновения XSS $name=$_POST["login"]; ?> Login is: Данные пользователя, полученные](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/22613/slide-14.jpg)

Лекция 2. Основные конструкции OpenMP

Лекция 2. Основные конструкции OpenMP Сетевые сервисы

Сетевые сервисы Решение задач ЕГЭ типа В9

Решение задач ЕГЭ типа В9 Компоненты образовательных ИТ-технологий

Компоненты образовательных ИТ-технологий Параллельное программирование для ресурсоёмких задач численного моделирования в физике. Лекция 2

Параллельное программирование для ресурсоёмких задач численного моделирования в физике. Лекция 2 Repository and Unit of Work

Repository and Unit of Work Лекция №7. Системы автоматизированного проектирования (САПР)

Лекция №7. Системы автоматизированного проектирования (САПР) Базы данных. Процедуры и функции

Базы данных. Процедуры и функции Примеры разработки программ-функций в системе MATHCAD. Лекция 7

Примеры разработки программ-функций в системе MATHCAD. Лекция 7 Создание простой диаграммы в Excel 2010

Создание простой диаграммы в Excel 2010 Установка дистрибутивов

Установка дистрибутивов Threads. Выполнение инструкций потоками

Threads. Выполнение инструкций потоками Информационные процессы и системы

Информационные процессы и системы Сортировка методом пузырька

Сортировка методом пузырька Рекрутинг в инстаграм

Рекрутинг в инстаграм Цветовые модели компьютерной графики

Цветовые модели компьютерной графики Людино-комп'ютерна взаємодія та проектування інтерфейсів користувача

Людино-комп'ютерна взаємодія та проектування інтерфейсів користувача Технологии локальных сетей. (Тема 3)

Технологии локальных сетей. (Тема 3) Разработка информационной системы для ТОО Fin-apps

Разработка информационной системы для ТОО Fin-apps Технологии и средства обработки текста

Технологии и средства обработки текста Программирование многоядерных архитектур

Программирование многоядерных архитектур Системы автоматизированного проектирования технологических процессов. Программное обеспечение САПР ТП. (Лекция 3)

Системы автоматизированного проектирования технологических процессов. Программное обеспечение САПР ТП. (Лекция 3) Почему классический CTF должен умереть

Почему классический CTF должен умереть Белгілі бір бағдарламаны жугізушілер қандай болуы керек

Белгілі бір бағдарламаны жугізушілер қандай болуы керек Об оформлении газет

Об оформлении газет Этические проблемы сетевой журналистики

Этические проблемы сетевой журналистики Циклы в языкеПаскаль

Циклы в языкеПаскаль Школа подготовки технических администраторов. (Занятие 16)

Школа подготовки технических администраторов. (Занятие 16)