Определения

Криптология – совокупность криптографии и криптоанализа.

Криптограмма – шифрованный текст (ШТ).

Текст –

набор элементов алфавита имеющий

определенный логический смысл.

Открытый текст (ОТ) – исходное, шифруемое сообщение.

Алфавит – конечное множество используемых для шифрования знаков.

Ключ – информация, необходимая для

беспрепятственного шифрования или расшифрования

текстов (обычно последовательность символов).

Криптостойкость – характеристика шифра, определяющая его стойкость к дешифрации. Часто измеряется количеством операций, необходимых для перебора всех возможных ключей, или интервалом времени, необходимого для дешифрования.

(получение ШТ) Шифрование ≠Кодирование (преобразование в другой код)

Основная идея шифрования – скрытие смысла передаваемого сообщения.

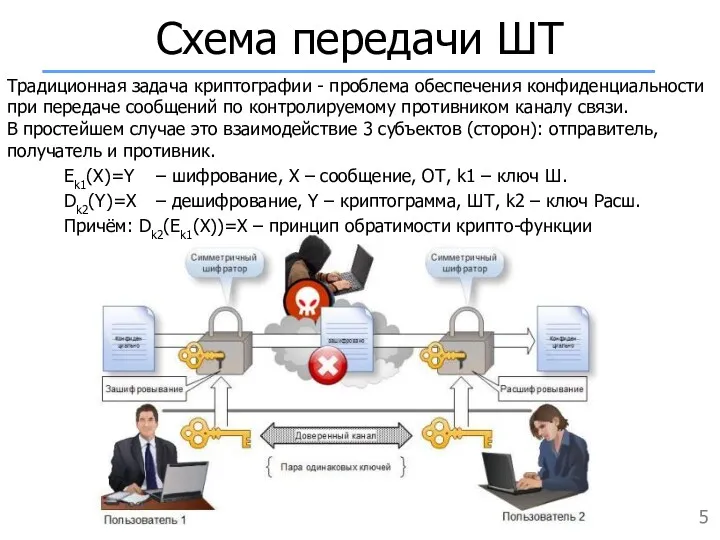

Выделяют два класса криптосистем:

симметричные (одноключевые) криптосистемы;

асимметричные (двухключевые) криптосистемы.

Энигма

Разработка рекомендаций по оценке безопасности информационных систем

Разработка рекомендаций по оценке безопасности информационных систем Принципы работы в сети. Исключения

Принципы работы в сети. Исключения Частотные методы улучшения изображений. Лекция 3

Частотные методы улучшения изображений. Лекция 3 Программы Microsoft Office: PowerPoint 2010, Word 2010

Программы Microsoft Office: PowerPoint 2010, Word 2010 Стандартизация сетей. Модель OSI

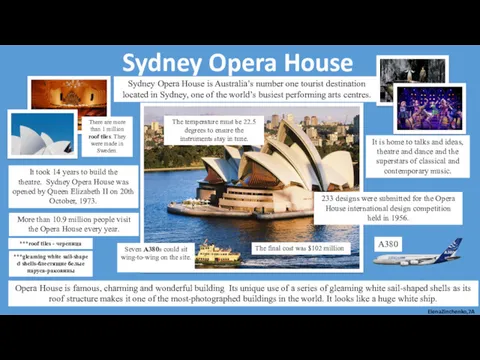

Стандартизация сетей. Модель OSI Пример слайда. Sydney Opera House is Australia’s

Пример слайда. Sydney Opera House is Australia’s История технологий шифрования

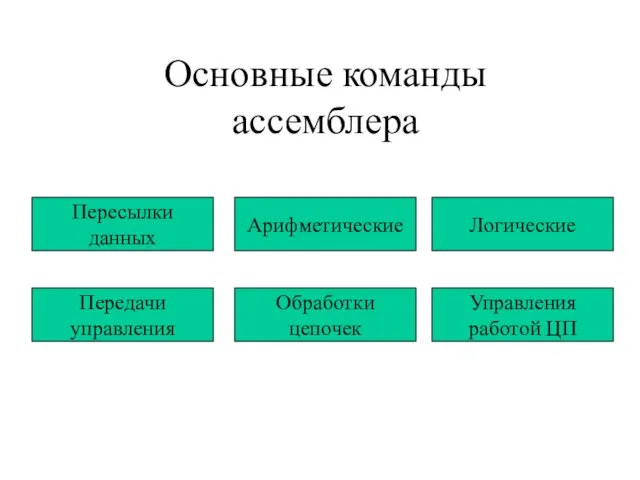

История технологий шифрования Основные команды ассемблера

Основные команды ассемблера Вкладені цикли. Покрокове введення та виведення даних. Лекція №8

Вкладені цикли. Покрокове введення та виведення даних. Лекція №8 Media & newspapers

Media & newspapers Сборочное моделирование. Решения по управлению жизненным циклом, продукт IBM/Dassault Systemes

Сборочное моделирование. Решения по управлению жизненным циклом, продукт IBM/Dassault Systemes Российское движение школьников. Информационно-медийное направление

Российское движение школьников. Информационно-медийное направление Интернет-коммуникации. Автоматизация

Интернет-коммуникации. Автоматизация Графический метод решения уравнений в Excel

Графический метод решения уравнений в Excel Электронный листок нетрудоспособности на территории Ленинградской области

Электронный листок нетрудоспособности на территории Ленинградской области Построение и анализ алгоритмов. Алгоритмы на графах. МОД в задаче коммивояжёра. (Лекция 6.2)

Построение и анализ алгоритмов. Алгоритмы на графах. МОД в задаче коммивояжёра. (Лекция 6.2) История серии видеоигр: Crysis, Wolfenstein, Dead Space

История серии видеоигр: Crysis, Wolfenstein, Dead Space Блогеры вместо СМИ

Блогеры вместо СМИ Путешествие по сказкам. Блок-схема. 6 класс

Путешествие по сказкам. Блок-схема. 6 класс Массивы. Строки. Пользовательские типы.(Тема 3)

Массивы. Строки. Пользовательские типы.(Тема 3) Интерактивная компьютерная графика

Интерактивная компьютерная графика Кодирование и шифрование данных

Кодирование и шифрование данных Мобильное рабочее место

Мобильное рабочее место Электронные таблицы. Программа MS Excel

Электронные таблицы. Программа MS Excel Візуальна система формування набору об’єктів нерухомості на карті

Візуальна система формування набору об’єктів нерухомості на карті Создание и форматирование таблиц в текстовом редакторе

Создание и форматирование таблиц в текстовом редакторе Текстовые редакторы. Урок 10

Текстовые редакторы. Урок 10 Создание веб-сайтов

Создание веб-сайтов